目录

一、实验内容

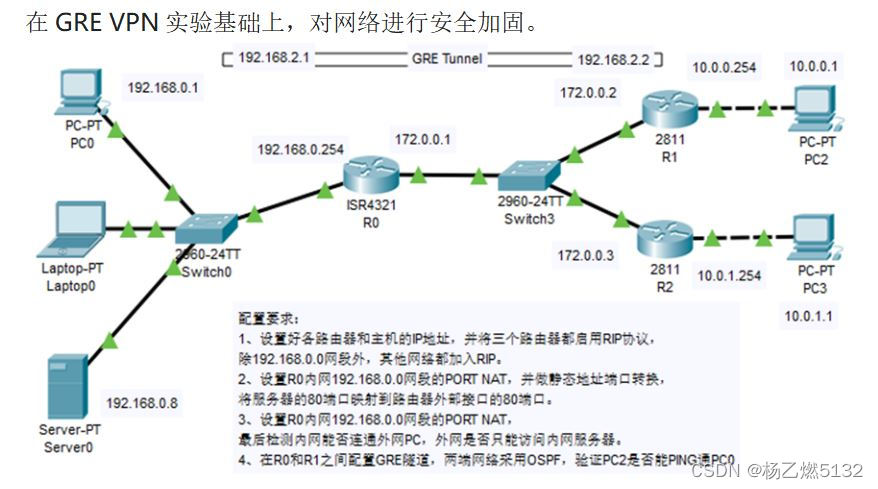

在GRE VPN实验基础上,对网络进行安全加固。

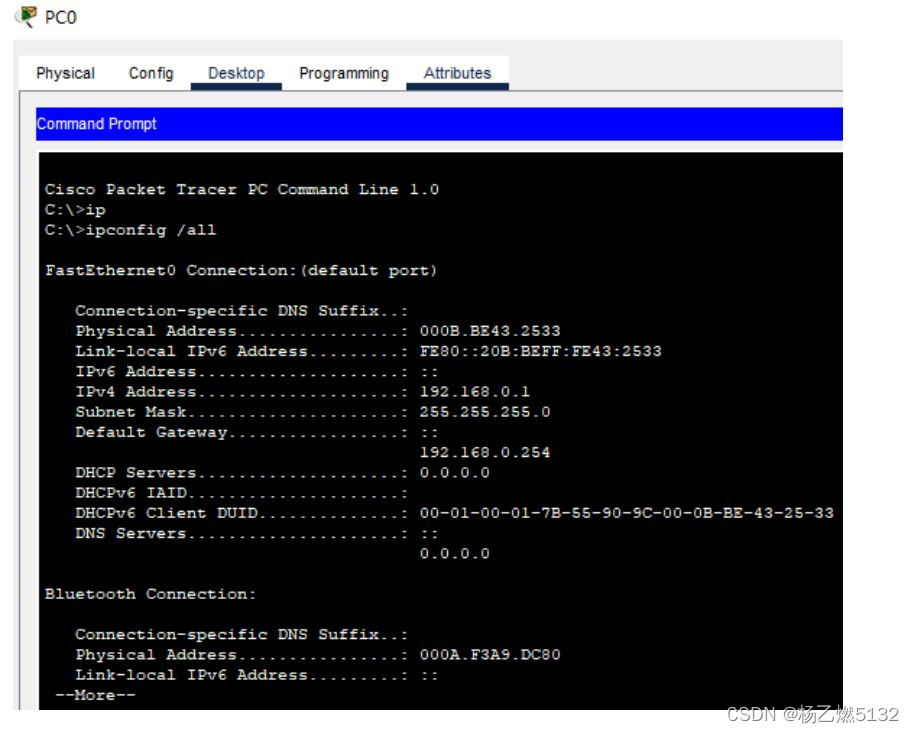

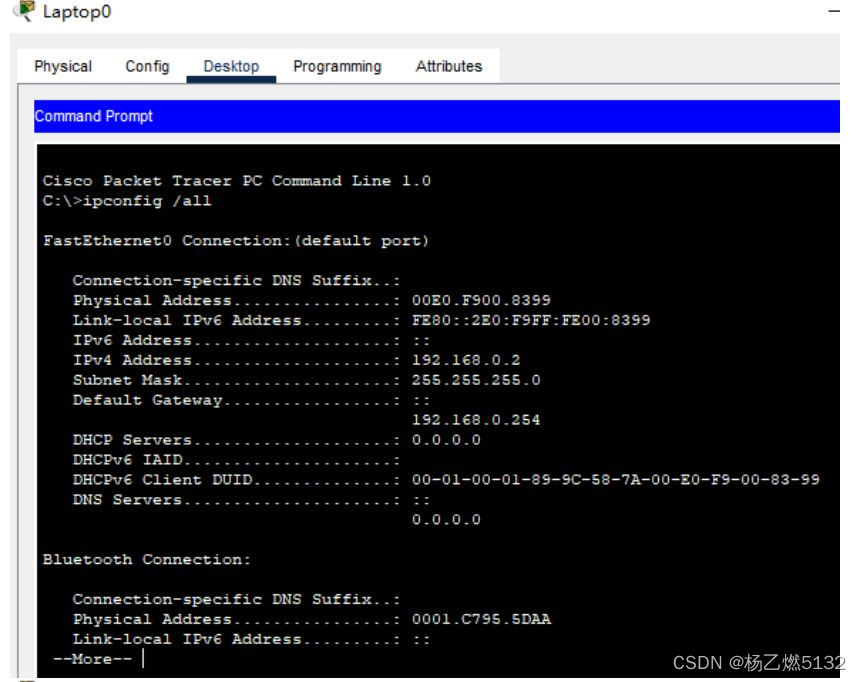

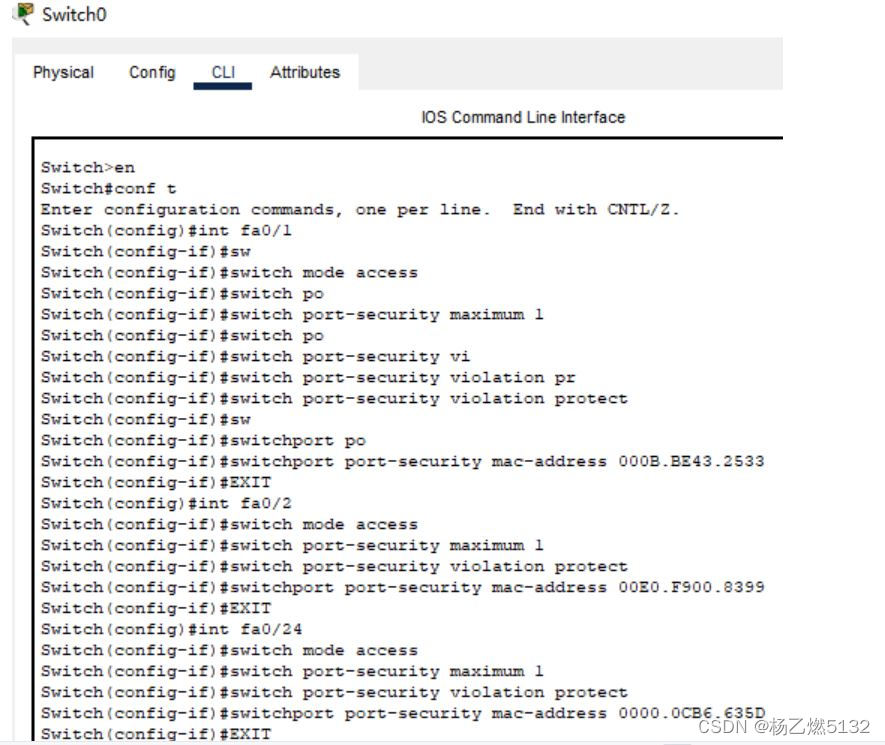

1、在S0上配置端口安全,设置服务器端口MAC绑定、限制端口MAC连接数量为1,超过最大值则丢弃数据帧。

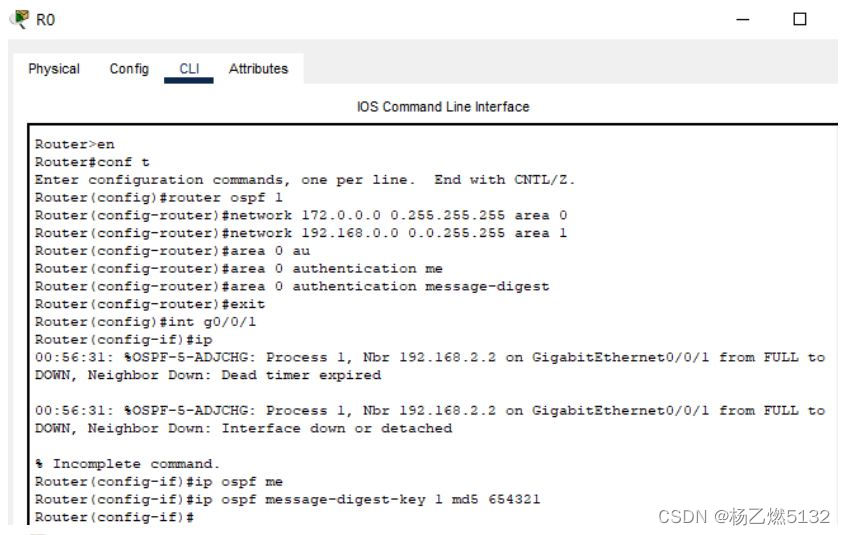

2、配置OSPF路由协议认证。

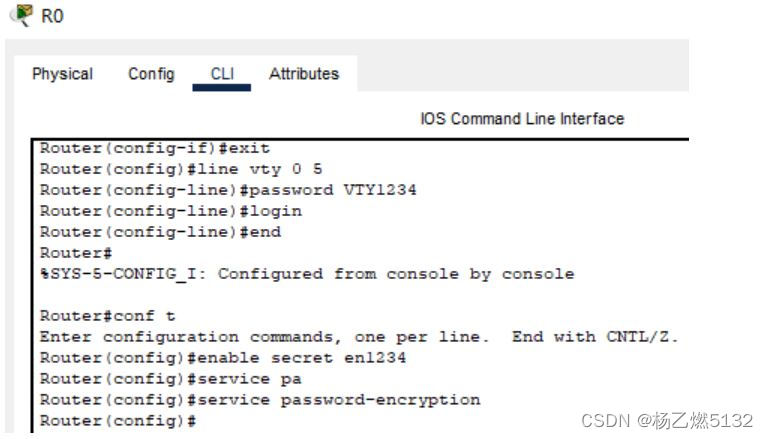

3、S0和R0配置VTY 5个终端登录,连接密码为VTY1234,enable密码为en1234,密码均采用加密方式存储。

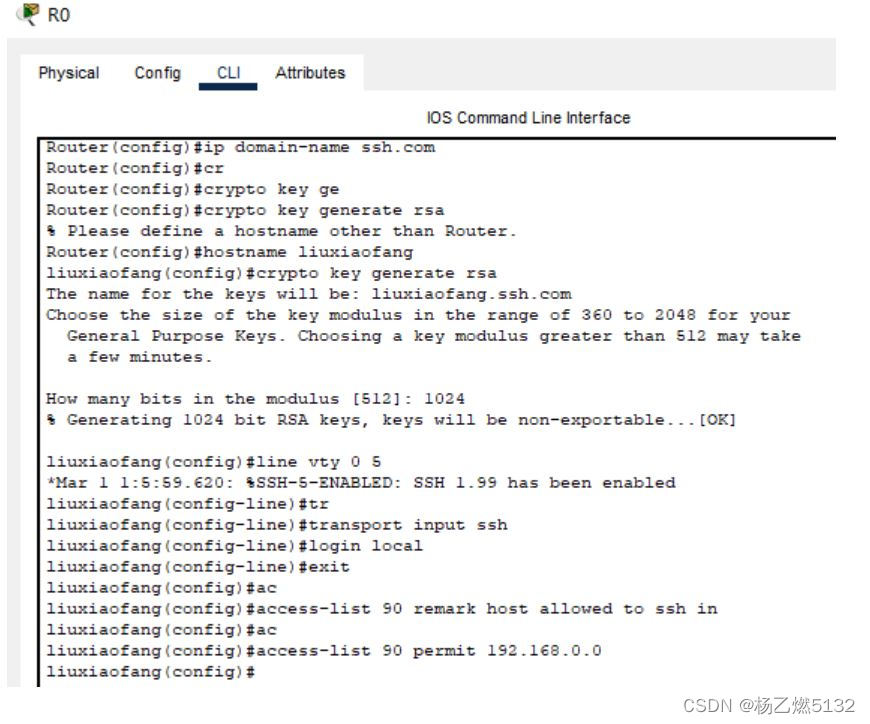

4、S0和R0开启SSH登录,指定登录IP段为内网网段;设置本地AAA账户数据库登录,添加peter账户(最大权限),shower账户(级别2,仅查看),configer账户(级别3,可进入全局配置,只能改名,创建用户),inter账户(级别4,可进入接口配置模式并使用全部子命令),所有密码均为aaa123,采用加密方式存储。

二、实验环境

1、 一台已经安装好Windows操作系统的主机,安装Cisco PacketTracer 7.2及以上版本。

三、实验步骤

1、在S0上配置端口安全,设置服务器端口MAC绑定、限制端口MAC连接数量为1,超过最大值则丢弃数据帧。

2、配置OSPF路由协议认证,在R0、R1上开启OSPF区域加密认证(MD5)方式,密码为654321。

3、R0配置VTY 5个终端登录,连接密码为VTY1234,enable密码为en1234,密码均采用加密方式存储。

4、R0开启SSH登录,指定登录IP段为内网网段。

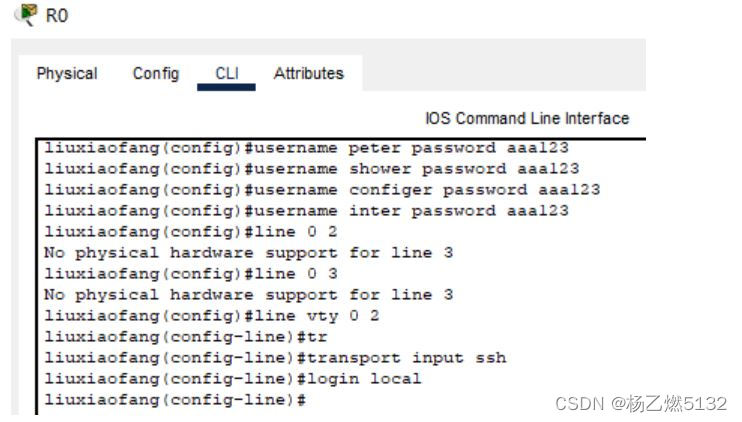

5、R0设置本地AAA账户数据库登录并应用到SSH会话,创建peter、shower、configer、inter账户,密码均为aaa123。

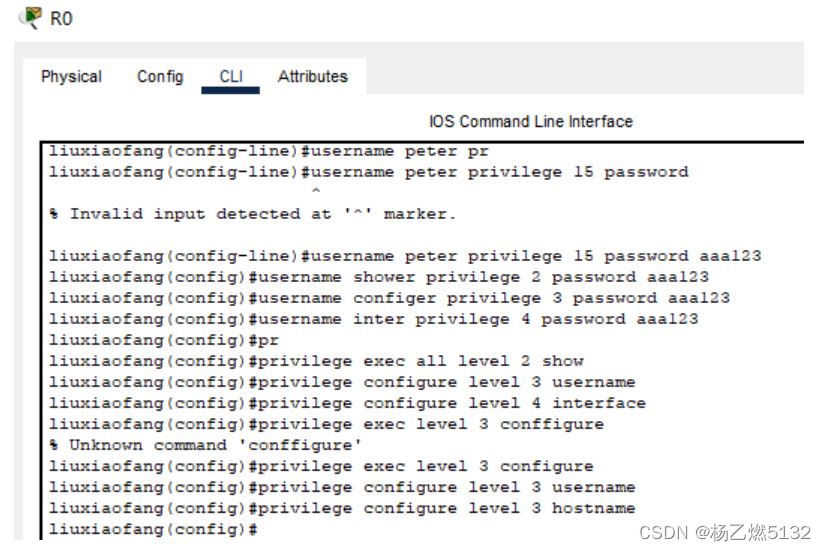

6、R0设置用户访问权限:peter账户(最大权限),shower账户(级别2,仅查看),configer账户(级别3,可进入全局配置,只能改名,创建用户),inter账户(级别4,可进入接口配置模式并使用全部子命令)。

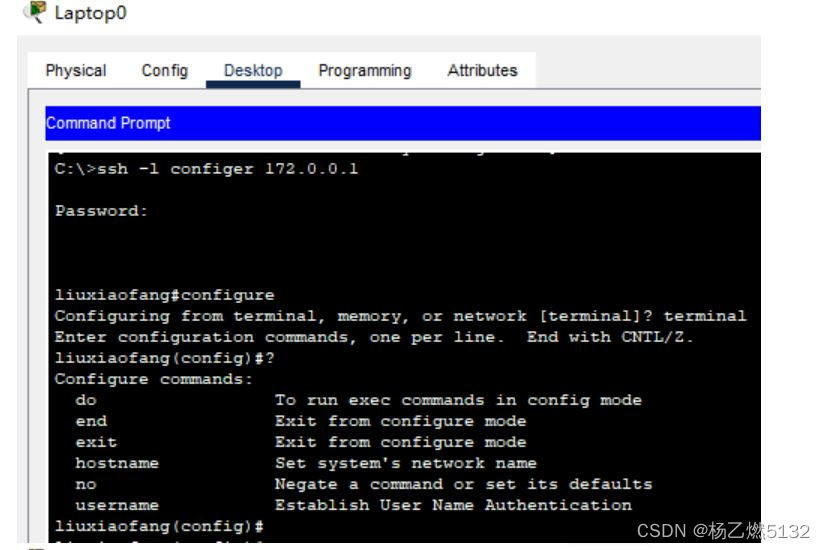

7、测试configer账户通过SSH登录R0,测试能否进入全局配置模式,并测试该账户能否进入接口配置模式。