目录

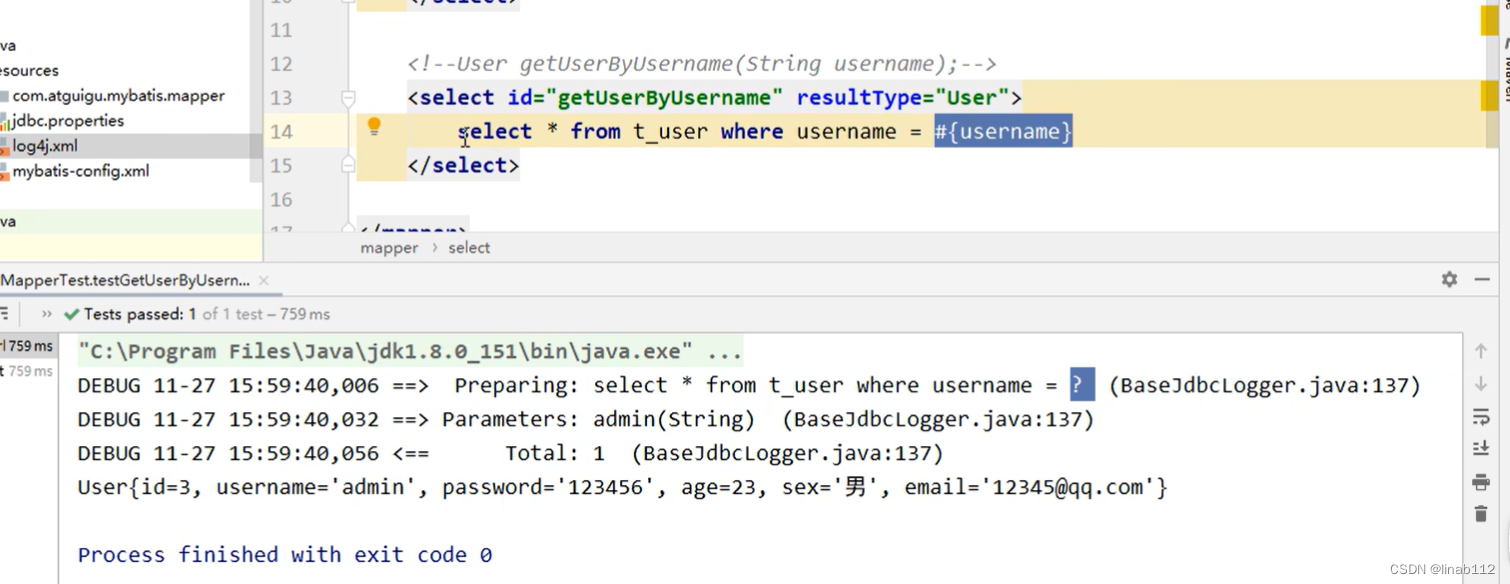

1.#{}

本质是占位符赋值

示例及执行结果:

结论:通过执行结果可以看到,首先对sql进行了预编译处理,然后再传入参数,有效的避免了sql注入的问题,并且传参方式也比较简单, 不需要添加额外的单引号。

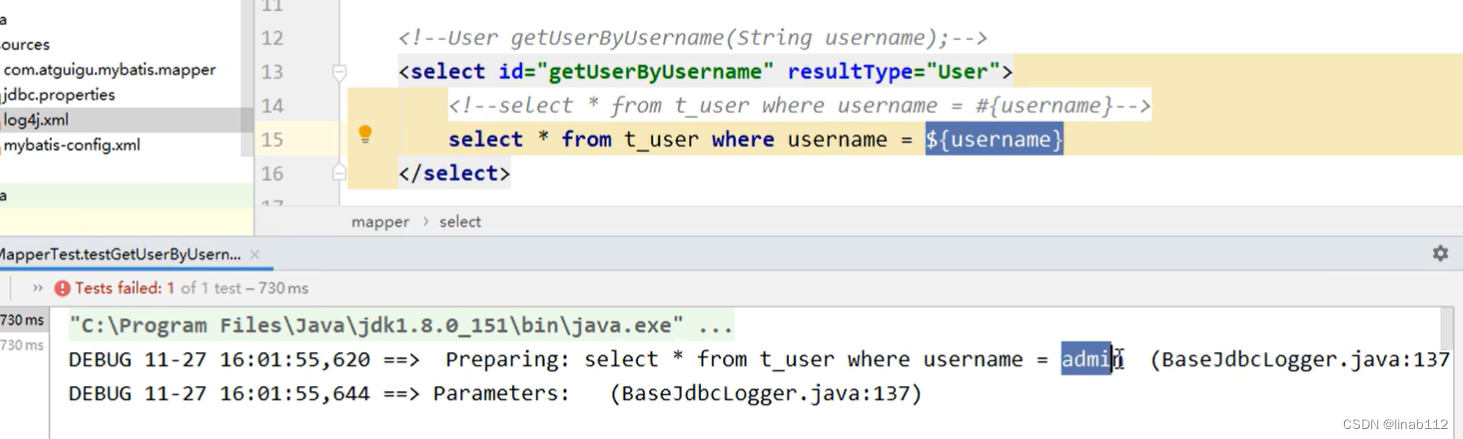

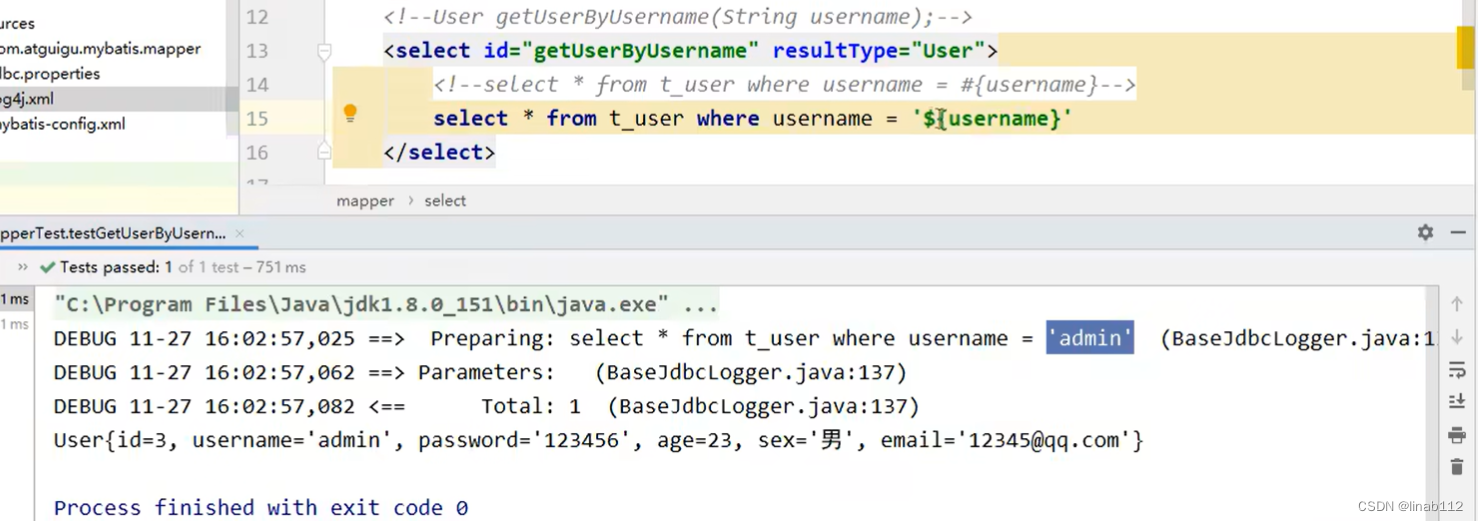

2.${}

本质是字符串拼接

示例及执行结果

结论:使用${}的方式,是要进行字符串的拼接,所以对于字符串类型的需要加单引号,否则会报错。

添加单引号之后就可以执行成功。

3.总结

#{}:相当于jdbc中的preparedstatement,SQL注入只能对编译过程起作用,所以这样的方式就很好地避免了SQL注入的问题。预编译机制只能处理查询参数。

这种预编译的方式不仅能提高安全性,而且在多次执行同一个SQL时,能够提高效率。原因是SQL已编译好,再次执行时无需再编译。 当N次执行同一条sql语句时,节约了(N-1)次的编译时间,从而能够提高效率。

${}:涉及到动态表名和列名时,只能使用“${xxx}”这样的参数格式。 需要使用${} 直接进行拼接。

因为#{}传过来的参数带单引号', ${}传过来的参数不带单引号。但是在MyBatis中,“${xxx}”这样格式的参数会直接参与SQL编译,从而不能避免注入攻击。

<select id="orderBlogById" resultType="Blog" parameterType=”String”>

SELECT id,title,author,content

FROM blog

ORDER BY ${orderParam}

</select>最好使用#{} 不能的话 必需过滤

预防sql注入:

加强参数验证:开发时,验证所有来自前端的输入,必须是符合要求的数据类型,符合指定规则的数据才允许继续往下执行。

SQL语句参数化处理 :减少使用或不使用字符串拼接的方式执行SQL,而是将用户输入当着参数传给执行SQL的方法, 如Django中的cursor.execute()函数就支持在SQL语句中使用占位符,将输入作为参数传递给方 法执行。

存储过程:使用存储过程也可以有效防止SQL注入,不过在存储过程中,需使用占位符,并且使用输入参数来预编译SQL语句后再执行。