目录

一、实验环境

| 序号 | 软硬件要求 | 规格 |

| 1 | 数量 | 1台 |

| 2 | 操作系统版本 | Windows 7 |

| 3 | 软件版本 | Android逆向助手、APK IDE、crackme02.apk、雷电模拟器 |

二、实验步骤

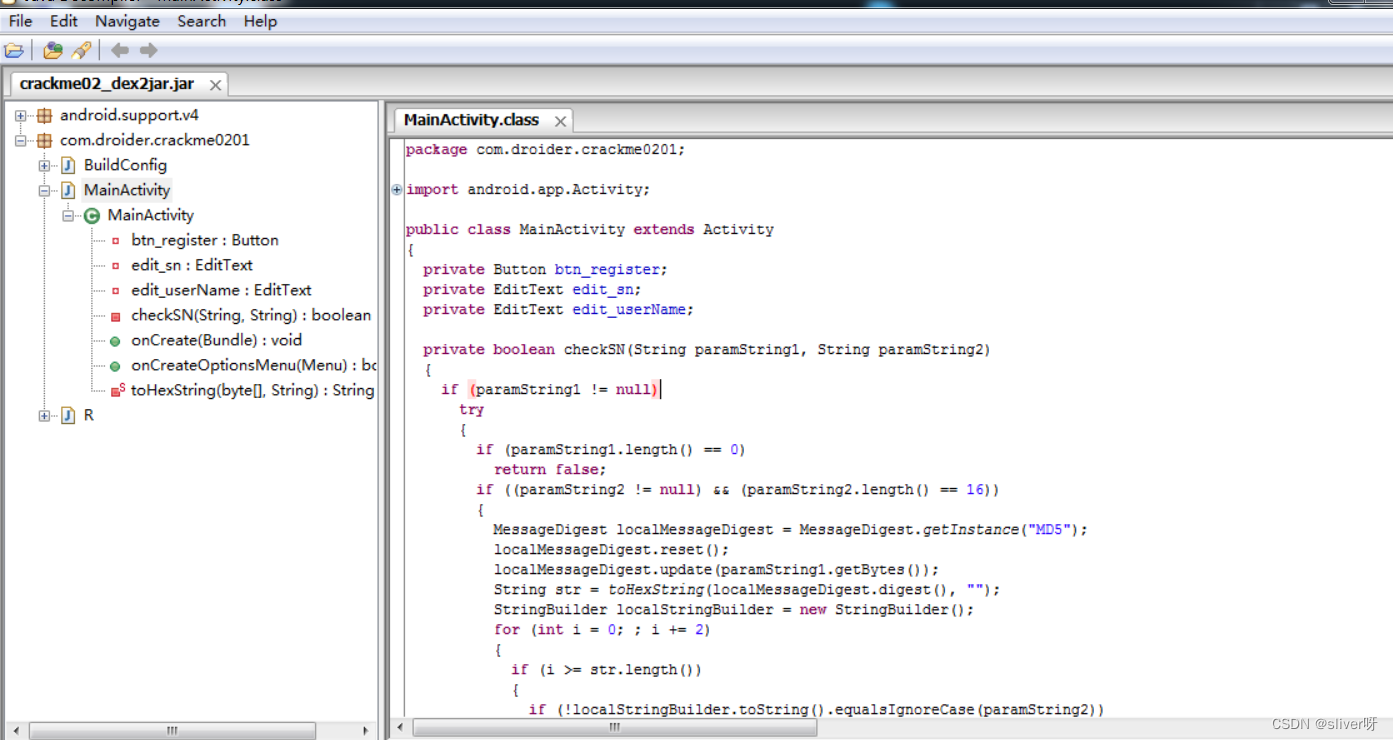

1、打开Android逆向助手,选中“dex转jar”按钮,然后将需要进行逆向分析的APK文件导入Android逆向助手中。

2、在雷电模拟器中安装crackme02.apk,运行该APK文件,单击“注册”按钮,系统提示“无效用户或注册码”。

本实验,就是将注册后的系统提示进行修改。

3、打开APK IDE,将crackme02.apk导入APK IDE。

扫描二维码关注公众号,回复:

14522719 查看本文章

4、打开/res/values/strings.xml找到“注册”按钮对应的字段,将其对应的信息改为“无效用户名或注册码,哼哼哈嘿!”,然后保存。

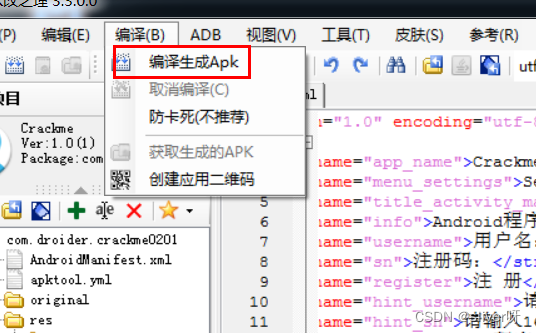

5、选择“编译”——“重新生成APK”,对刚刚被修改的APK进行二次打包。

在输入窗口可以看到新生成的APK路径,

6、在雷电模拟器中删除之前安装的APK文件,重新安装生成的APK文件。

7、运行刚刚安装的APK文件,单击注册按钮,会出现篡改后的APK信息“无效用户名或注册码,哼哼哈嘿!”。

至此,《网络攻击与防御实训》的实验基本上完成了。