一、前言

摘自summer老师的专题——B站搜“summer课堂”可看视频哦~

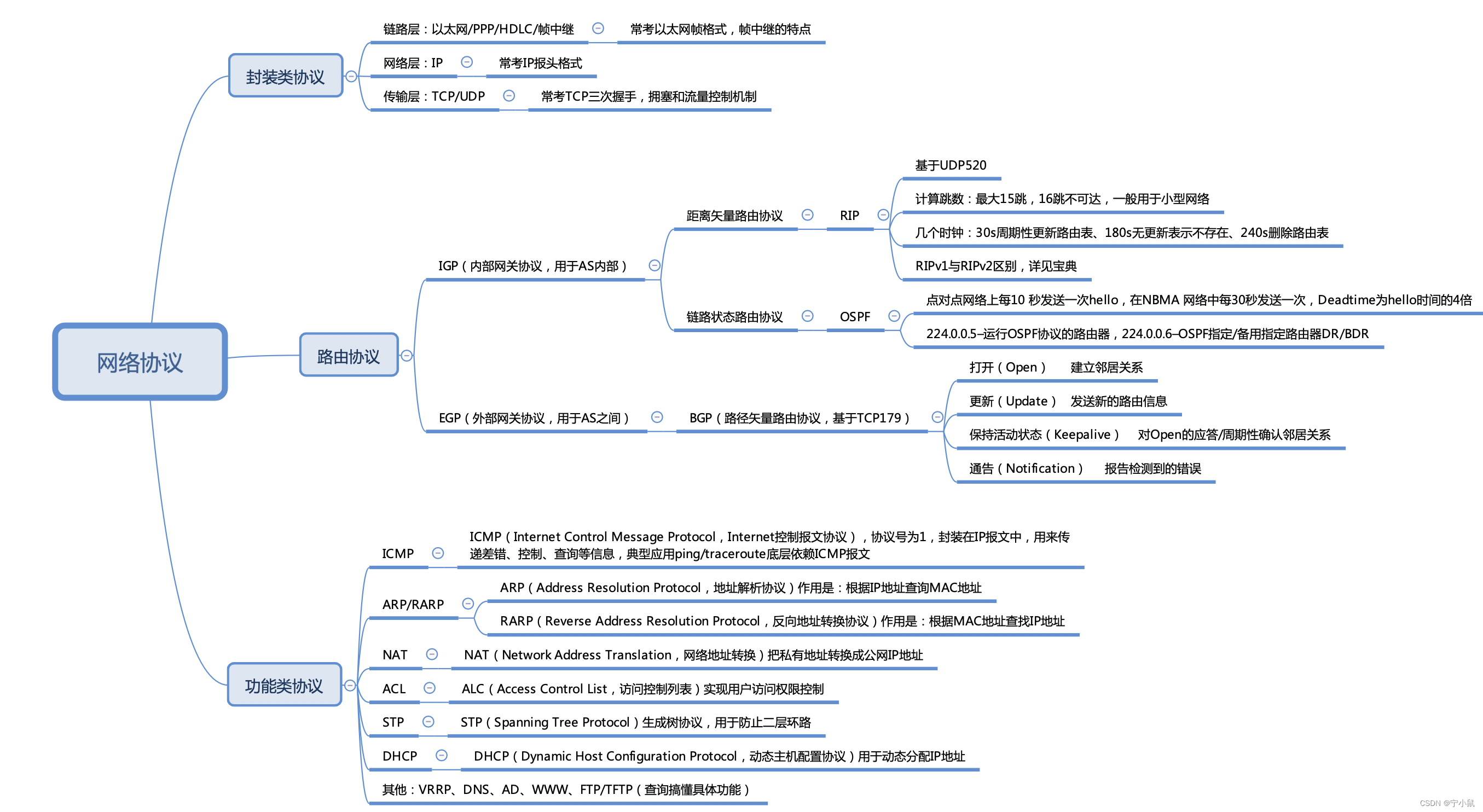

1、协议篇~

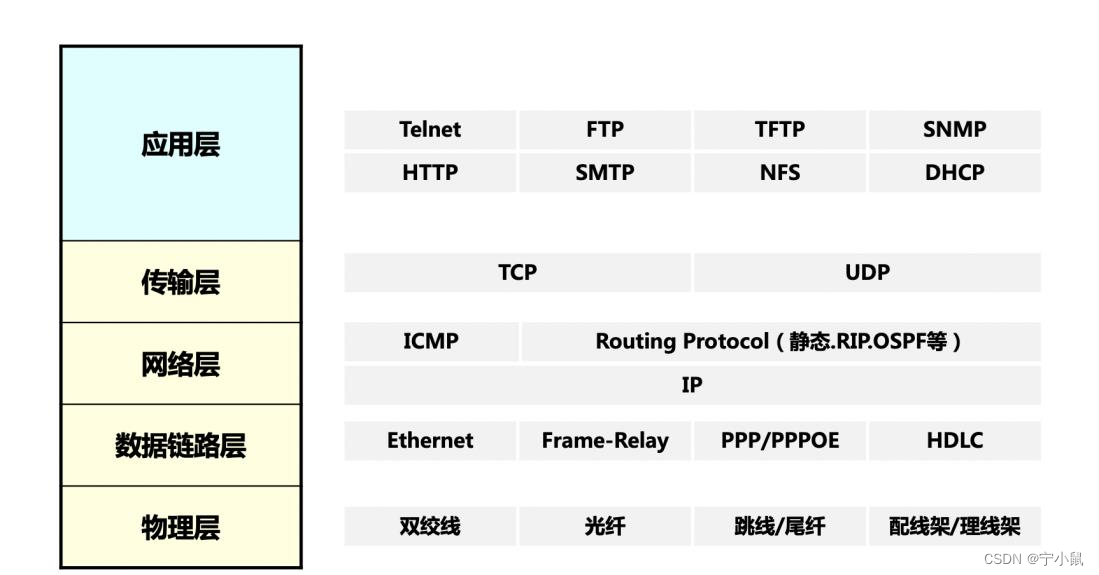

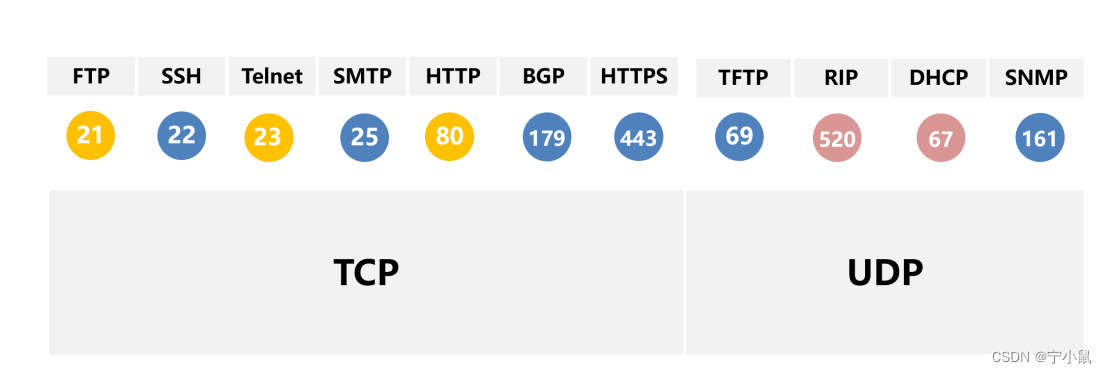

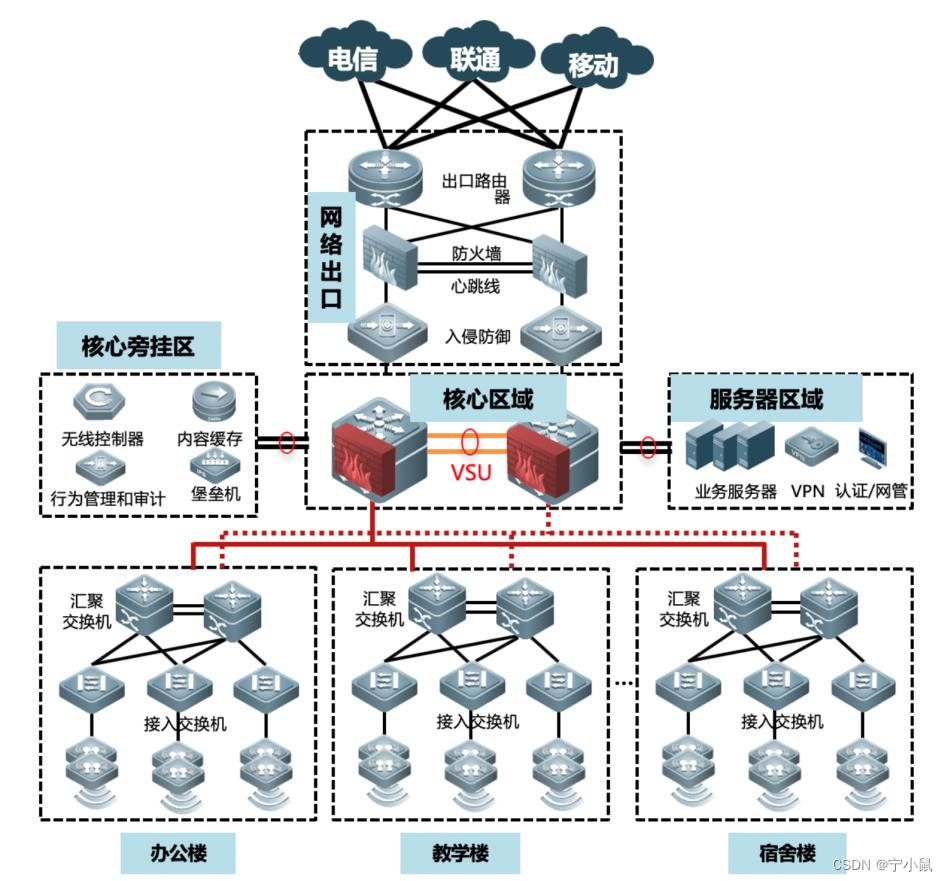

2、组网~

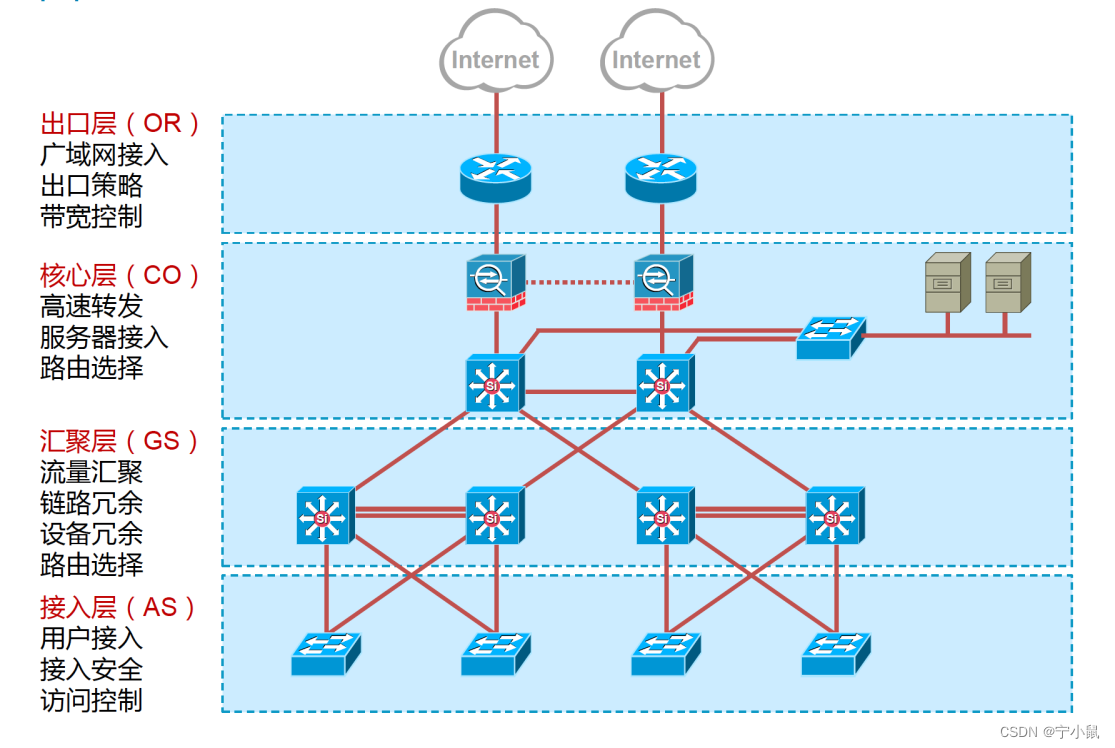

(1)三层网络架构

• 核心层:流量高速转发,别的基本什么都不做

• 汇聚层:流量汇聚、链路和设备冗余,典型的双

汇聚冗余,另外就是策略控制,各类访问控制列

表在汇聚层进行配置;

• 接入层:提供接口,安全准入,比如常见802.1x

配置,端口安全配置均在接入交换机实现;

• 楼层接入、楼宇汇聚、网络中心机房核心

(2)组网网络设备

• 路由器交换机:最常用的设备。

• 防火墙:一般部署于网络出口,实现网络隔离和访问控制,可以将网络分隔

成内网区域、外网区域和DMZ区域。

• IPS入侵防御系统:对各类攻击行为进行检测和阻断,可串行于出口,也可用

旁观在核心交换机旁边,而入侵检测系统IDS都是采用旁挂部署。

• 上网行为管理:对上网行为进行管理,比如上班时间不能看优酷,不能使用

迅雷下载等等,教材上没有讲,但实际应用中较多,且下午案例题考查过。

• WAF网页应用防火墙:专门针对Web防护的安全设备,一般部署于Web服务

器前面,串行部署,经常考查。

• 无线控制器:统一管理配置所有无线AP,且实现用户无线漫游,一般旁路部

署,旁挂于核心旁边。

• 堡垒机和内容缓存:目前没有考查,简单了解,前者实现运维审计,即登录

设备做的所有操作都可以录像保存,后者将热点资源保存到内部,提升访问

速度,减轻出口压力。

• FC交换机:主要用于连接存储,典型带宽2G/4G/8G/16G/32G。考试中如果看

到服务器有两条链路,一般一条就是FC链路,通过FC交换机连接FC存储,另

外一条为普通以太网业务链路。

二、下午题重点

(1)基础配置(送分题) : system-view、sysname、interface vlanif写个IP地址

(2)高频配置考点(一定要会)∶VLAN、DHCP、ACL、策略路由、NAT、静态/默认/RIP/OSPF

偶尔出现比较偏门的考点:IPv6、4G、WLAN。

(3)做题技巧:联系上下文,回到题目中找答案!

(4)复习材料︰配置专题总结、华为配置手册、历年真题+实验手册

1、华为设备基础配置

(1)以telnet开启登录为例,请记住这些标红的重要词汇

<Huawei> system-view //进入系统模式

[Huawei] telnet server enable //开启设备telnet功能

[Huawei] user-interface vty 0 4 //开启登录端口0-4

[Huawei-ui-vty0-4] protocol inbound telnet //通过telnet协议登录

[Huawei-ui-vty0-4] authentication-mode aaa //认证方式为aaa

[Huawei] aaa //启用aaa

[Huawei-aaa] local-user admin123 password admin123 //配置用户名密码

[Huawei-aaa] local-user admin123 service-type telnet//用户用于telnet

[Huawei-aaa] local-user admin123 privilege level 15 //用户等级为15

[Huawei-aaa] quit //退出来

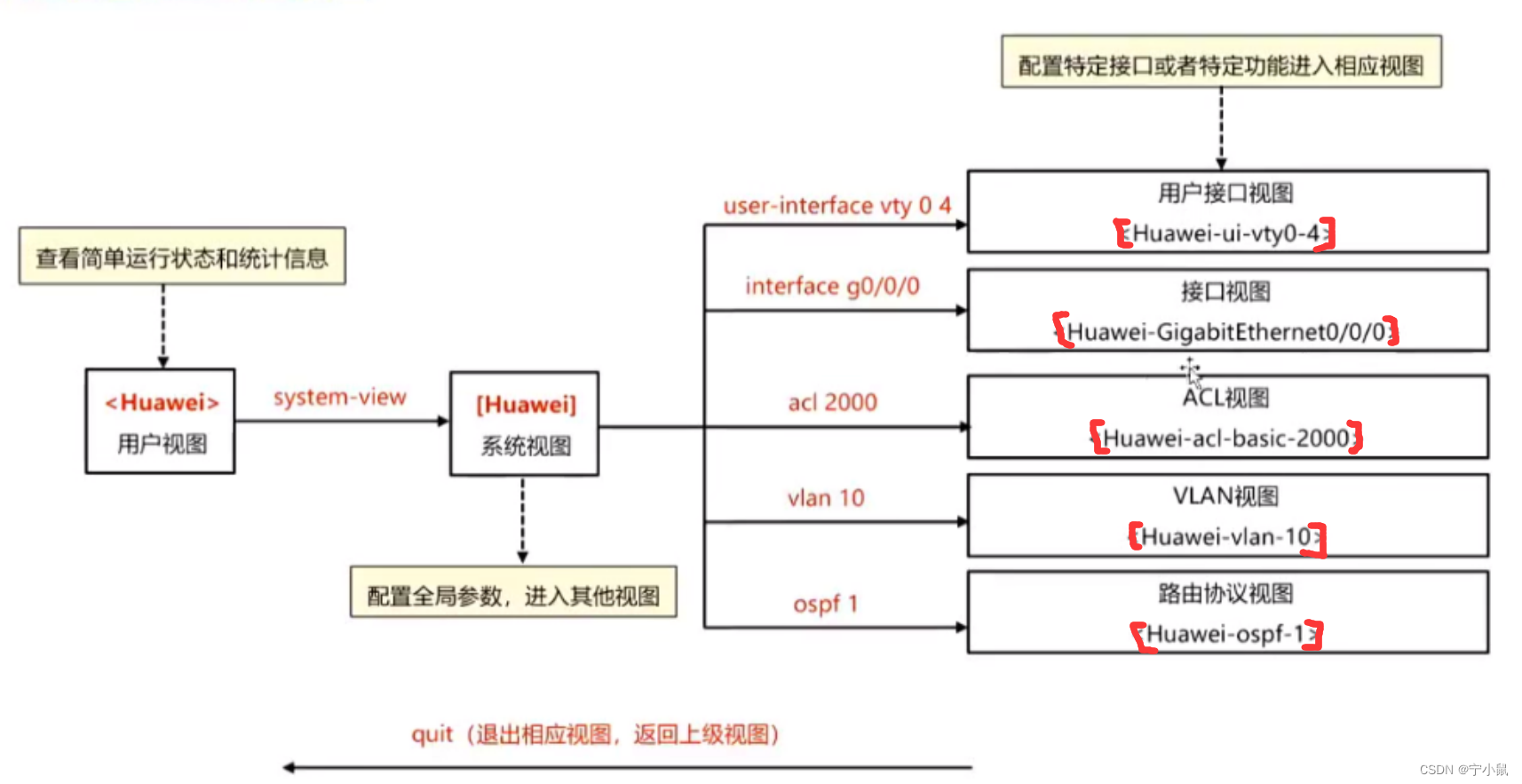

(2)配置视图

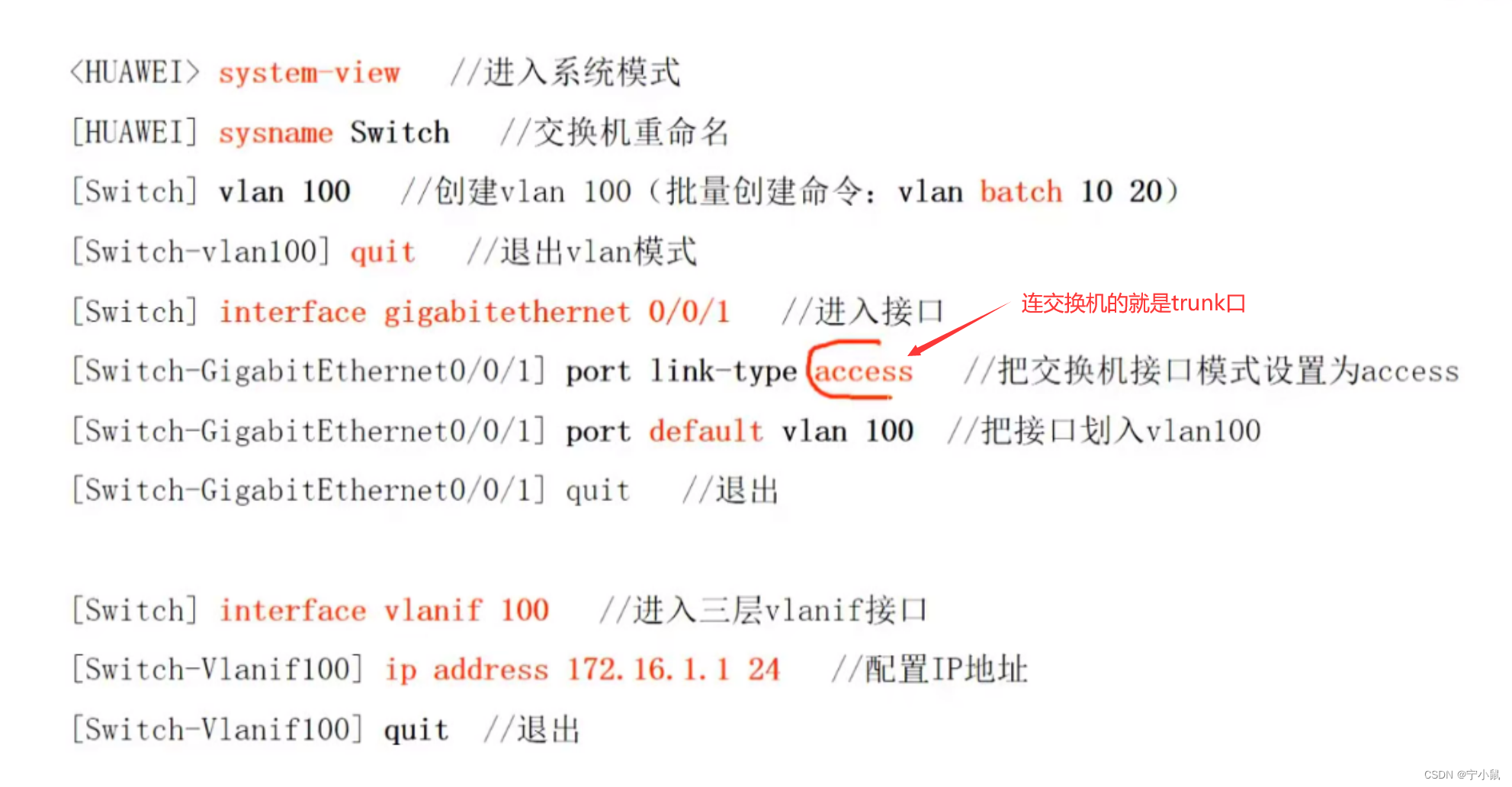

(3)vlan与vlanif基础配置

<HUAWEI> system-view //进入系统模式

[HUAWEI] sysname Switch //交换机重命名

[Switch] vlan 100 //创建vlan 100(批量创建命令:vlan batch 10 20)

[Switch-vlan100] quit //退出vlan模式

[Switch] interface gigabitethernet 0/0/1 //进入接口

[Switch-GigabitEthernet0/0/1] port link-type access //把交换机接口模式设置为access

[Switch-GigabitEthernet0/0/1] port default vlan 100 //把接口划入vlan100

[Switch-GigabitEthernet0/0/1] quit //退出

[Switch] interface vlanif 100 //进入三层vlanif接口

[Switch-Vlanif100] ip address 172.16.1.1 24 //配置IP地址

[Switch-Vlanif100] quit //退出

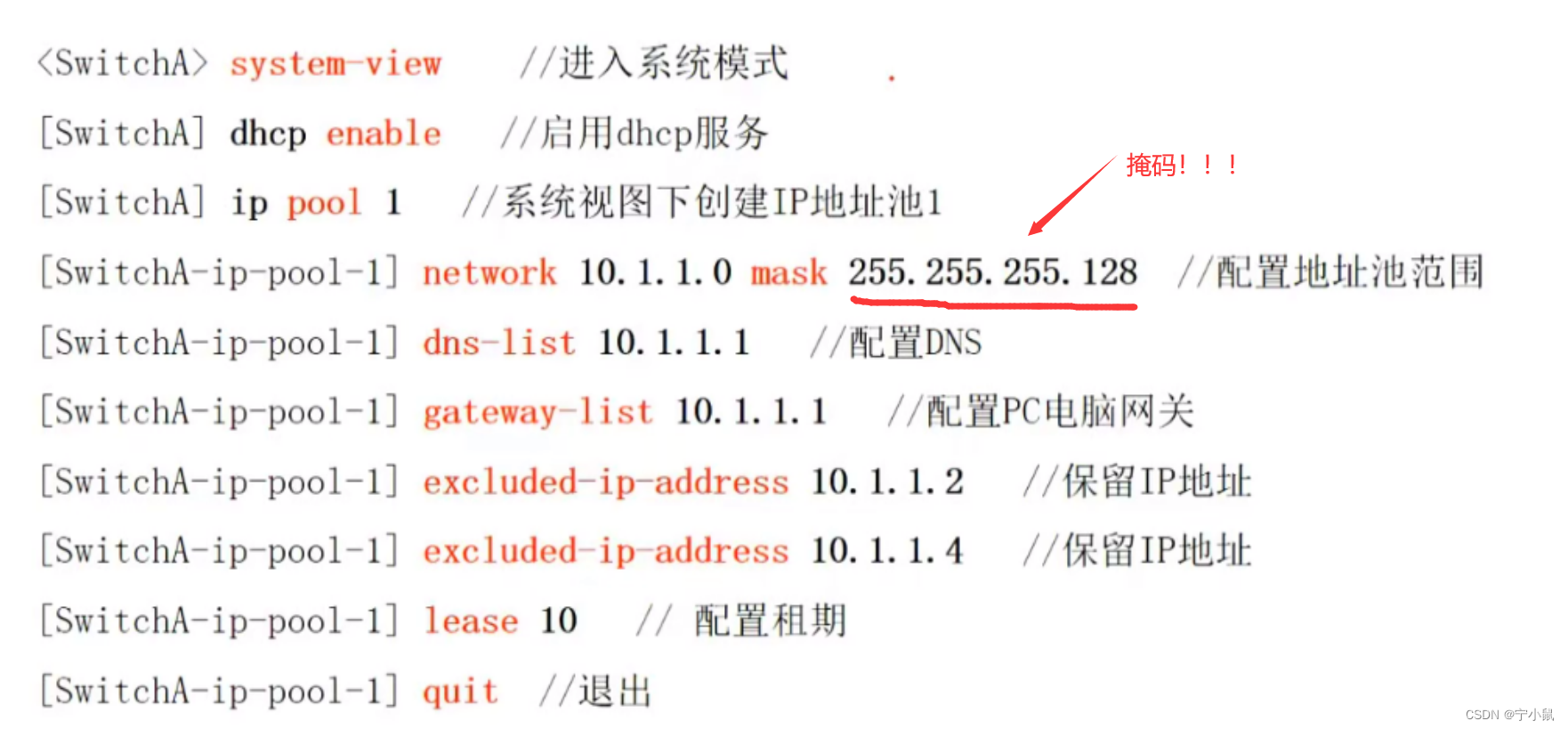

(4)dhcp配置

高频考点,注意mask后面是掩码,不是反掩码。

小tips——

掩码(ip地址、dhcp地址池)

通配符掩码/反掩码 (ACL、OSPF宣告)

<SwitchA> system-view //进入系统模式

[SwitchA] dhcp enable //启用dhcp服务

[SwitchA] ip pool 1 //系统视图下创建IP地址池1

[SwitchA-ip-pool-1] network 10.1.1.0 mask 255.255.255.128 //配置地址池范围

[SwitchA-ip-pool-1] dns-list 10.1.1.1 //配置DNS

[SwitchA-ip-pool-1] gateway-list 10.1.1.1 //配置PC电脑网关

[SwitchA-ip-pool-1] excluded-ip-address 10.1.1.2 //保留IP地址

[SwitchA-ip-pool-1] excluded-ip-address 10.1.1.4 //保留IP地址

[SwitchA-ip-pool-1] lease lease day 10 // 配置租期

[SwitchA-ip-pool-1] quit //退出

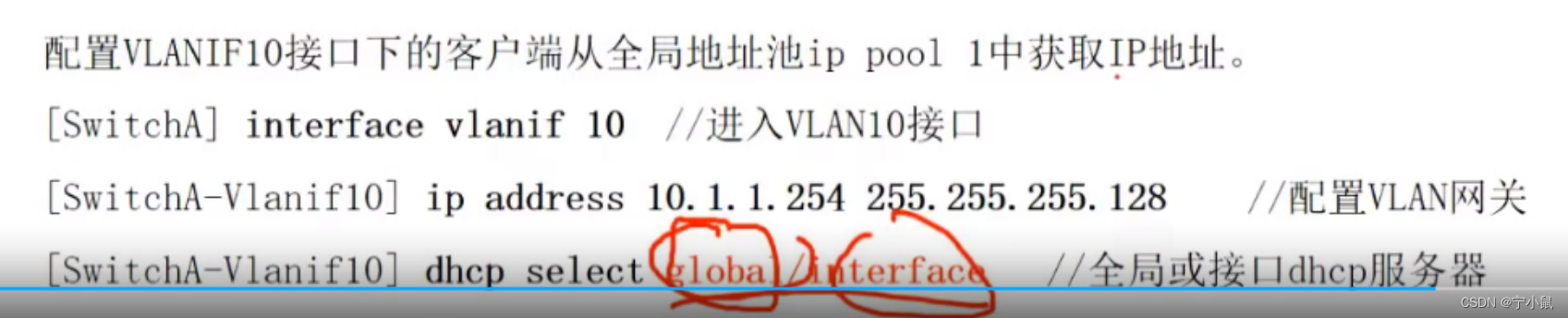

//配置VLANIF10接口下的客户端从全局地址池ip pool 1中获取IP地址。

[SwitchA] interface vlanif 10 //进入VLAN10接口

[SwitchA-Vlanif10] ip address 10.1.1.254 255.255.255.128 //配置VLAN网关

[SwitchA-Vlanif10] dhcp select global //全局dhcp服务器,dhcp select interface是接口服务器

[SwitchA-Vlanif10] quit

(5)ACL基础

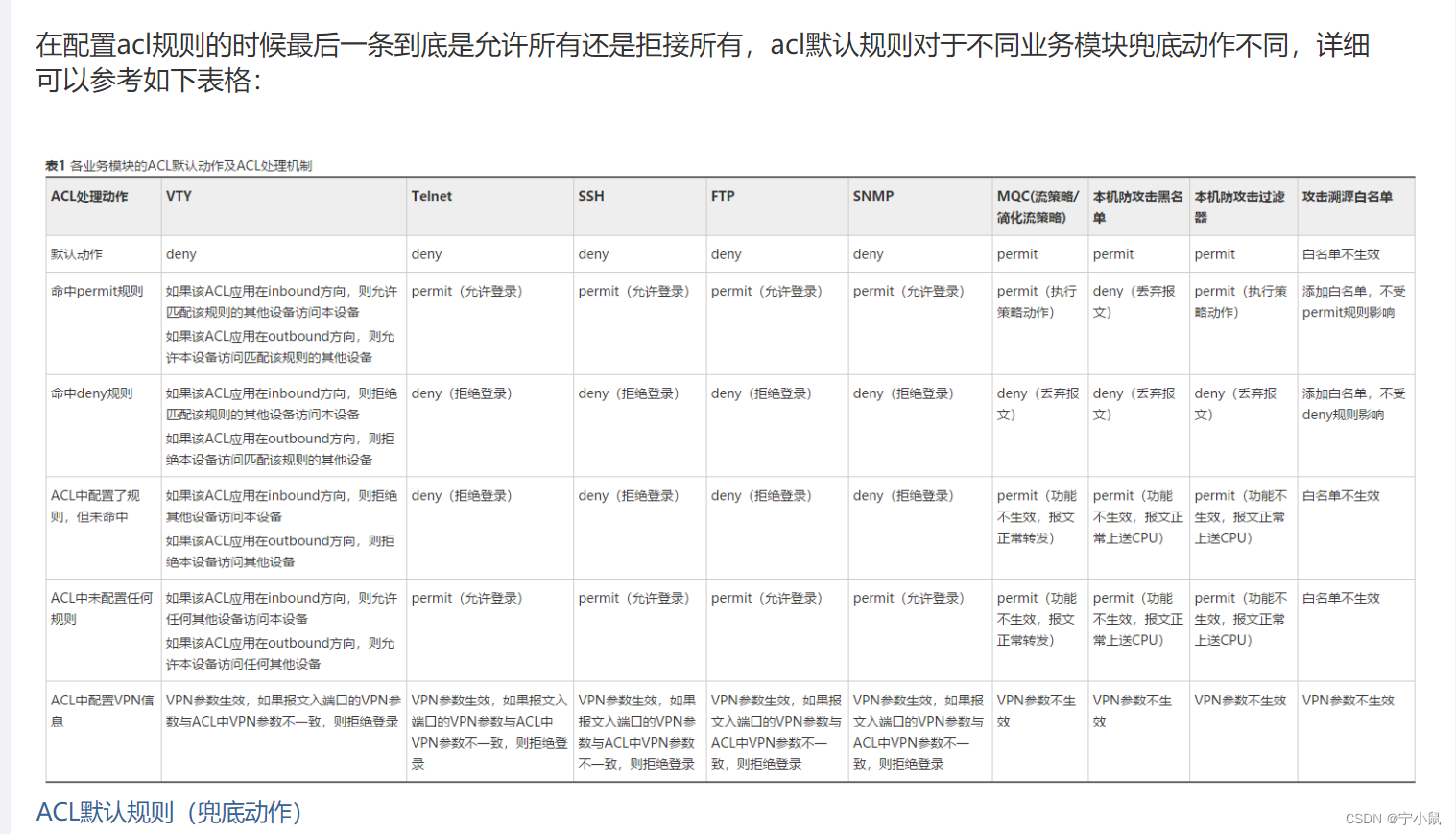

补充(时间20220522):华为好像也默认允许了。

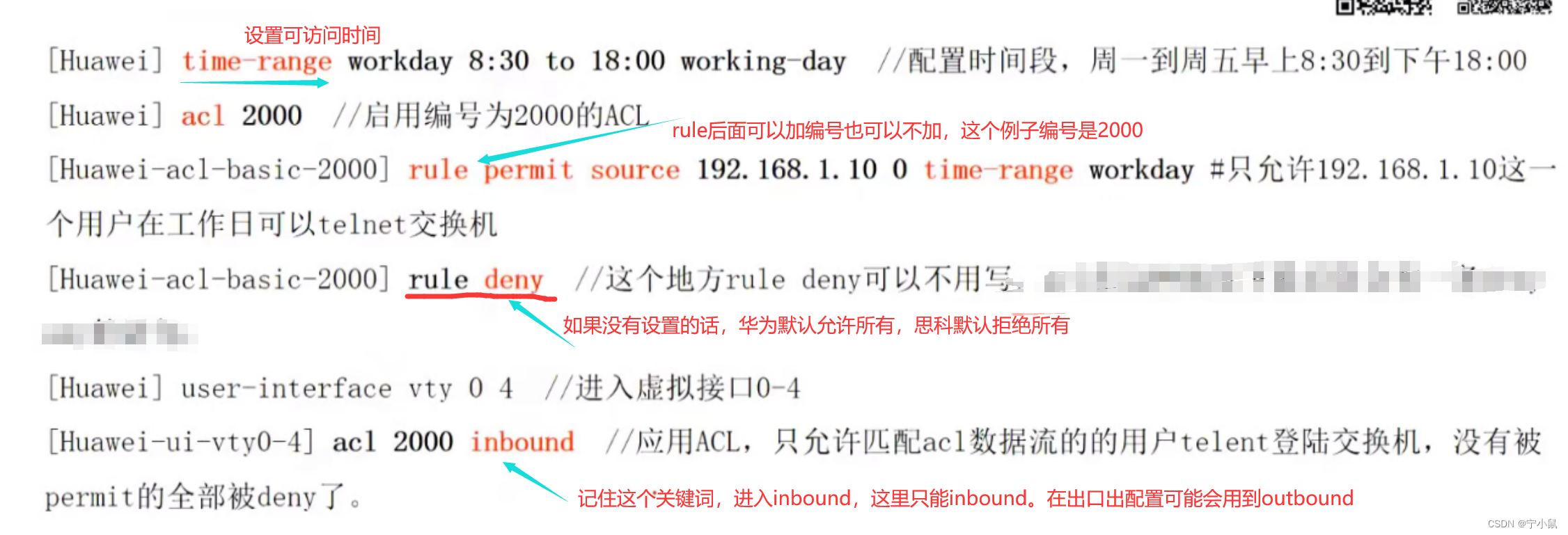

[Huawei] time-range workday 8:30 to 18:00 working-day //配置时间段,周一到周五早上8:30到下午18:00

[Huawei] acl 2000 //启用编号为2000的ACL

[Huawei-acl-basic-2000] rule permit source 192.168.1.10 0 time-range workday #只允许192.168.1.10这一个用户在

工作日可以telnet交换机

[Huawei-acl-basic-2000] rule deny //这个地方rule deny表示拒绝所有,华为acl在这种场景下最后隐含有一条permit any的语句,默认允许所有;而思科默认拒绝所有,所以思科不需要这个语句。

[Huawei] user-interface vty 0 4 //进入虚拟接口0-4

[Huawei-ui-vty0-4] acl 2000 inbound //应用ACL,只允许匹配acl数据流的的用户telent登陆交换机,没有被permit的全部被deny了。

(6)Net地址转换配置

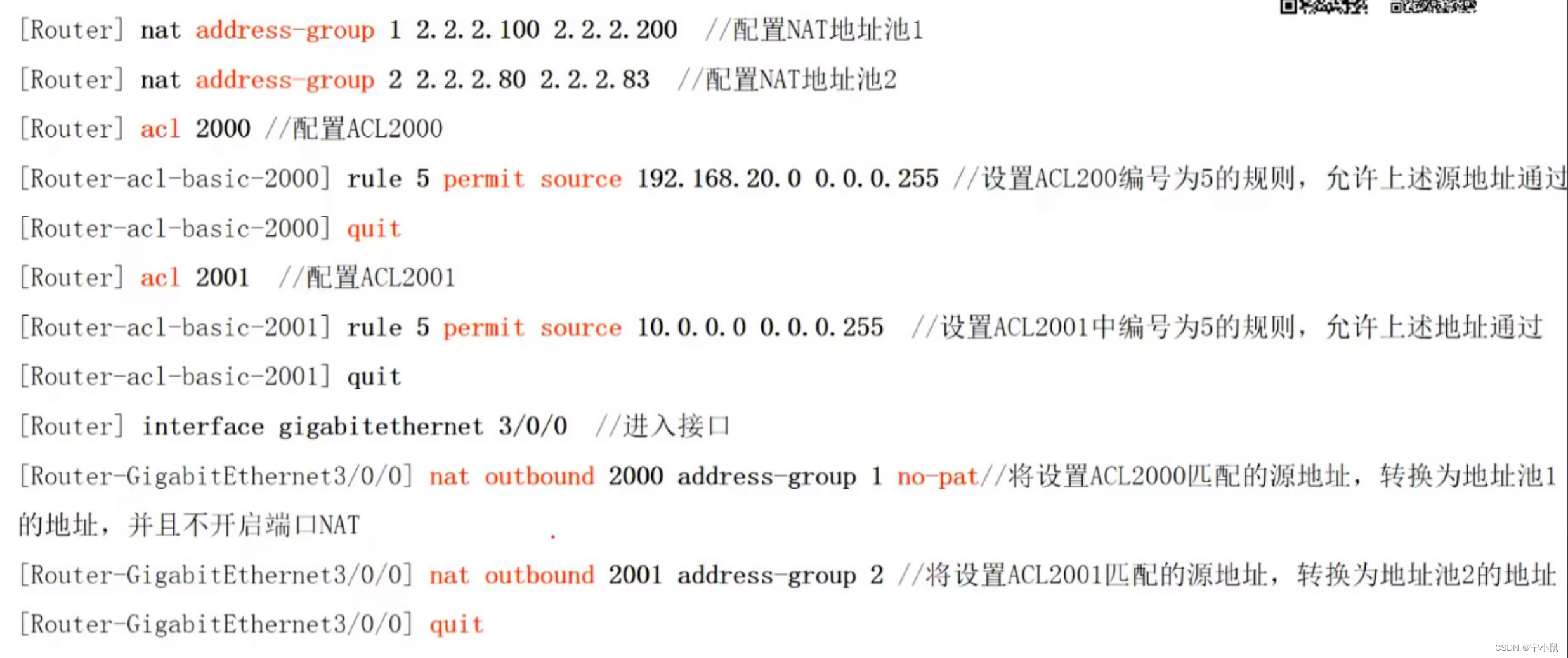

NAT把内部私有地址在出口处转为公网地址。

[Router] nat address-group 1 2.2.2.100 2.2.2.200 //配置NAT地址池1

[Router] nat address-group 2 2.2.2.80 2.2.2.83 //配置NAT地址池2

[Router] acl 2000 //配置ACL2000

[Router-acl-basic-2000] rule 5 permit source 192.168.20.0 0.0.0.255 //设置ACL200中编号为5的规则,允许上述源地址通过

[Router-acl-basic-2000] quit

[Router] acl 2001 //配置ACL2001

[Router-acl-basic-2001] rule 5 permit source 10.0.0.0 0.0.0.255 //设置ACL2001中编号为5的规则,允许上述地址通过

[Router-acl-basic-2001] quit

[Router] interface gigabitethernet 3/0/0 //进入接口

[Router-GigabitEthernet3/0/0] nat outbound 2000 address-group 1 no-pat //将设置ACL2000匹配的源地址,转换为地址池1的地址

[Router-GigabitEthernet3/0/0] nat outbound 2001 address-group 2 //将设置ACL2001匹配的源地址,转换为地址池2的地址

[Router-GigabitEthernet3/0/0] quit

2、详解重点实验

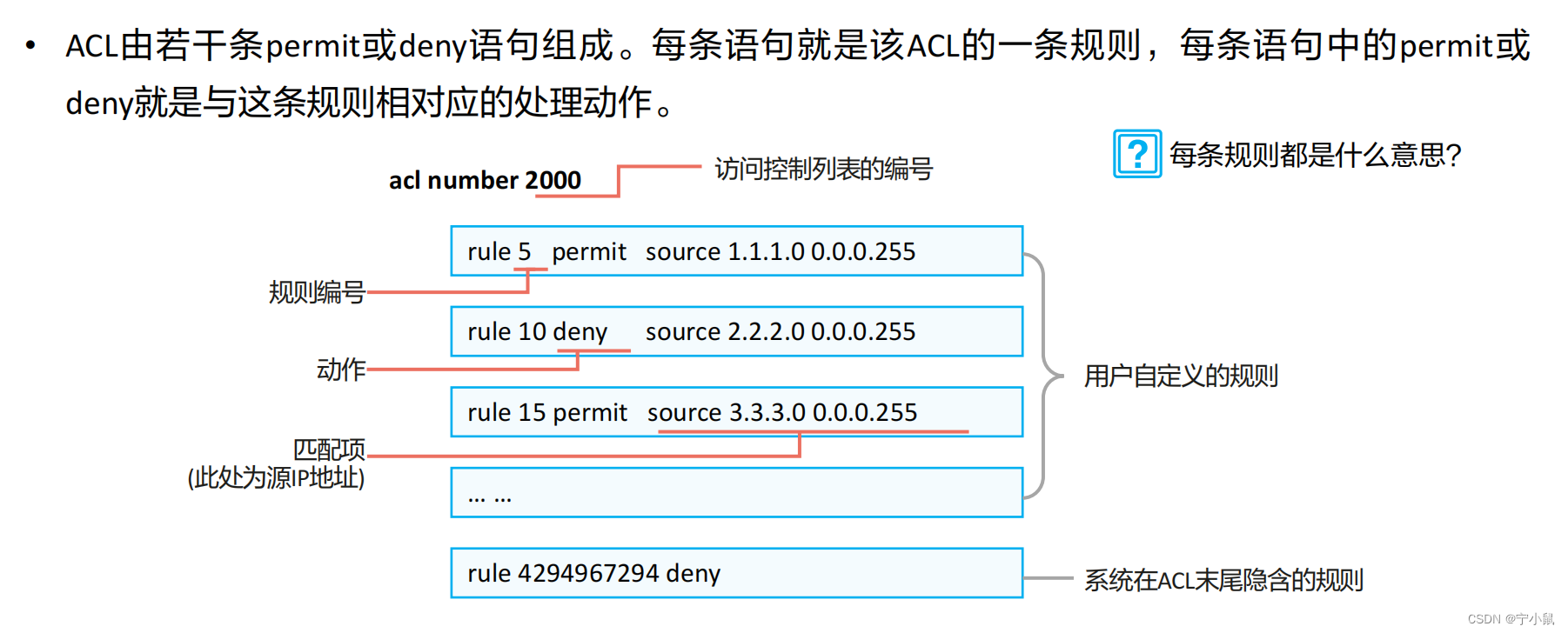

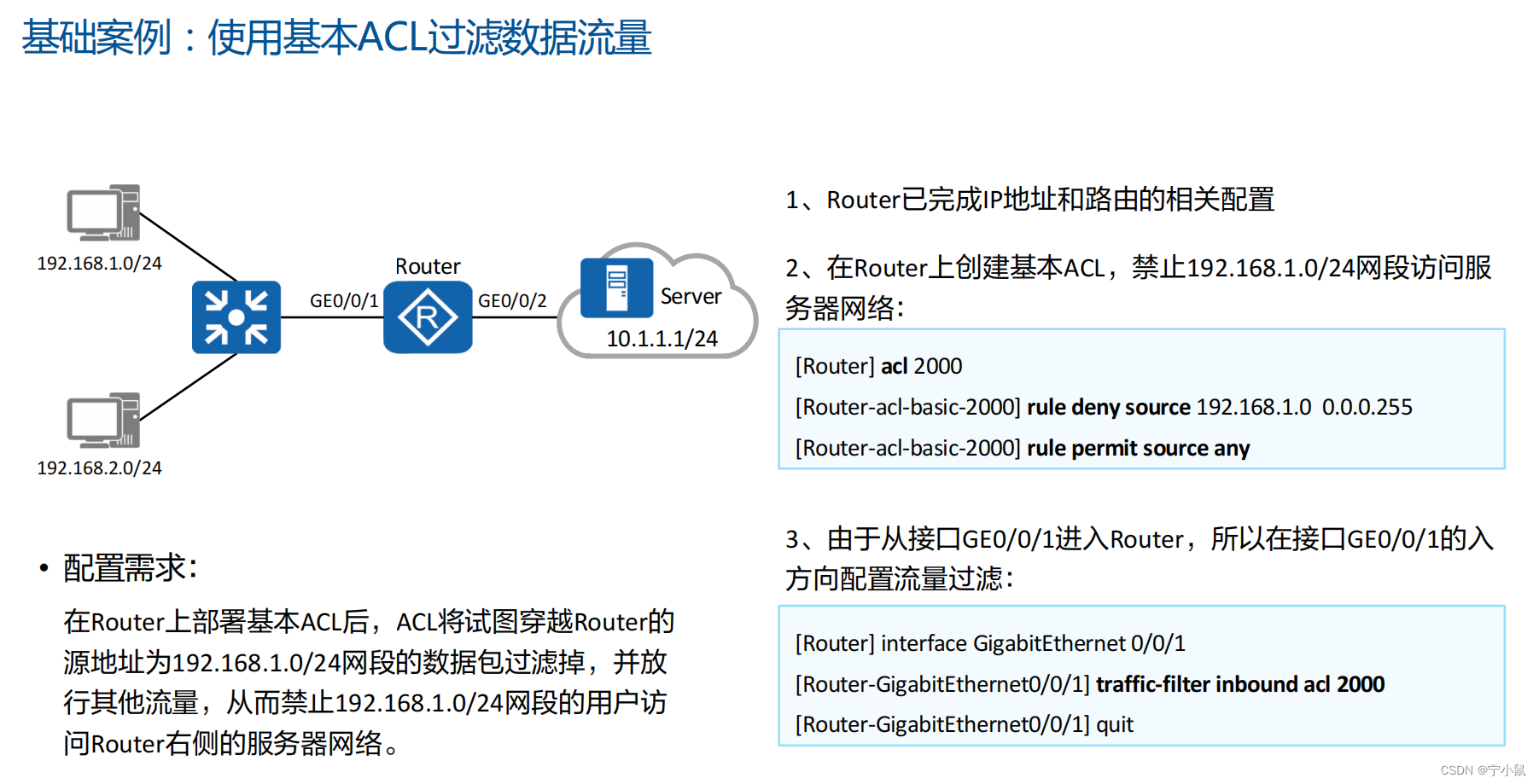

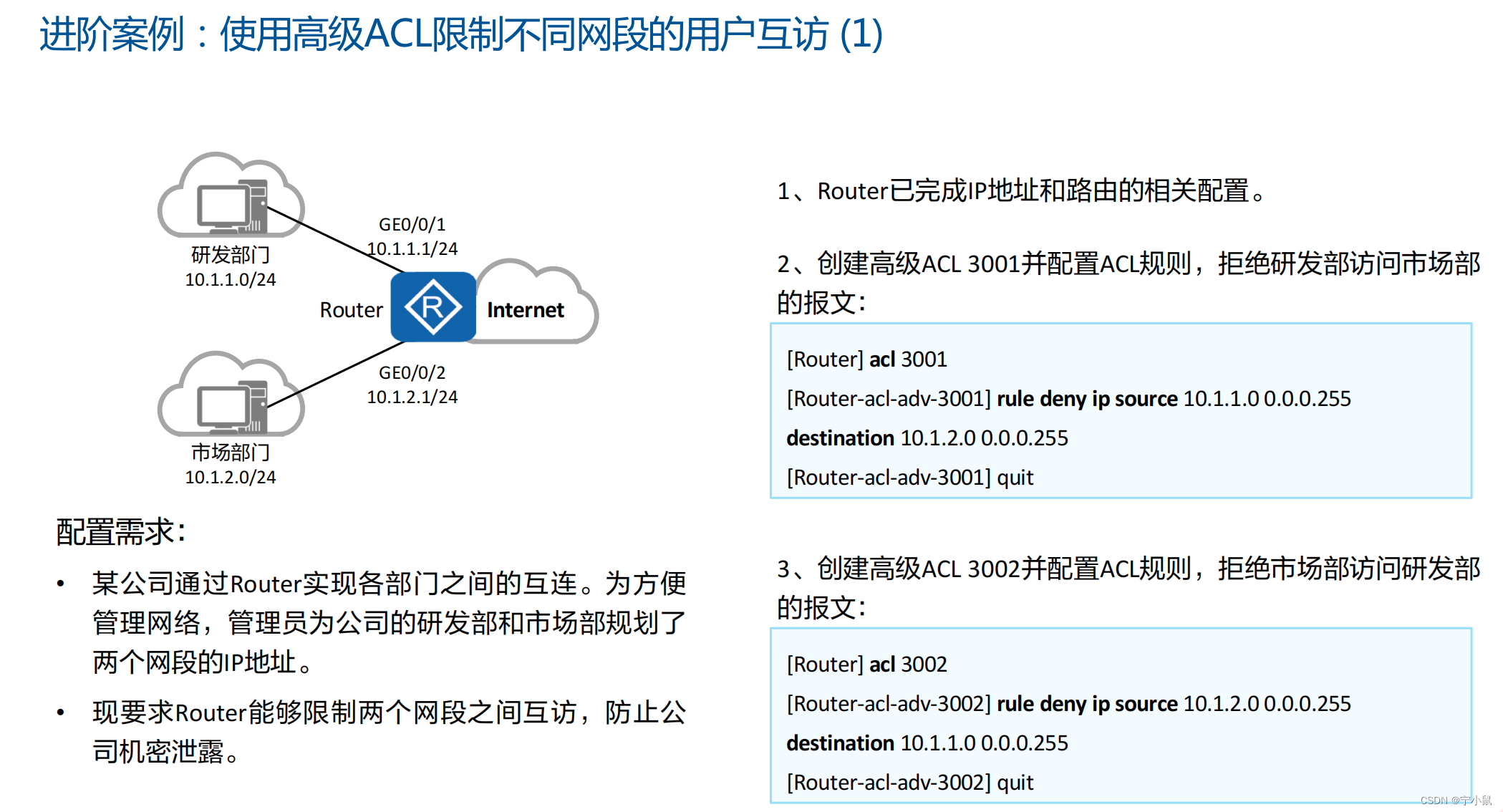

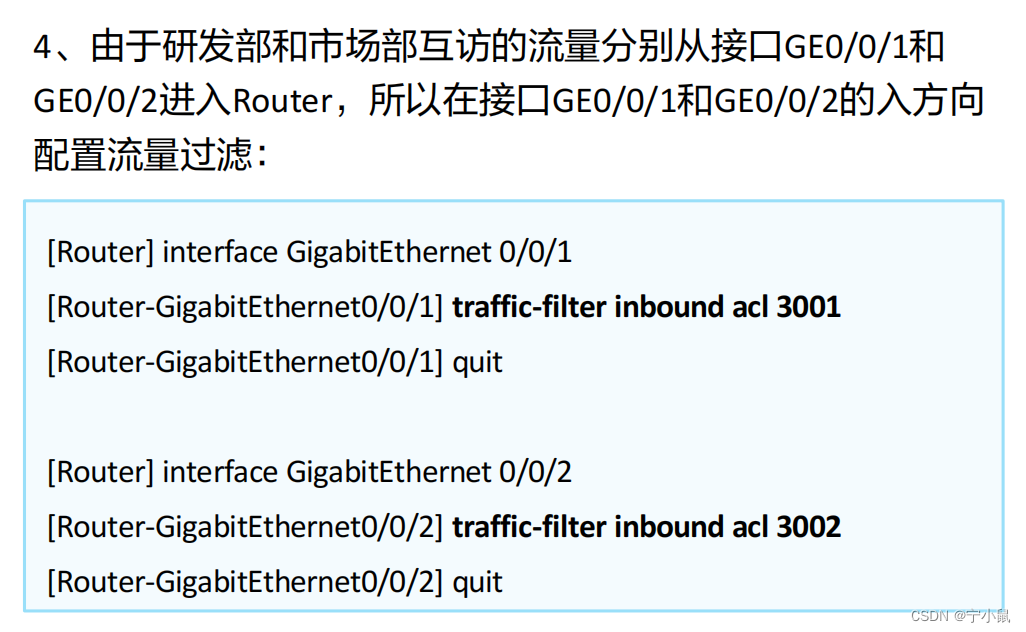

■ 重点1: ACL原理与配置

1)简介

作用——流量过滤+流量抓取匹配

ACL基本原理:配置了ACL的网络设备根据事先设定好的报文匹配规则对经过该设备的报文进行匹配,然后对匹配上的报文执行事先设定好的处理动作。这些匹配规则及相应的处理动作是根据具体的网络需求而设定的。处理动作的不同以及匹配规则的多样性,使得ACL可以发挥出各种各样的功效。

ACL技术总是与防火墙、路由策略、QoS、流量过滤等其他技术结合使用。

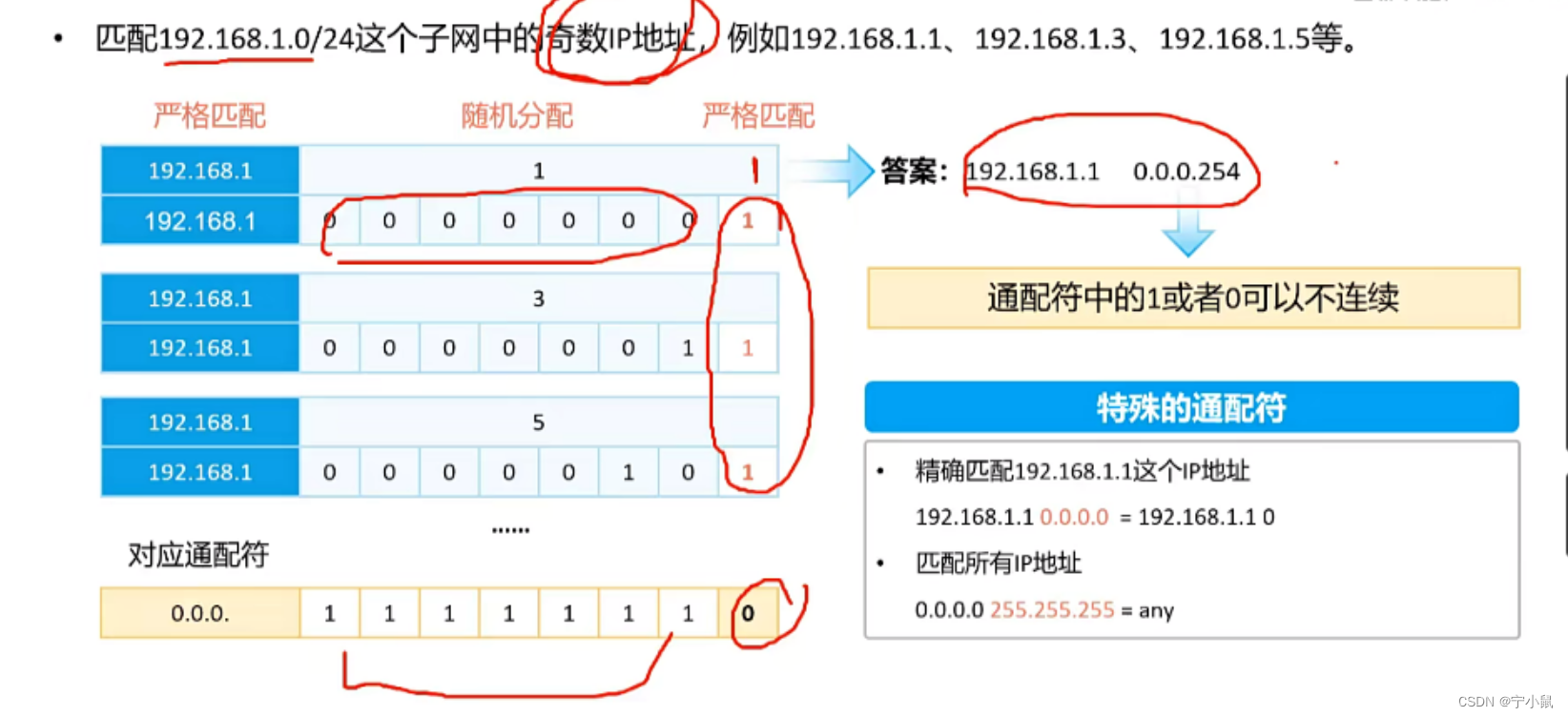

注意——ACL中,ip地址后面是“反掩码”,其实原本应该跟的是通配符掩码,需要记住两个特殊的通配符0.0.0.0=0、any=255.255.255。

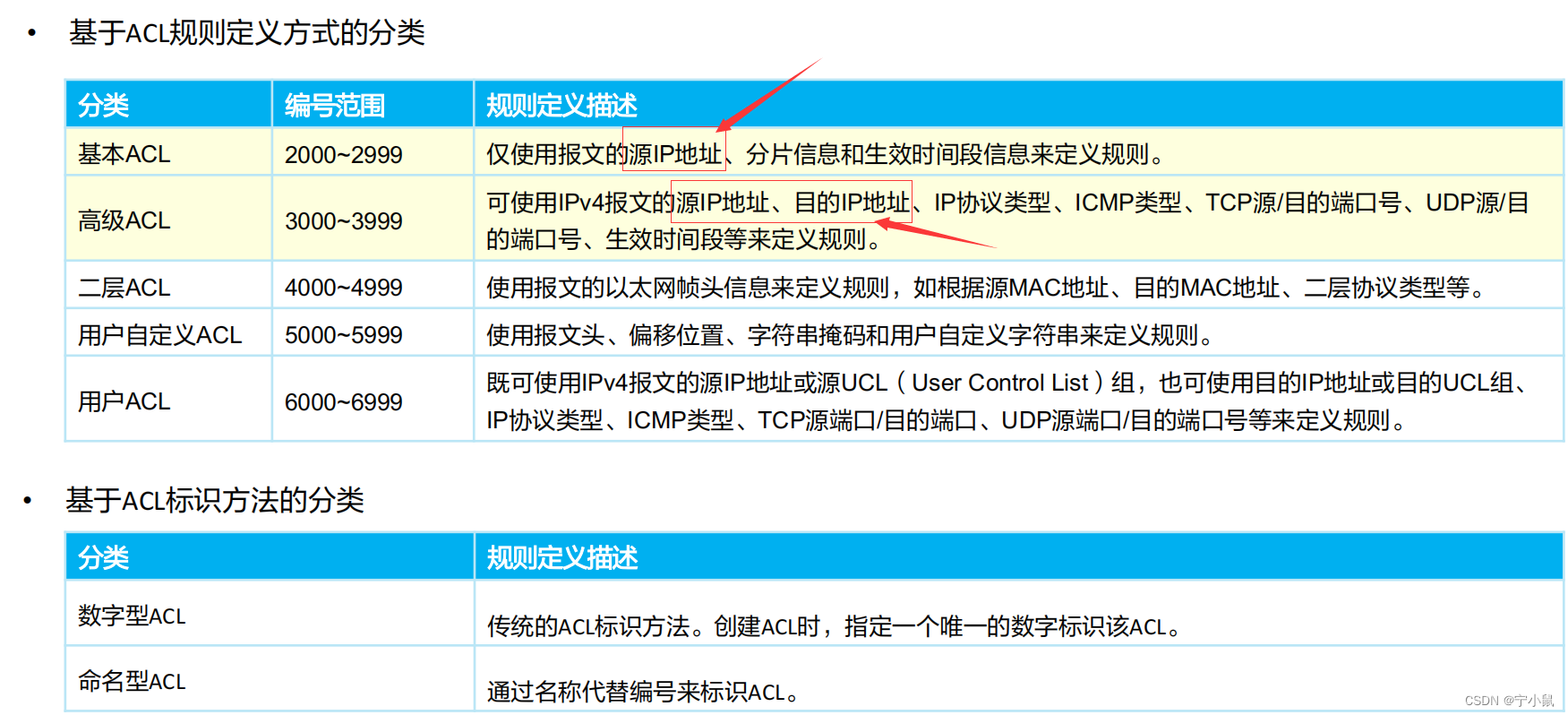

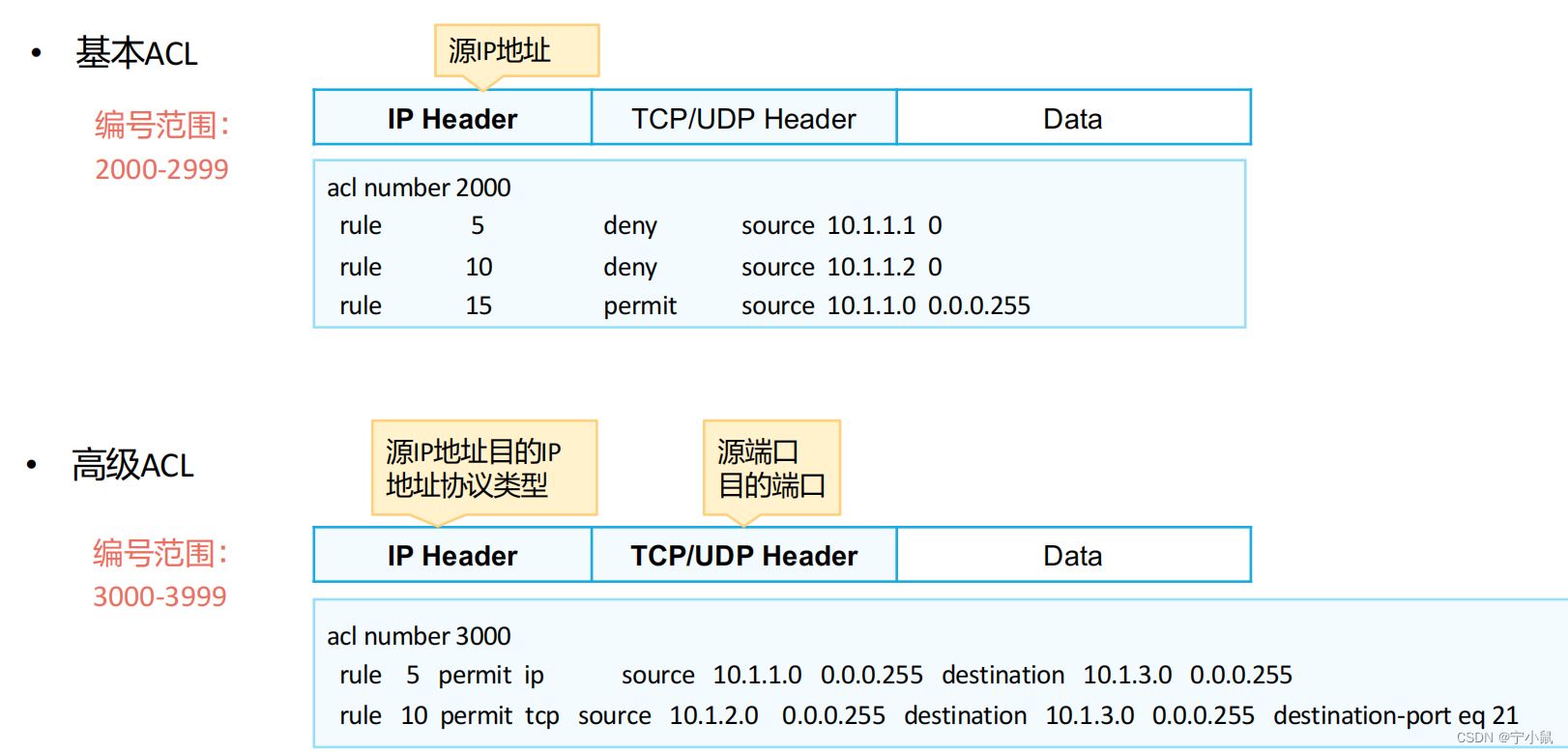

2)分类

3)acl匹配机制

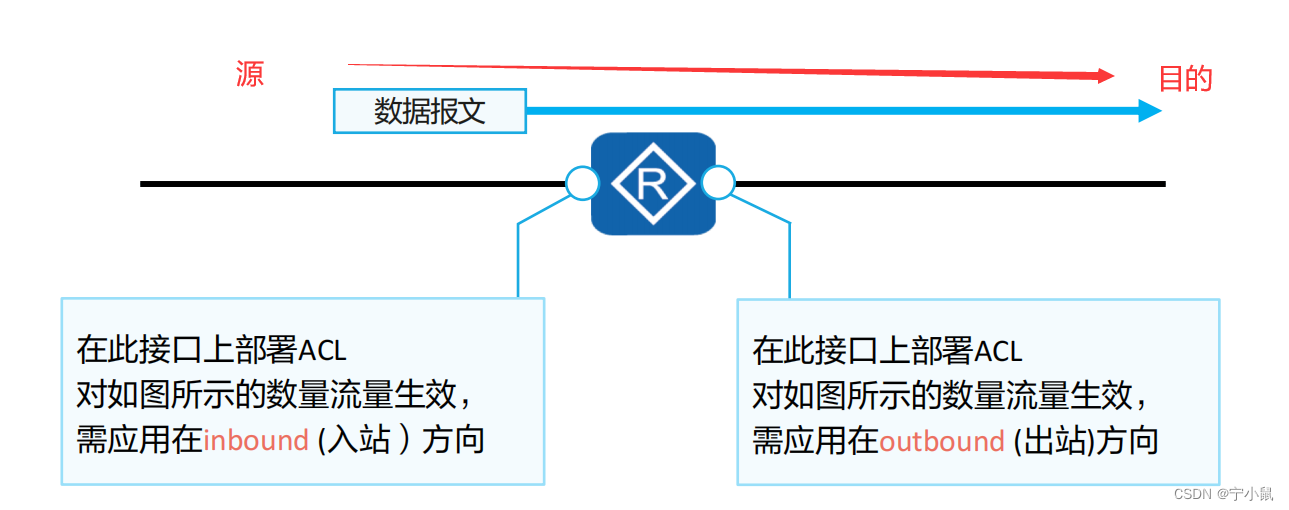

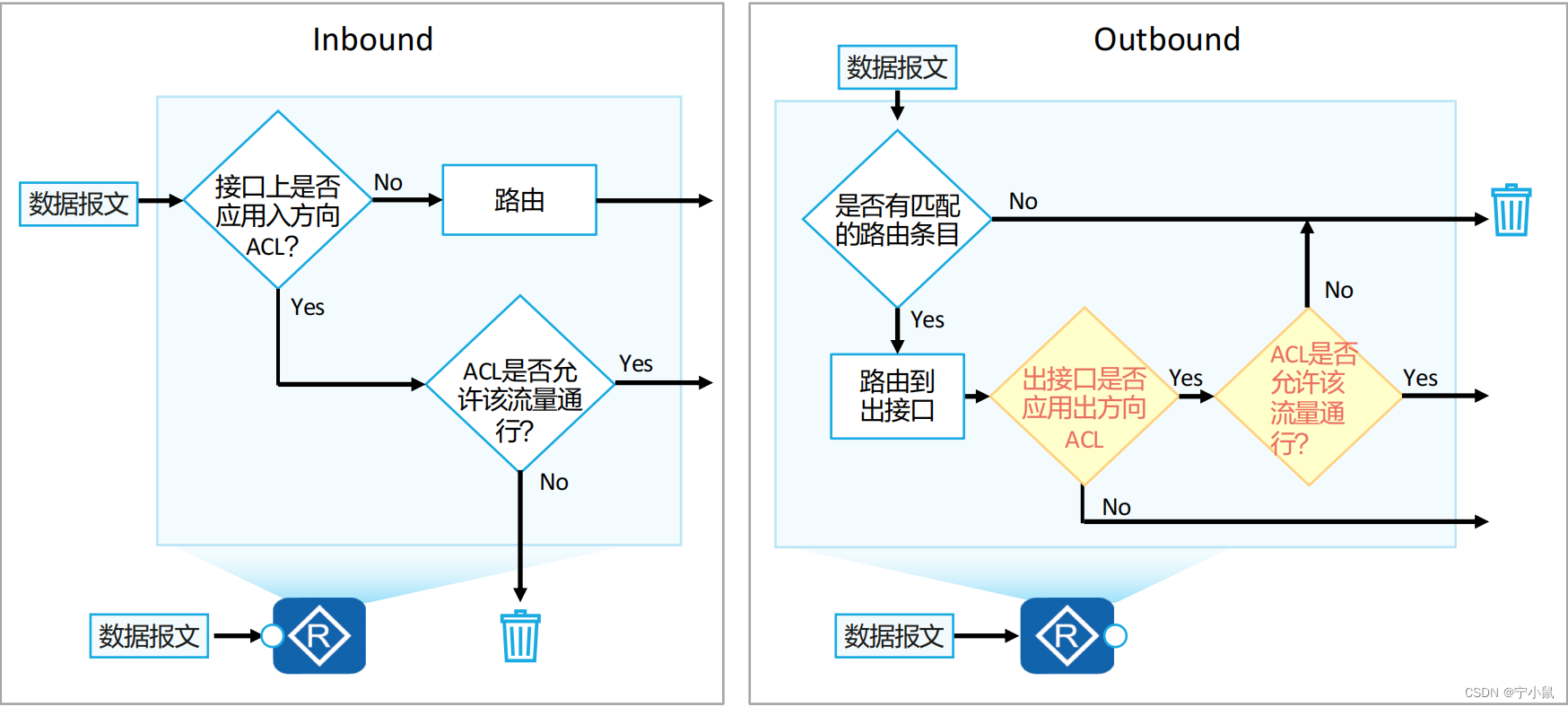

4)区分inbound与outbound

5)配置

//创建基本ACL

[Huawei] acl [ number ] acl-number [ match-order config ]//使用编号(2000~2999)创建一个数字型的基本ACL,并进入基本ACL视图。

[Huawei] acl name acl-name {

basic | acl-number } [ match-order config ]//使用名称创建一个命名型的基本ACL,并进入基本ACL视图。

//配置基本ACL的规则

[Huawei-acl-basic-2000] rule [ rule-id ] {

deny | permit } [ source {

source-address source-wildcard | any } | time-range timename ]//在基本ACL视图下,通过此命令来配置基本ACL的规则。

//1、创建高级ACL

[Huawei] acl [ number ] acl-number [ match-order config ]//使用编号(3000~3999)创建一个数字型的高级ACL,并进入高级ACL视图。

[Huawei] acl name acl-name {

advance | acl-number } [ match-order config ]//使用名称创建一个命名型的高级ACL,进入高级ACL视图。

//2、配置基本ACL的规则

//根据IP承载的协议类型不同,在设备上配置不同的高级ACL规则。对于不同的协议类型,有不同的参数组合。在高级ACL视图下,通过此命令来配置高级ACL的规则。

//▫ 当参数protocol为IP时,高级ACL的命令格式为:

rule [ rule-id ] {

deny | permit } ip [ destination {

destination-address destination-wildcard | any } | source {

source-address source-wildcard | any } | time-range time-name | [ dscp dscp | [ tos tos | precedence precedence ] ] ]

//▫ 当参数protocol为TCP时,高级ACL的命令格式为

rule [ rule-id ] {

deny | permit } {

protocol-number | tcp } [ destination {

destination-address destination-wildcard | any } | destination-port{

eq port | gt port | lt port | range port-start port-end } | source {

source-address source-wildcard | any } | source-port {

eq port | gt port | lt port | range port-start port-end } | tcp-flag {

ack | fin | syn } * | time-range time-name ] *//在高级ACL视图下,通过此命令来配置高级ACL的规则。

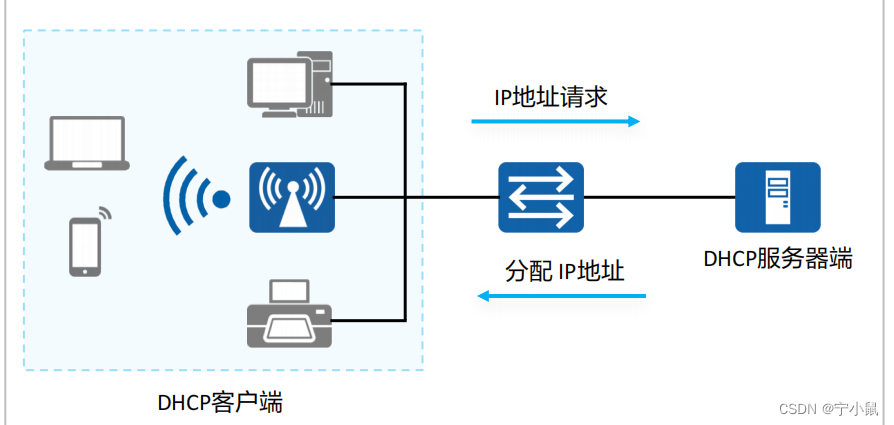

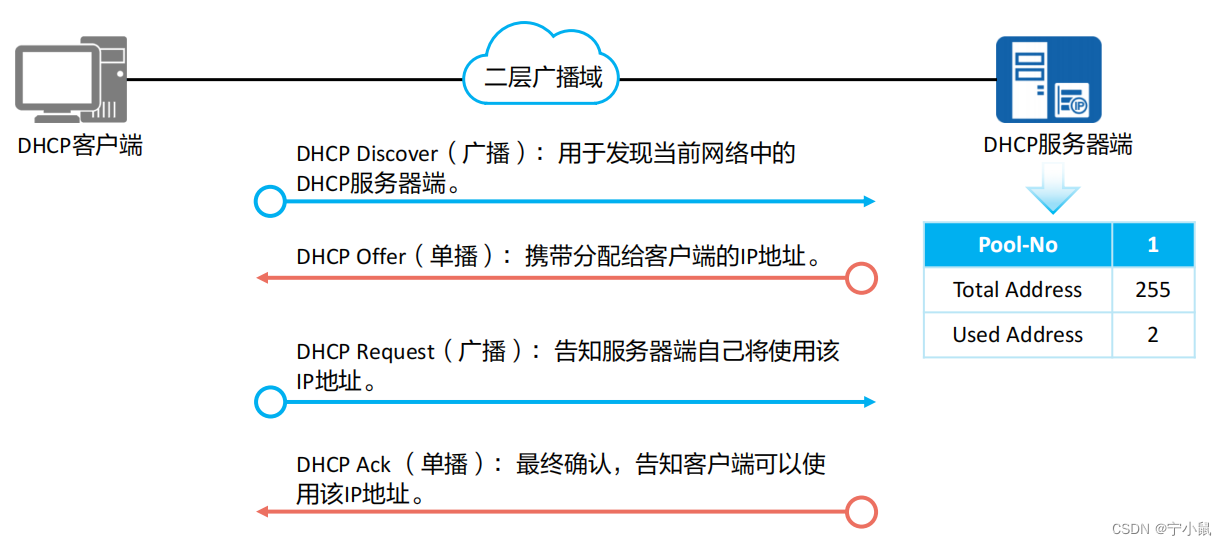

■重点2:动态主机配置协议DHCP

1)简介

作用——为解决传统的静态手工配置方式的不足,DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)应运而生,其可以实现网络动态合理地分配IP地址给主机使用。 DHCP采用C/S构架,主机无需配置,从服务器端获取地址,可实现接入网络后即插即用。

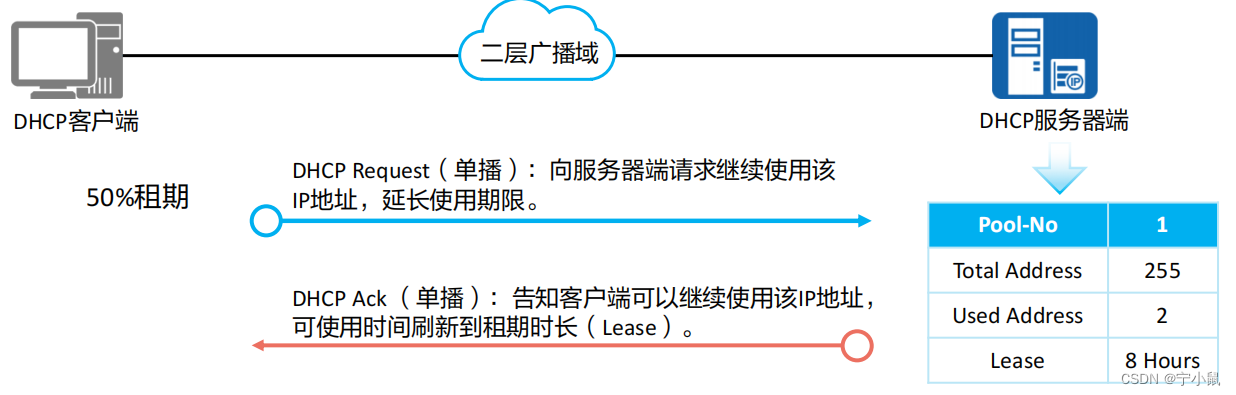

优点——统一管理、地址租期。

如果在50%租期时客户端未得到原服务器端的回应,则客户端在87.5%租期时会广播发送DHCP Request,任意一台DHCP服务器端都可回应,该过程称为重绑定。

2)配置

[Huawei] dhcp enable // 1. 开启DHCP功能

[Huawei-Gigabitthernet0/0/0]dhcp select interface//2. 开启接口采用接口地址池的DHCP服务器端功能

[Huawei-Gigabitthernet0/0/0]dhcp server dns-list ip-address//3. 指定接口地址池下的DNS服务器地址

[Huawei-Gigabitthernet0/0/0]dhcp server excluded-ip-address start-ip-address [ end-ip-address ] //4. 配置接口地址池中不参与自动分配的IP地址范围

[Huawei-Gigabitthernet0/0/0]dhcp server lease {

day day [ hour hour [ minute minute ] ] | unlimited }//5. 配置DHCP服务器接口地址池中IP地址的租用有效期限功能,缺省情况下,IP地址的租期为1天。

[Huawei]ip pool ip-pool-name//6. 创建全局地址池

[Huawei-ip-pool-2]network ip-address [ mask {

mask | mask-length } ]//7. 配置全局地址池可动态分配的IP地址范围

[Huawei-ip-pool-2]gateway-list ip-address//8. 配置DHCP客户端的网关地址

[Huawei-ip-pool-2]dns-list ip-address//9. 配置DHCP客户端使用的DNS服务器的IP地址

[Huawei-ip-pool-2] lease {

day day [ hour hour [ minute minute ] ] | unlimited }//10. 配置IP地址租期

[Huawei-Gigabitthernet0/0/0]dhcp select global//11. 使能接口的DHCP服务器功能

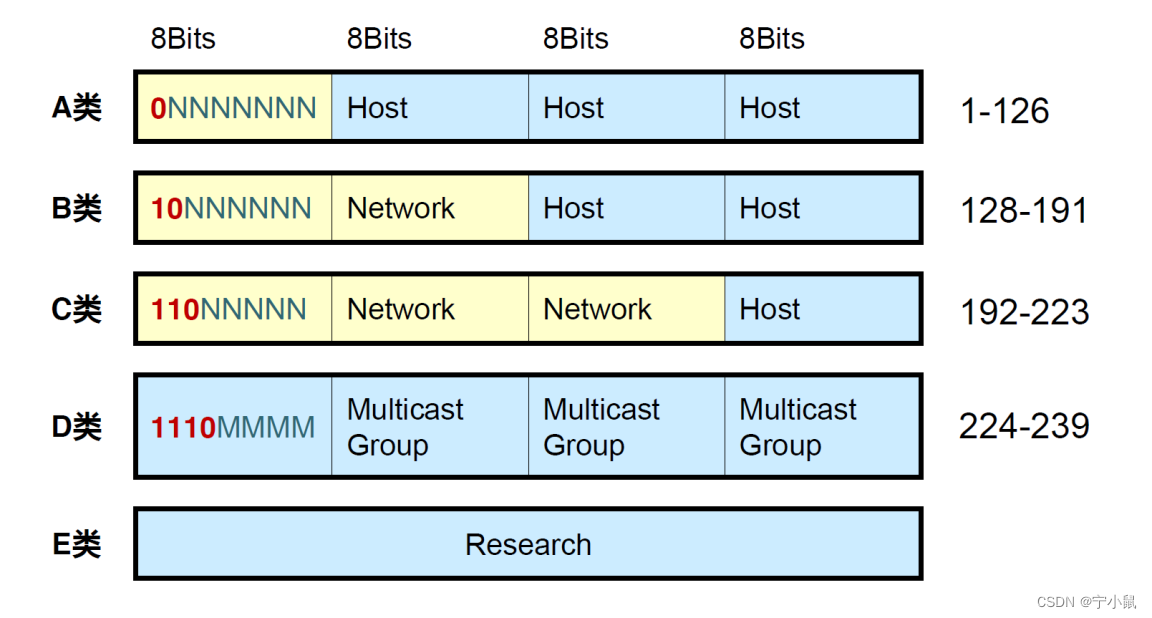

■重点3:网络地址转换NAT

公有地址:由专门的机构管理、分配,可以在Internet上直接通信的IP地址。

私有地址:组织和个人可以任意使用,无法在Internet上直接通信,只能在内网使用的IP地址。

RFC1918规定的私有地址:

• A类地址范围:10.0.0.0—10.255.255.255(1个A类地址)

• B类地址范围:172.16.0.0 — 172.31.255.555(16个B类地址)

• C类地址范围:192.168.0.0 — 192.168.255.255(256个C类地址)

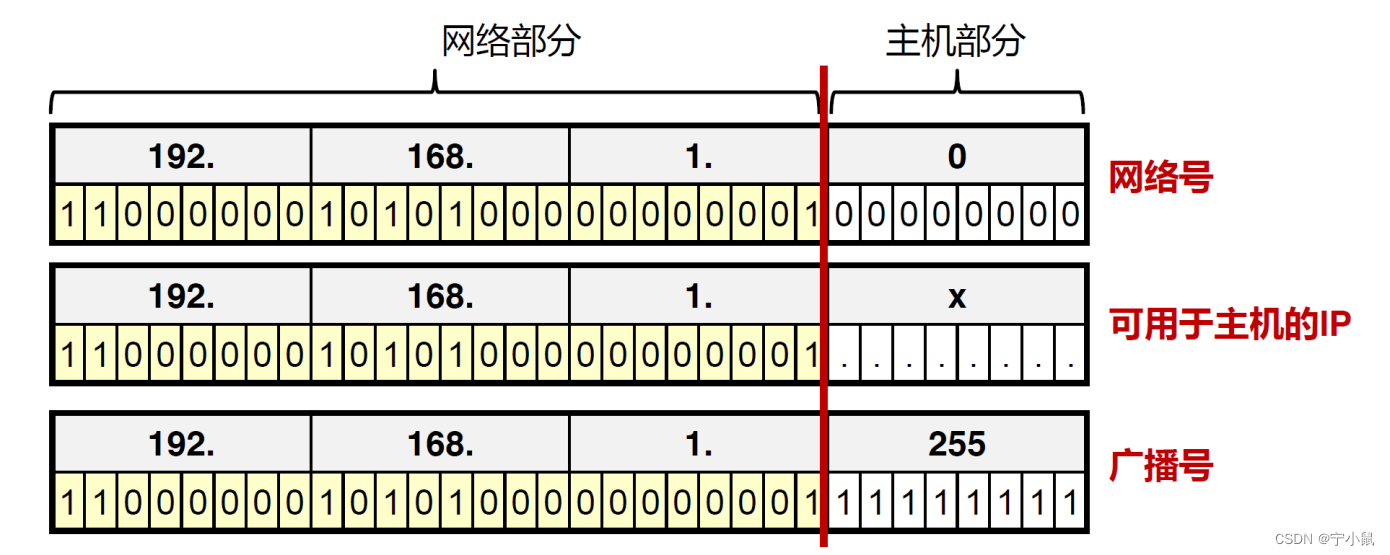

• 网络地址:指代网络的地址。在网络的IPv4 地址范围内,最小地址保留为网络

地址。此地址的主机部分的每个主机位均为0。

• 广播地址:用于向网络中的所有主机发送数据的特殊地址。广播地址使用该网

络范围内的最大地址。即主机部分的各比特位全部为1的地址。

• 主机地址:可分配给网络中终端设备的地址。

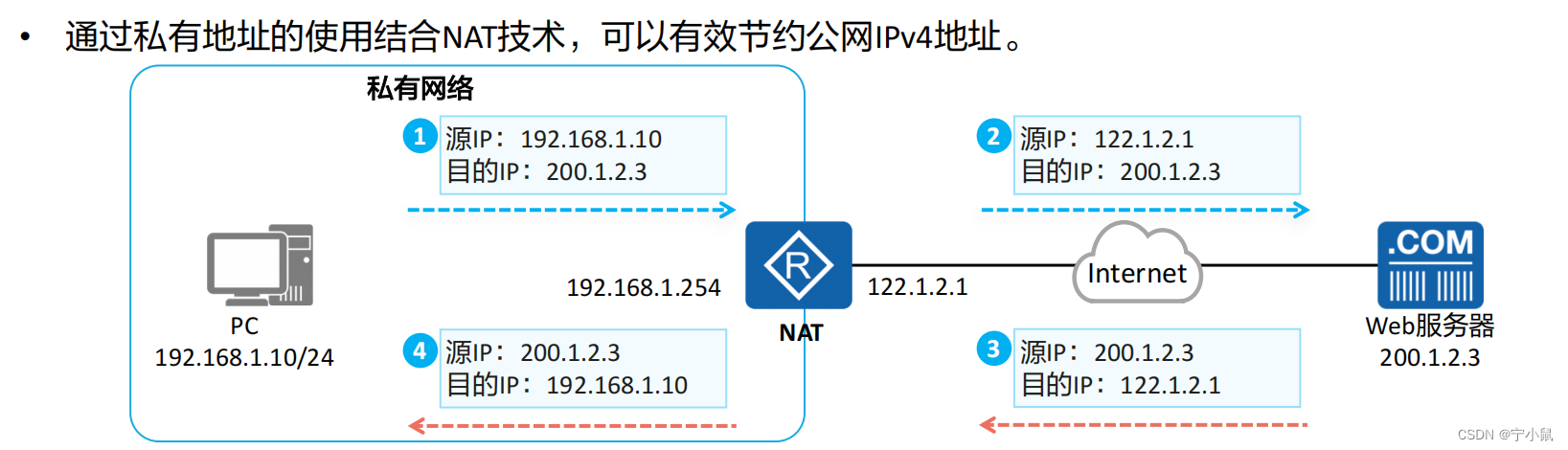

1)简介

ipv4地址不够用,nat就为了缓解这个问题而出现啦~

原理——NAT技术对IP数据报文中的IP地址进行转换,是一种在现网中被广泛部署的技术,一般部署在网络出口设备,例如路由器或防火墙上。 •

NAT的典型应用场景——在私有网络内部(园区、家庭)使用私有地址,出口设备部署NAT,对于“从内到外”的流量,网络设备通过NAT将数据包的源地址进行转换(转换成特定的公有地址),而对于“从外到内的”流量,则对数据包的目的地址进行转换。

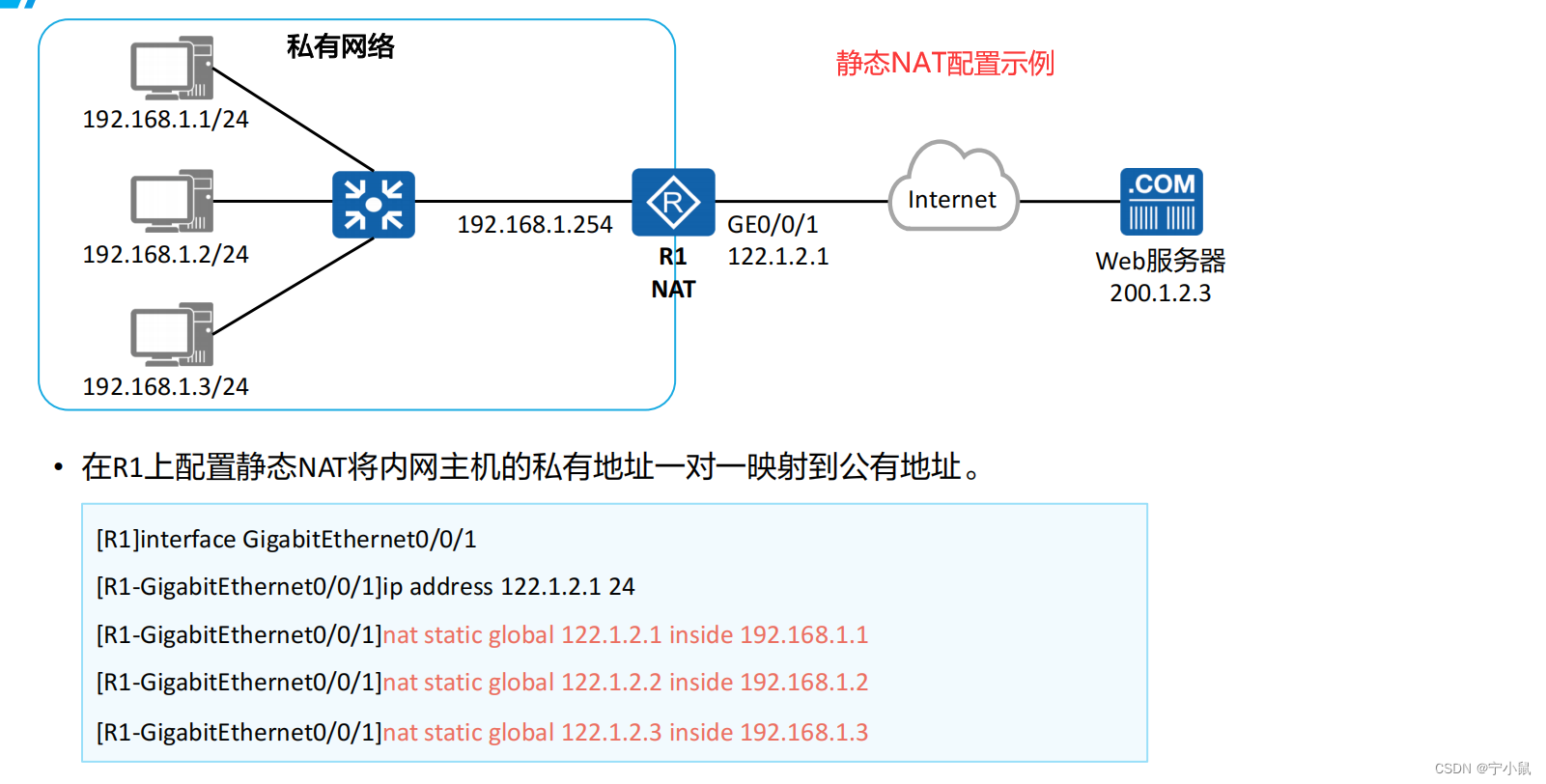

2)静态NAT

• 静态NAT:每个私有地址都有一个与之对应并且固定的公有地址,即私有地址和公有地址之间的关系是一对一映射。

• 支持双向互访:私有地址访问Internet经过出口设备NAT转换时,会被转换成对应的公有地址。同时,外部网络访问内部网络时,其报文中携带的公有地址(目的地址)也会被NAT设备转换成对应的私有地址。

//方式一:接口视图下配置静态NAT

[Huawei-GigabitEthernet0/0/0] nat static global {

global-address} inside {

host-address } //global参数用于配置外部公有地址,inside参数用于配置内部私有地址。

//方式二:系统视图下配置静态NAT

[Huawei] nat static global {

global-address} inside {

host-address } //配置命令相同,视图为系统视图,之后在具体的接口下开启静态NAT。

[Huawei-GigabitEthernet0/0/0] nat static enable//在接口下使能nat static功能。

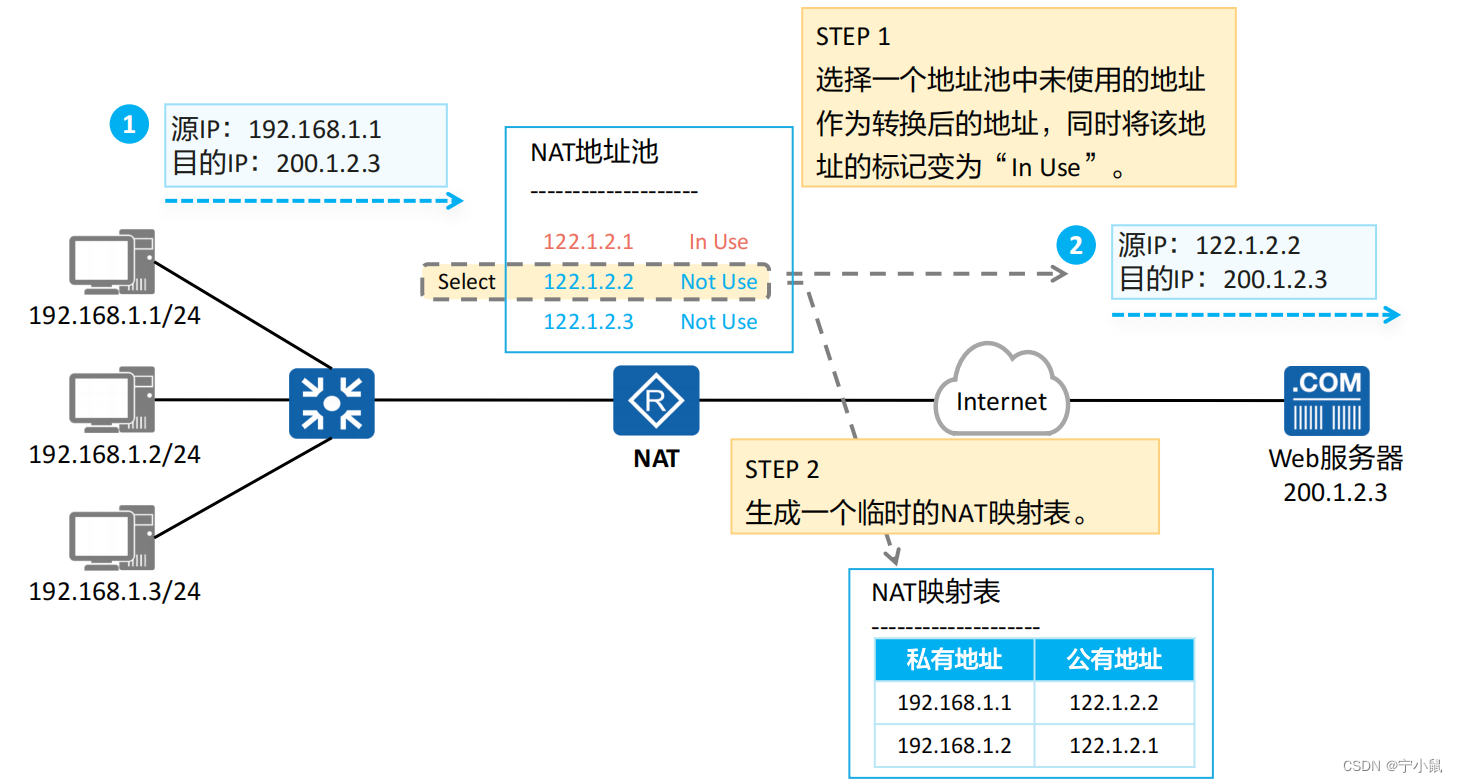

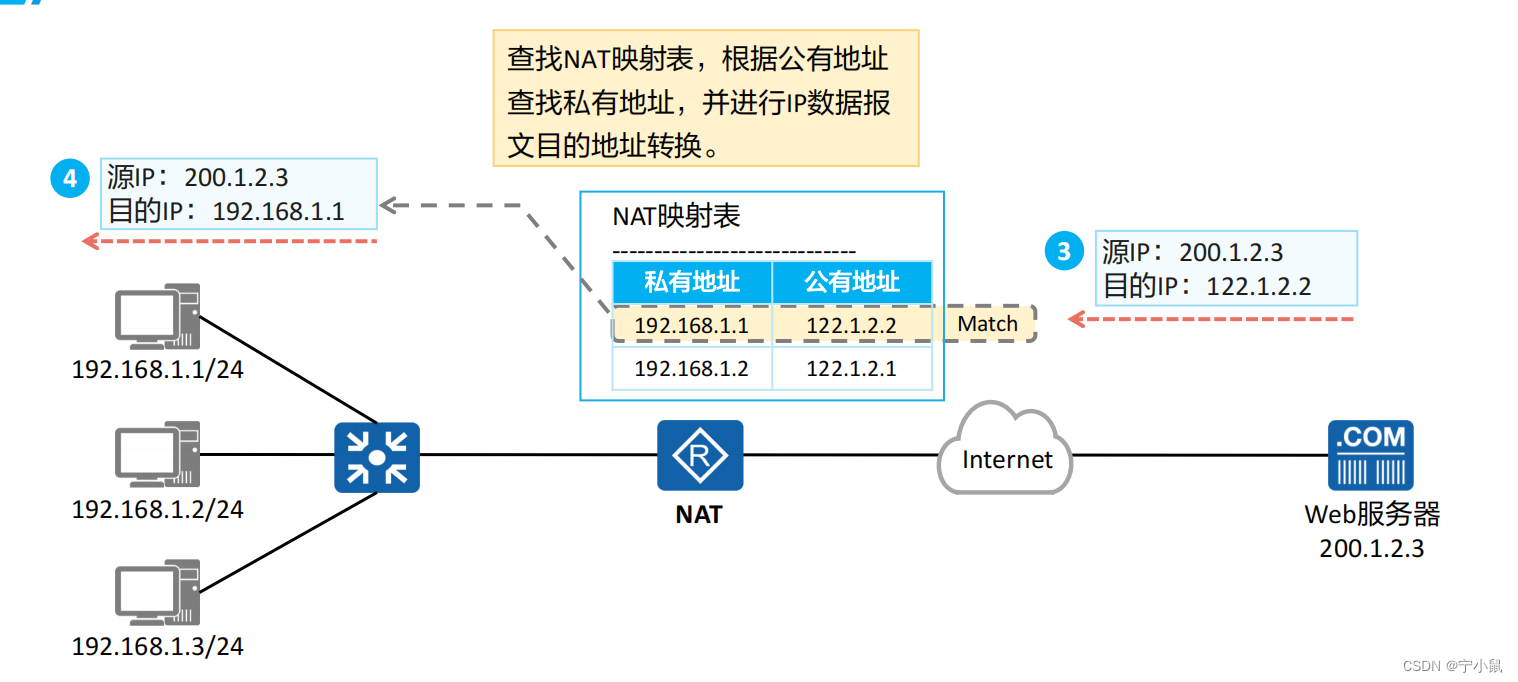

3)动态NAT

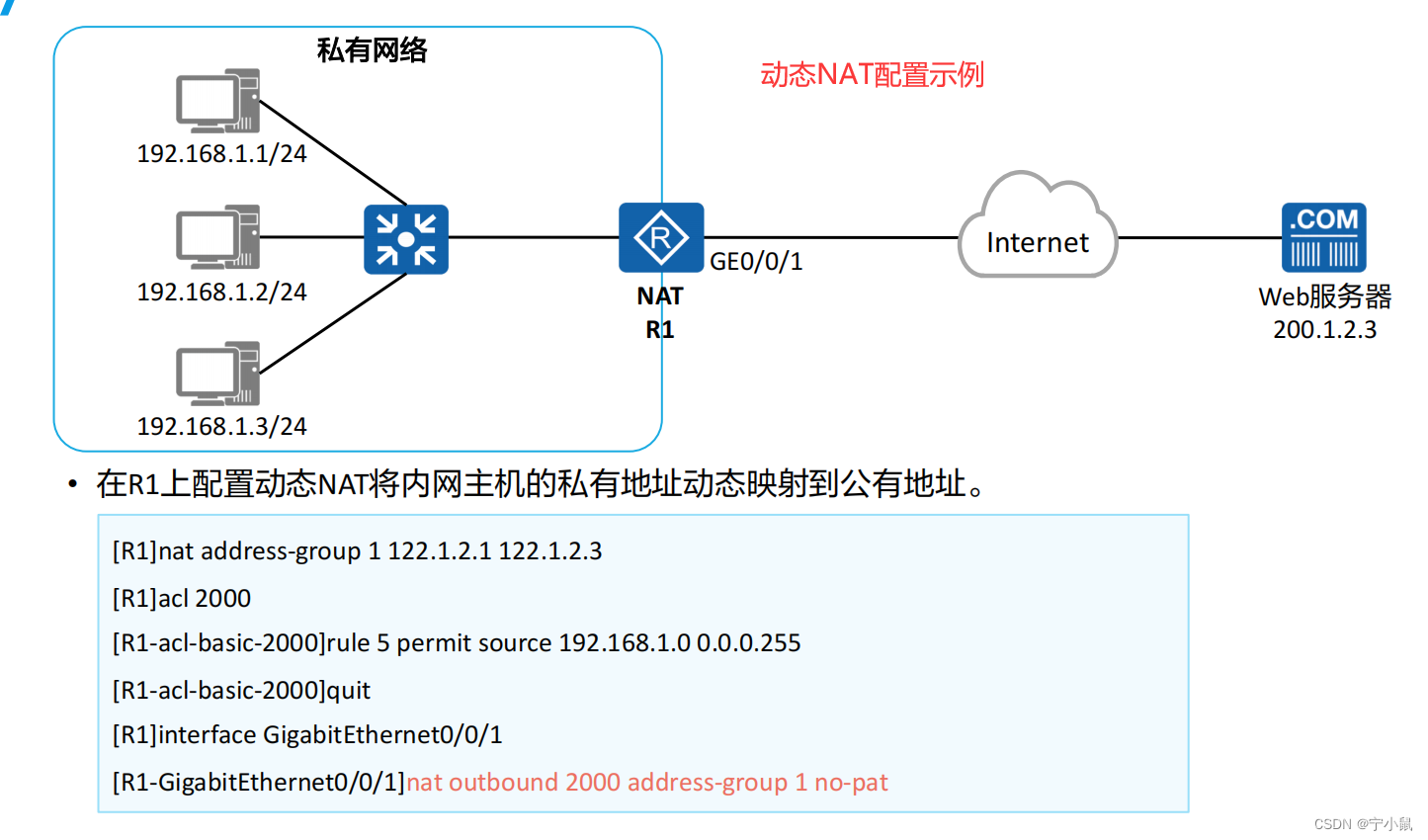

• 动态NAT——静态NAT严格地一对一进行地址映射,这就导致即便内网主机长时间离线或者不发送数据时,与之对应的公有地址也处于使用状态。为了避免地址浪费,动态NAT提出了地址池的概念:所有可用的公有地址组成地址池。

• 当内部主机访问外部网络时临时分配一个地址池中未使用的地址,并将该地址标记为“In Use”。当该主机不再访问外部网络时回收分配的地址,重新标记为“Not Use”。

[Huawei] nat address-group group-index start-address end-address//1. 创建地址池:配置公有地址范围,其中group-index为地址池编号,start-address、end-address分别为地址池起始地址、结束地址。

//2. 配置地址转换的ACL规则

[Huawei] acl number

[Huawei-acl-basic-number ] rule permit source source-address source-wildcard //配置基础ACL,匹配需要进行动态转换的源地址范围。

//3. 接口视图下配置带地址池的NAT Outbound

[Huawei-GigabitEthernet0/0/0] nat outbound acl-number address-group group-index [ no-pat ]//接口下关联ACL与地址池进行动态地址转换,no-pat参数指定不进行端口转换。

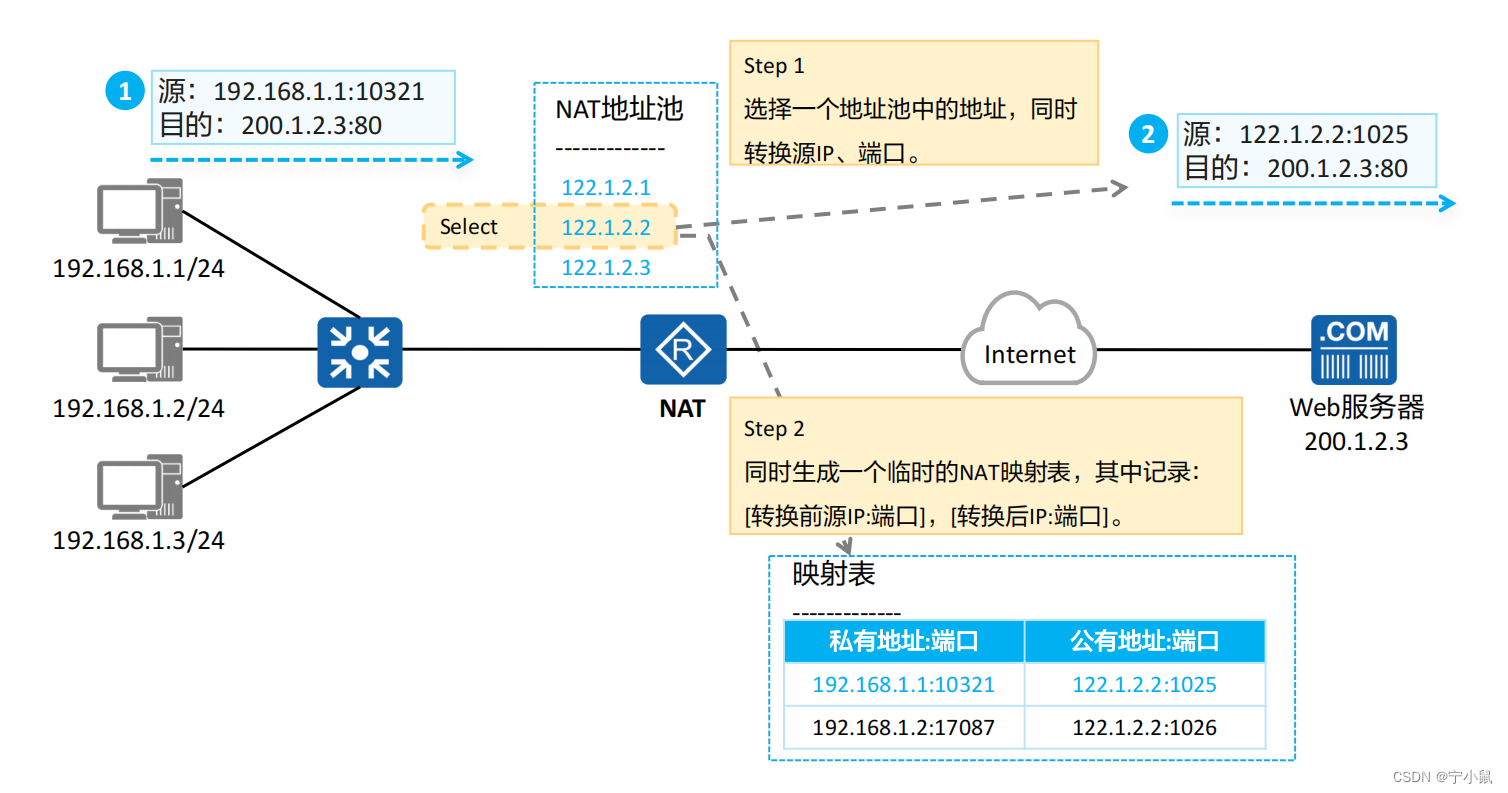

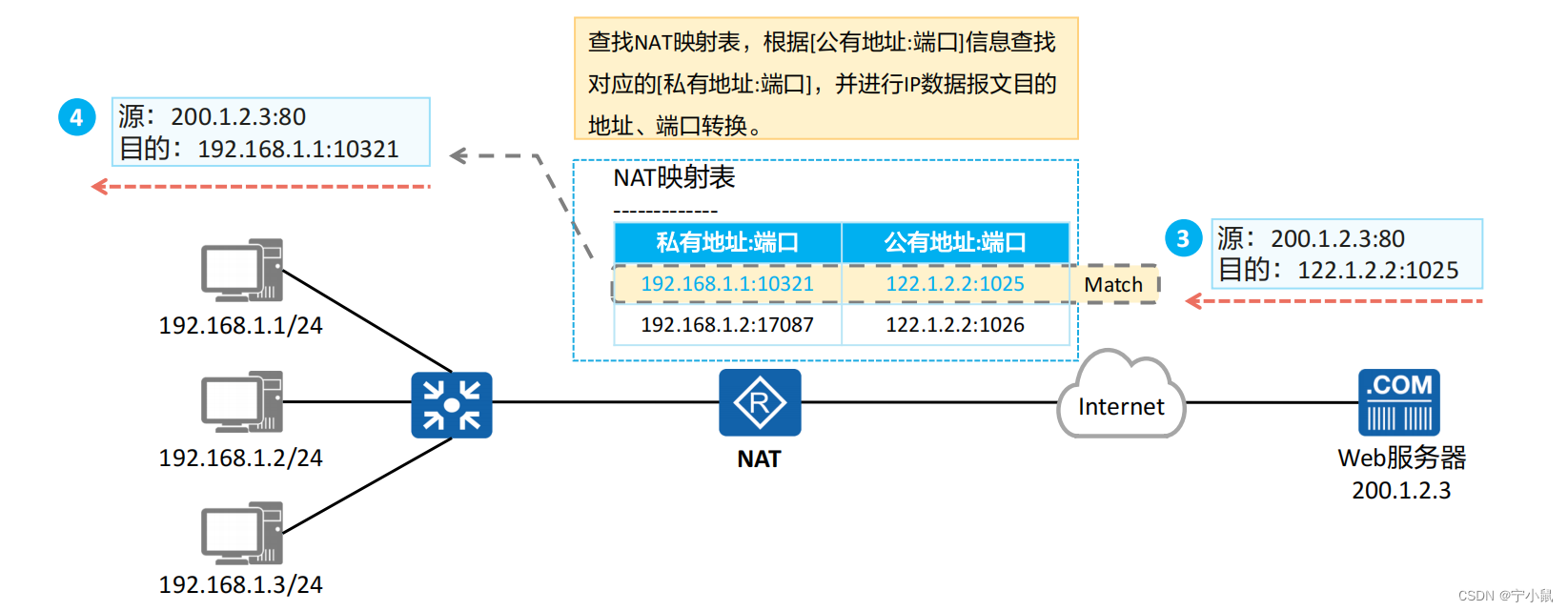

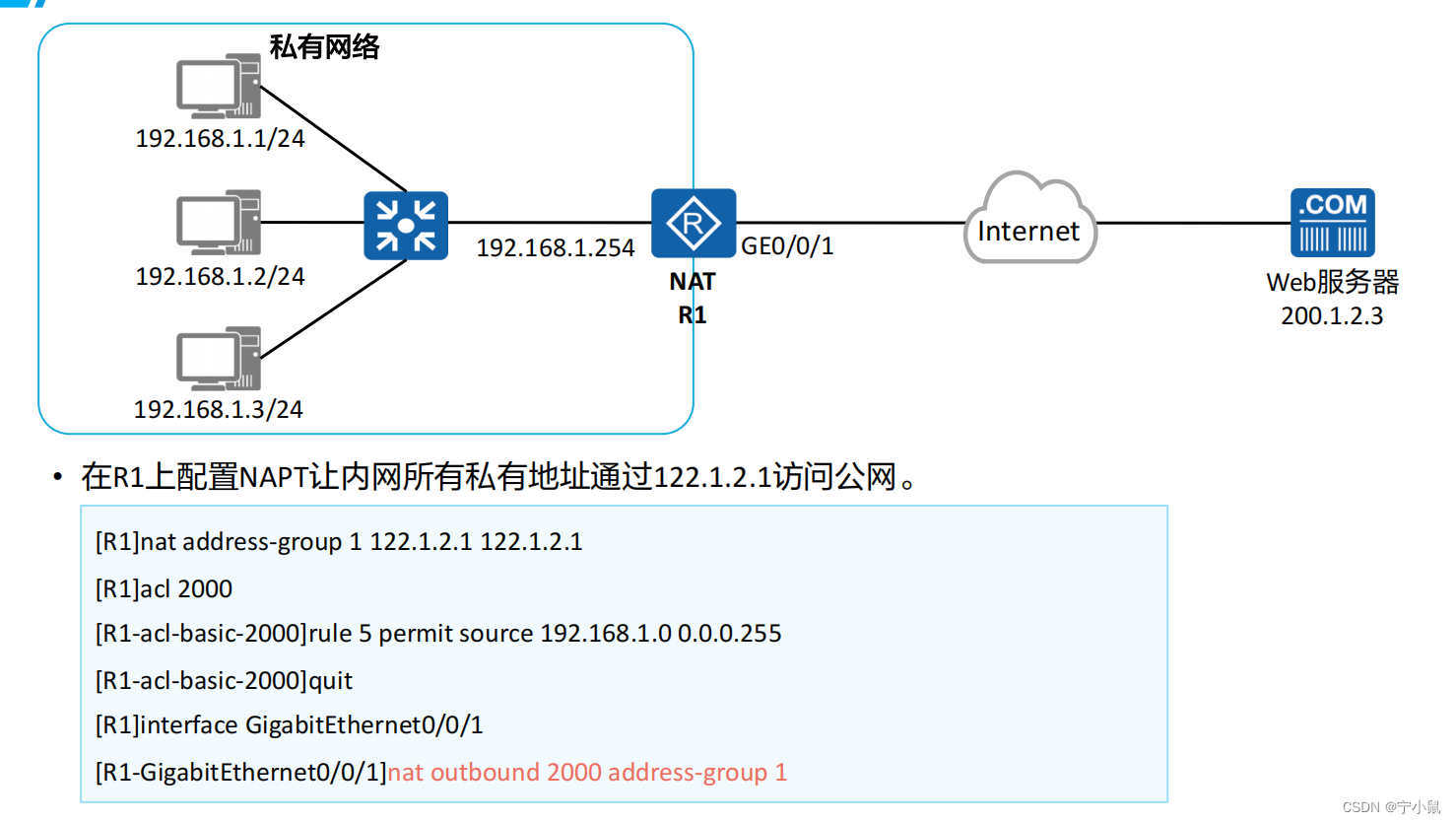

4)NAPT

• 动态NAT选择地址池中的地址进行地址转换时不会转换端口号,即No-PAT(No-Port Address Translation,非端口地址转换),公有地址与私有地址还是1:1的映射关系,无法提高公有地址利用率。

• NAPT(Network Address and Port Translation,网络地址端口转换):从地址池中选择地址进行地址转换时不仅转换IP地址,同时也会对端口号进行转换,从而实现公有地址与私有地址的1:n映射,可以有效提高公有地址利用率。

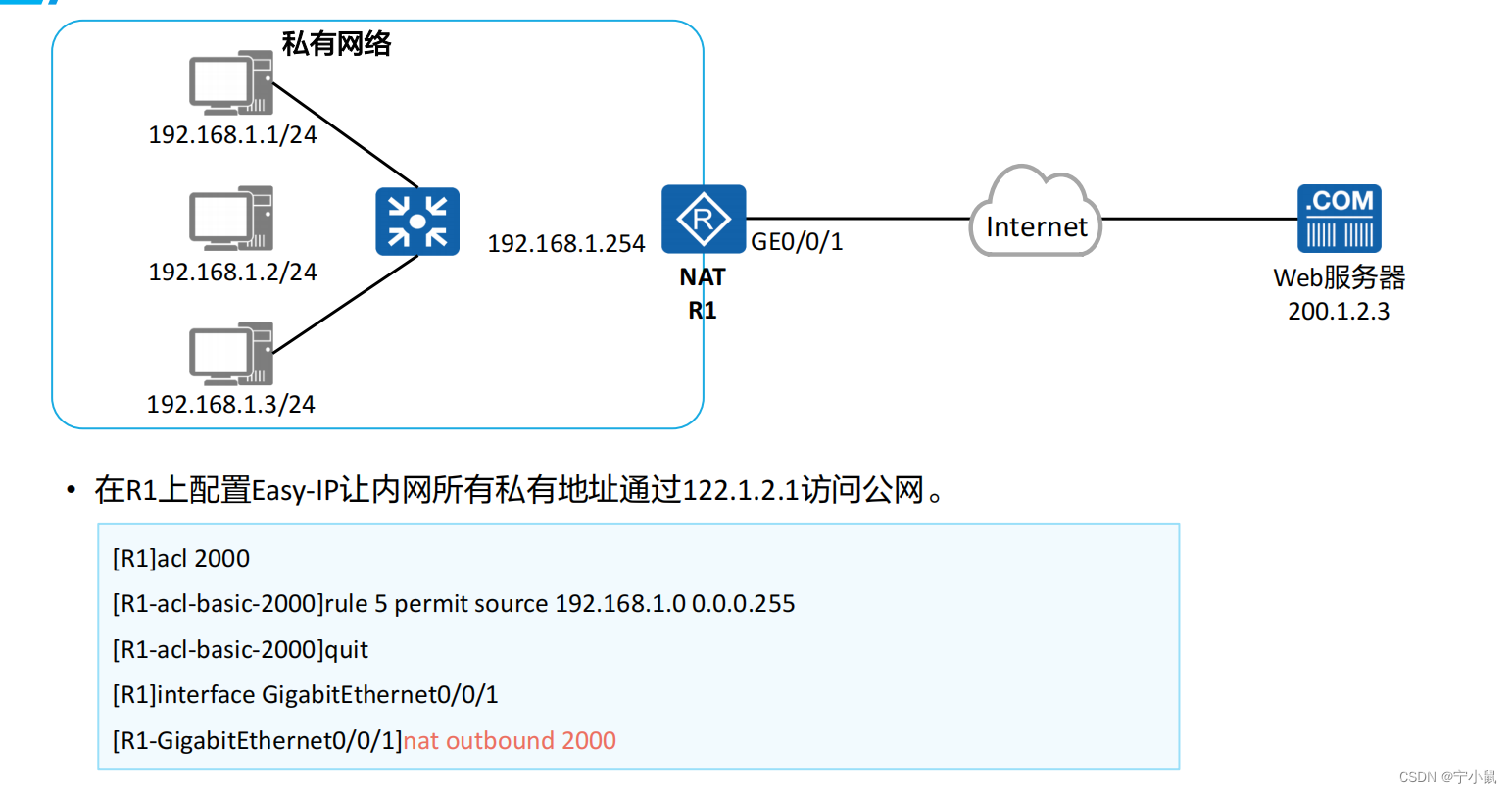

5)Easy IP【端口NAPT】

• Easy IP:实现原理和NAPT相同,同时转换IP地址、传输层端口,区别在于Easy IP没有地址池的概念,使用接口地址作为NAT转换的公有地址。

• Easy IP适用于不具备固定公网IP地址的场景:如通过DHCP、PPPoE拨号获取地址的私有网络出口,可以直接使用获取到的动态地址进行转换。

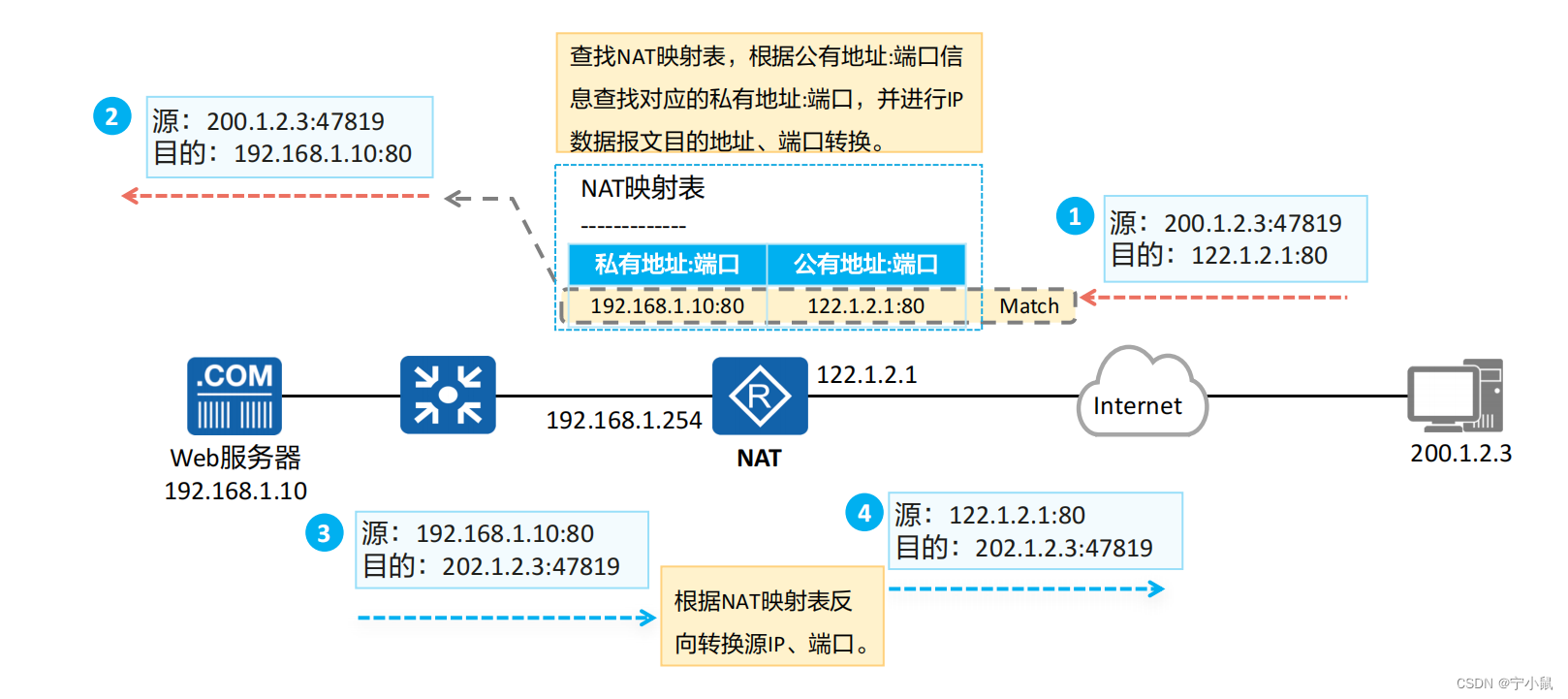

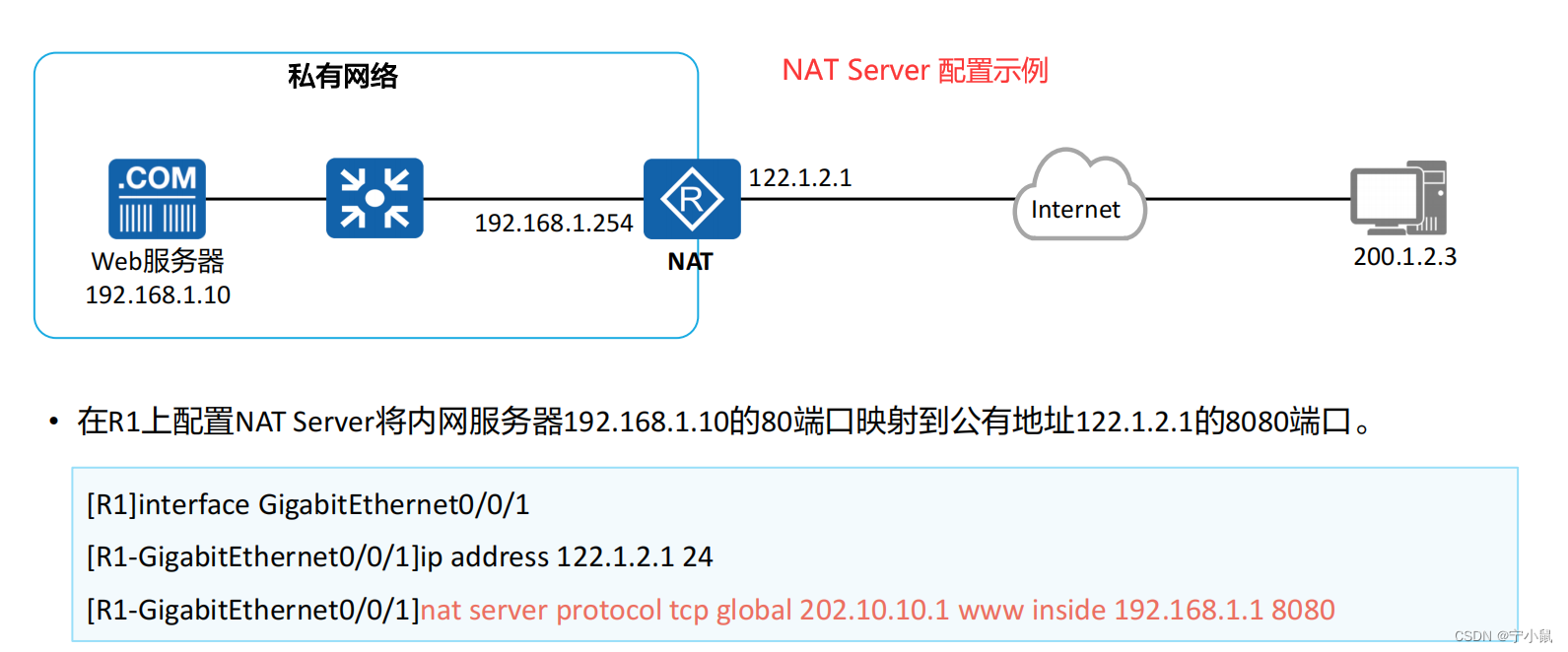

6)NAT Server【端口映射】

• 指定[公有地址:端口]与[私有地址:端口]的一对一映射关系,将内网服务器映射到公网,当私有网络中的服务器需要对公网提供服务时使用。

• 外网主机主动访问[公有地址:端口]实现对内网服务器的访问

7)本章小结

• 在私有网络内使用私有地址,并在网络出口使用NAT技术,可以有效减少网络所需的IPv4

公有地址数目,NAT技术有效地缓解了IPv4公有地址短缺的问题。

• 动态NAT、NAPT、Easy IP为私网主机访问公网提供源地址转换。

• NAT Server实现了内网主机对公网提供服务。

• 静态NAT提供了一对一映射,支持双向互访。