也来自summer老师~

第一章

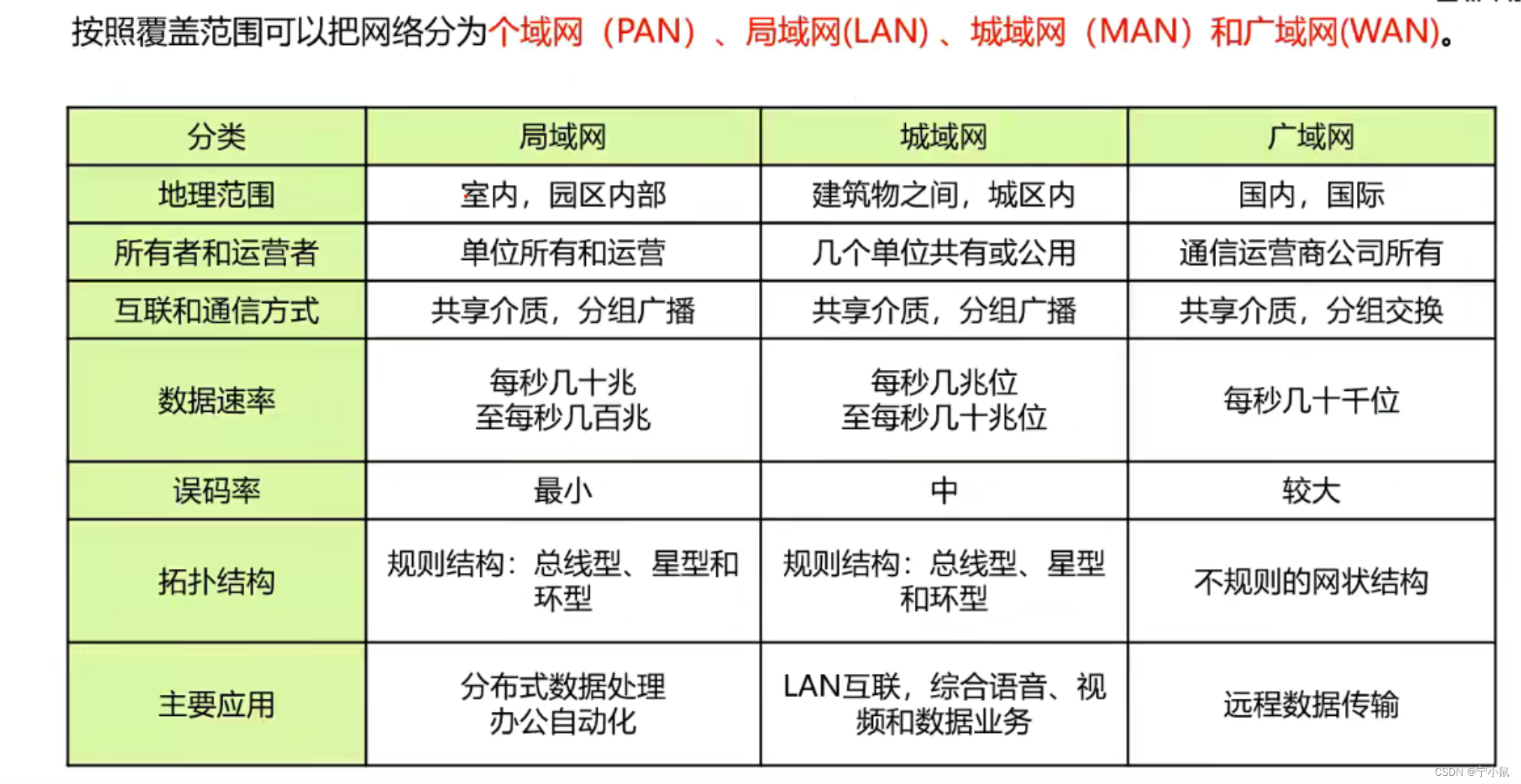

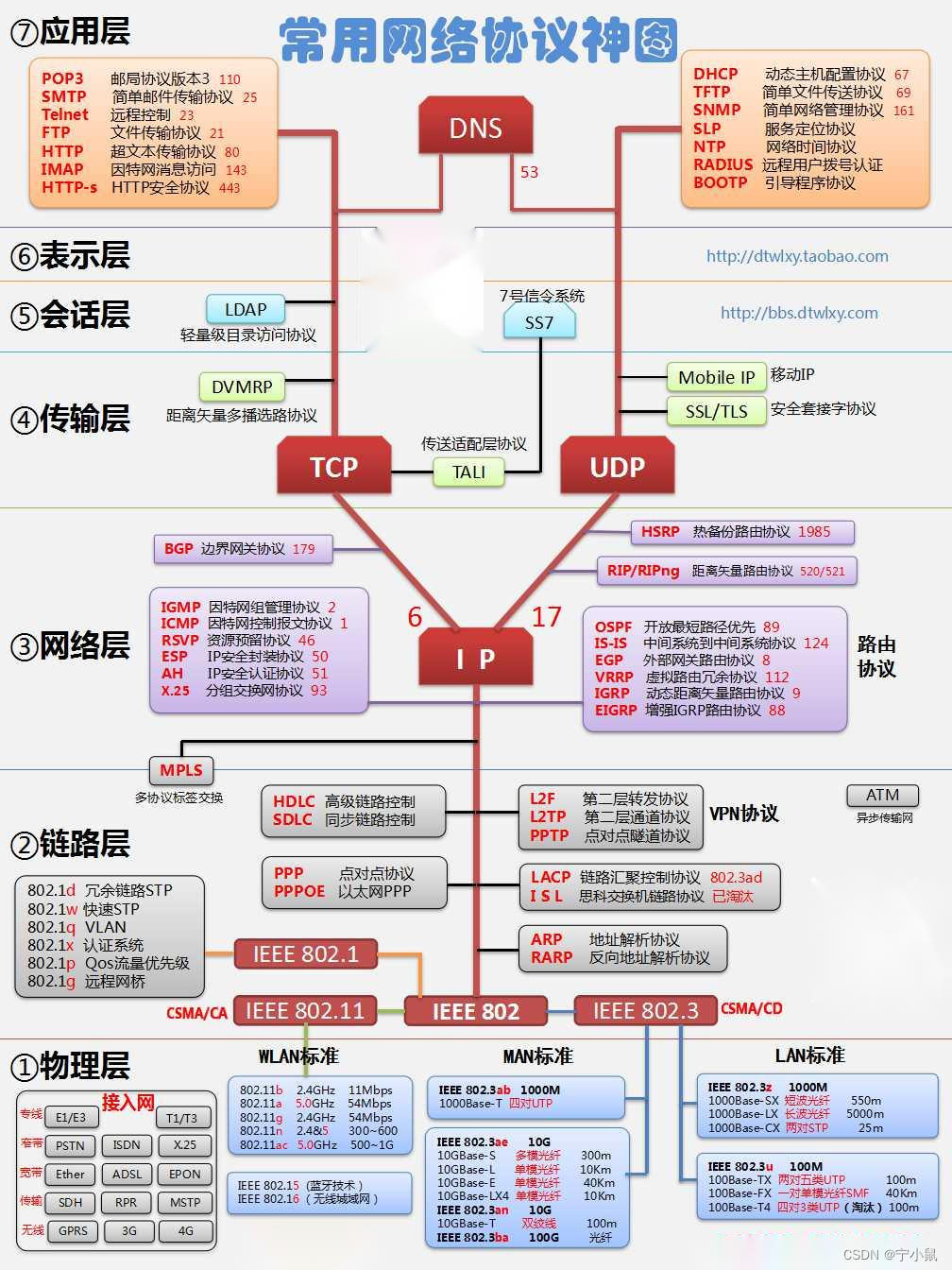

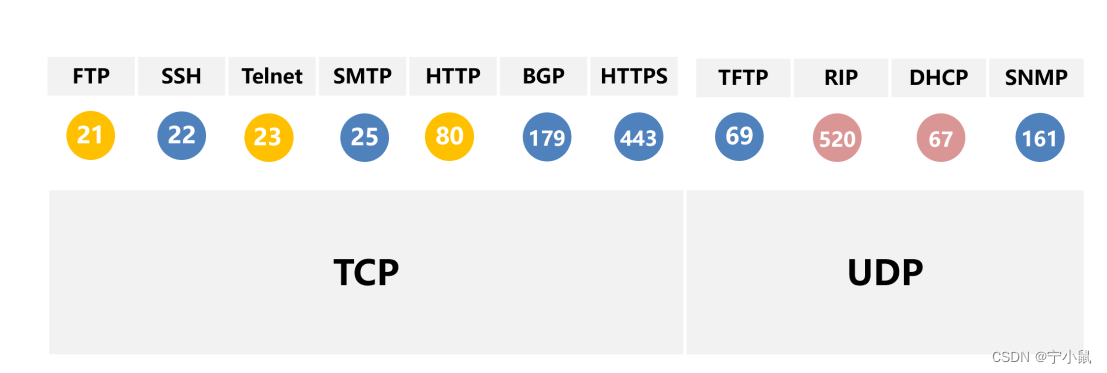

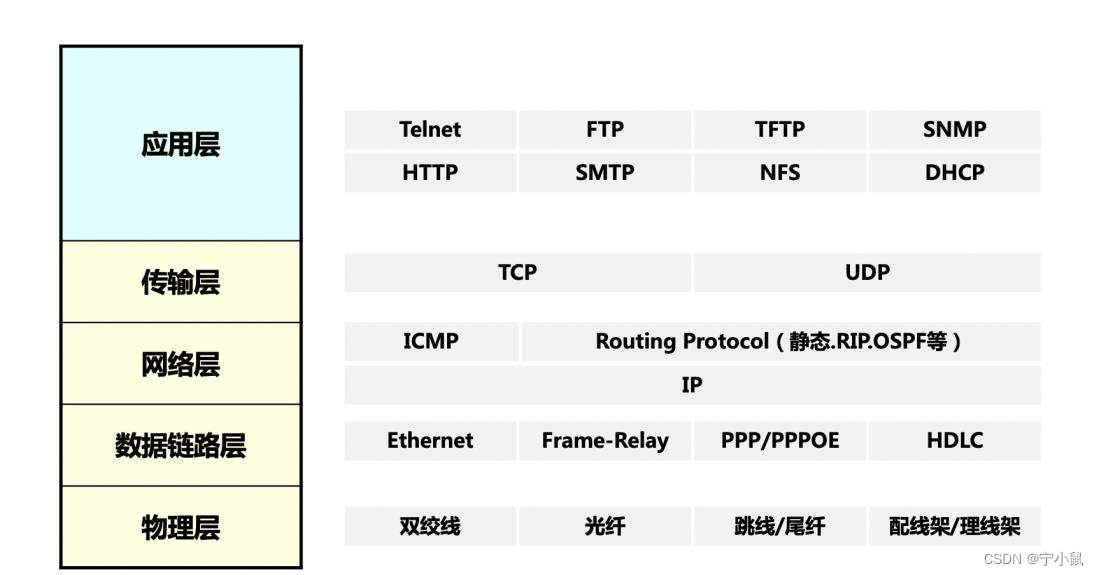

1、计算机网络分类

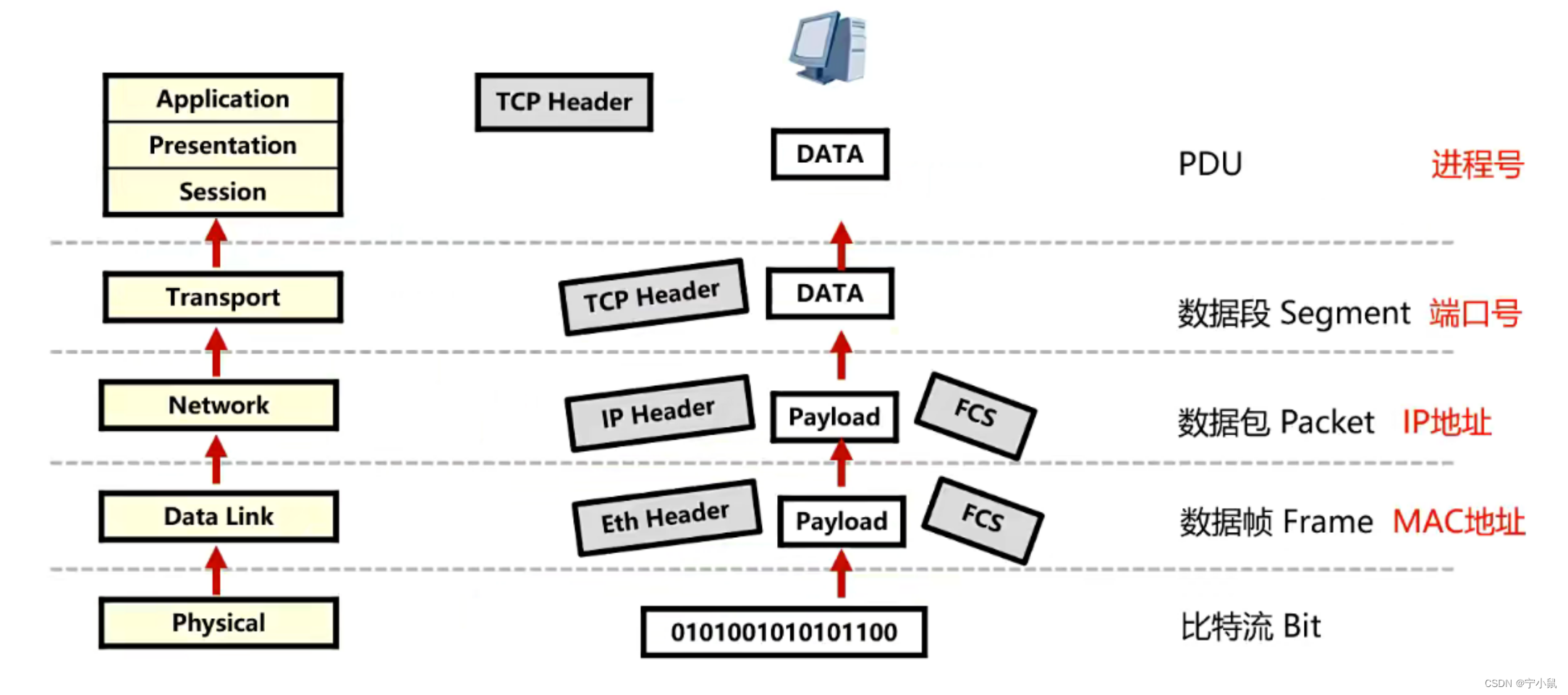

2、数据封装与解封装

IP转为MAC ARP协议;反之,RARP协议。

第二章

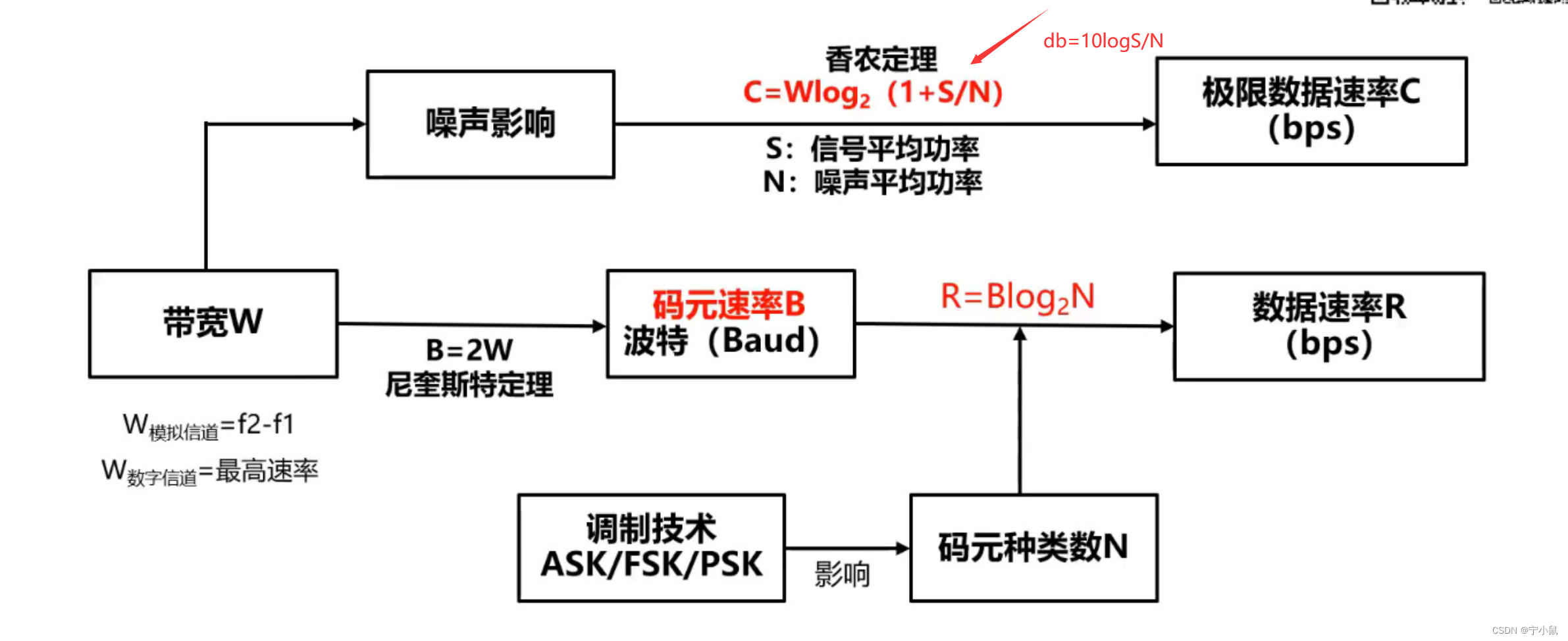

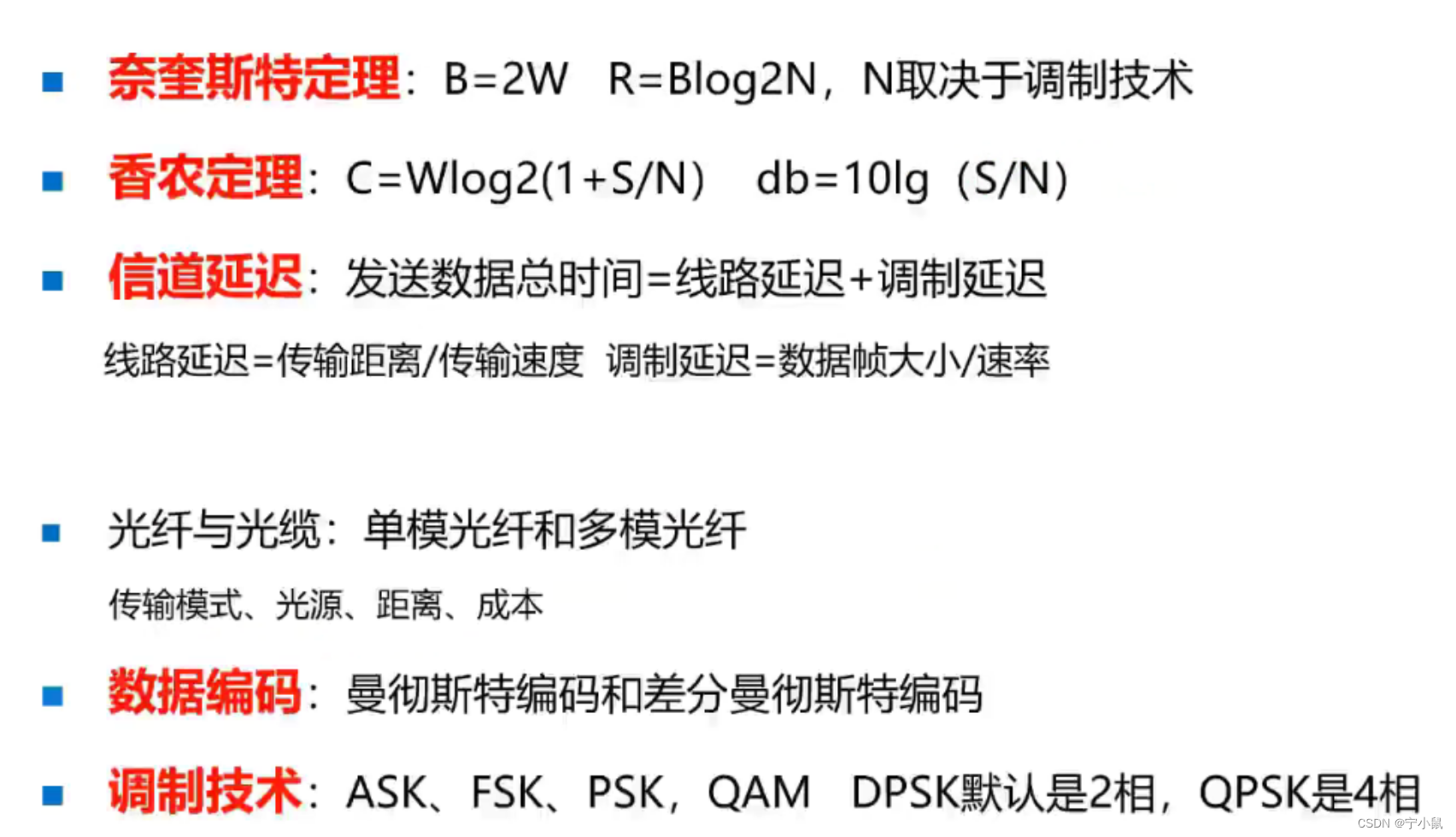

1、信道特性与信道延迟:主要关注计算题

N表示码元种类,DPSK默认N=2,QPSK默认N=4。

2、传输介质

双绞线:8根铜导线每2根扭在一起(百兆用4根,千兆必须用8根)

分类:直通线/交叉线,屏蔽和非屏蔽双绞线

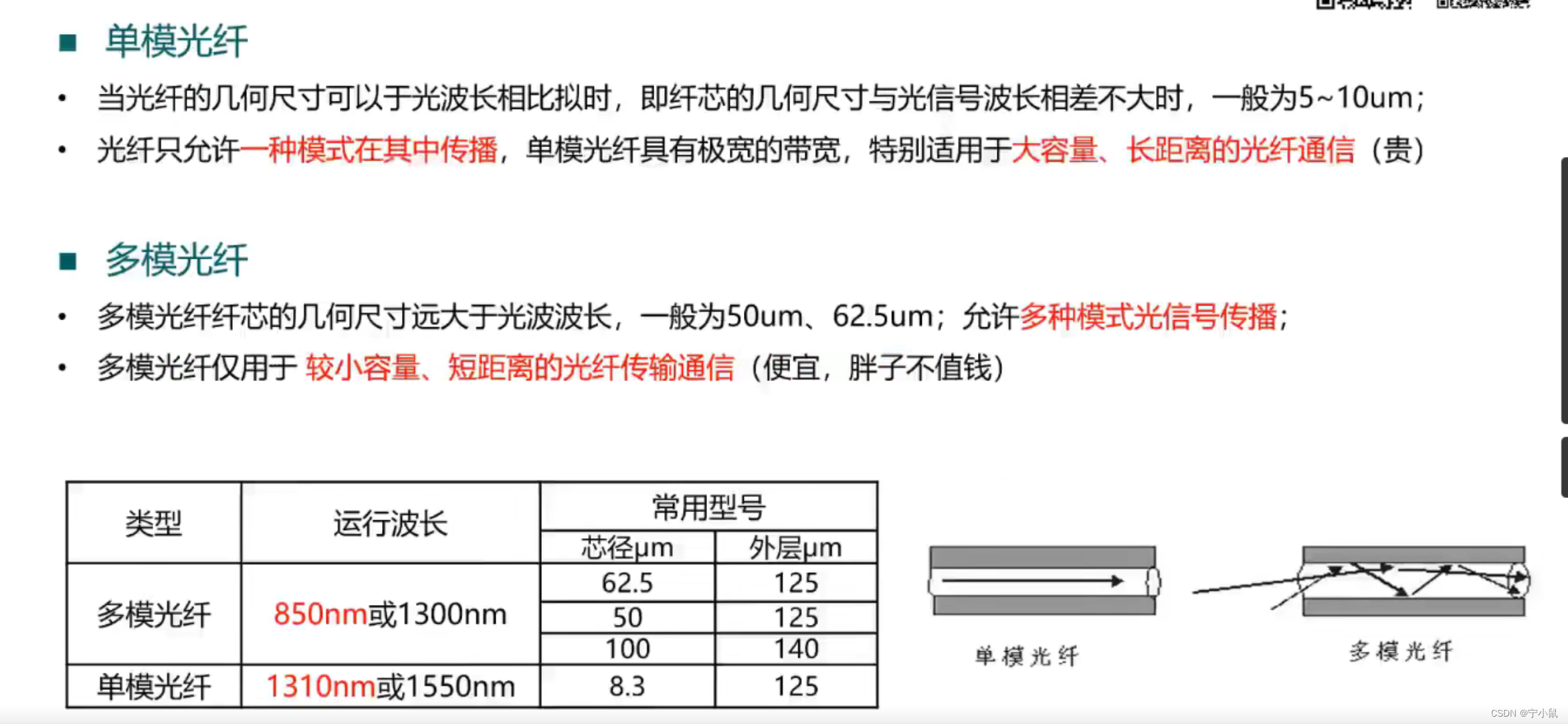

光纤:利用光在玻璃或塑料纤维中的全反射原理而达成的光传导工具光传导损耗比电缆传导的损耗低得多,光纤适合用于长距离的信息传递.光纤特点:重量轻,体积小、传输远(衰减小)、容量大、抗电磁干扰。

3、数据编码

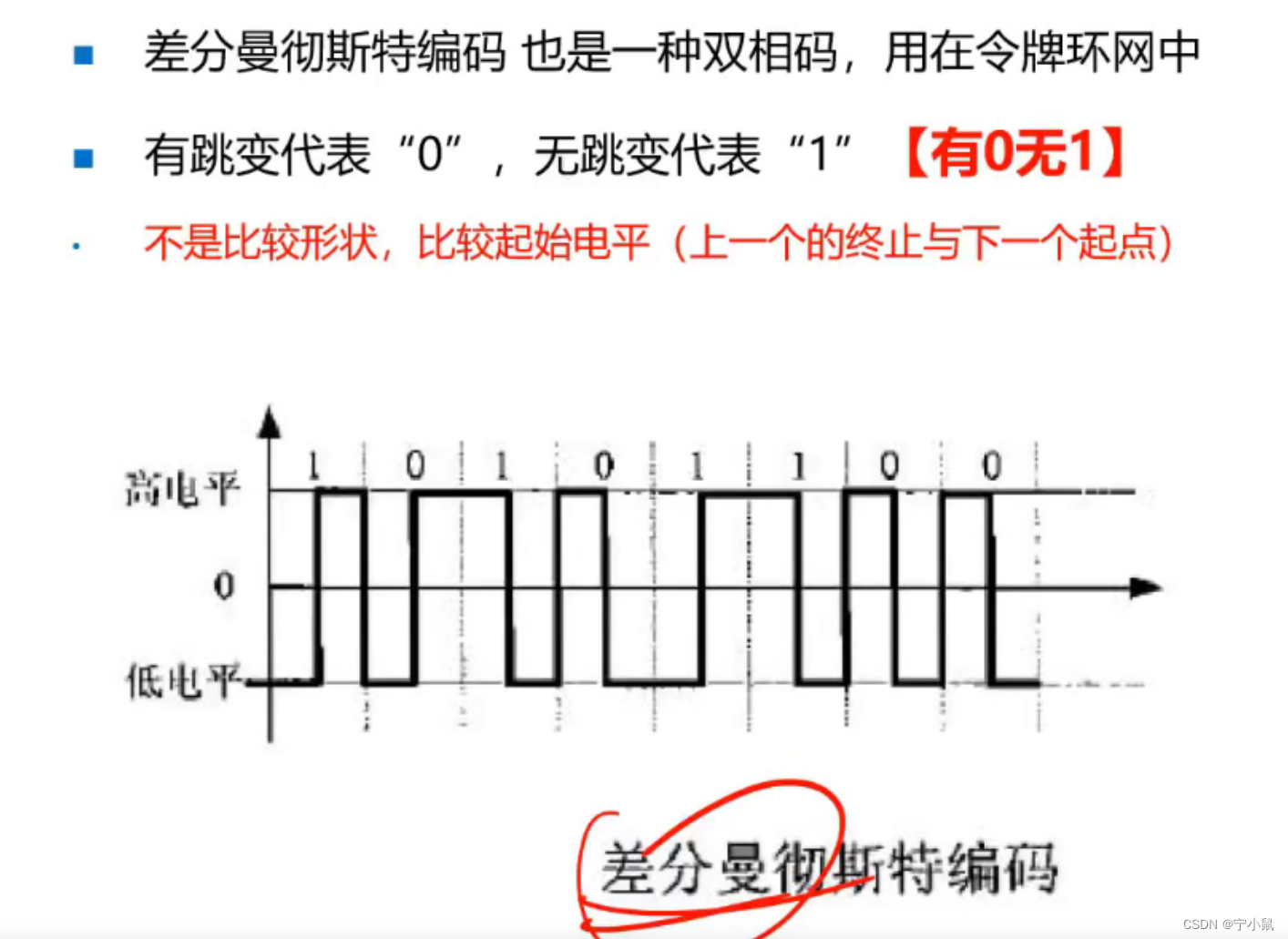

曼码和差分曼码很重要

曼彻斯特编码效率50%,用于以太网

4B/5B效率80%,用于百兆以太网

8B/10B效率80%,用于千兆以太网

64B/66B效率97%,用于万兆以太网

4、数字调制技术

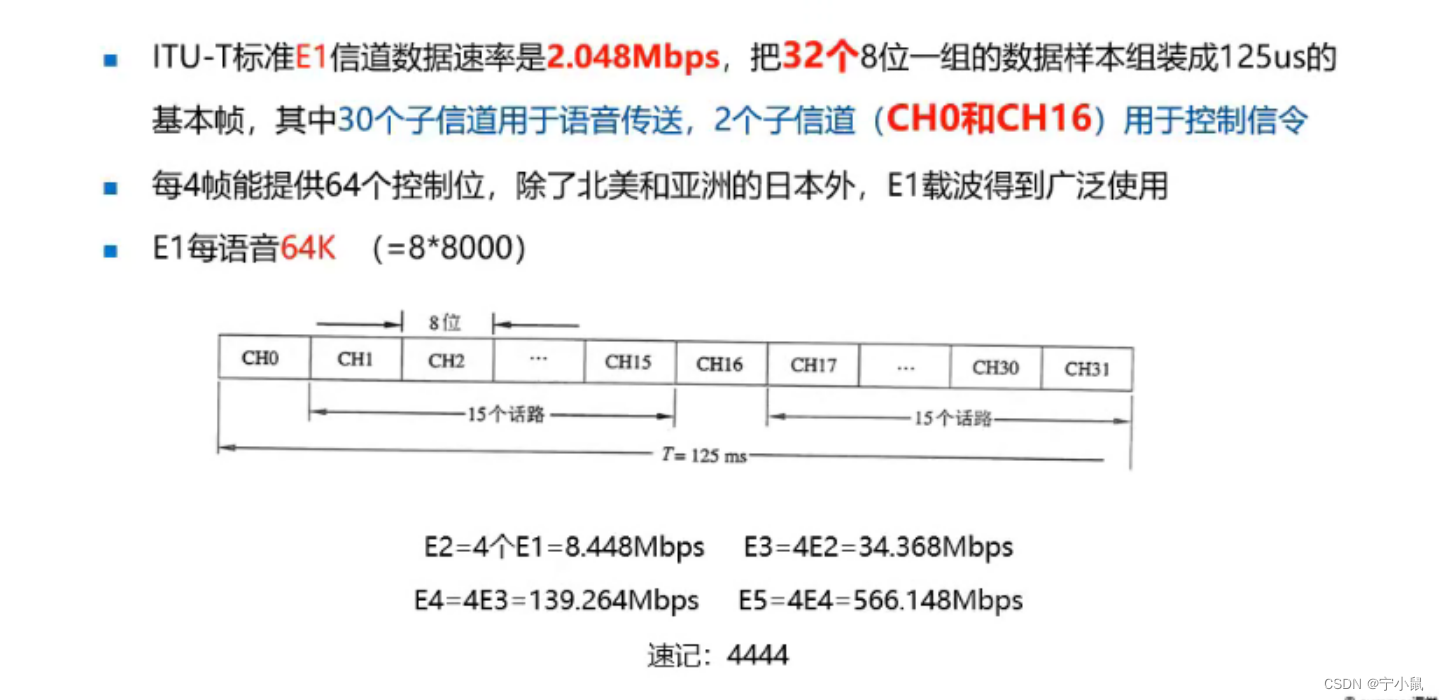

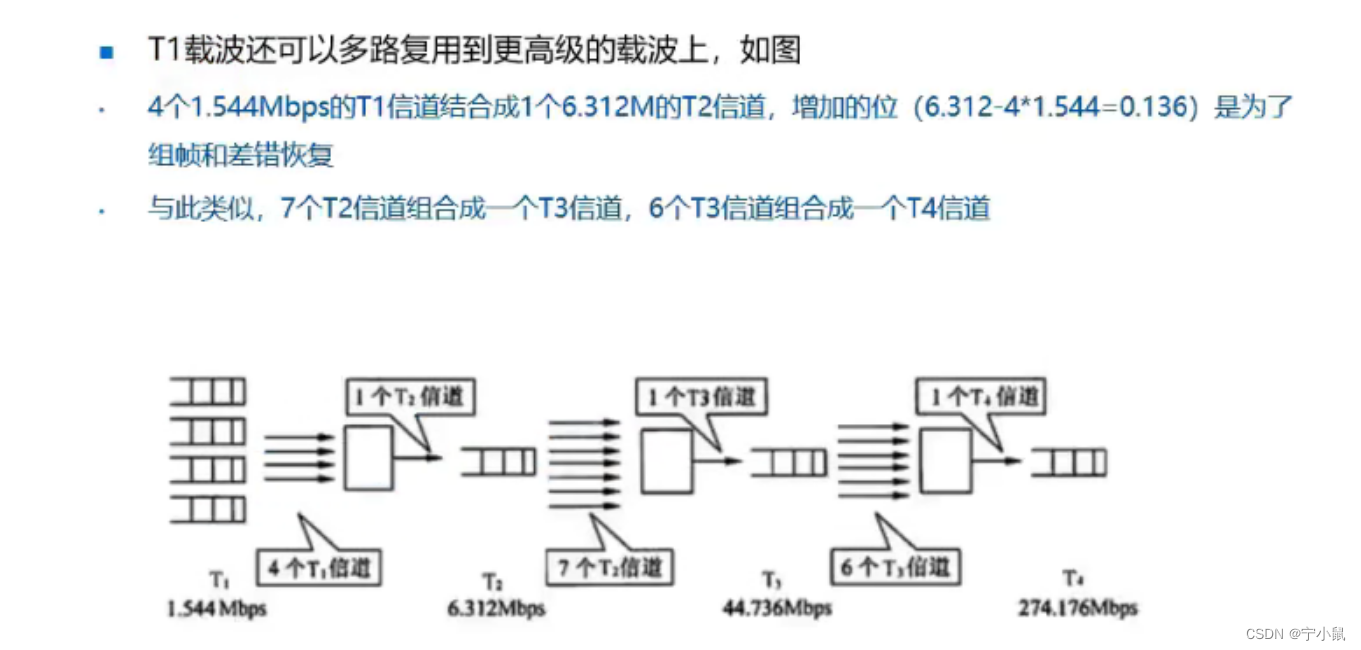

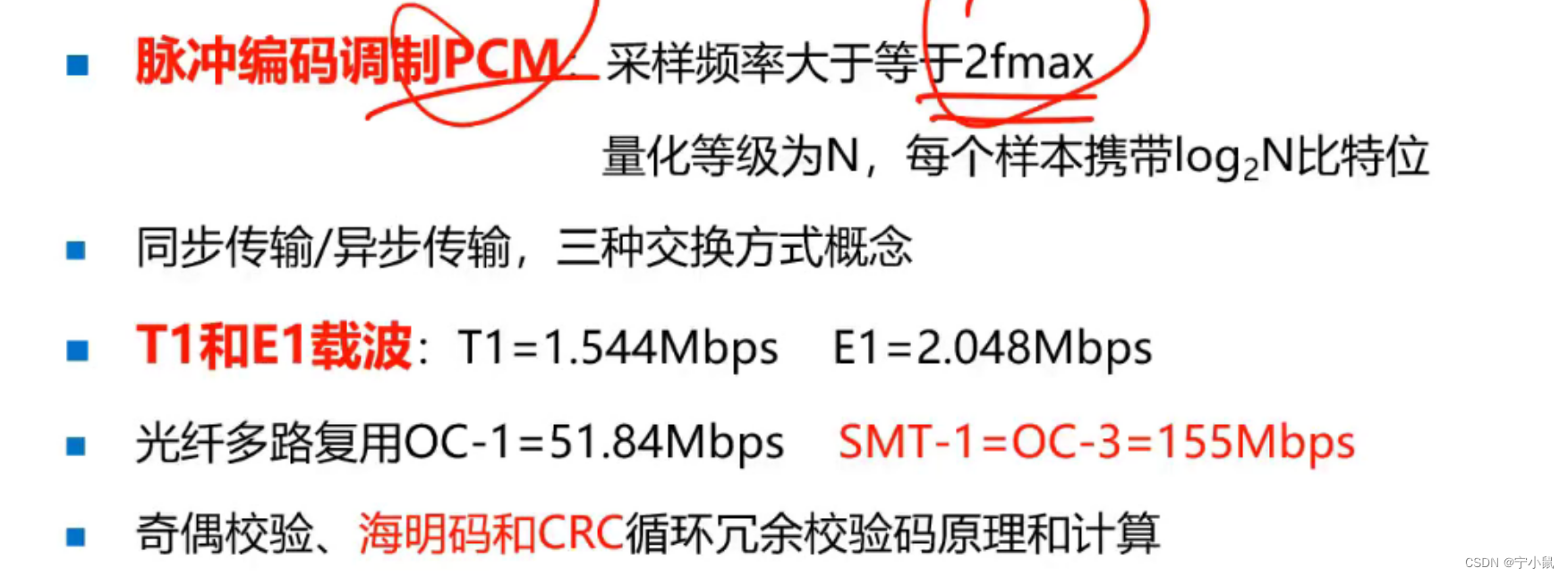

5、E1和T1

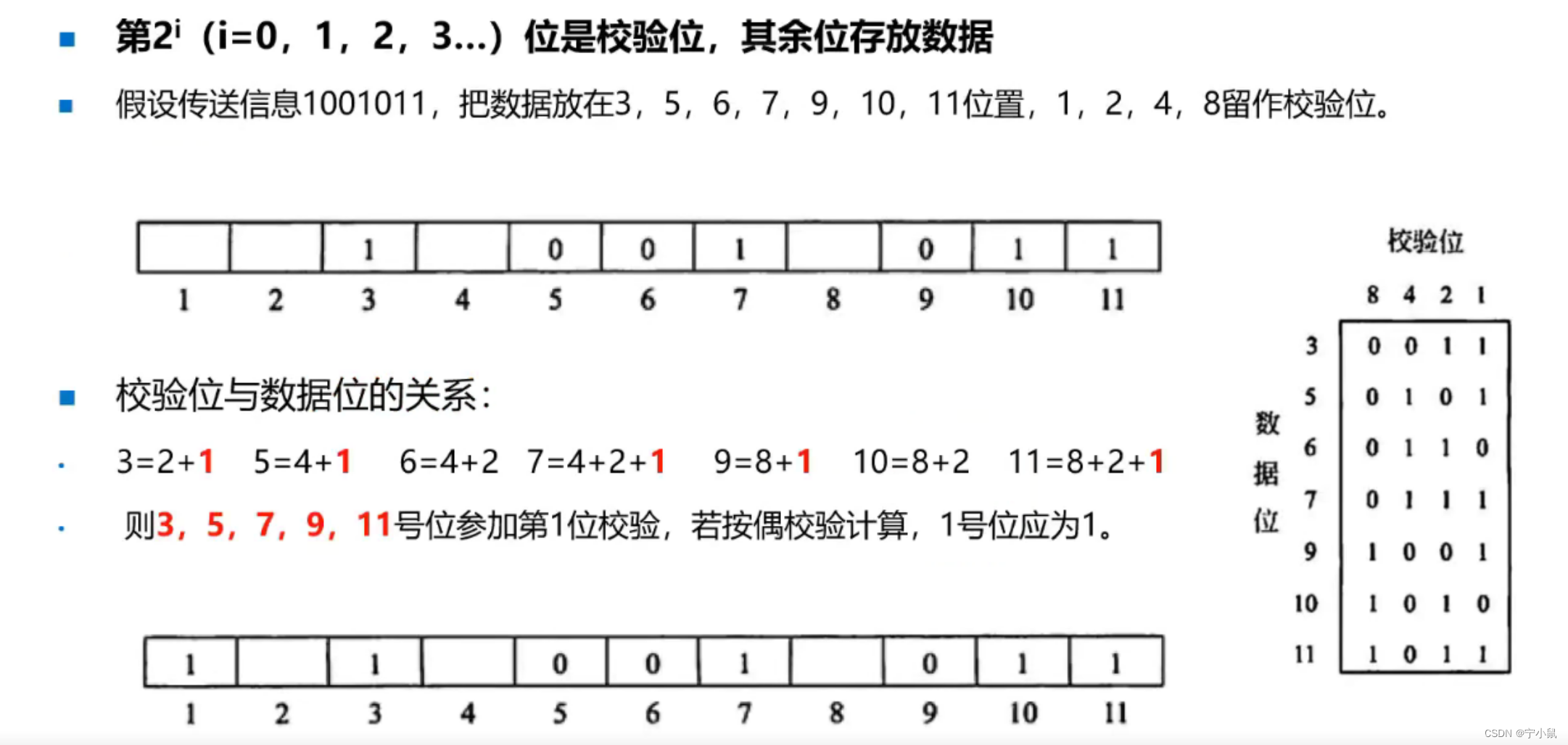

6、海明码

海明码原理:在数据中间加入几个校验码,码距均匀拉大,当某一位出错,会引起几个校验位的值发生变化。

编码

重要公式

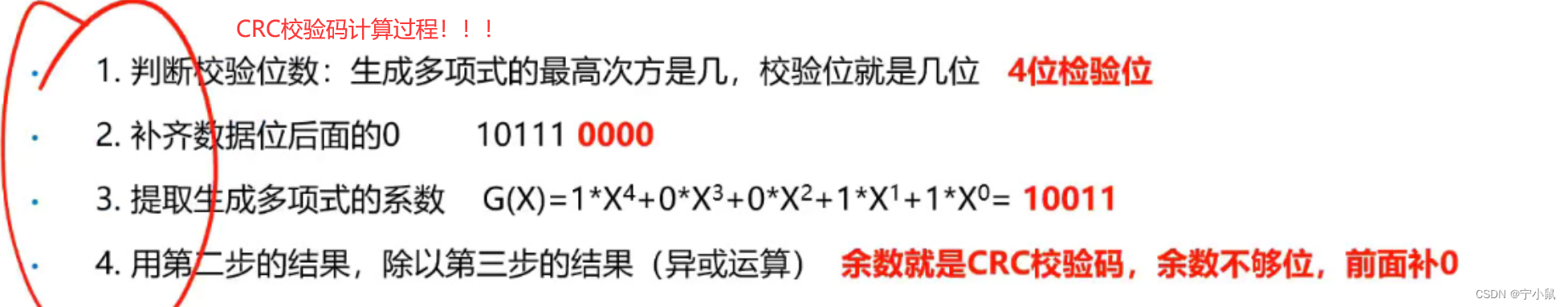

7、CRC循环冗余校验码

末尾加入CRC循环冗余校验码能检错不能纠错,广泛用于网络通信和磁盘存储

章末总结

第三章

没有很重要的点:偶尔考HDLC、帧中继、X.25

第四章

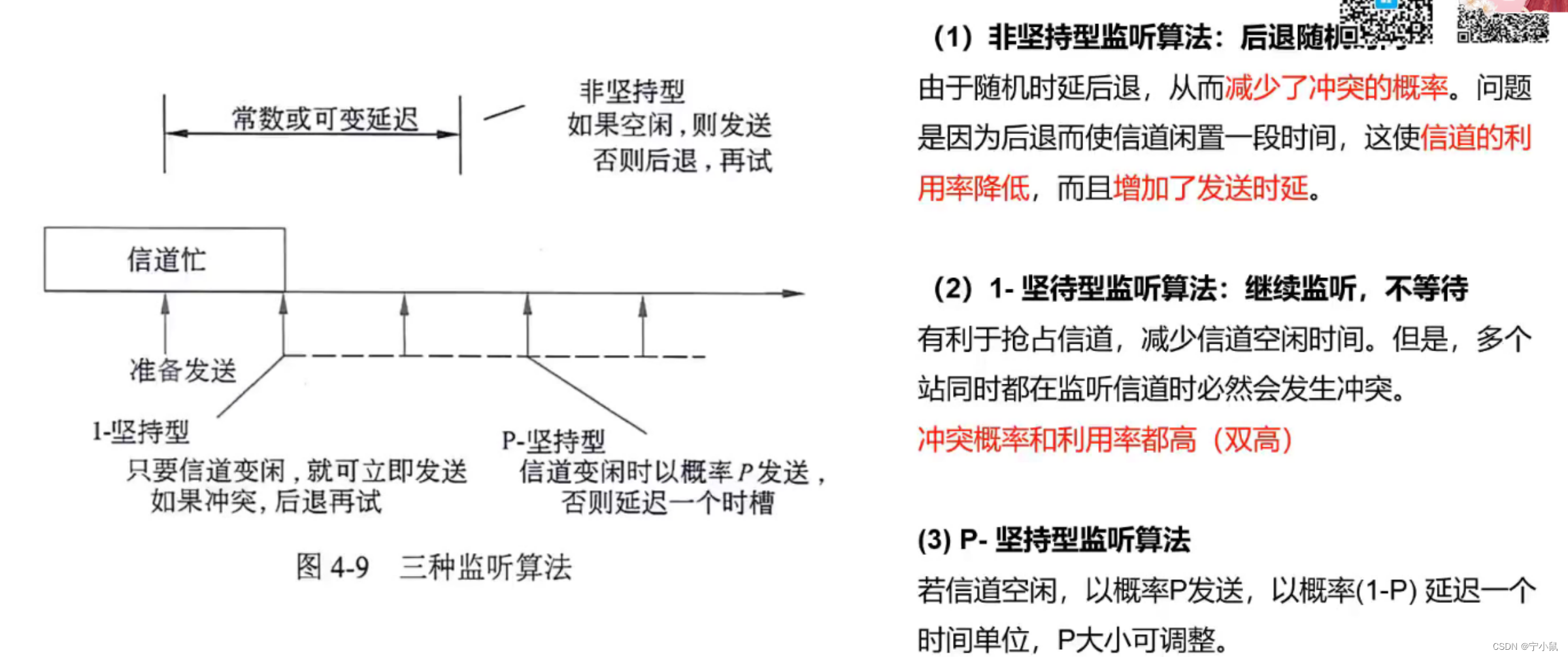

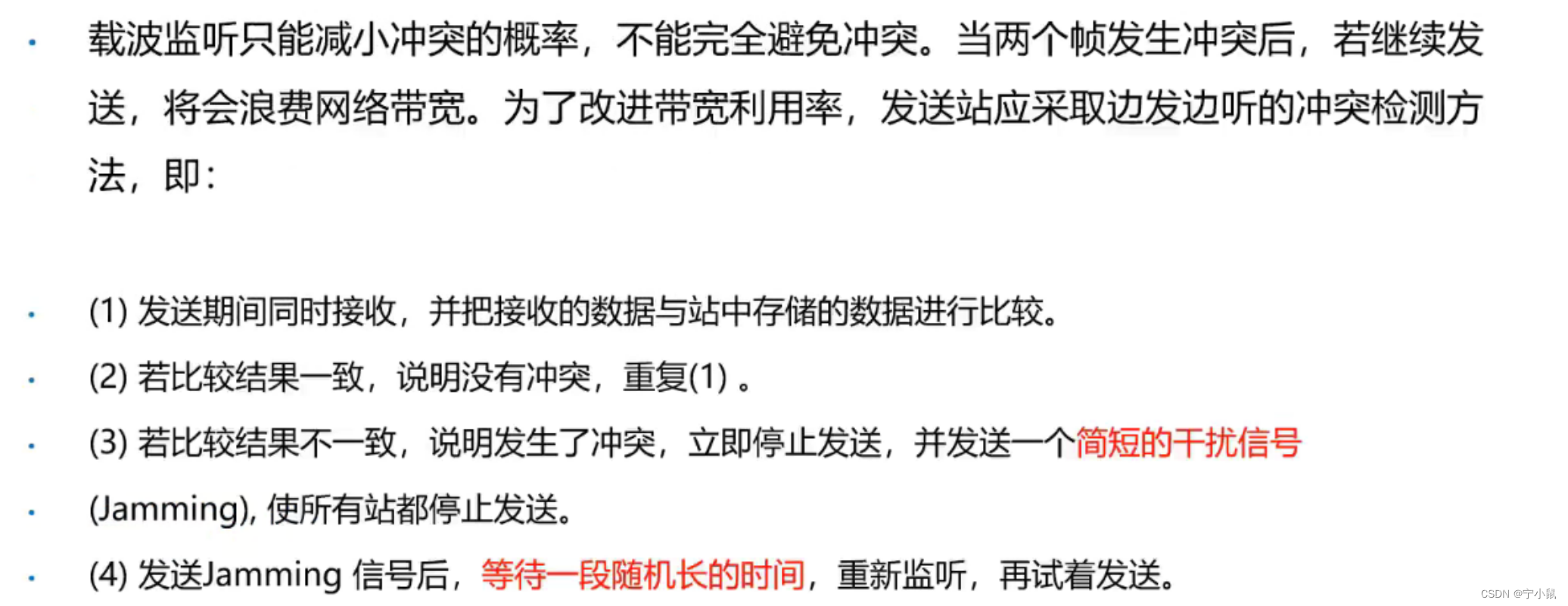

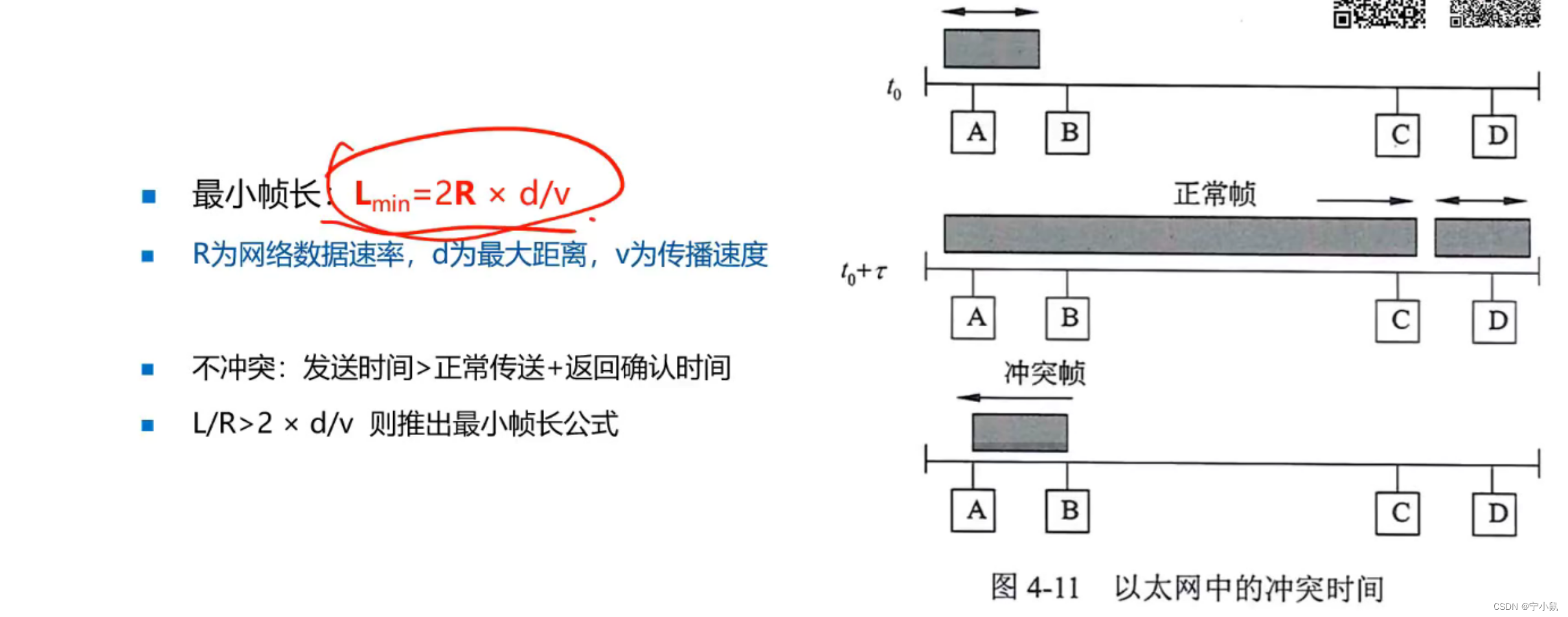

1、CMSA/CD

三种监听算法

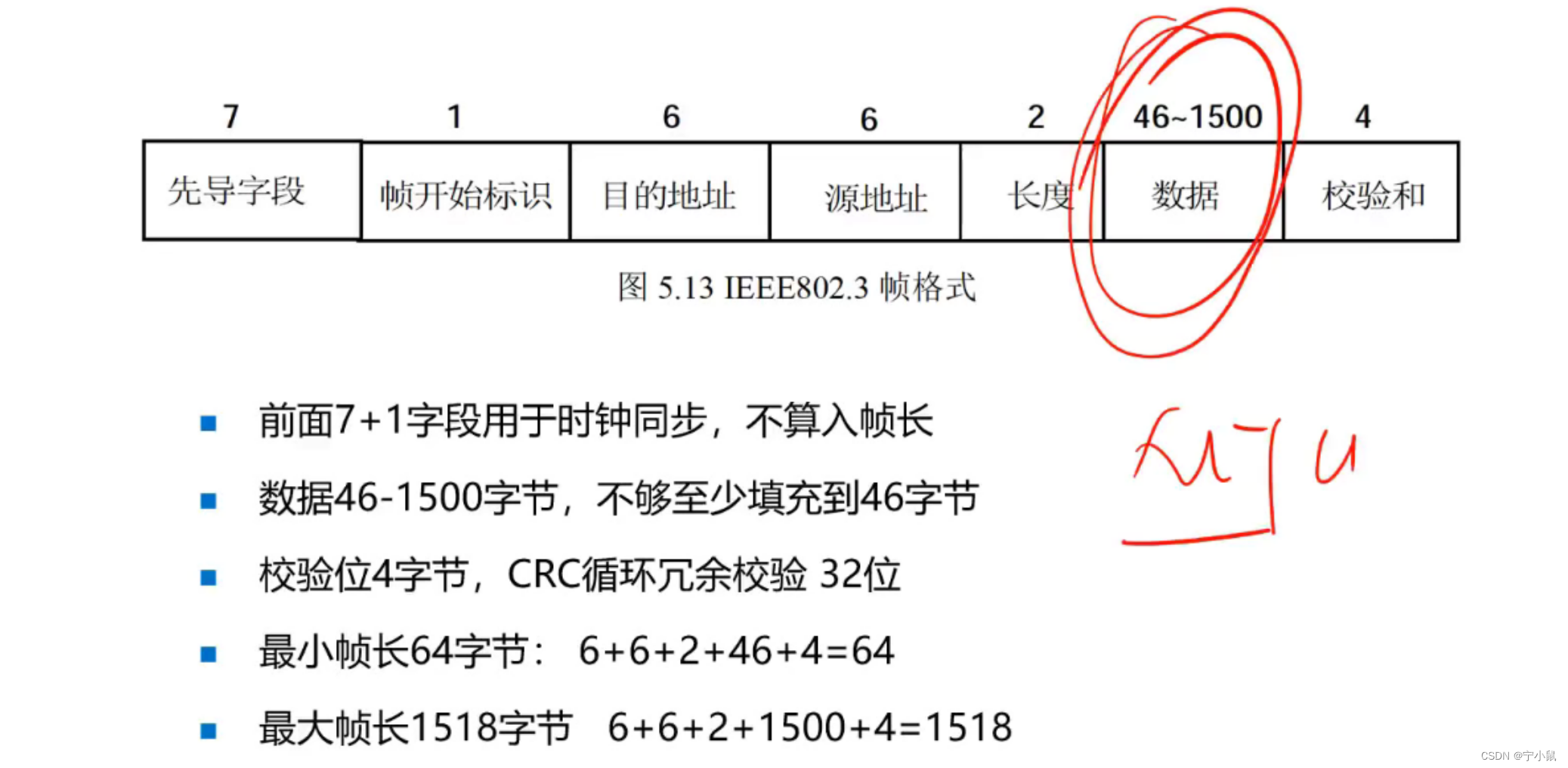

2、以太网帧结构

最大传输效率98.8%=1500/1518

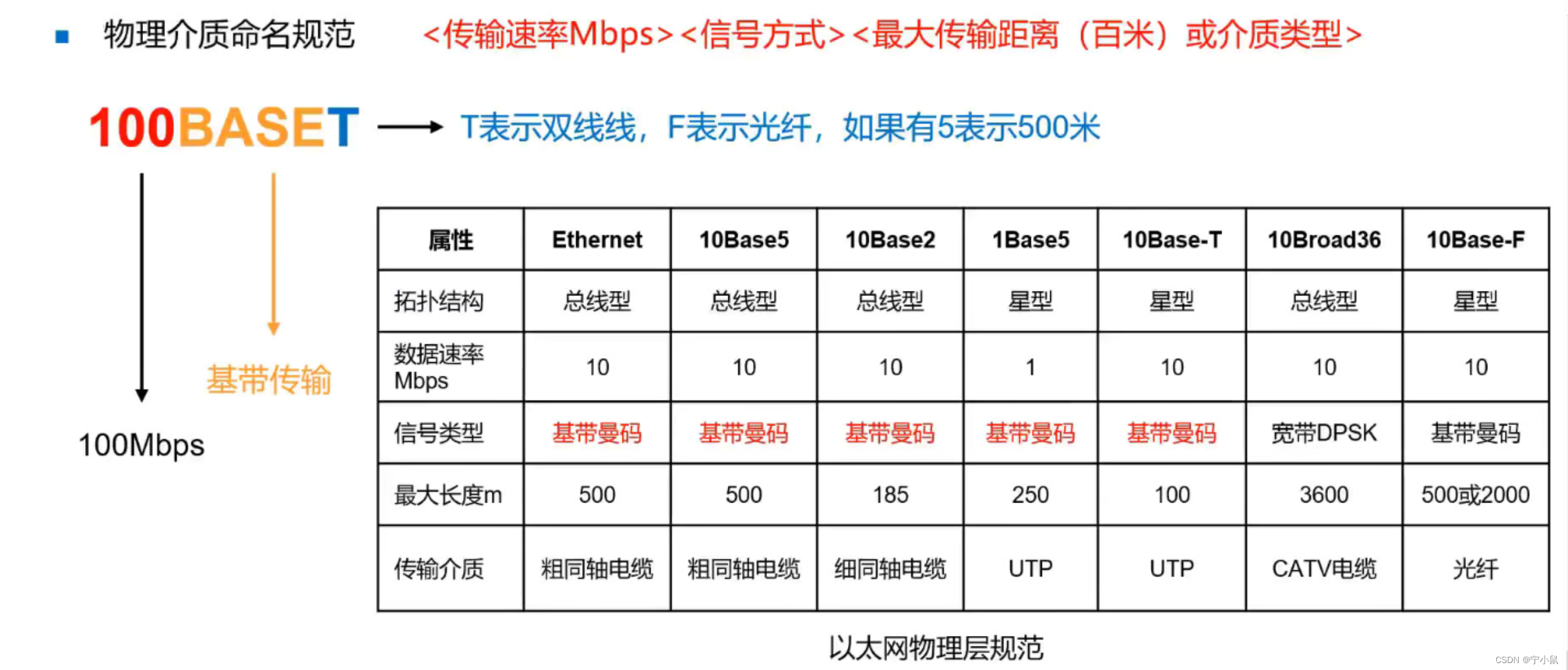

以太网物理层规范

快速以太网802.3u(100M的)

千兆以太网标准

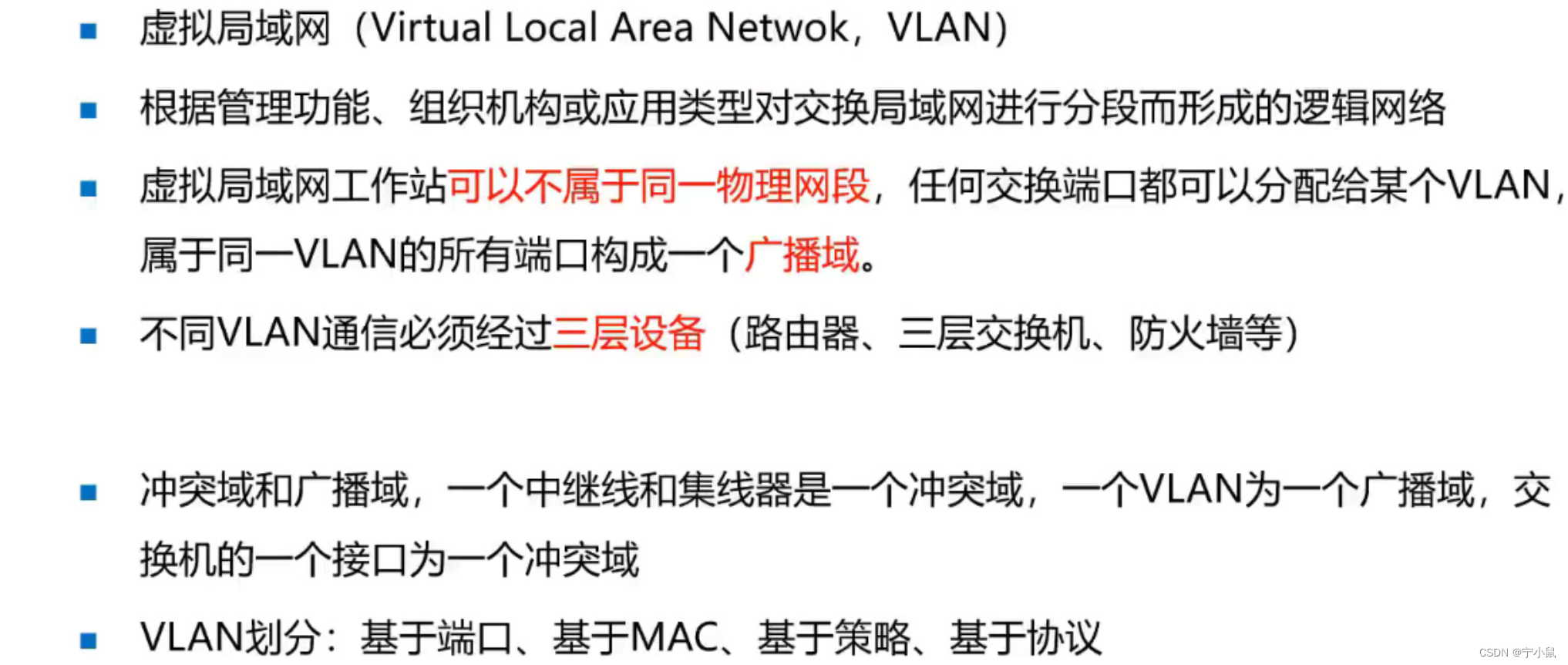

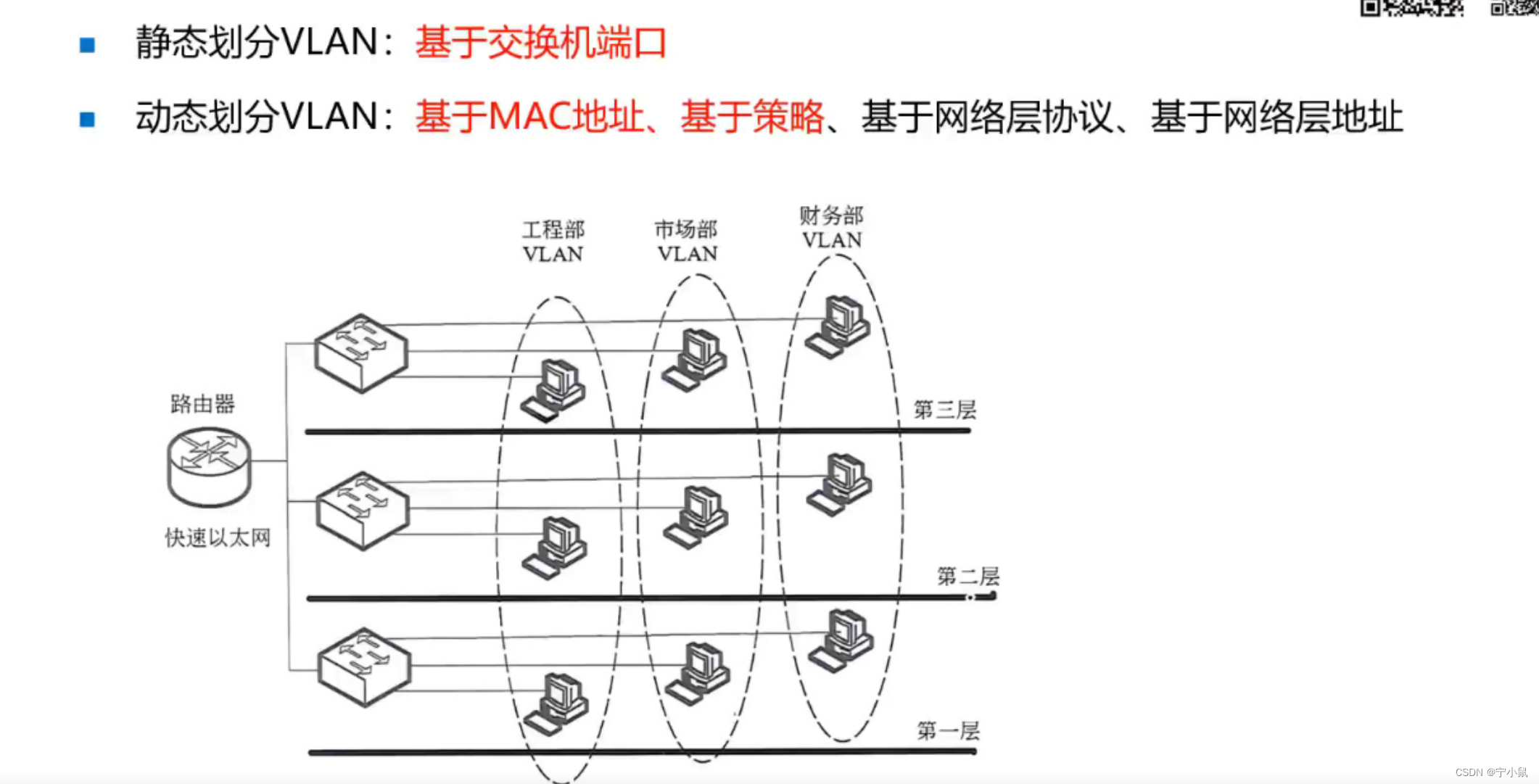

3、局域网(很重要)

第五章

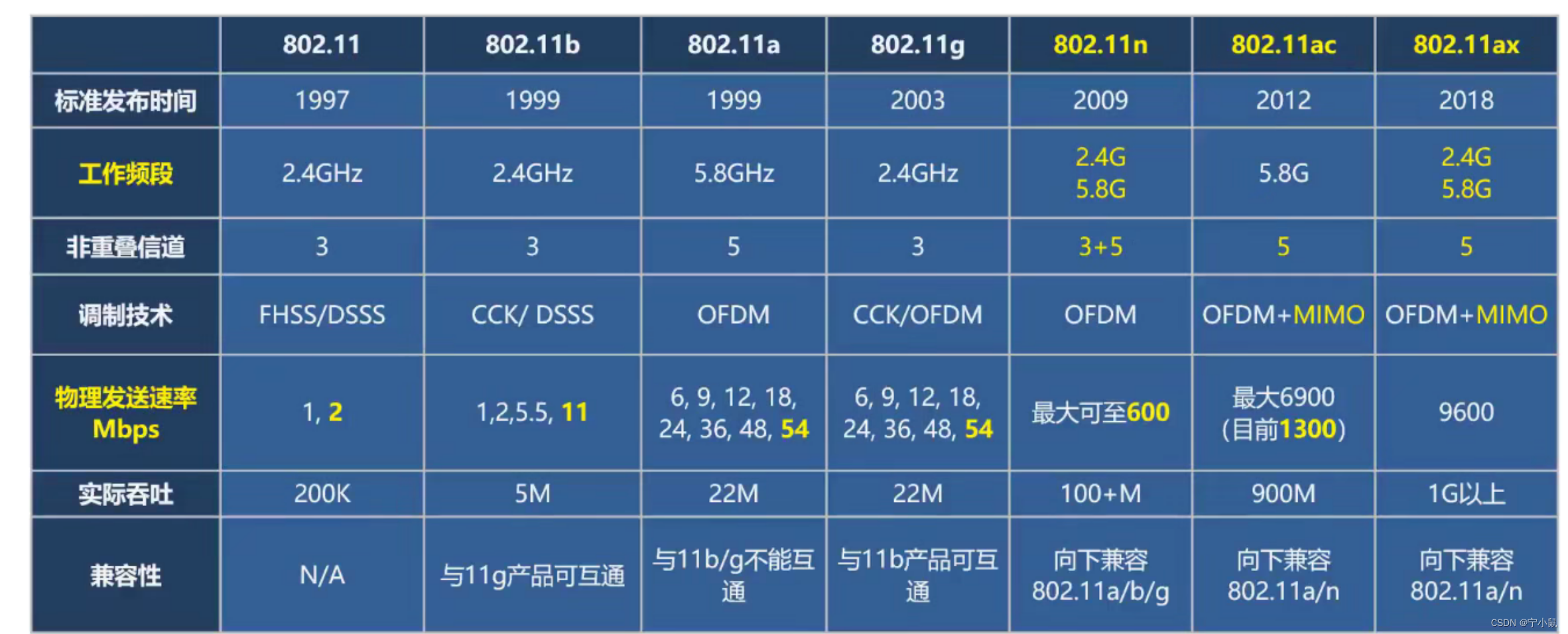

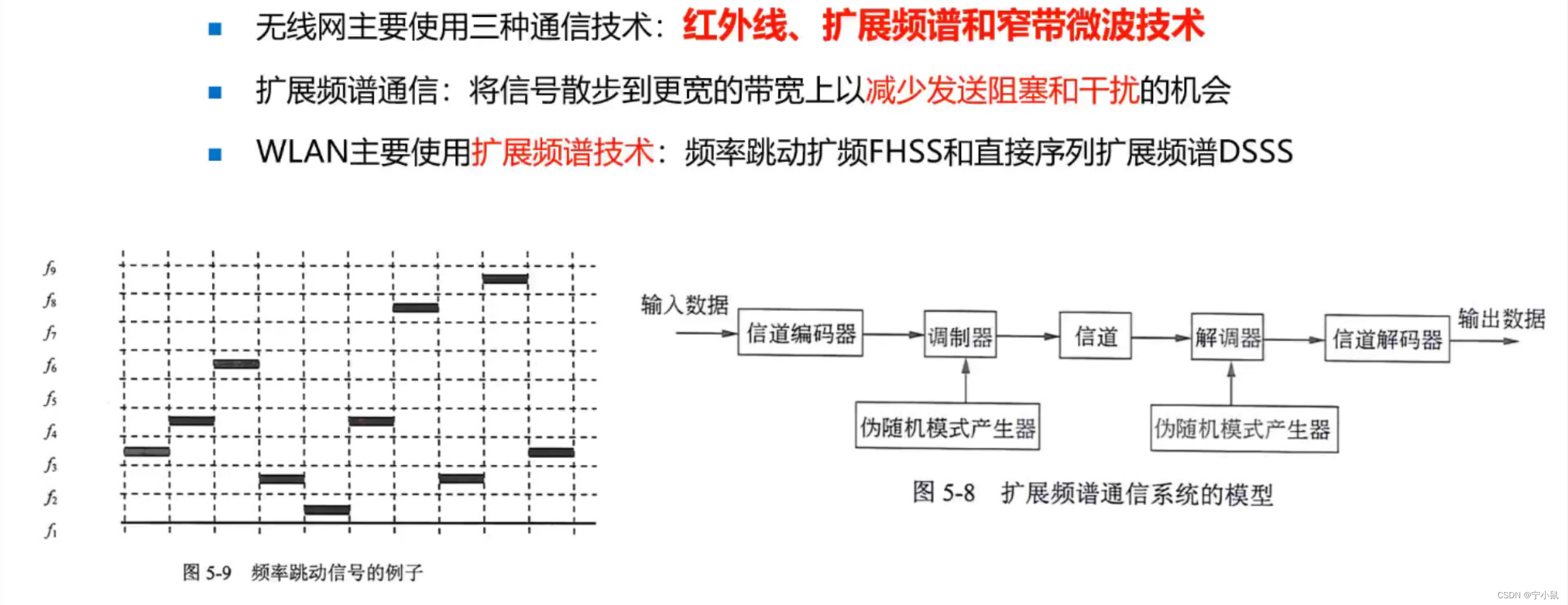

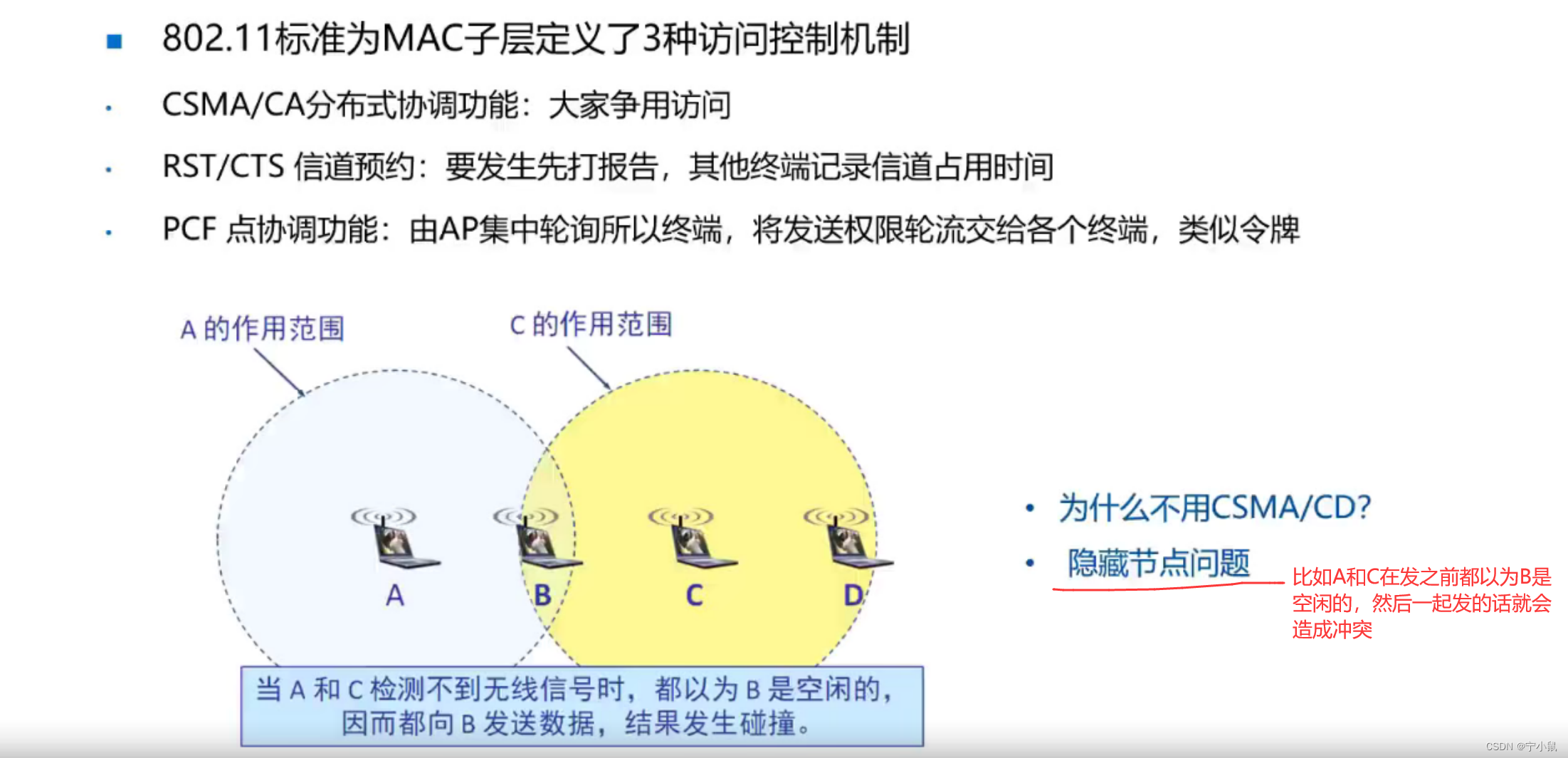

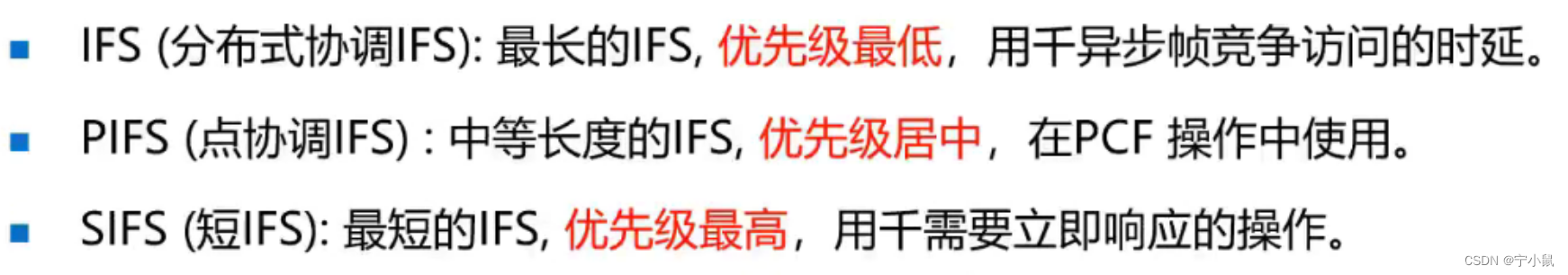

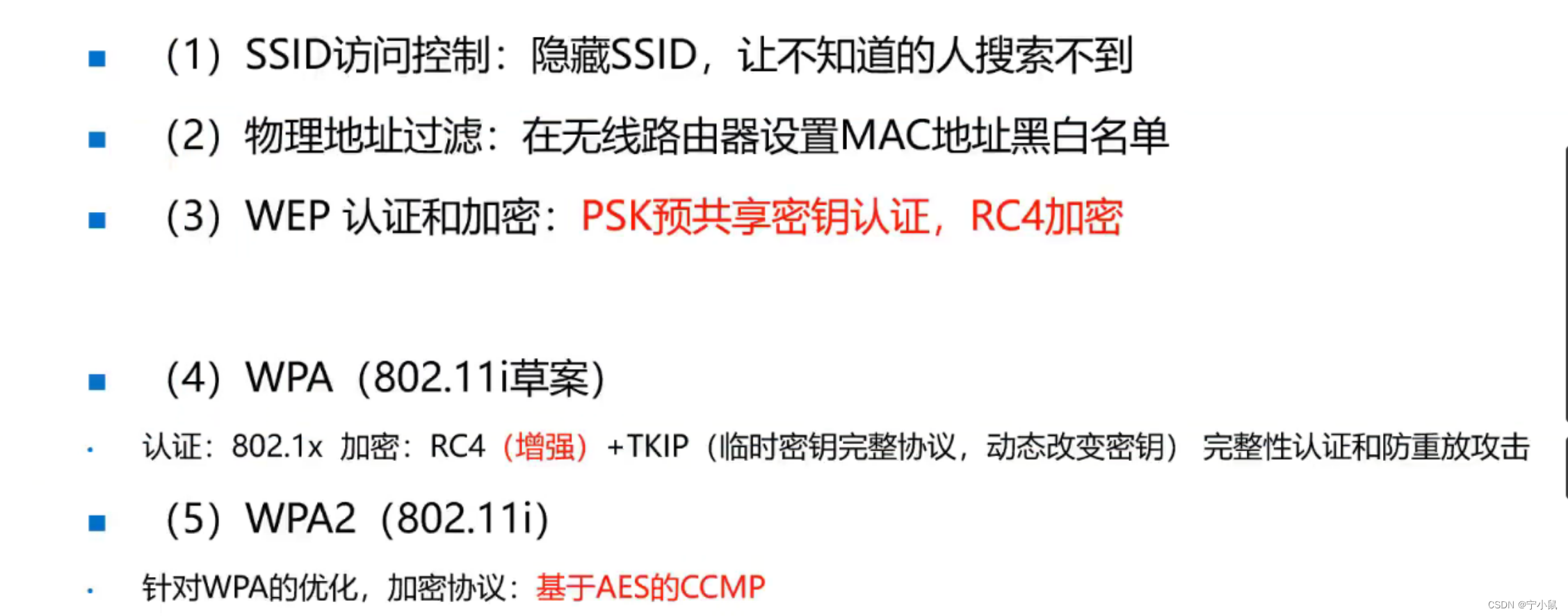

WLAN

第六章

很重要,看专题!!!

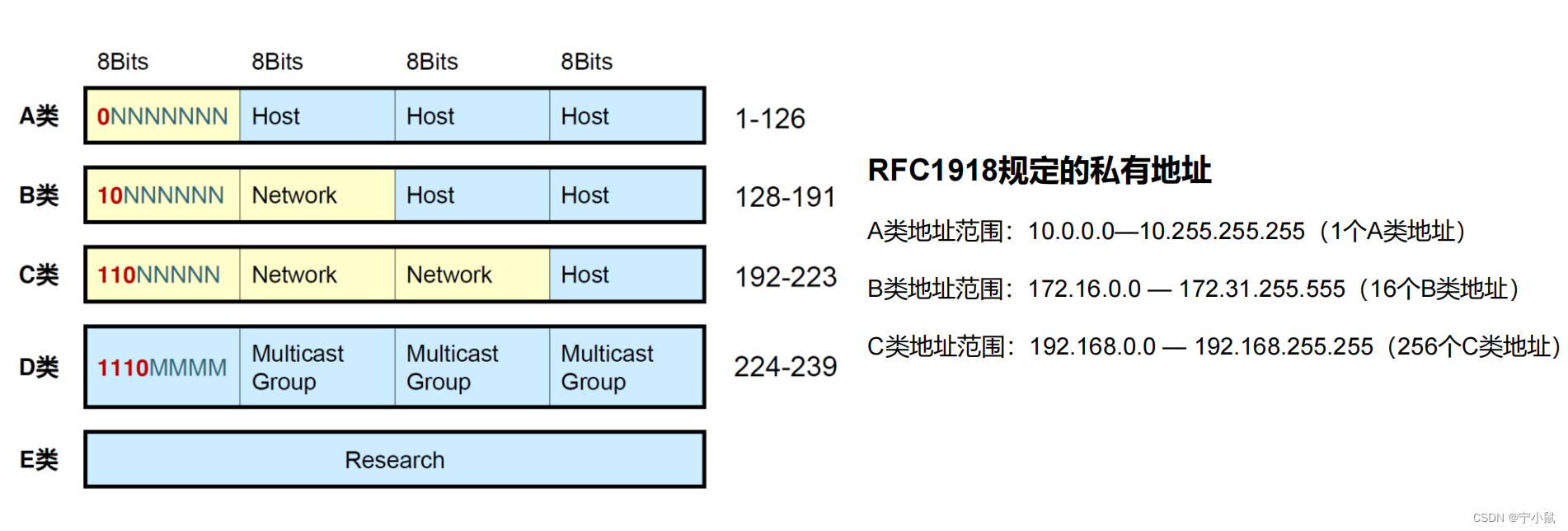

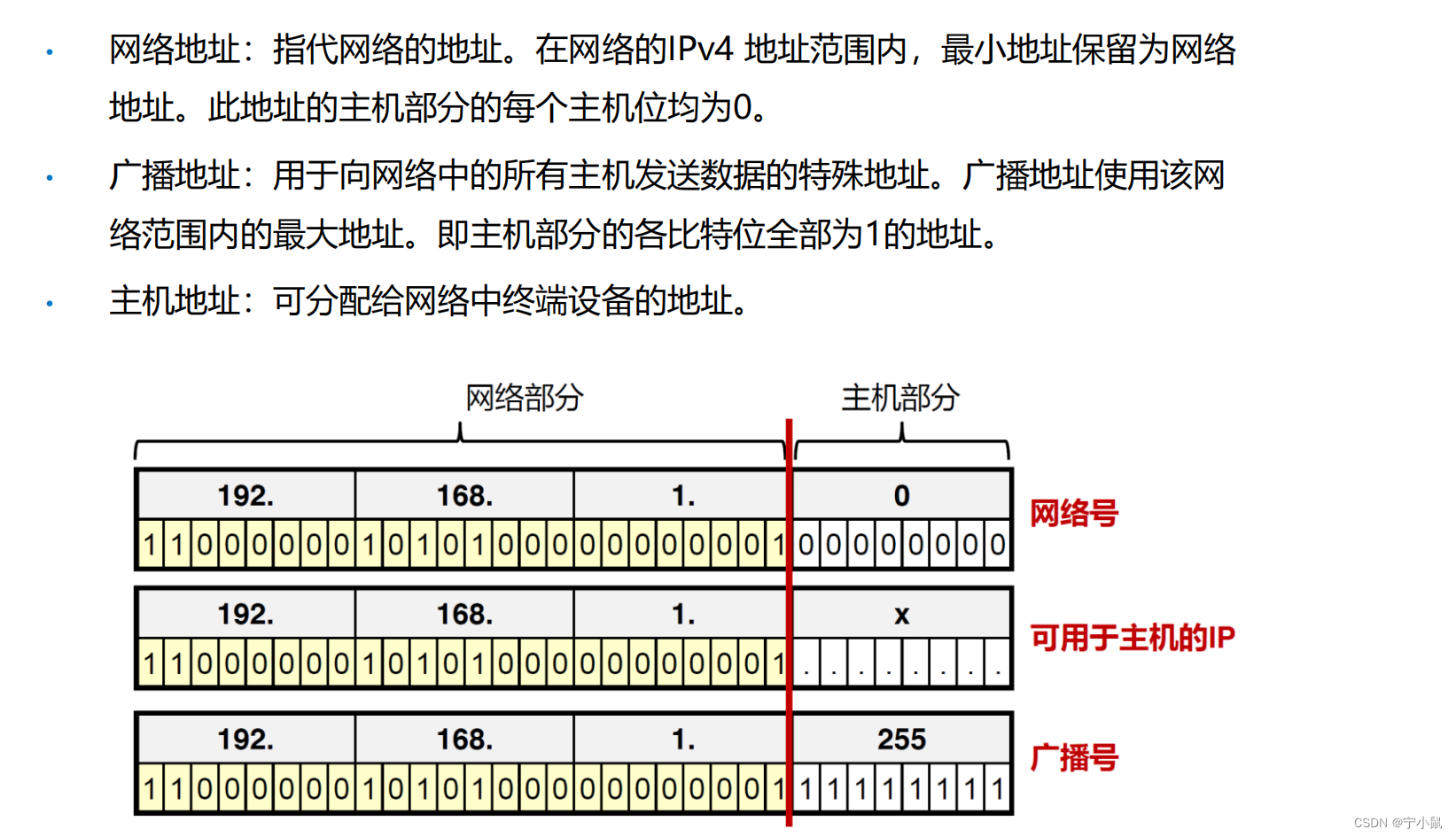

为什么要进行子网划分

假设一个公司网络内有500台主机,分配一个标准C类网IP地址不够用(254),若分配一个标准B类网IP,又会产生大量的浪费(65534,利用率不足1%)。若使用标准ABC类地址存在如下问题:

• IP地址空间的极大浪费;

• 一个广播域中PC数量过于庞大,网络可能被广播报文消耗大量的资源。

一个VLAN对应一个子网,实际项目中单子网中主机数量为一个C类地址,即254台主机,最大不超过4个C,即1000台主机。

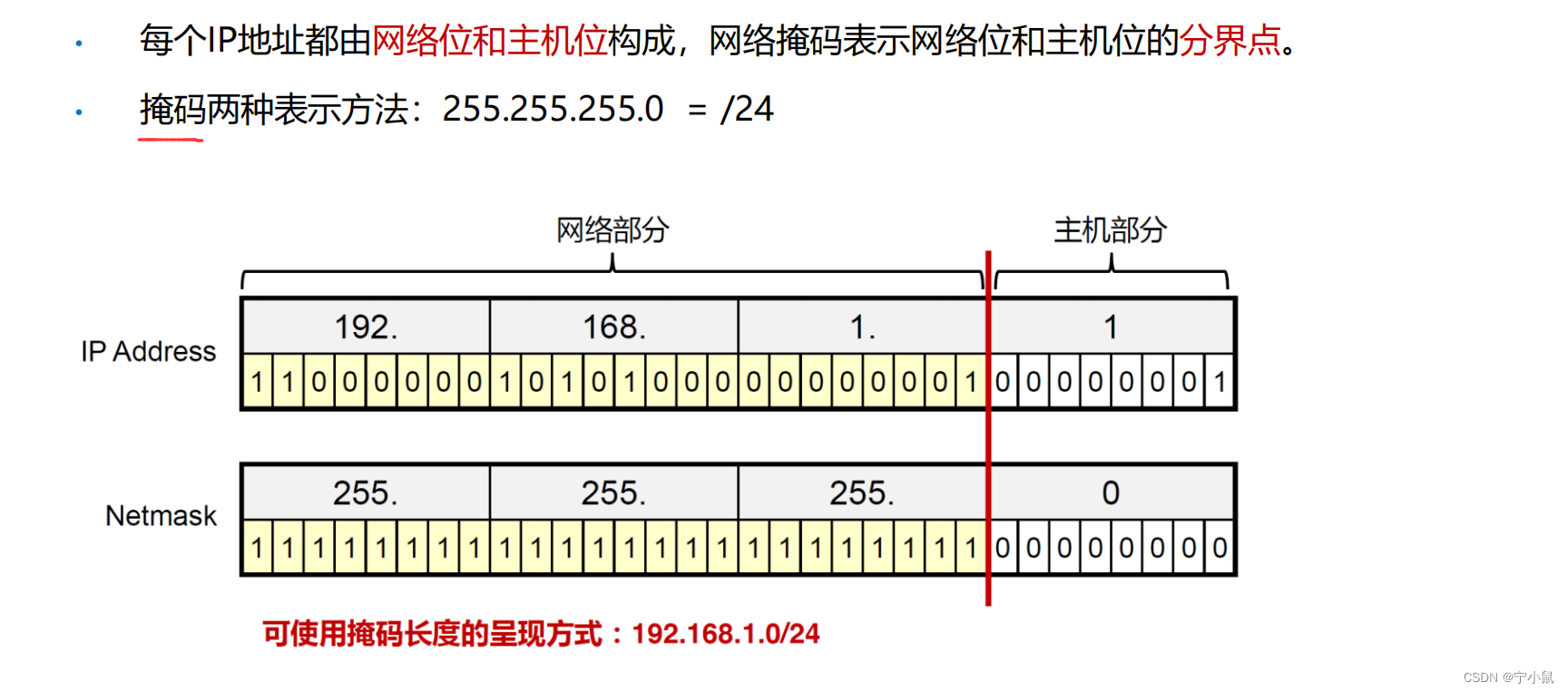

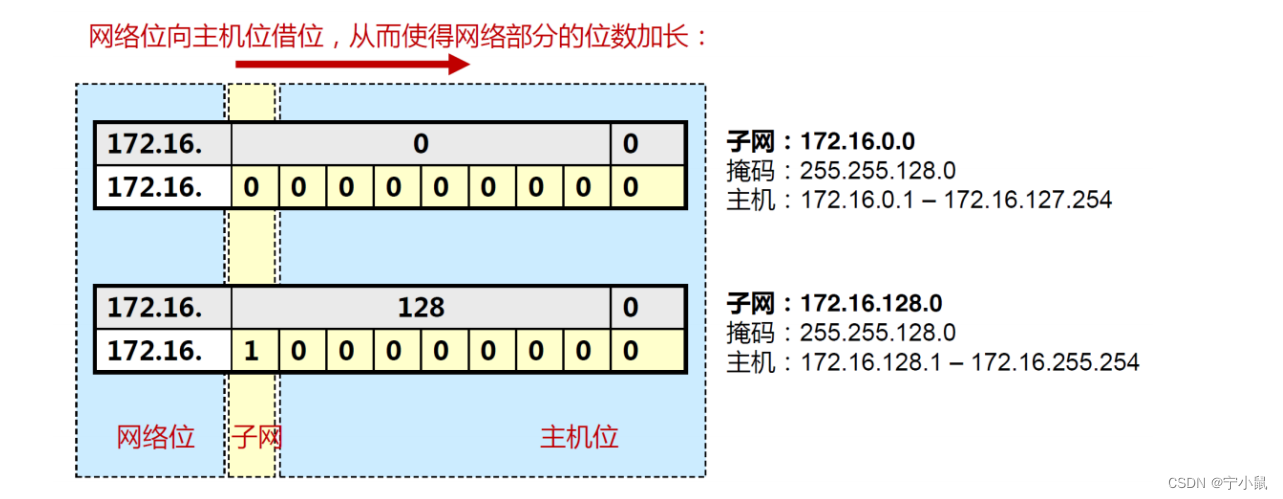

子网划分原理:

2的m次方: 向主机位借位后产生的子网个数;m为所借的位数。

2的n次方-2:向主机位借位后产生的每个子网中可用主机IP数;n为原主机位剔除被借位后的剩余位数,-2的原因是,每个子网中的网络号及广播号不可用

第七章

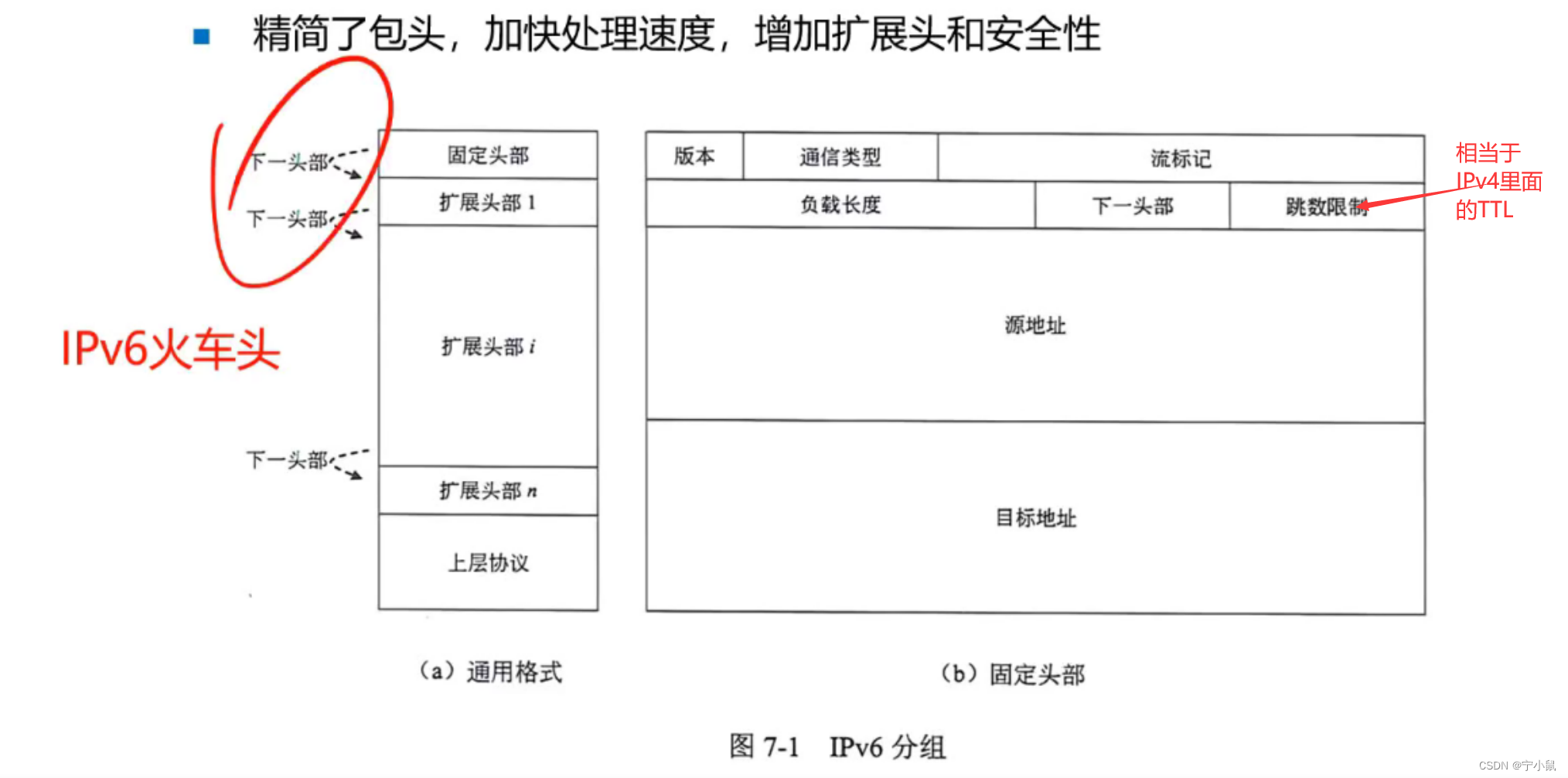

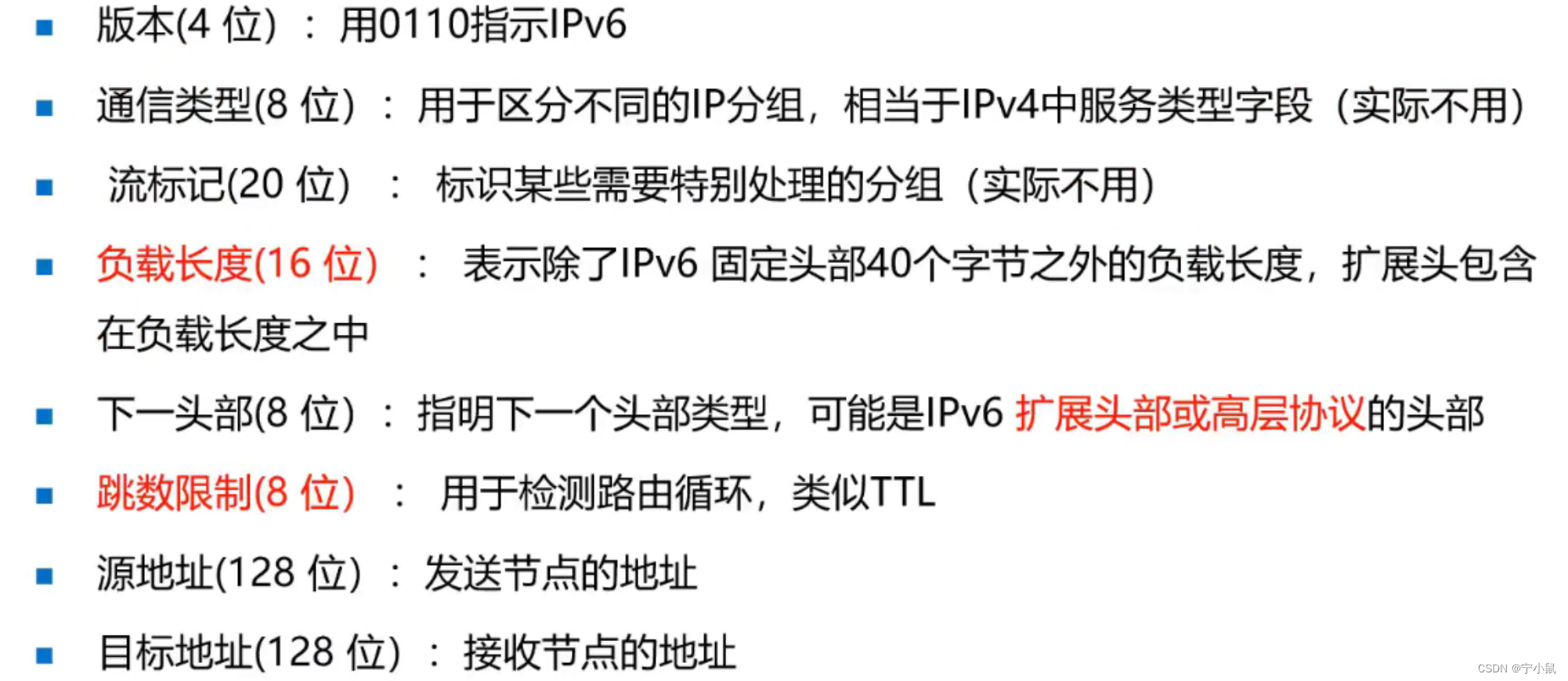

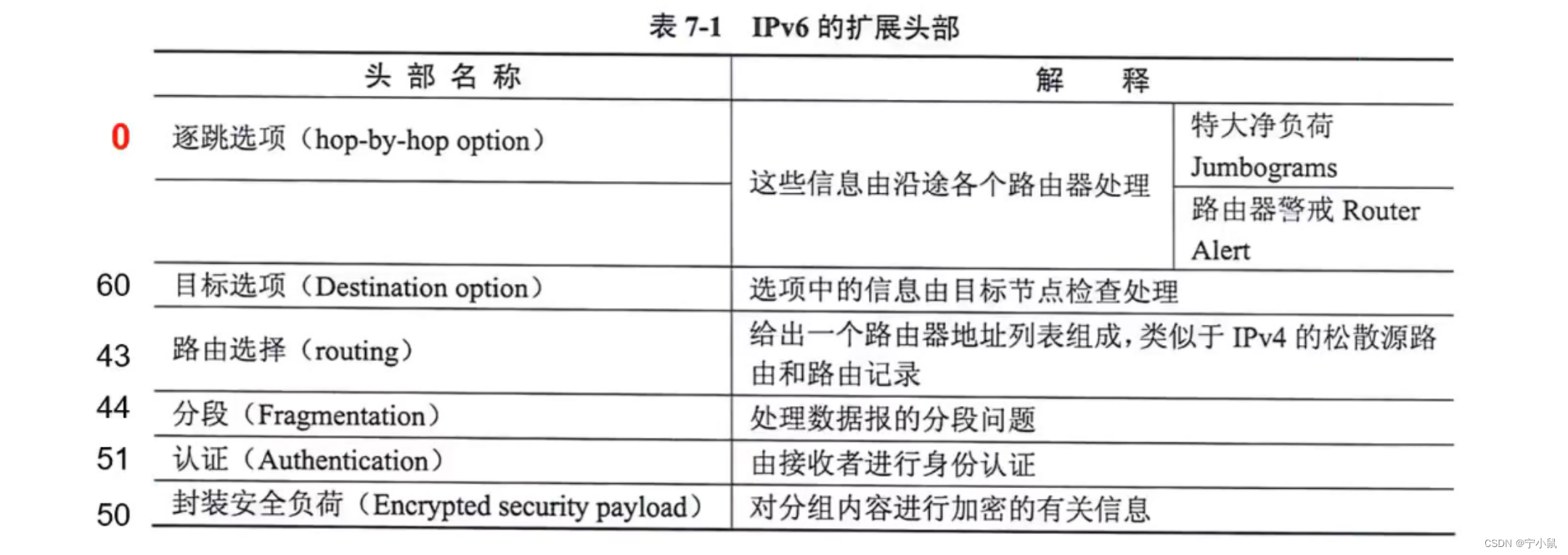

1、IPv6报文格式

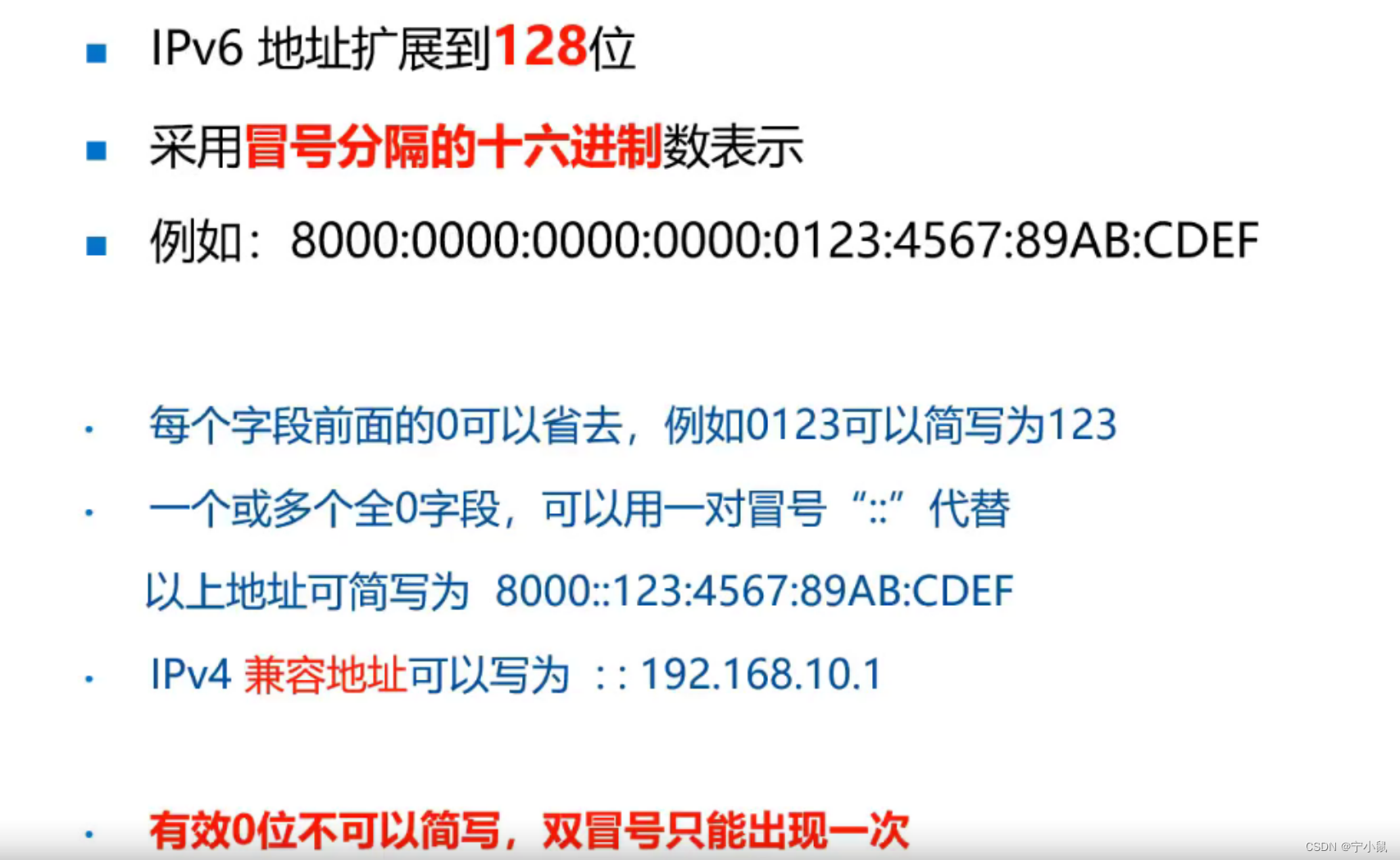

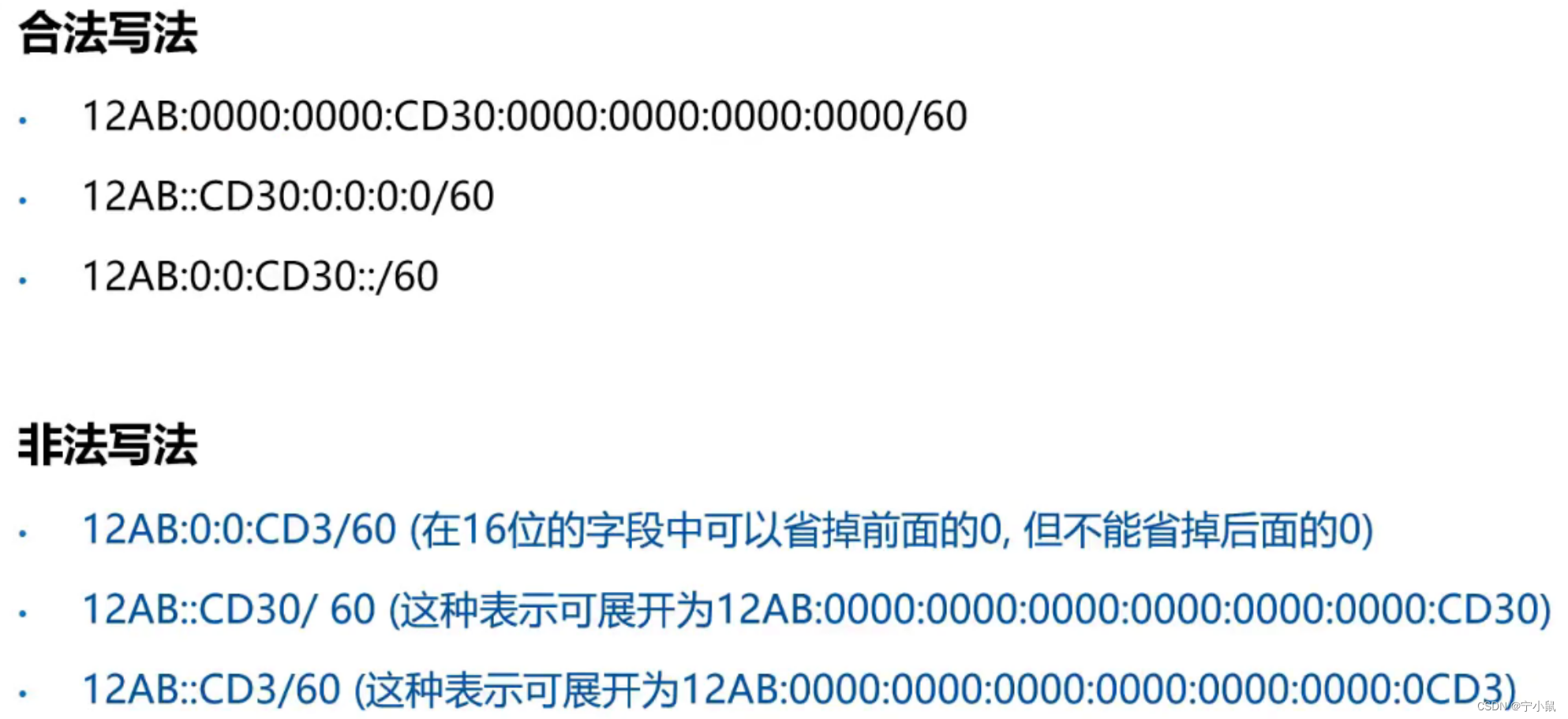

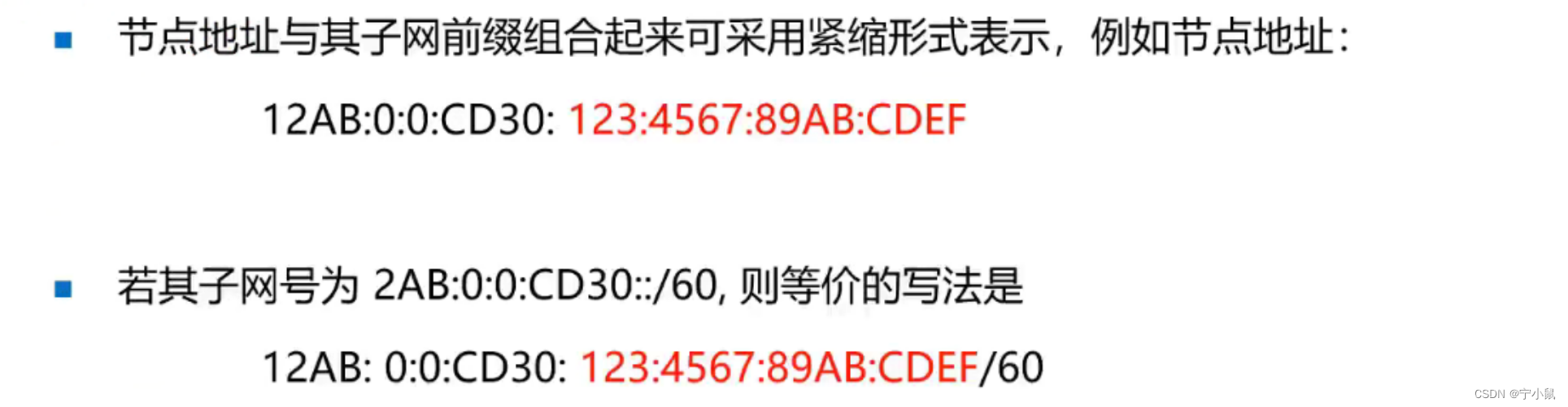

2、ipv6地址格式

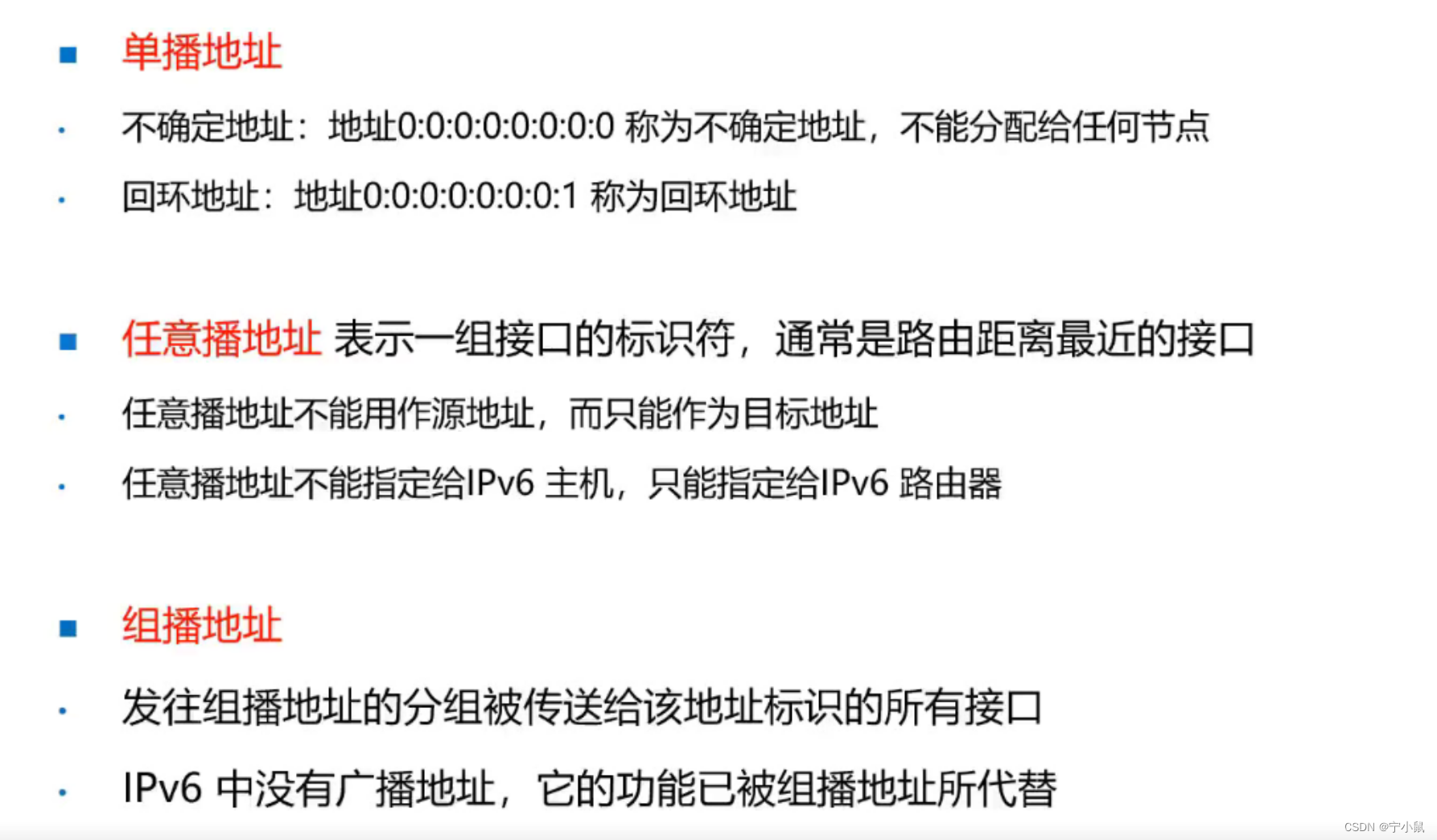

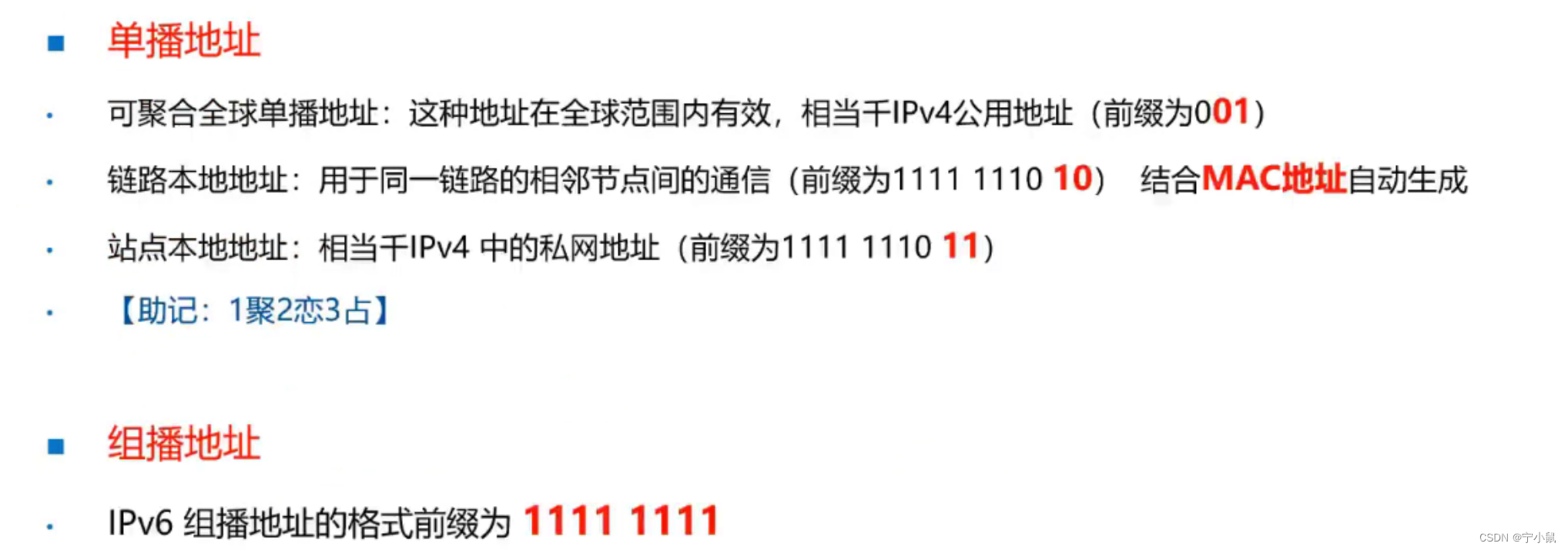

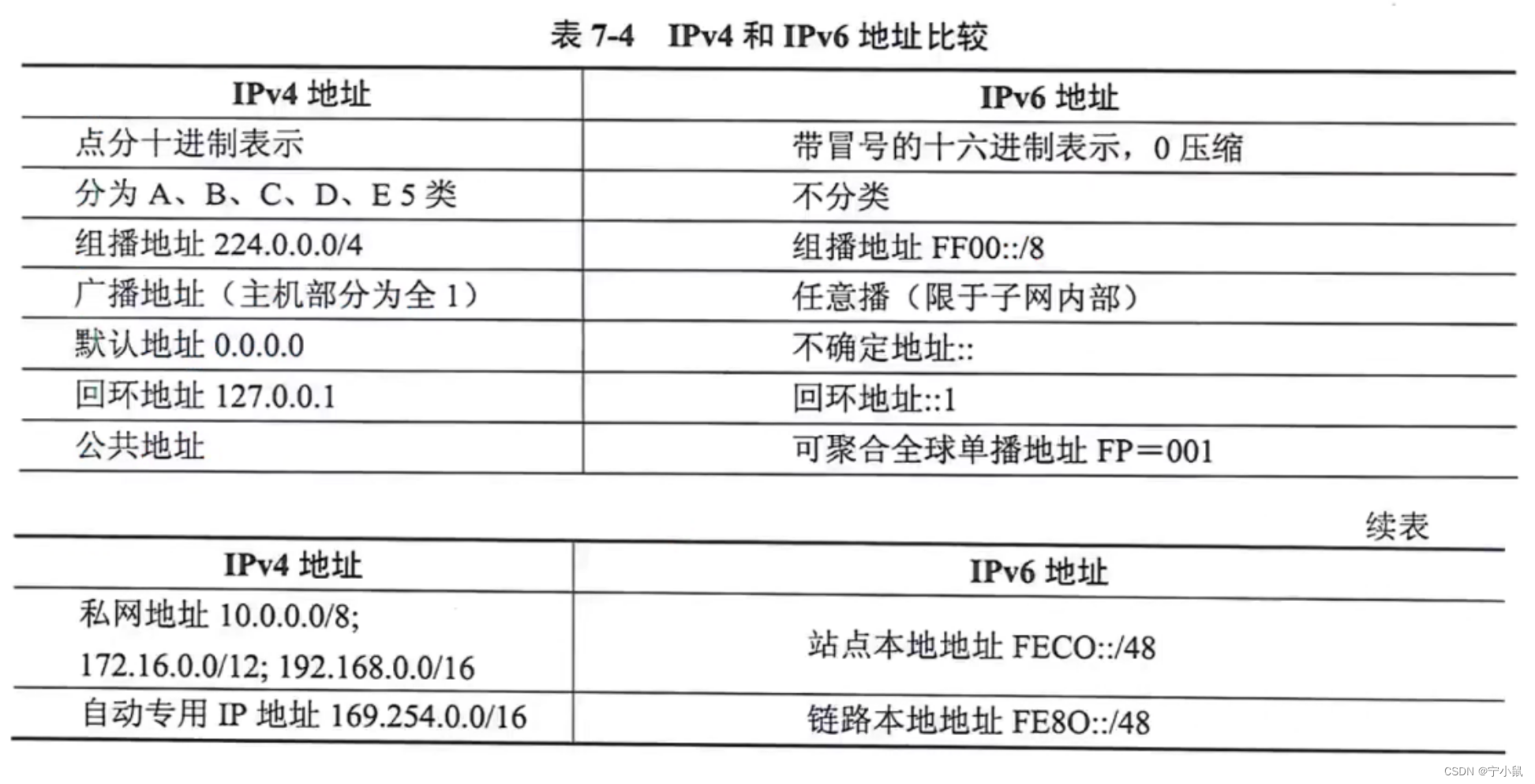

ipv6地址分类:单播、任意播、组播,没有广播。你看任意播很特别,不能作源地址,不能给主机用只能给路由器用,只能作目标地址。

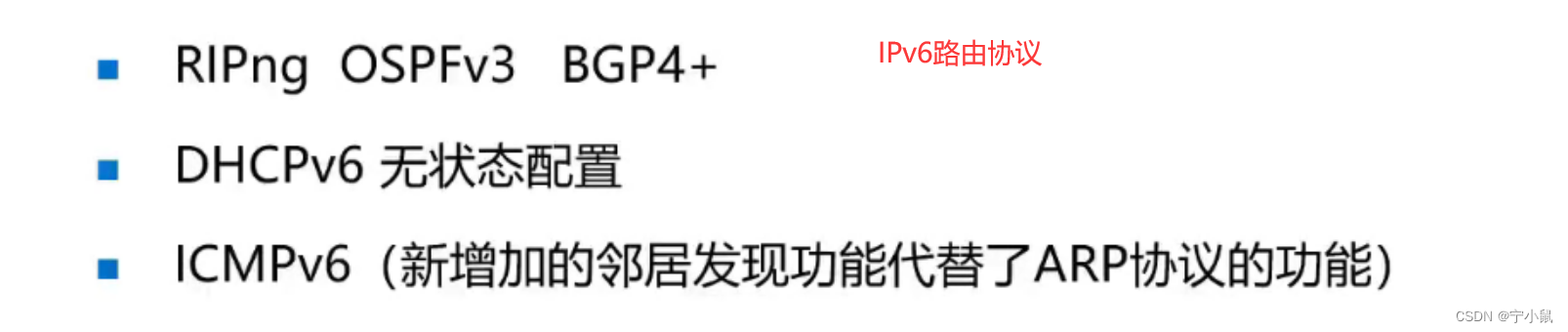

3、ipv6过渡技术

隧道技术:解决IPv6节点之间通过IPv4网络进行通信

双栈技术:同时运行IPv4和IPv6【比较万能一点,最好用双栈】

翻译技术:解决纯IPv6节点与纯IPv4节点之间通进行通信

第八章

网络安全很重要——上午下午都会考

1、网络攻击

被动攻击:典型的是监听,,最难被检测,重点是预防,主要手段是加密

主动攻击:假冒、重放、欺骗、消息篡改和拒绝服务,重点是检测而不是预防,手段有防火墙、IDS等技术

物理临近攻击︰防止外人乱进机房

内部人员攻击︰内鬼渗透,国共抗战,内部瓦解

分发攻击:软件开发出来未安装之前,被篡改(疫苗运输恒温不合格)

2、安全目标与措施

访问控制

认证∶身份认证、消息认证

完整性:确保接收到的信息与发送的信息一致

审计:不可抵赖

保密︰确保敏感信息不被泄露

基本安全技术

数据加密、数字签名、身份认证、防火墙、入侵检测、内容检查

3、密码学基础

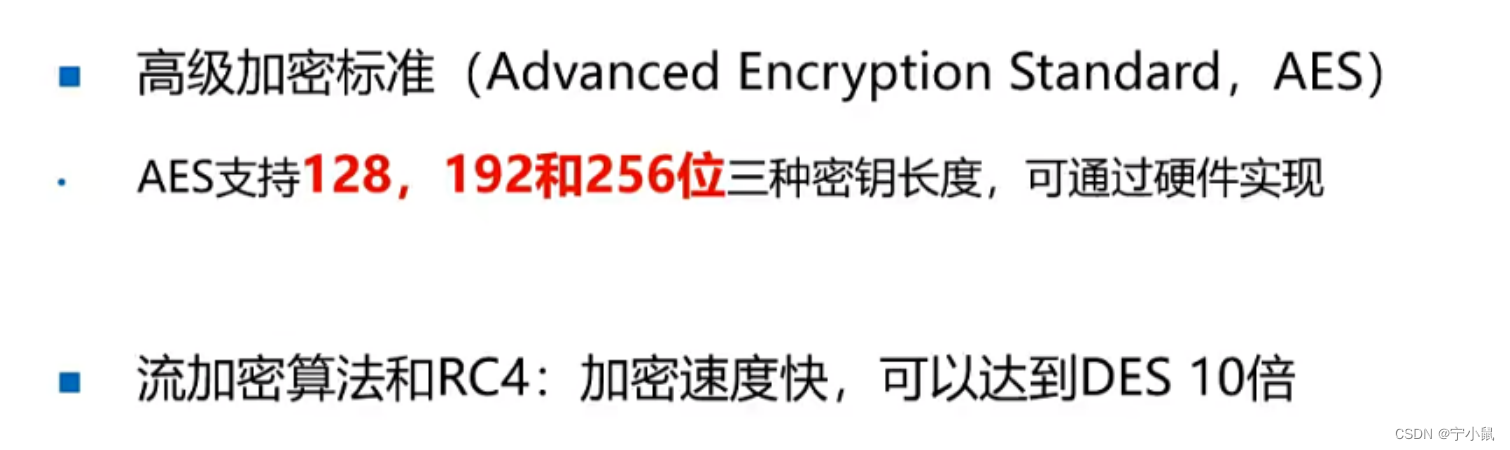

(1)共享秘钥/对称加密

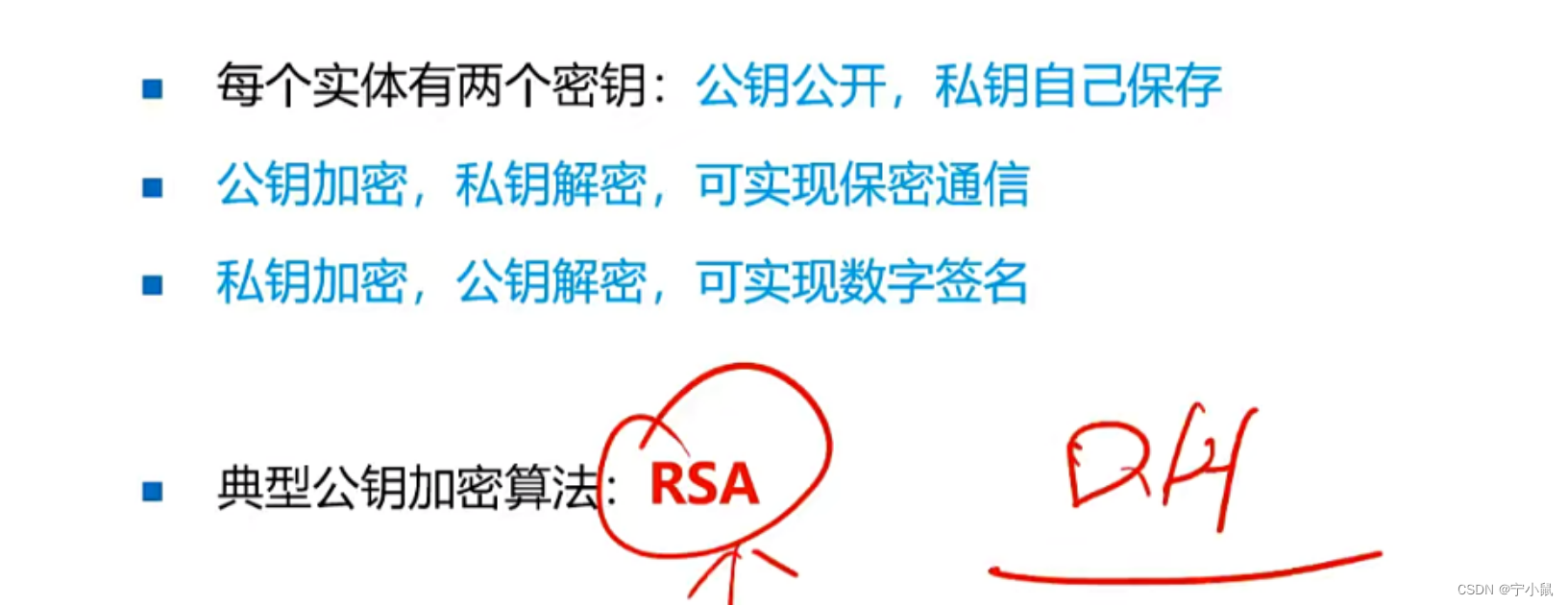

(2)公钥密码算法

数字签名:私钥签名,公钥验证

加密:公钥加密,私钥解密

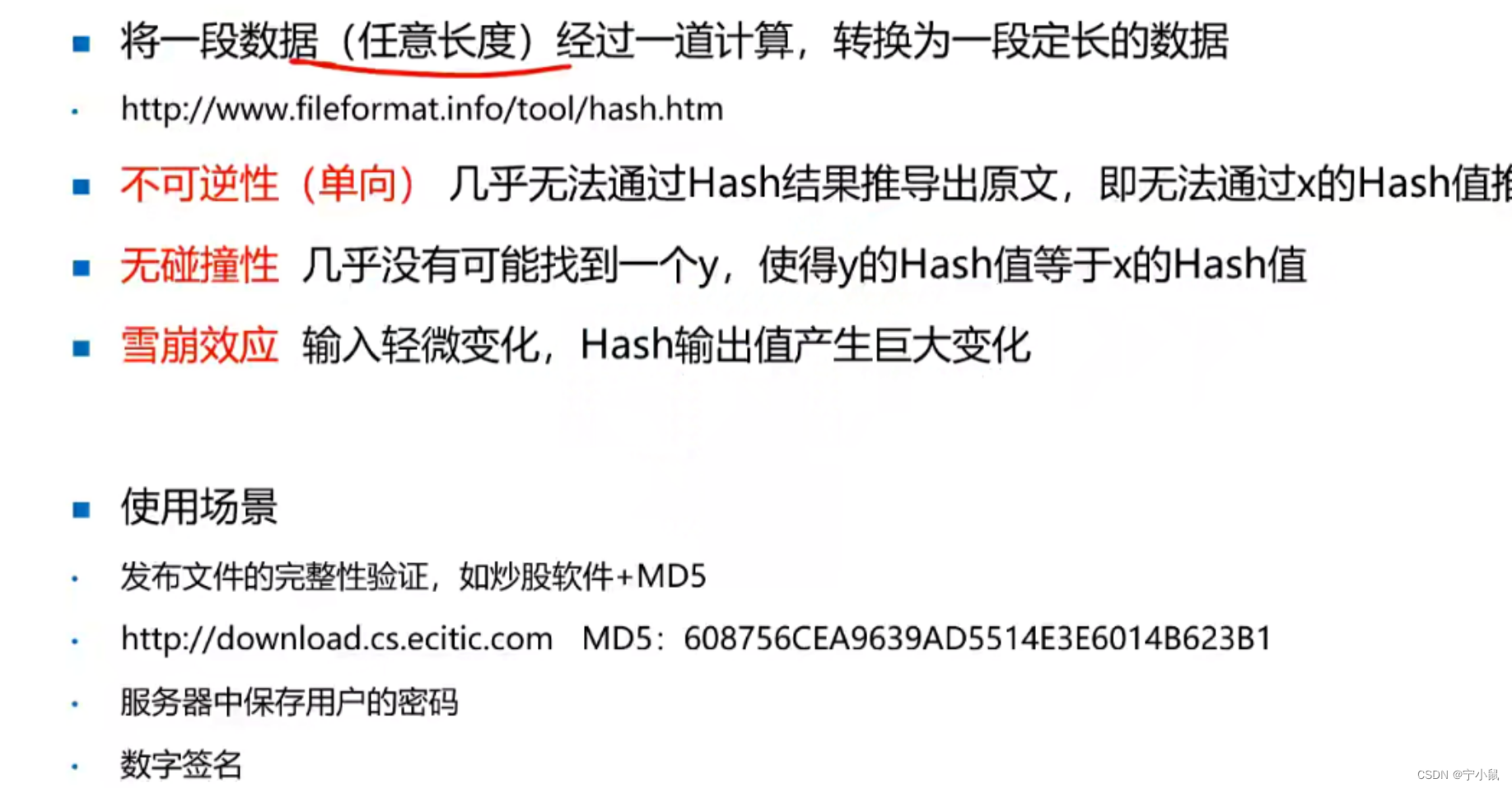

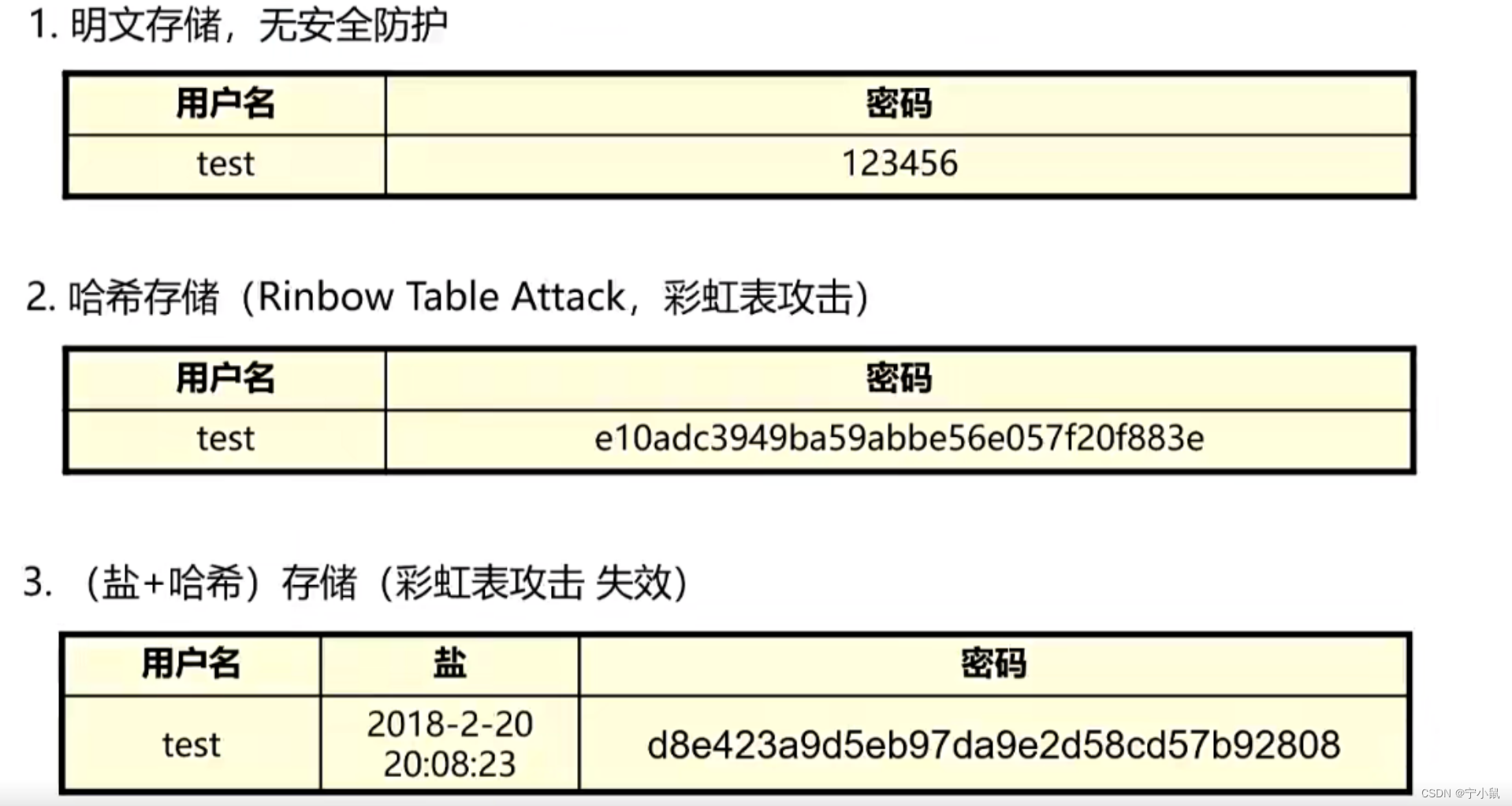

(3)哈希算法

MD5:对任意长度报文进行运算,先把报文按512位分组,最后得到128位报文摘要。

SHA:也是对512位长的数据块进行复杂运行,最终产生160位散列值,比MD5更安全,计算比MD5慢。

(4)数字证书与CA

CA对用户公钥进行签名背书,证明用户公钥有效。

4、虚拟专网与VPN

1、VPN

虚拟专用网(Virtual Private Network,VPN)

一种建立在公网上的,由某一组织或某一群用户专用的通信网络

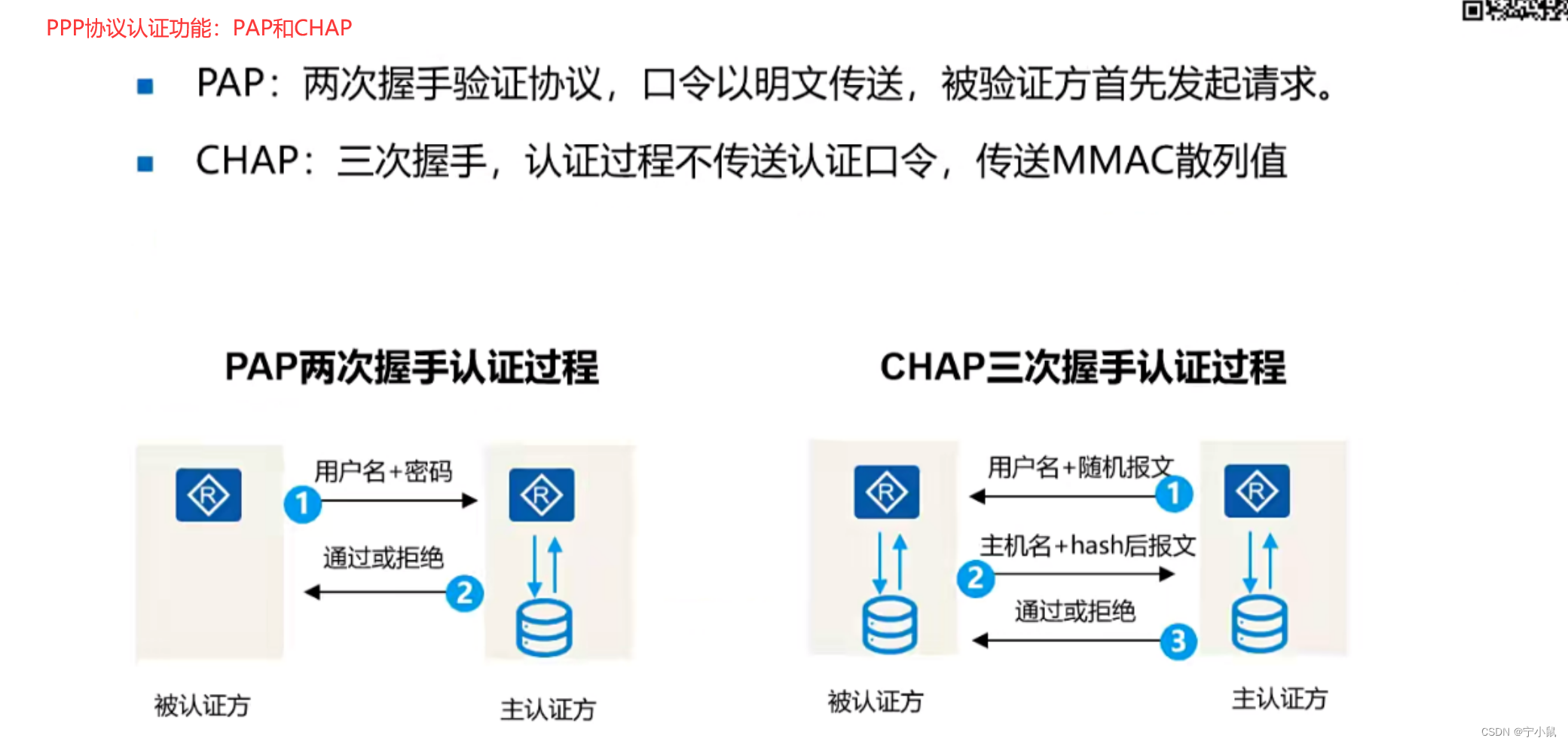

二层VPN: L2TP和PPTP(基于PPP)

三层VPN: IPSec和GRE

四层VPN: SSL(TLS≈SSL)

实现VPN的关键技术

隧道技术(Tuneling)

加解密技术(Encryption&Decryption)

密钥管理技术(Key Management)

身份认证技术(Authentication)

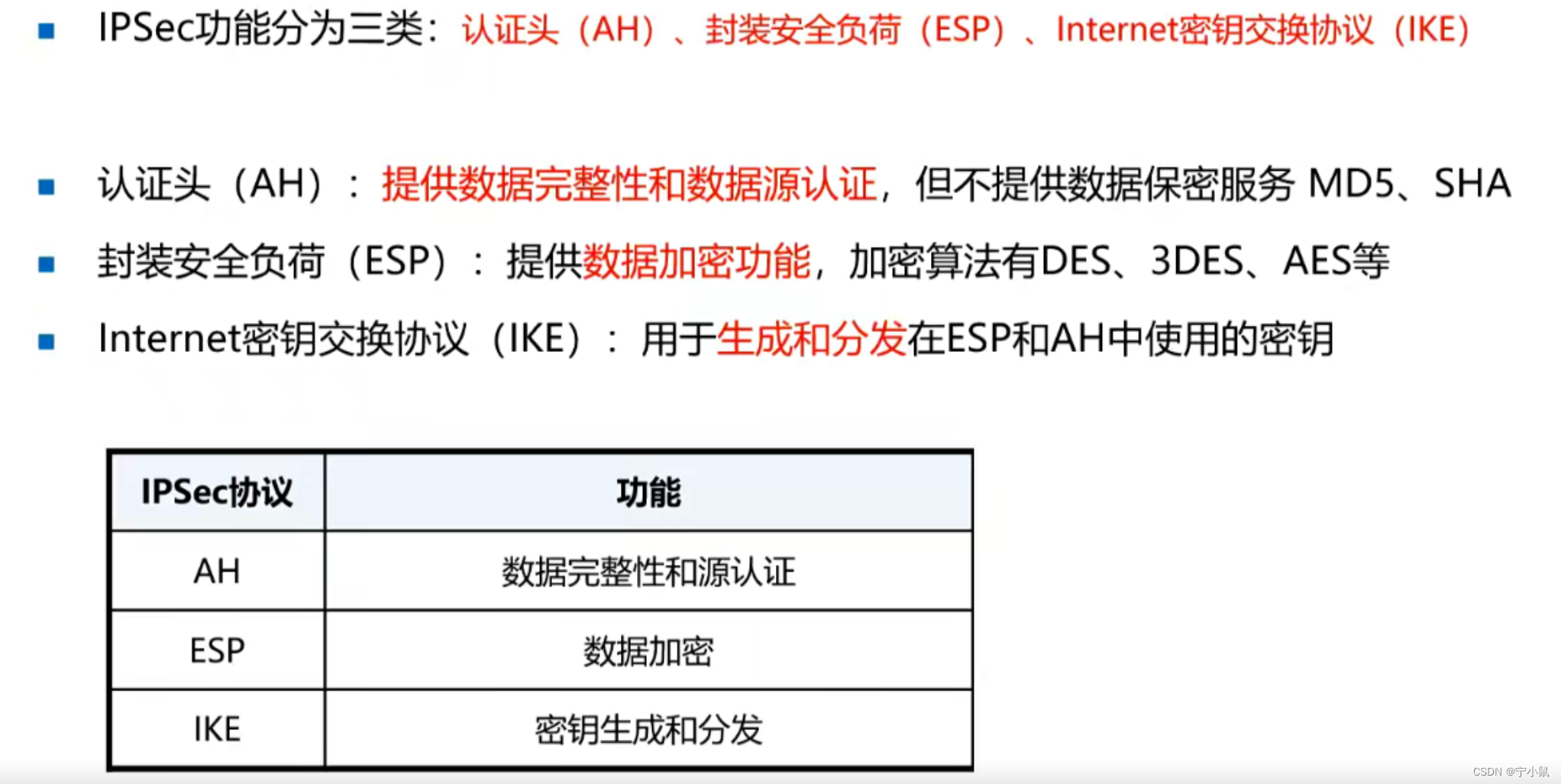

2、IPSec

IPSec (IP Security)是IETF定义的一组协议,用于增强IP网络的安全性

lPSec协议集提供如下安全服务:

数据完整性(Data Integrity)

认证(Autentication)

保密性(Confidentiality)

应用透明安全性(Application-transparent Security)

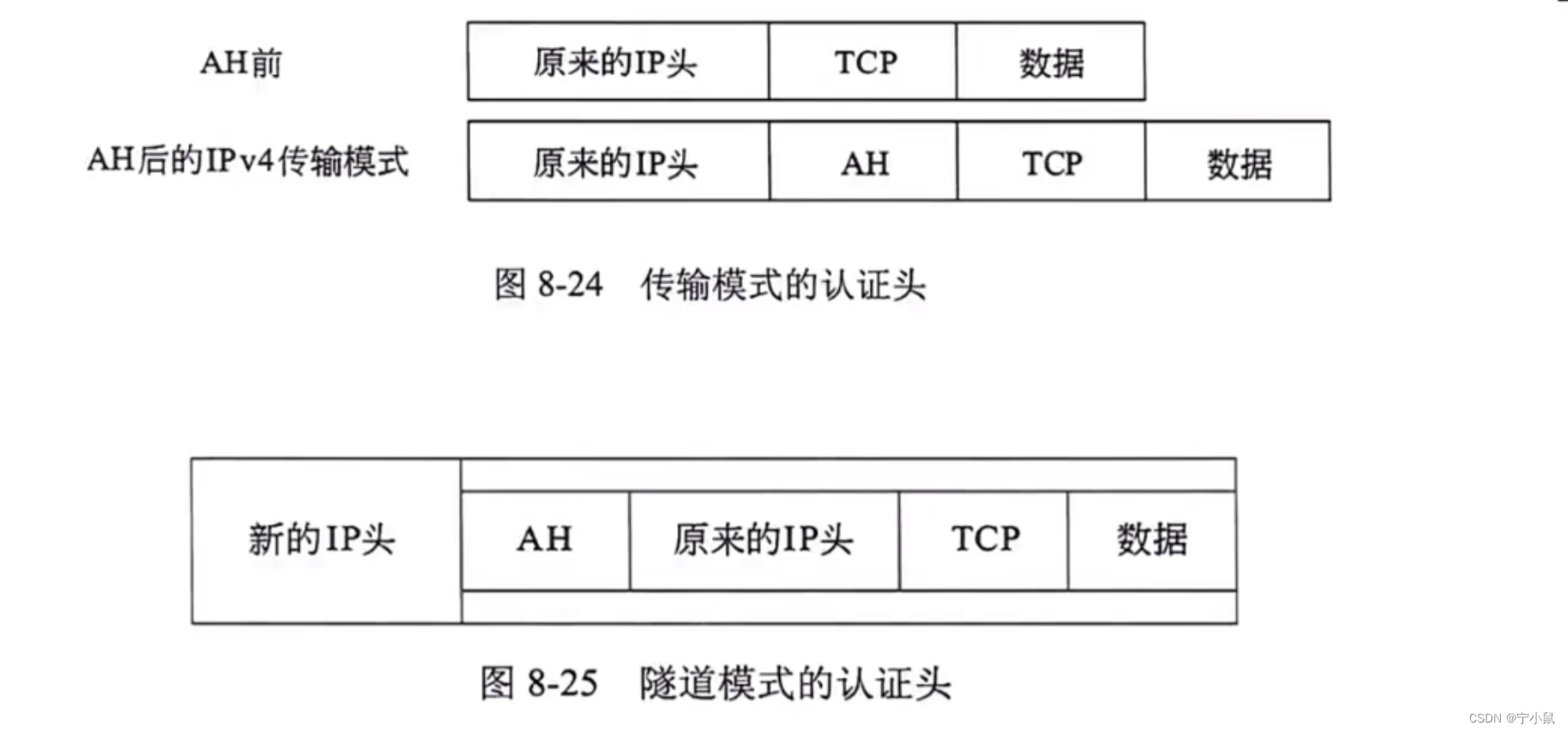

(1)IPSec原理

(2)两种封装模式

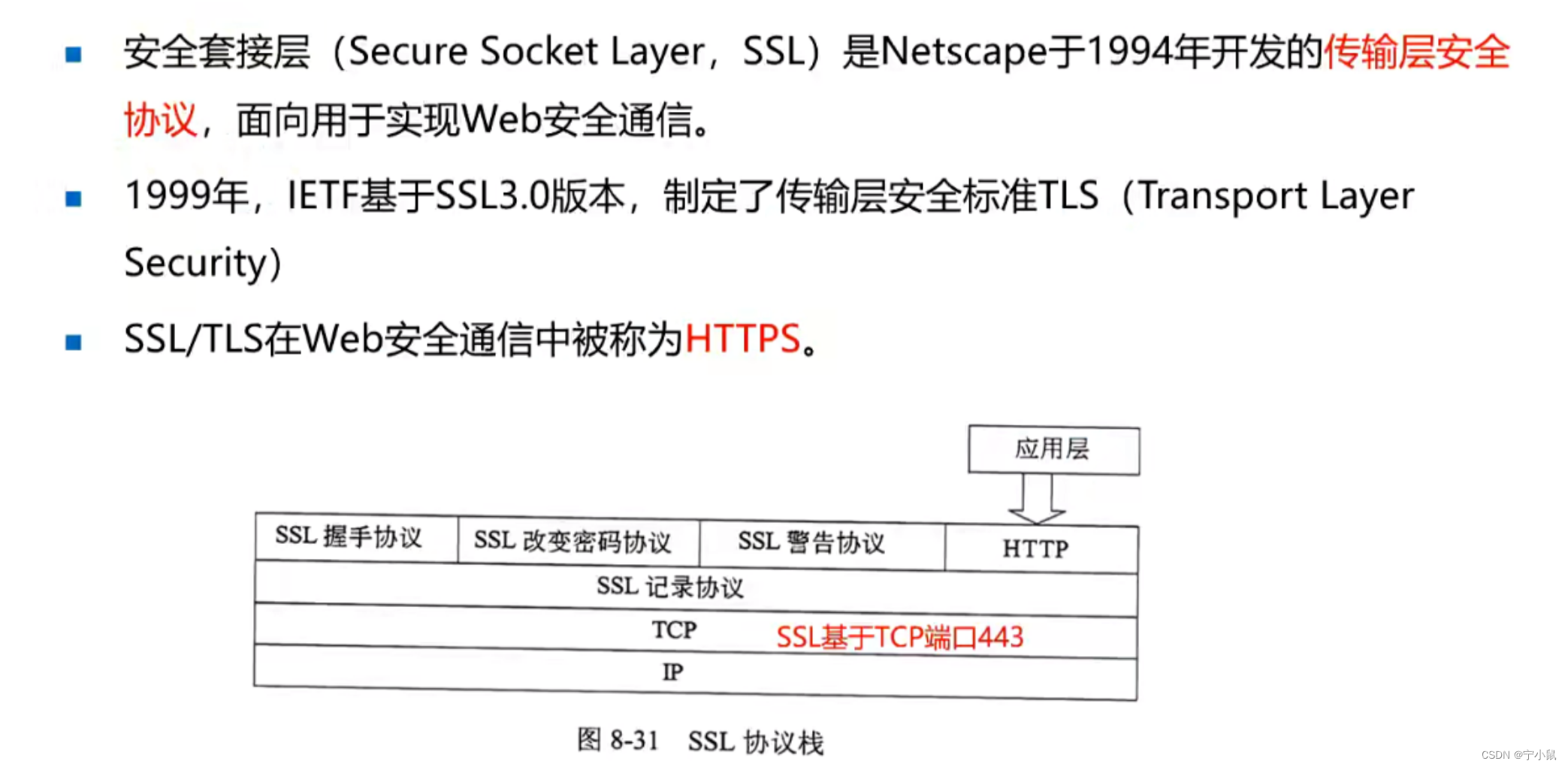

4、SSL与HTTPS

区分:HTTPS不等于S-HTTP,是两个不同的协议。S-HTTP安全的超文本传输协议(Security HTTP),S-HTTP语法与HTTP一样,而报文头有所区别,进行了加密。

HTTPS端口:443

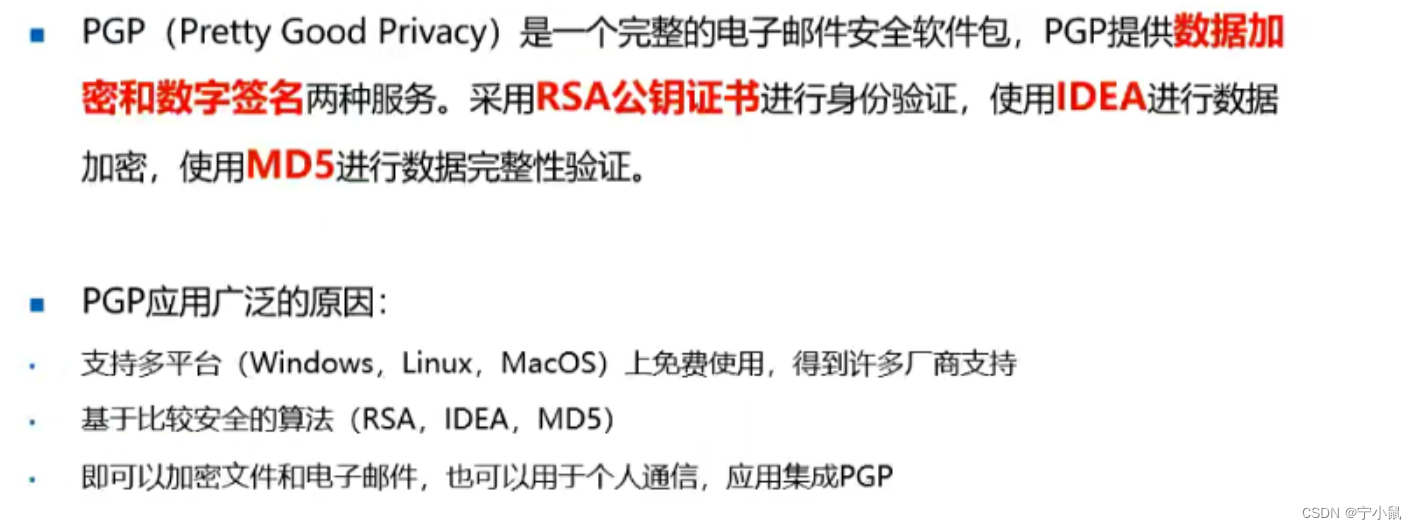

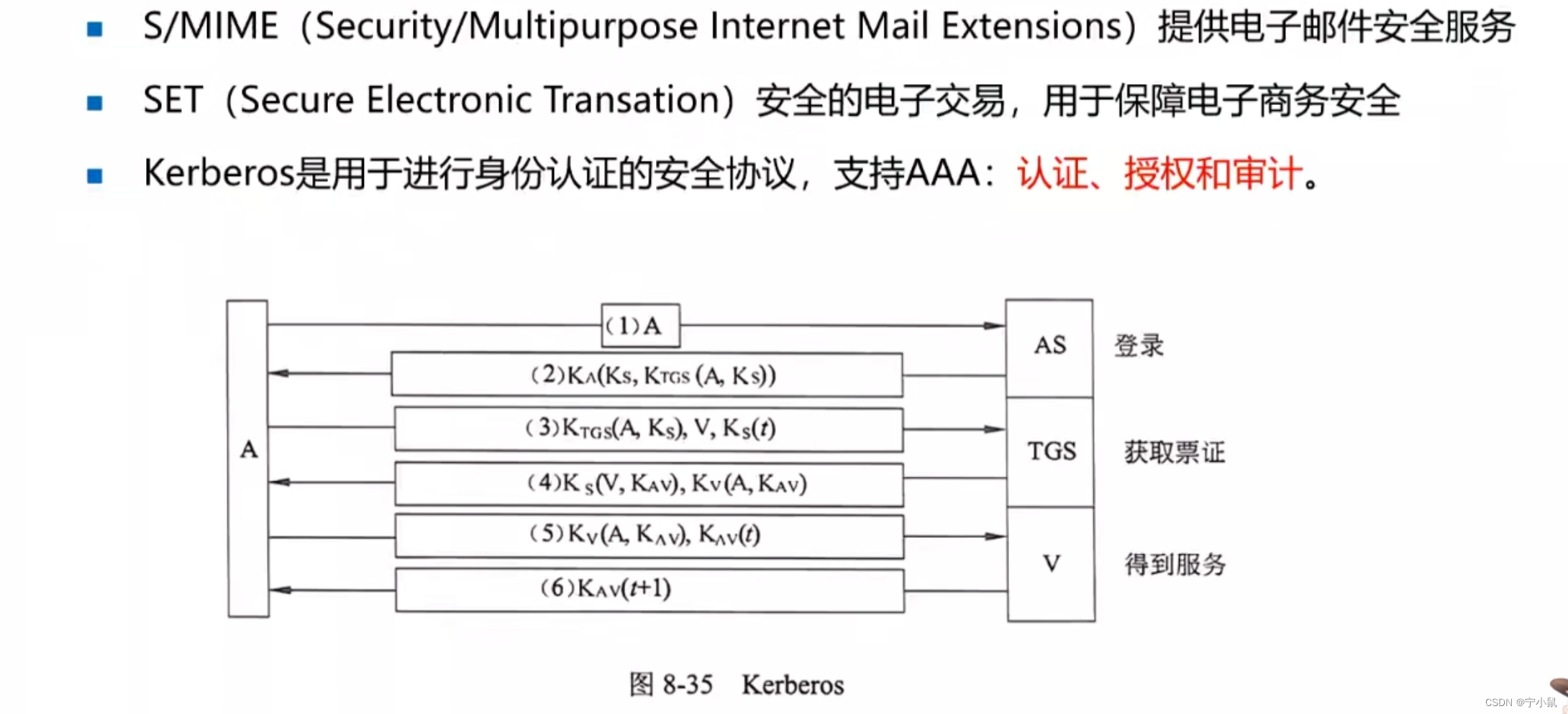

5、PGP,S/MIME,SET和Kerberos认证

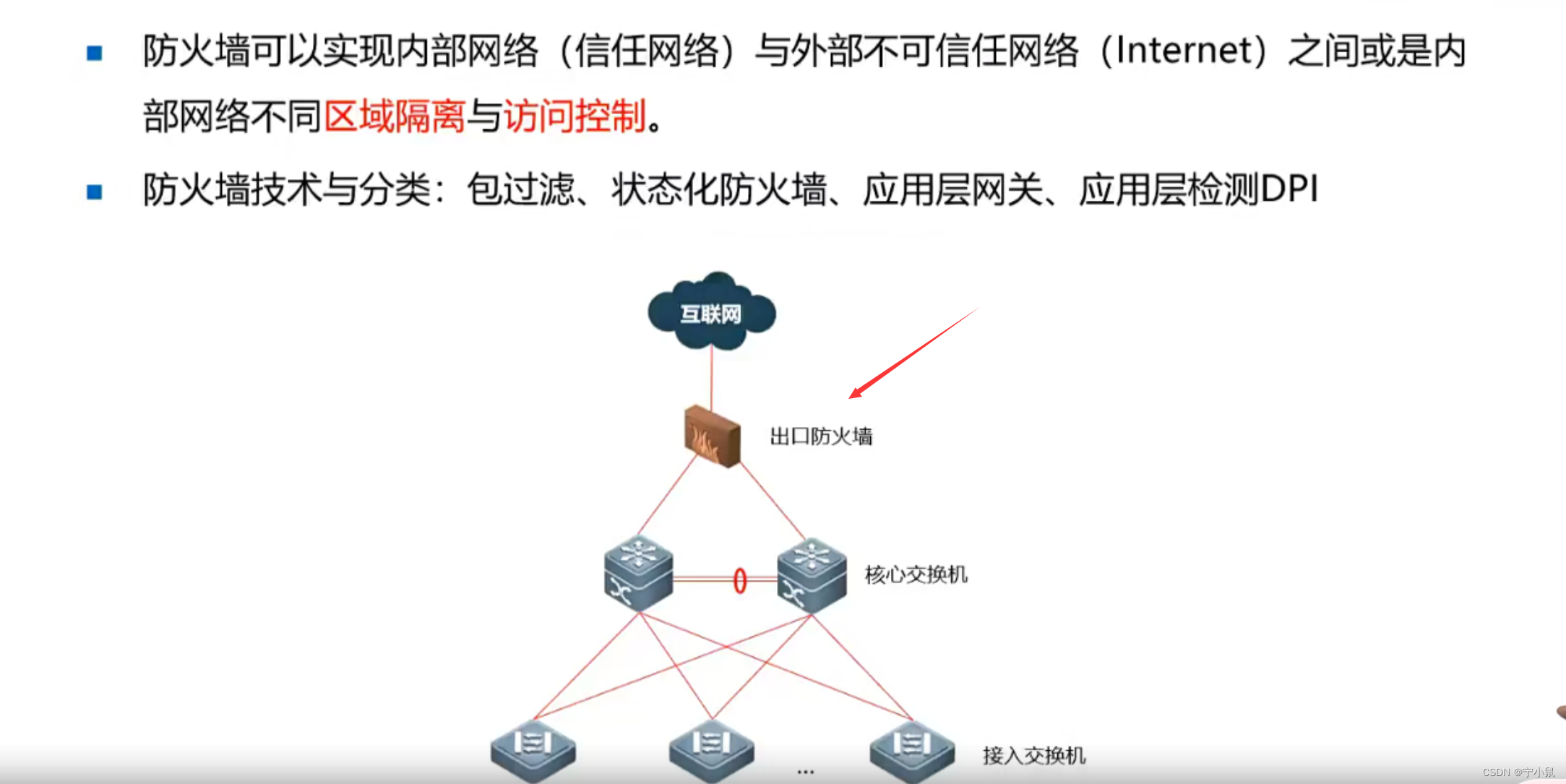

6、防火墙

防火墙可以把网络分成内网、外网、dmz区域。防火墙可以实现内部网络(信任网络)与外部不可信任网络(Internet)之间或是内部网络不同区域隔离与访问控制。

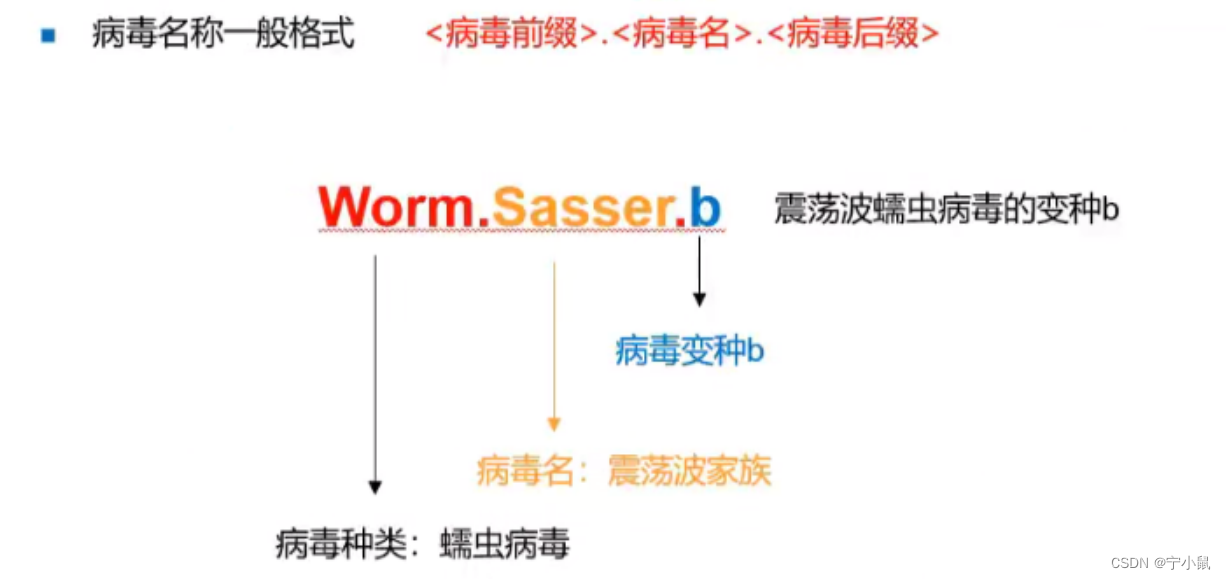

7、计算机病毒与防护

病毒:指一段可执行的程序代码,通过对其他程序进行修改,可以感染这些程序使其含有该病毒程序的一个拷贝。

病毒四个阶段:·潜伏阶段(震网病毒)、繁殖阶段(勒索病毒)、触发阶段(震网病毒)、执行阶段

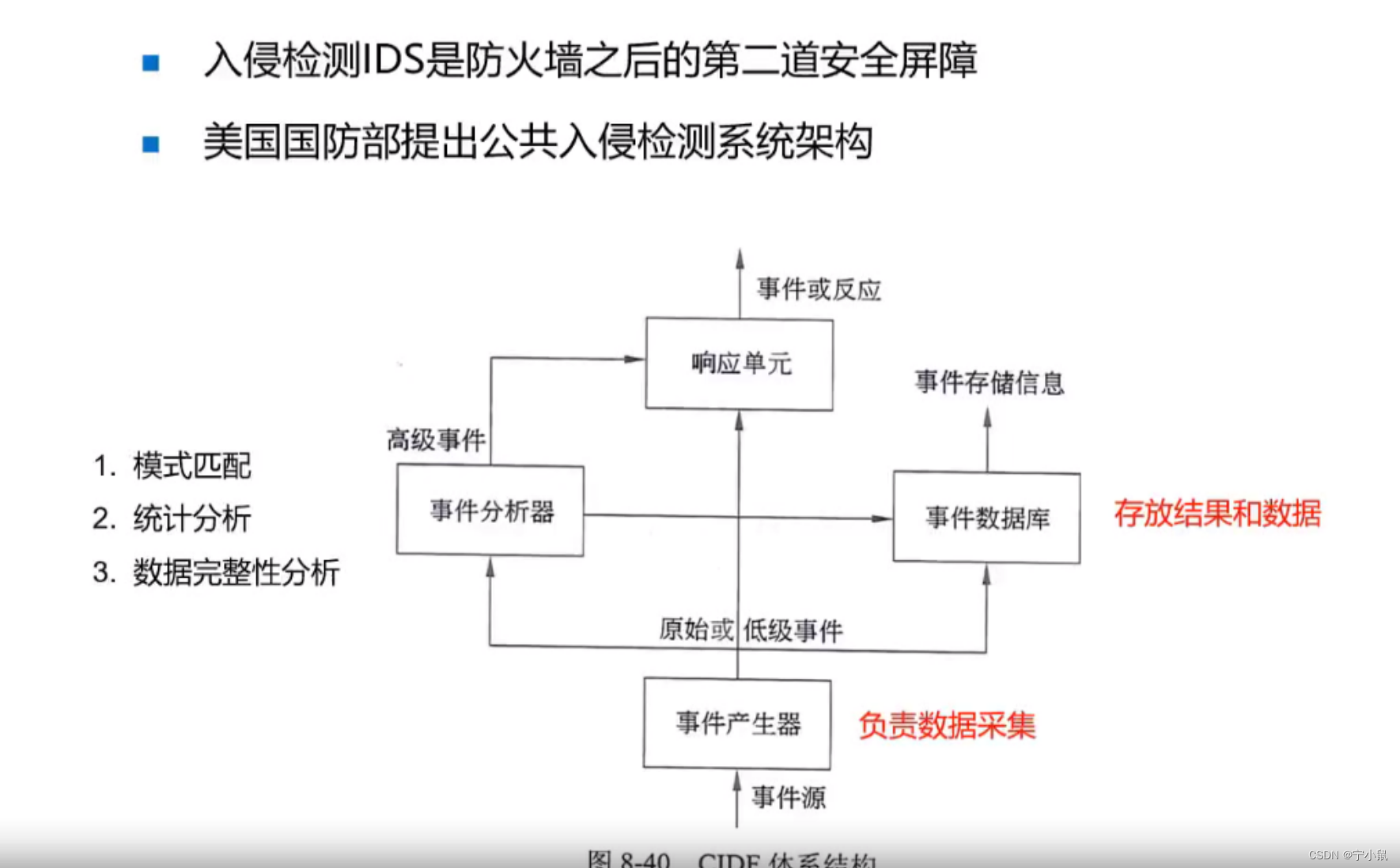

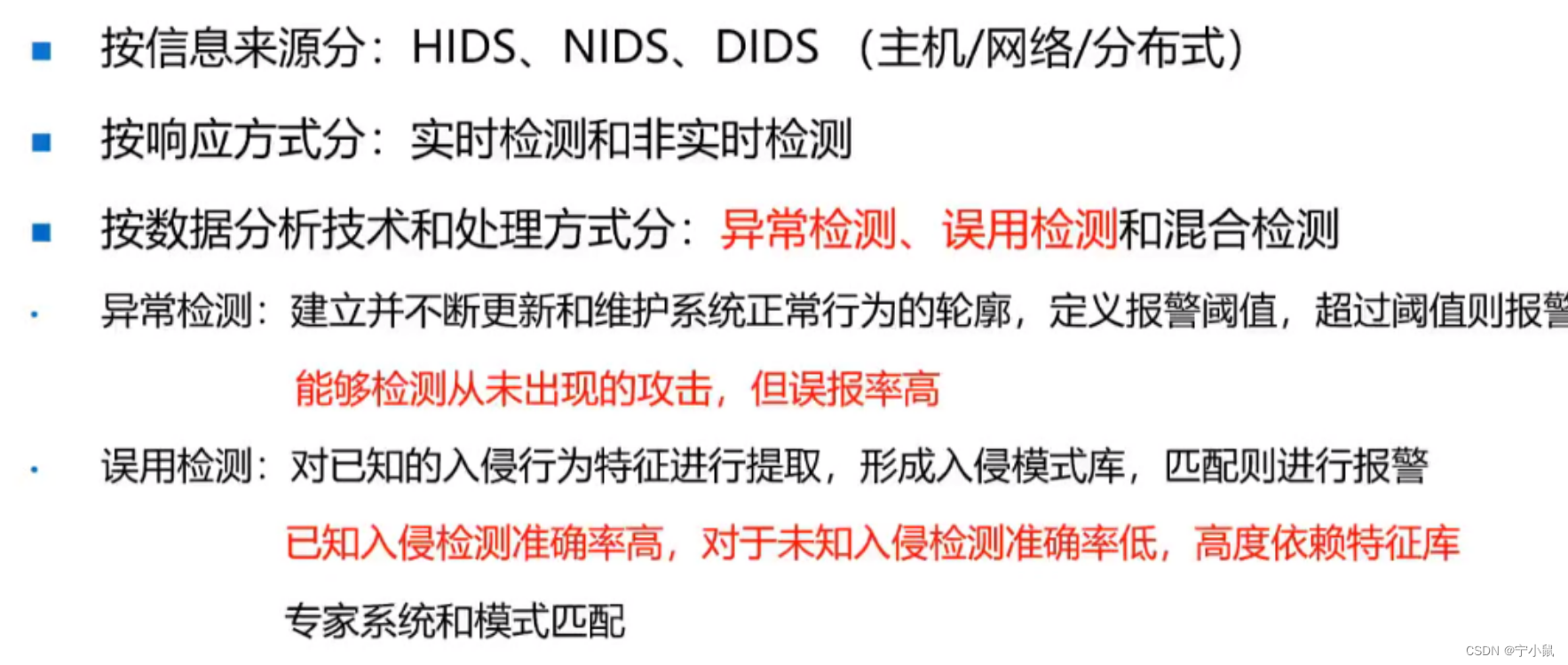

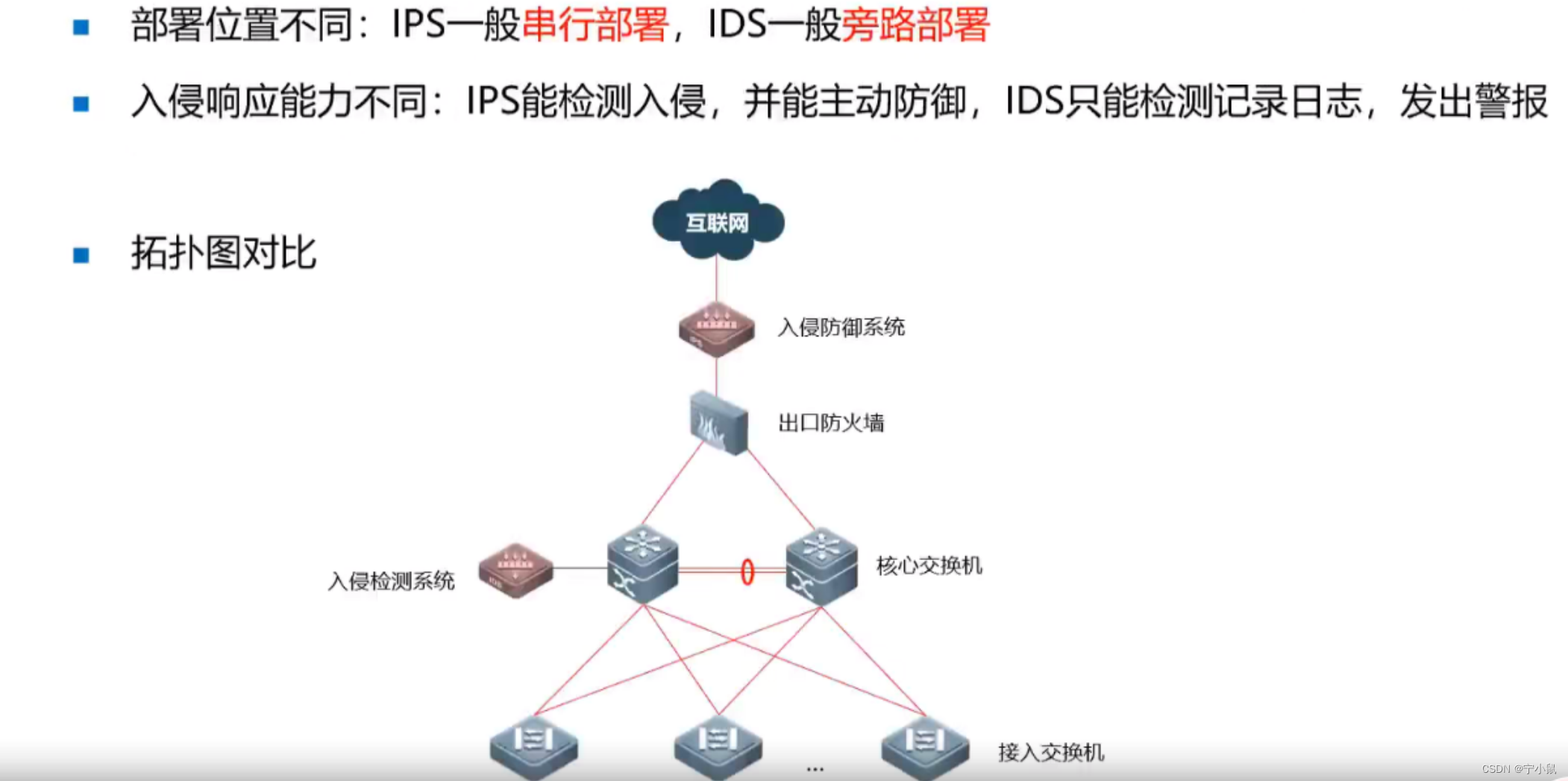

8、IDS与IPS

IDS:入侵监测

IPS:入侵防御

(1)IDS

(2)对比

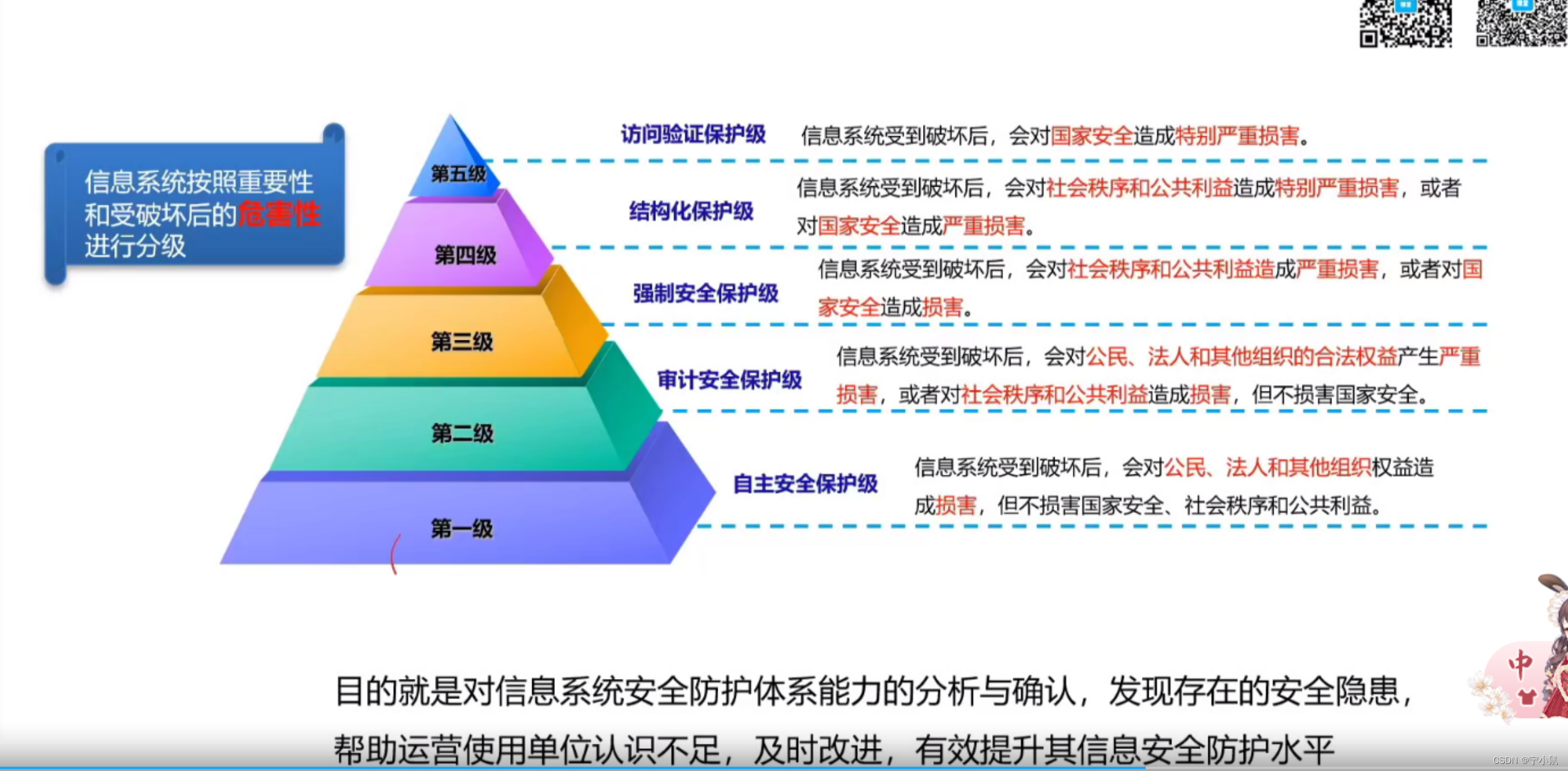

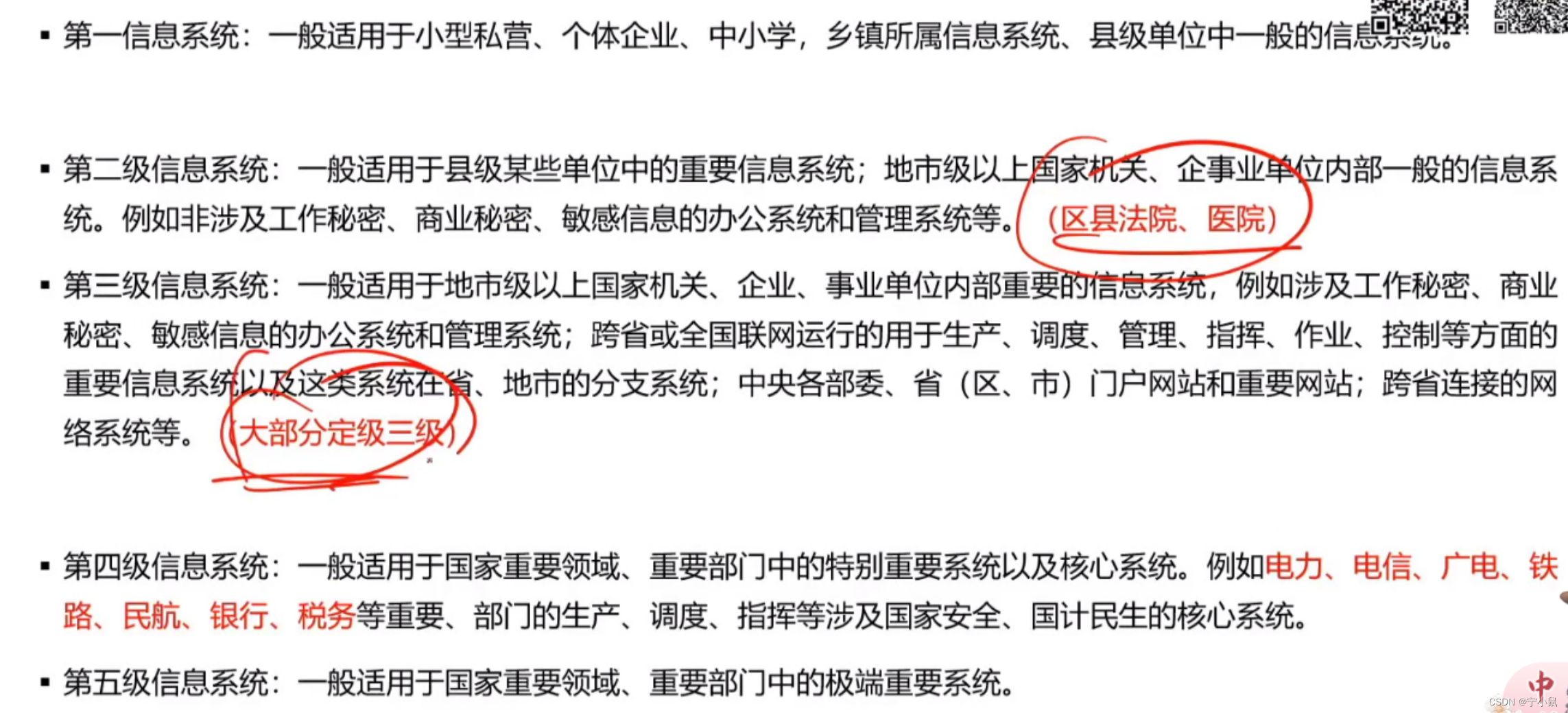

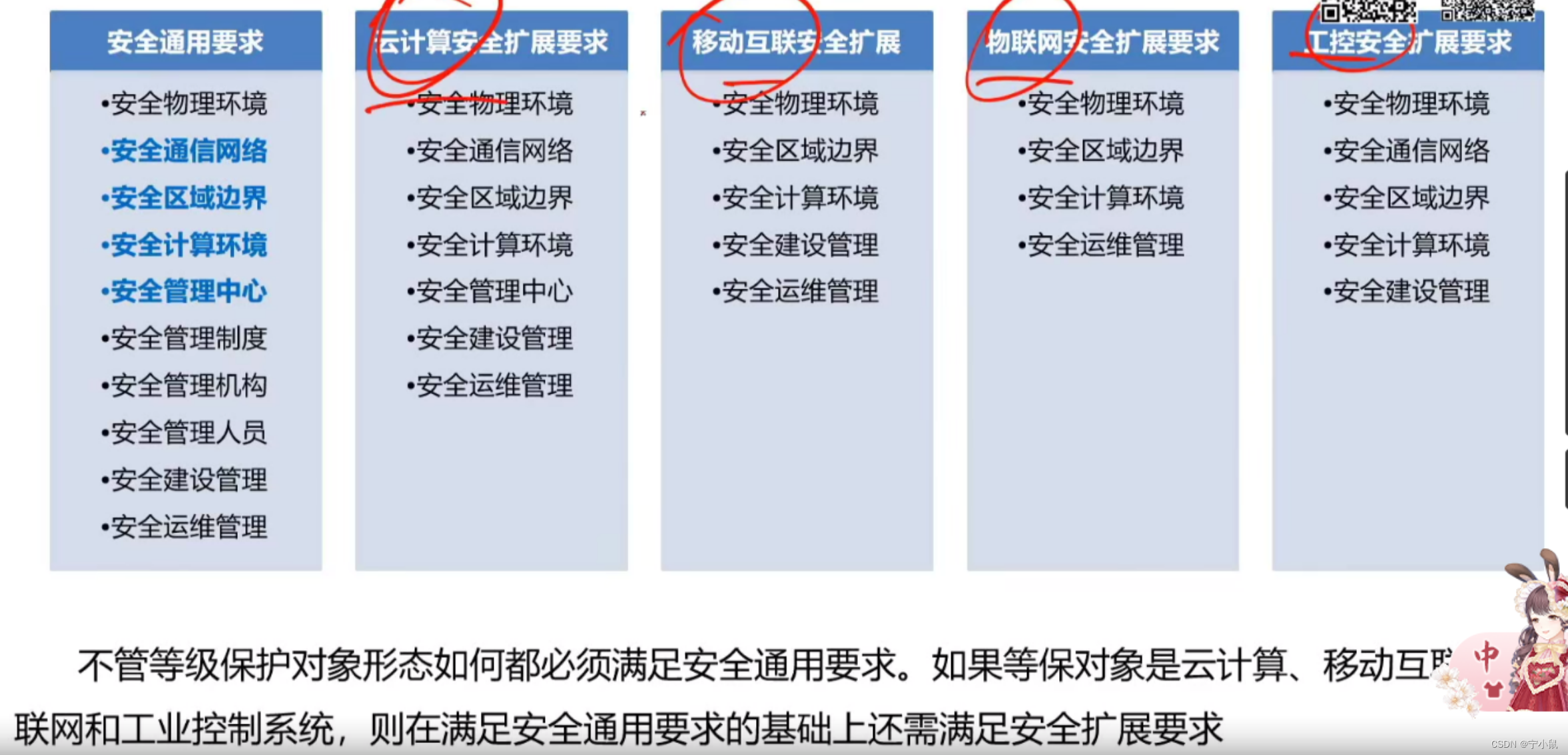

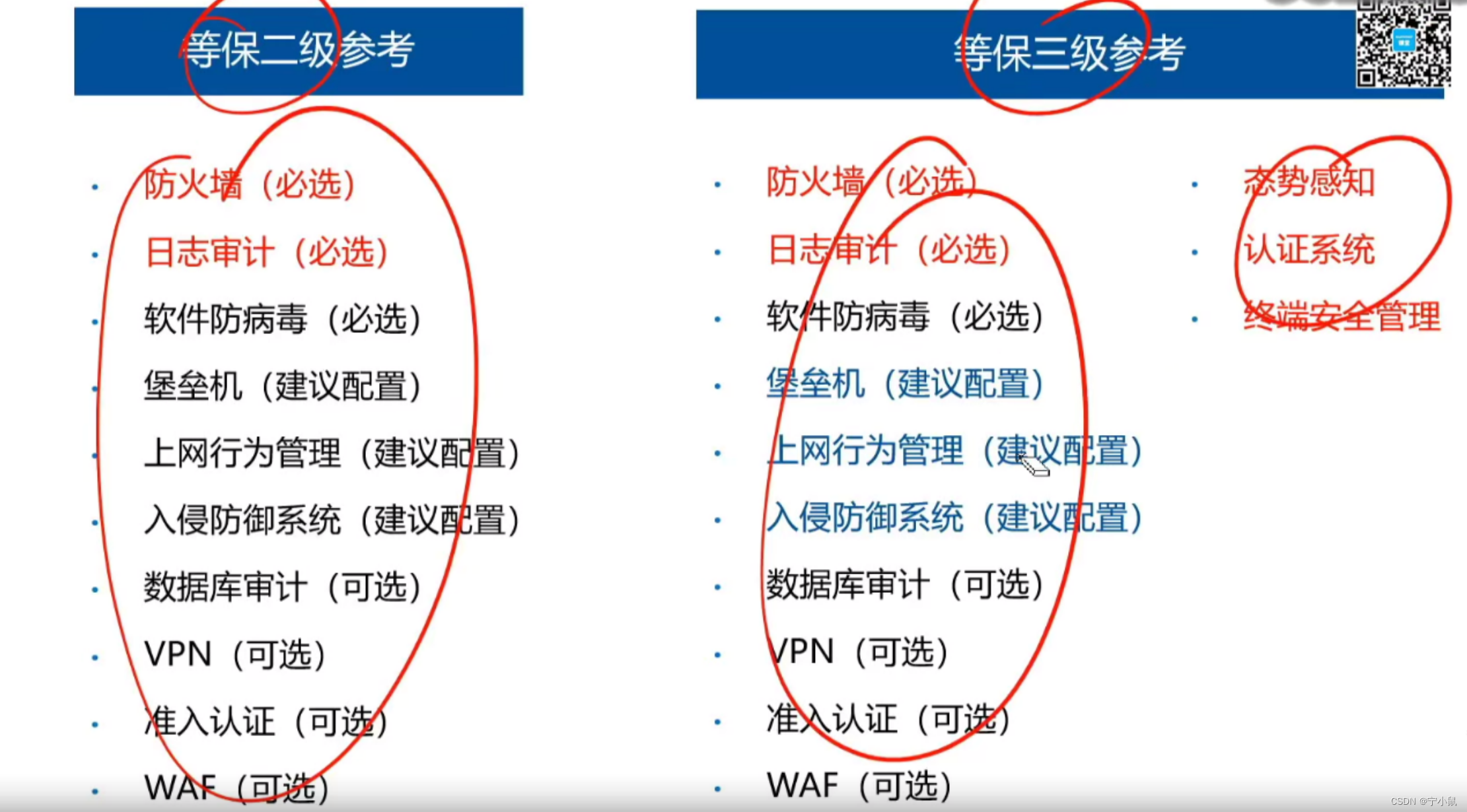

9、等级保护

第九章

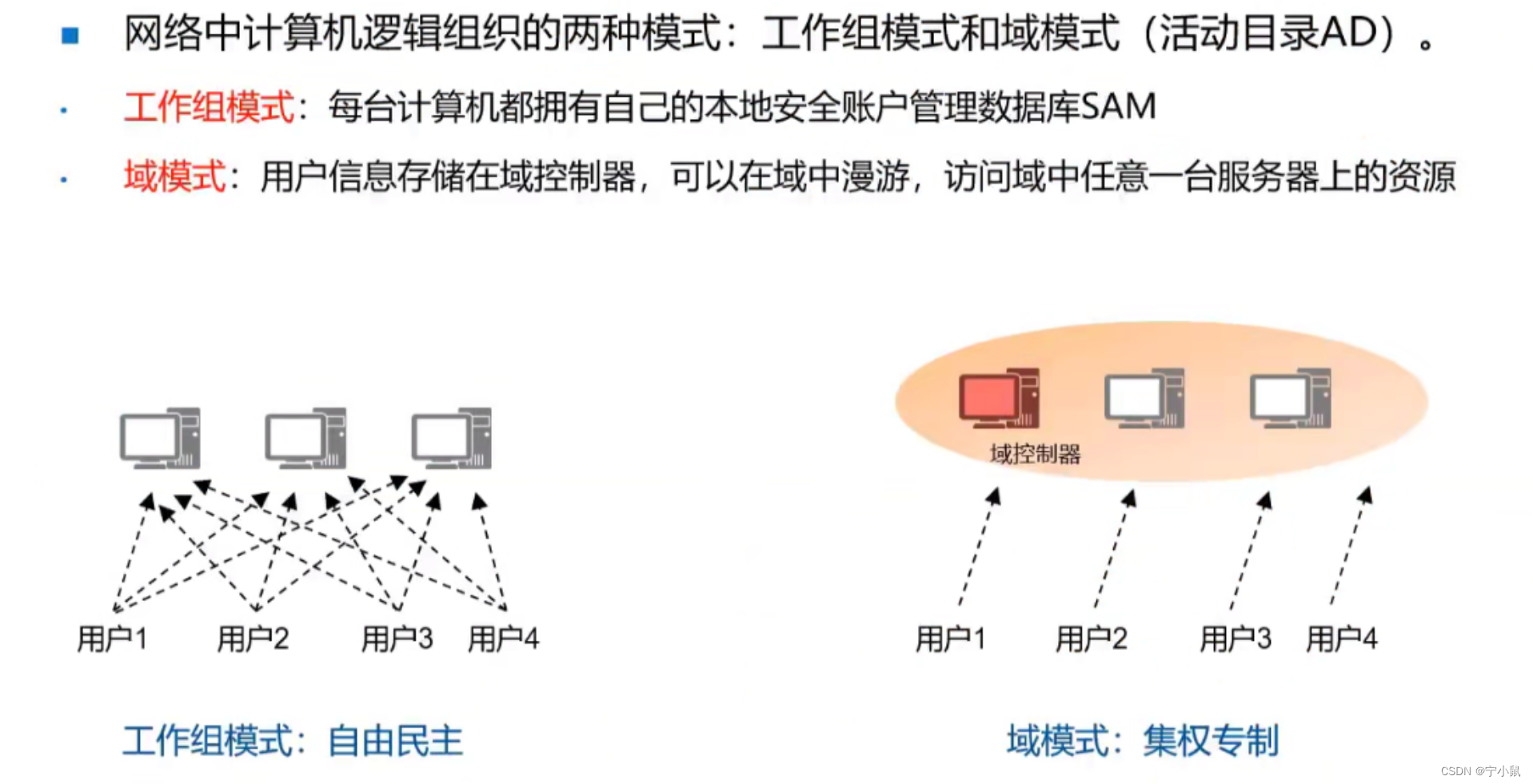

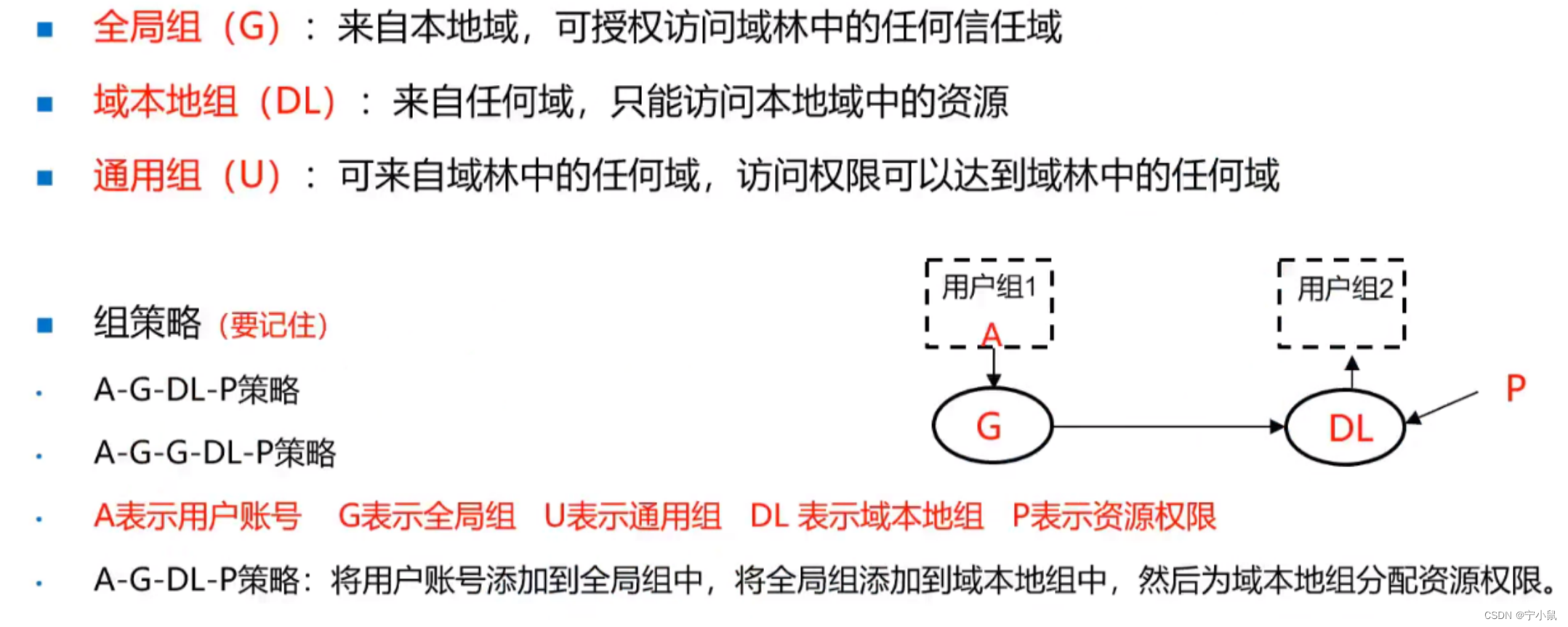

1、本地用户与组

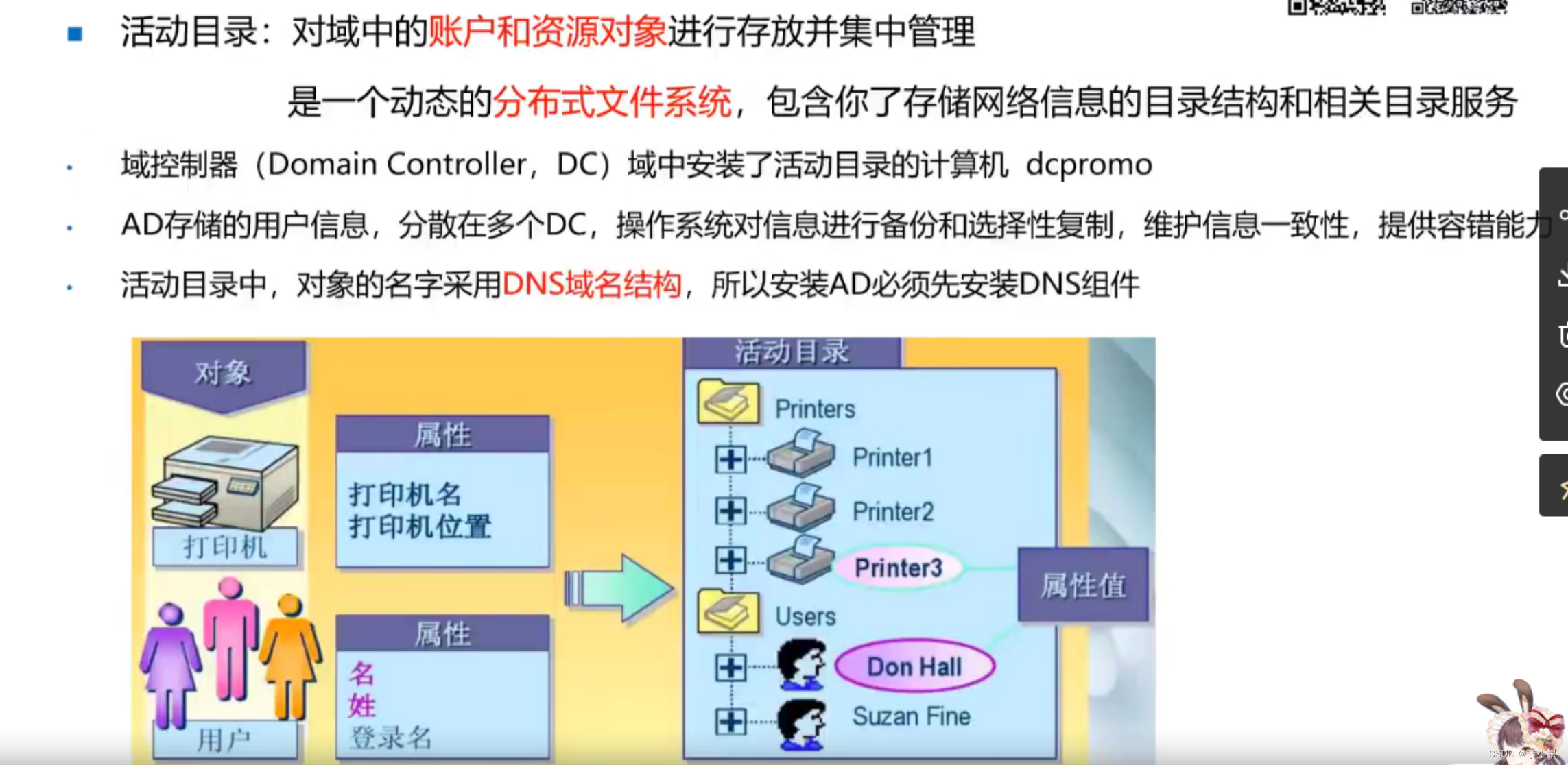

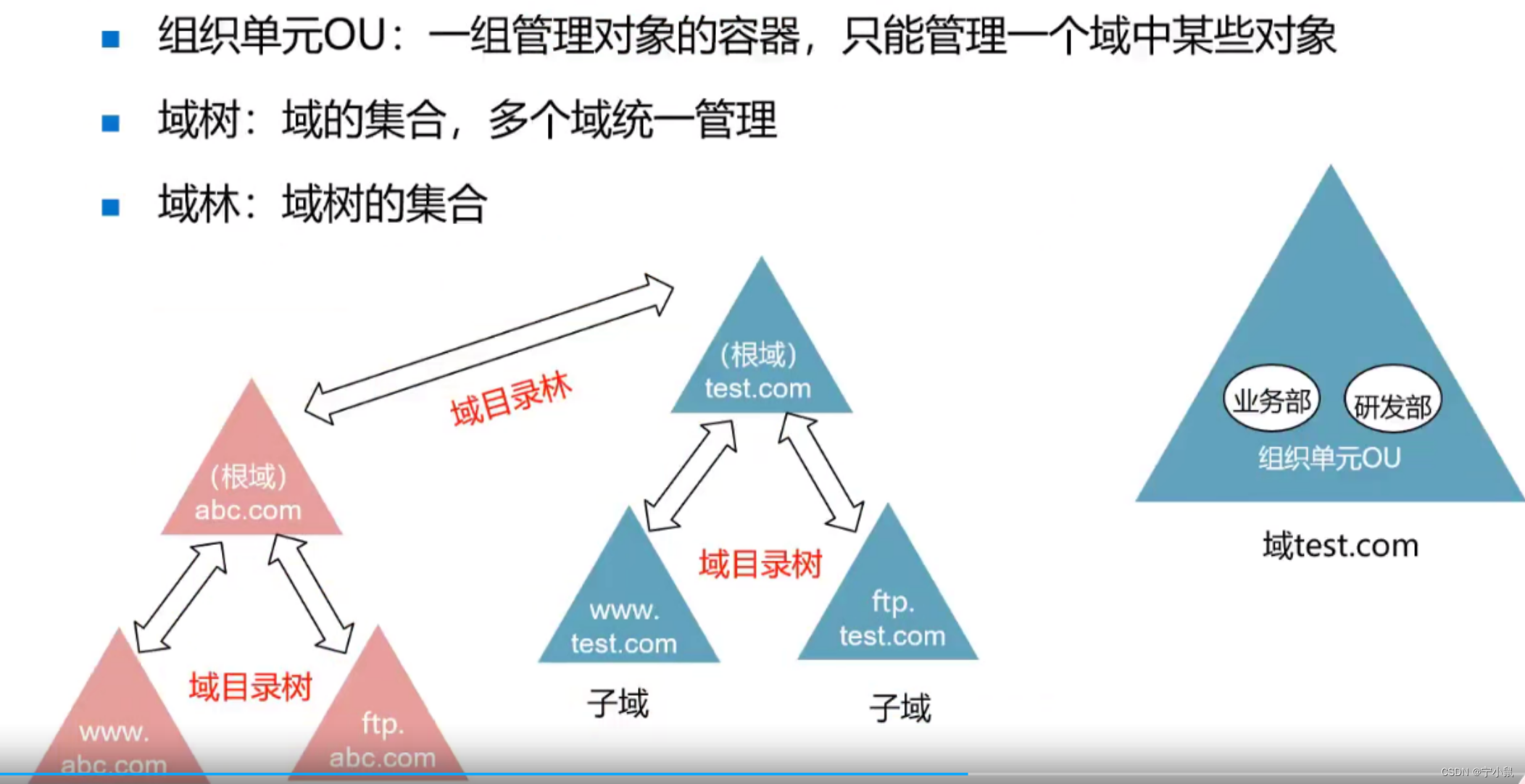

2、活动目录

老师说:win sever最重要的 3D+1I(活动目录AD、DNS、DHCP、IIS)

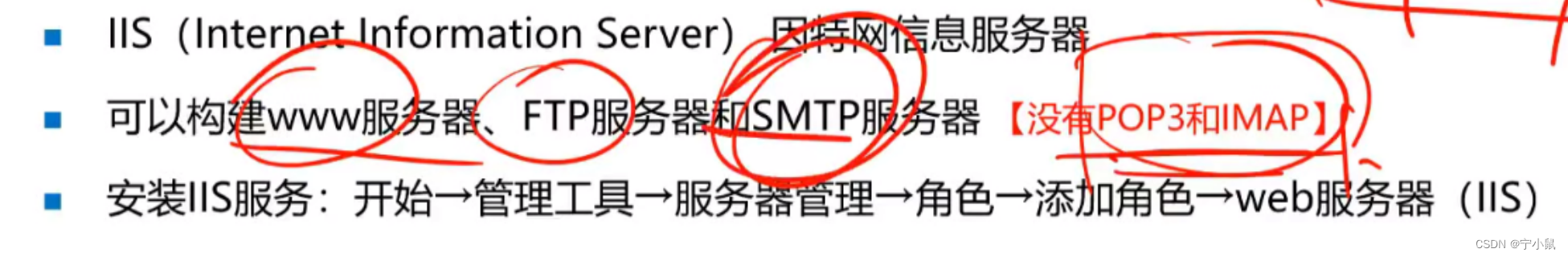

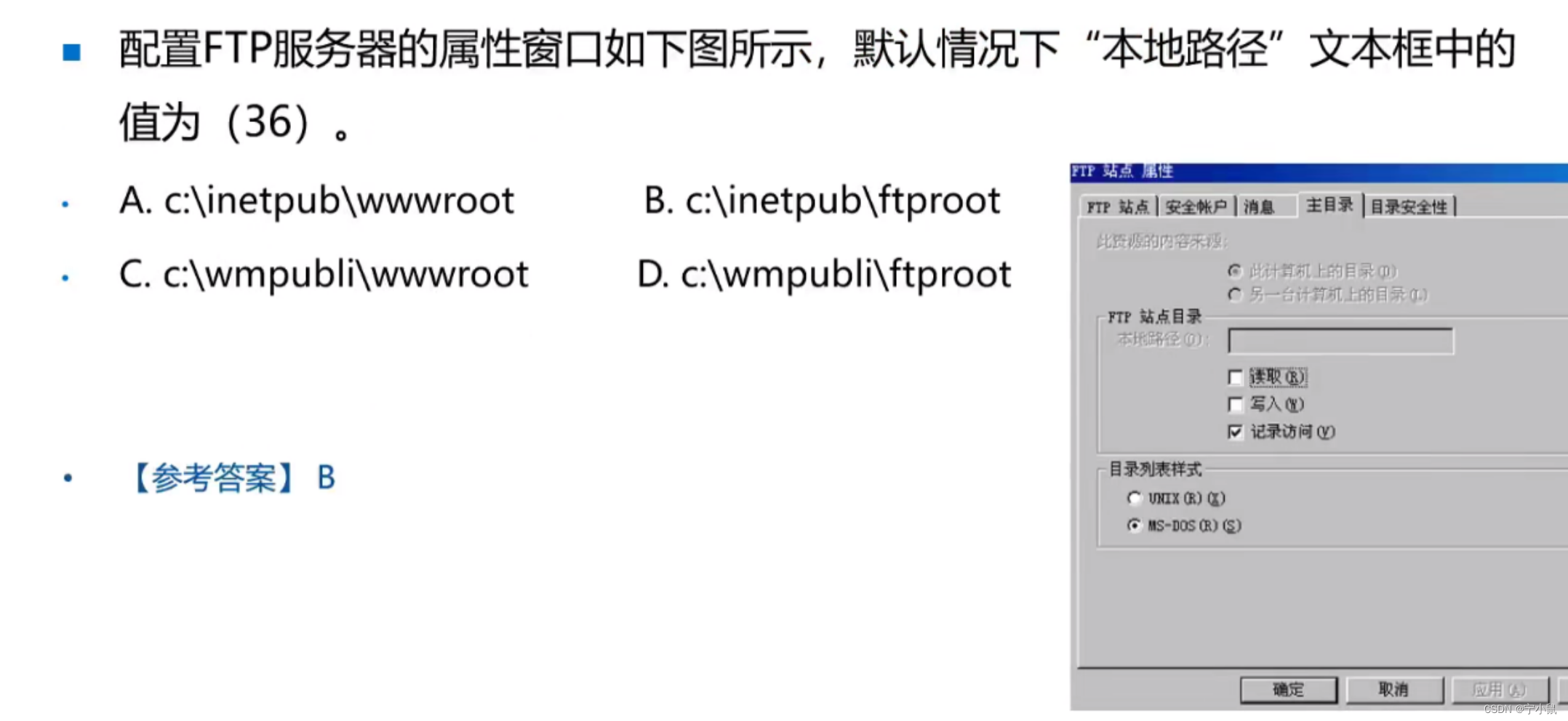

IIS是一种Web(网页)服务组件,其中包括Web服务器、FTP服务器、NNTP服务器和SMTP服务器,分别用于网页浏览、文件传输、新闻服务和邮件发送等方面。

(1)活动目录

这个很重要!!!

活动目录必须安装在NTFS分区,同时必须安装DNS服务器。

命令安装:开始→运行→dcpromo.exe命令,启动安装向导

图形化安装:管理服务器→添加服务器角色

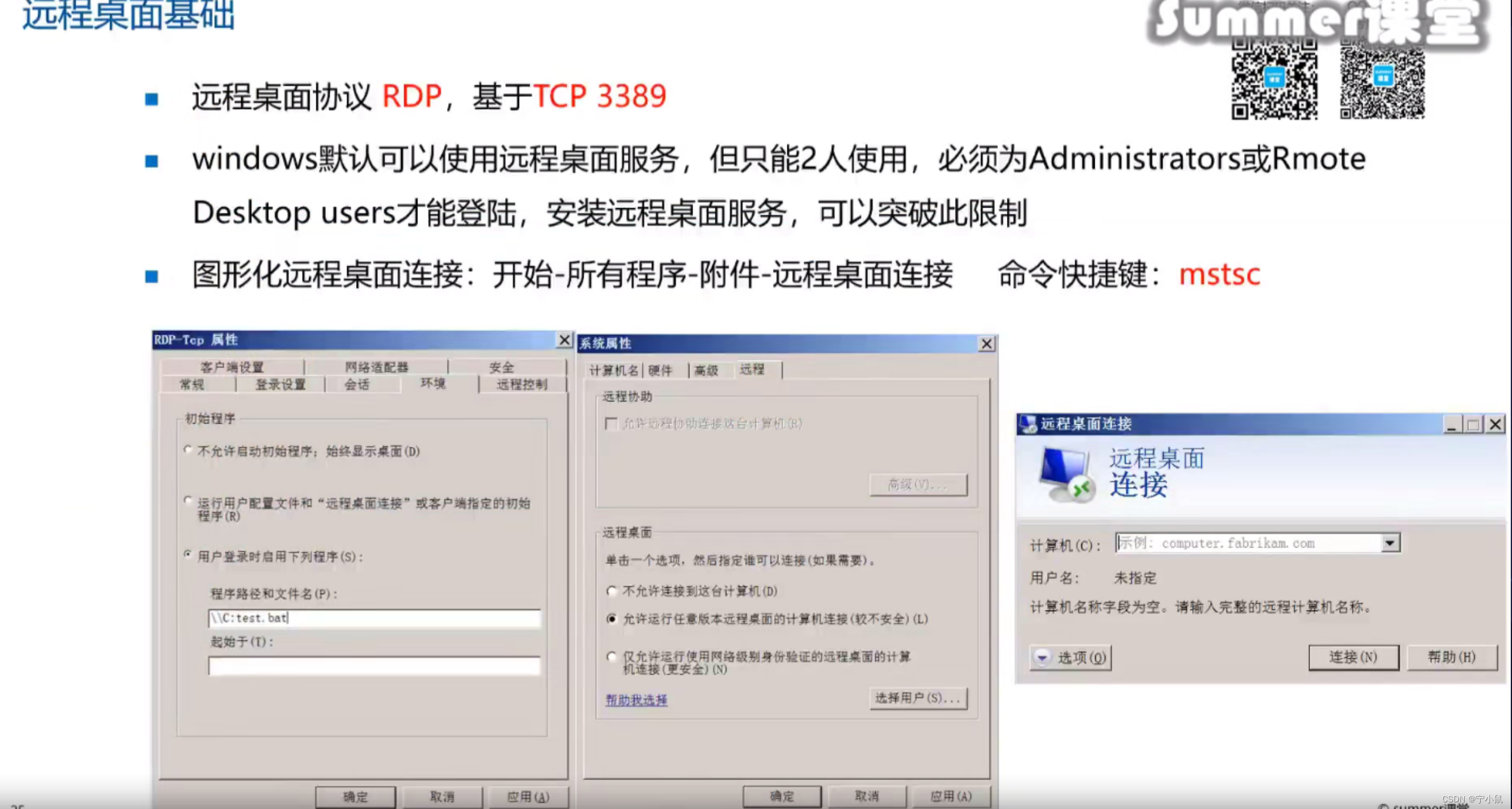

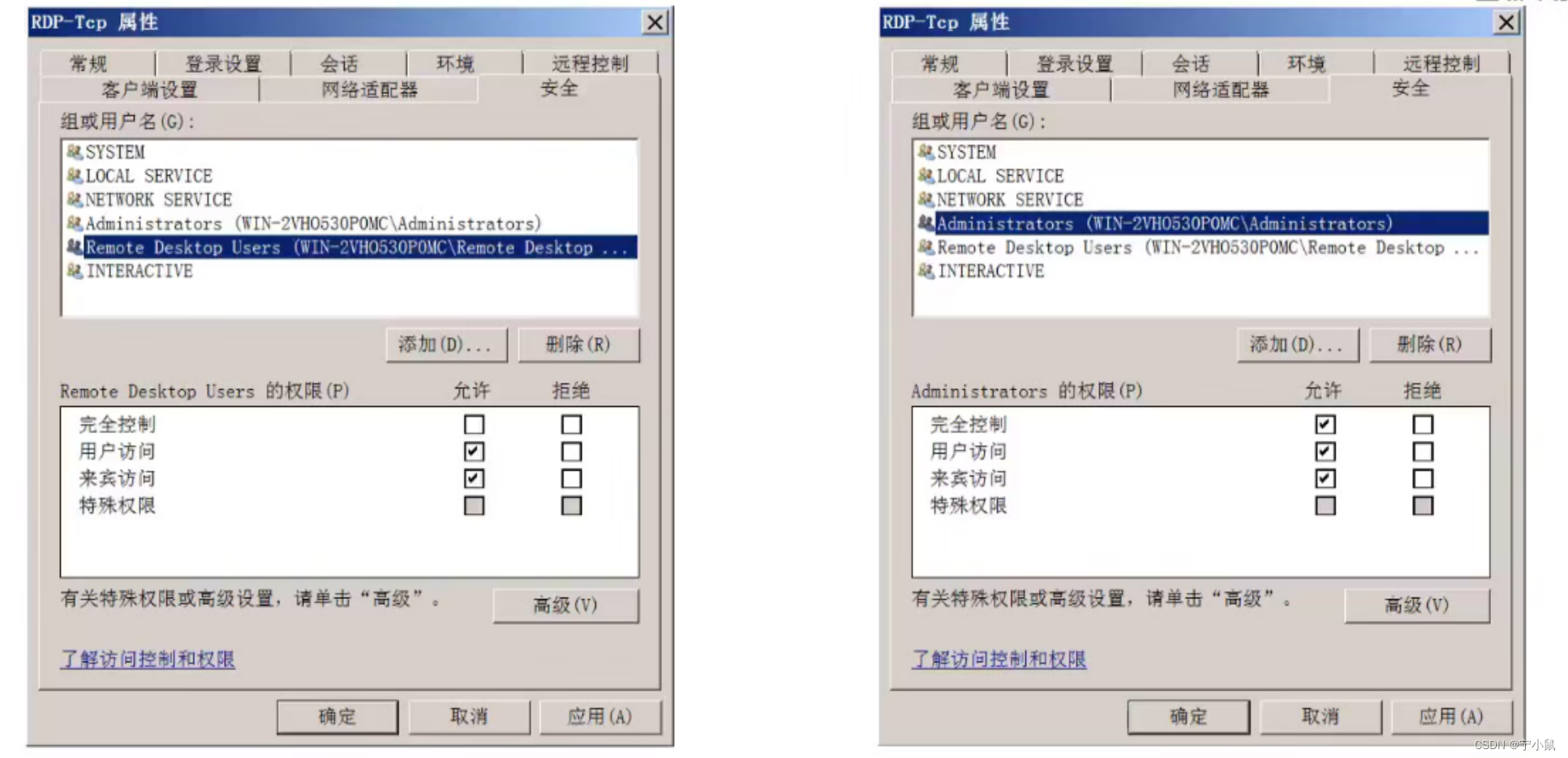

2、远程桌面

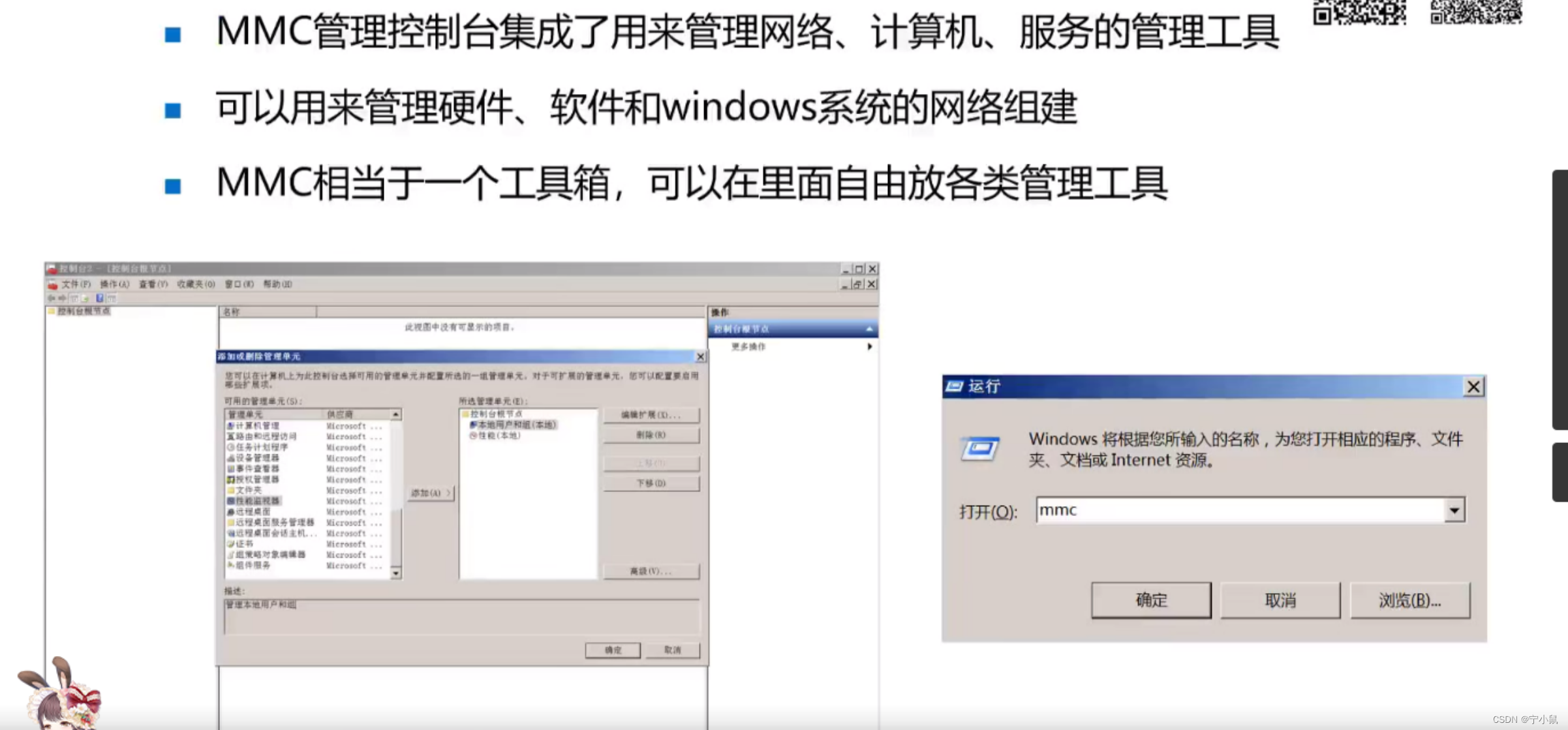

MMC管理控制台

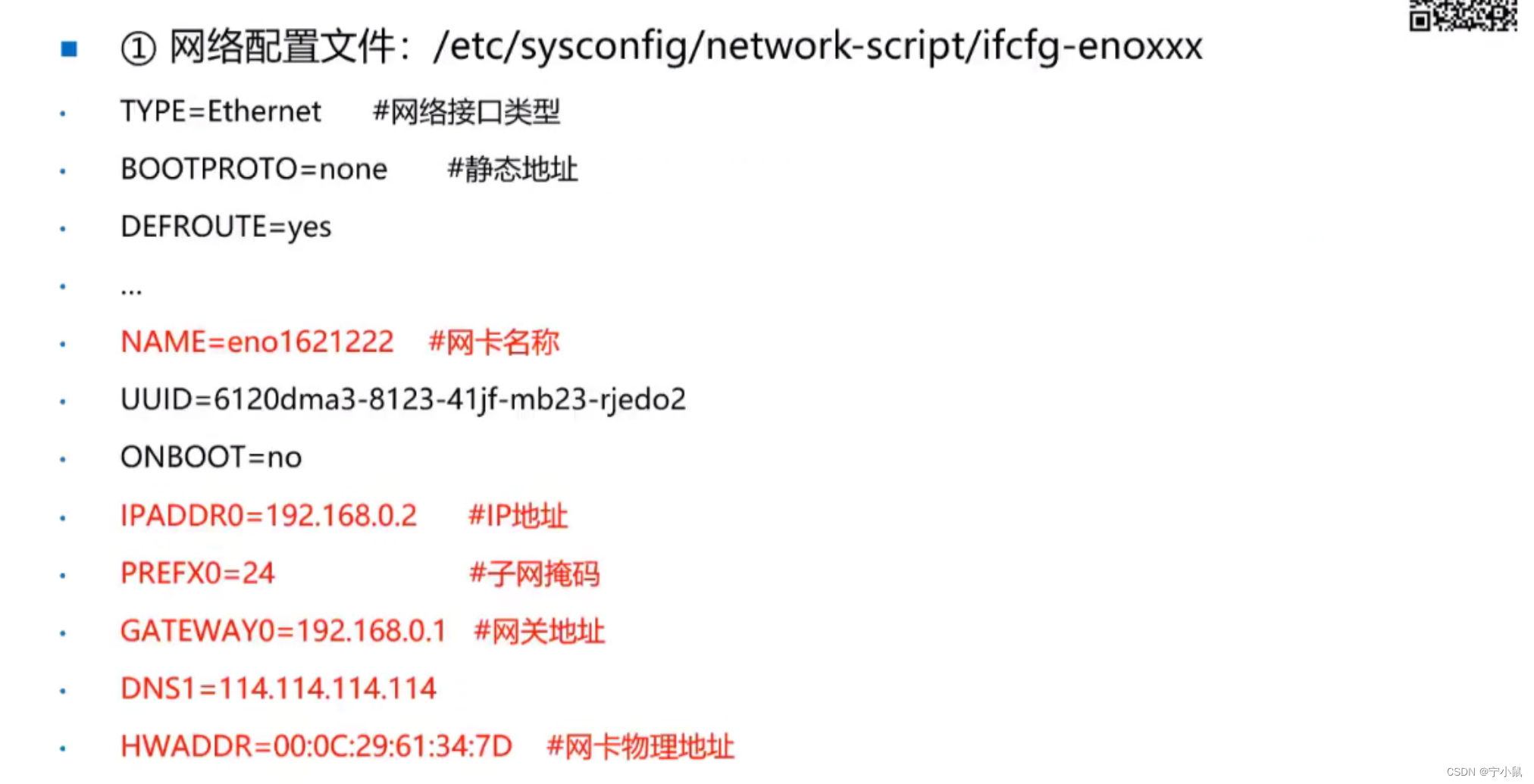

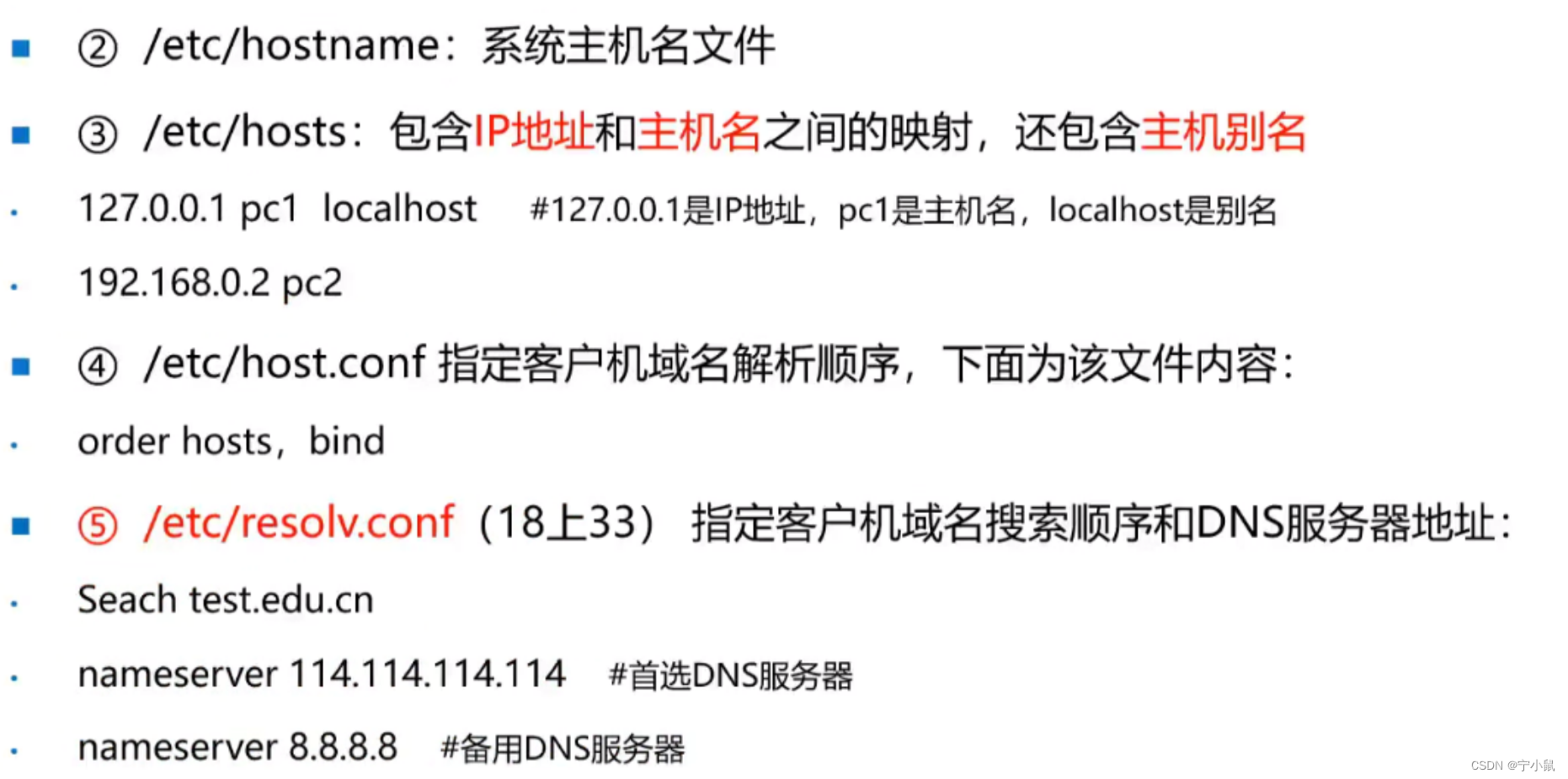

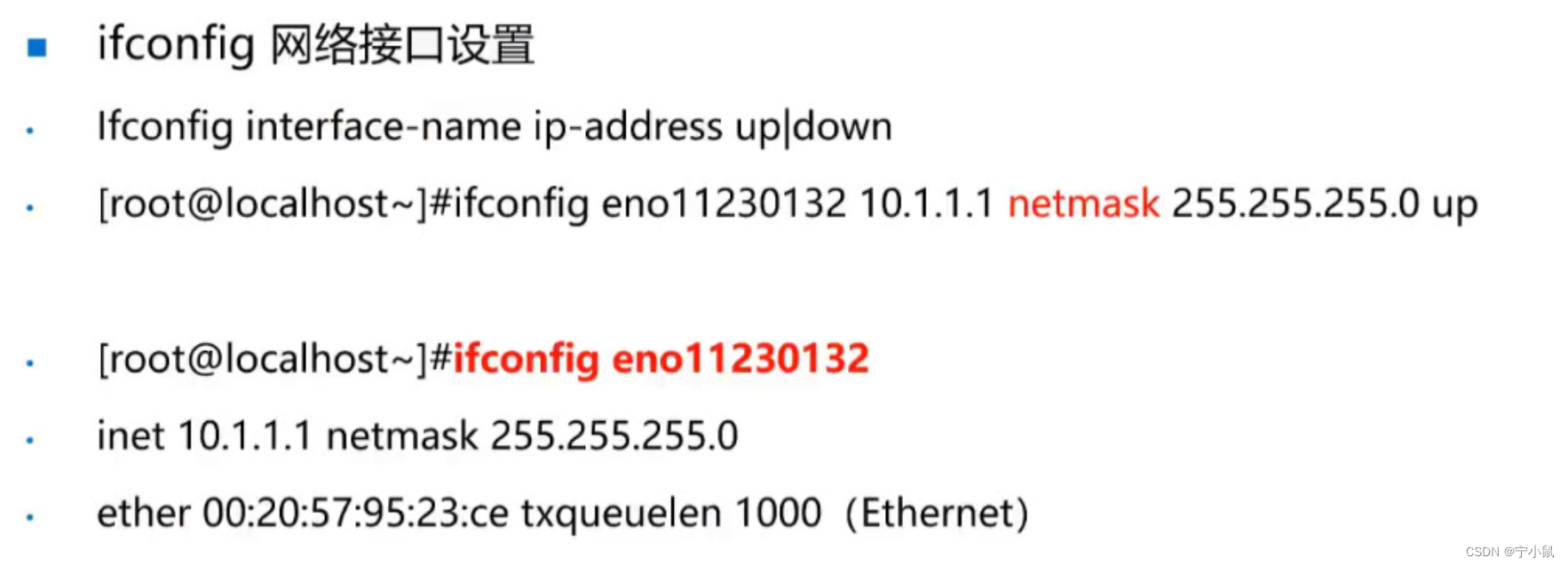

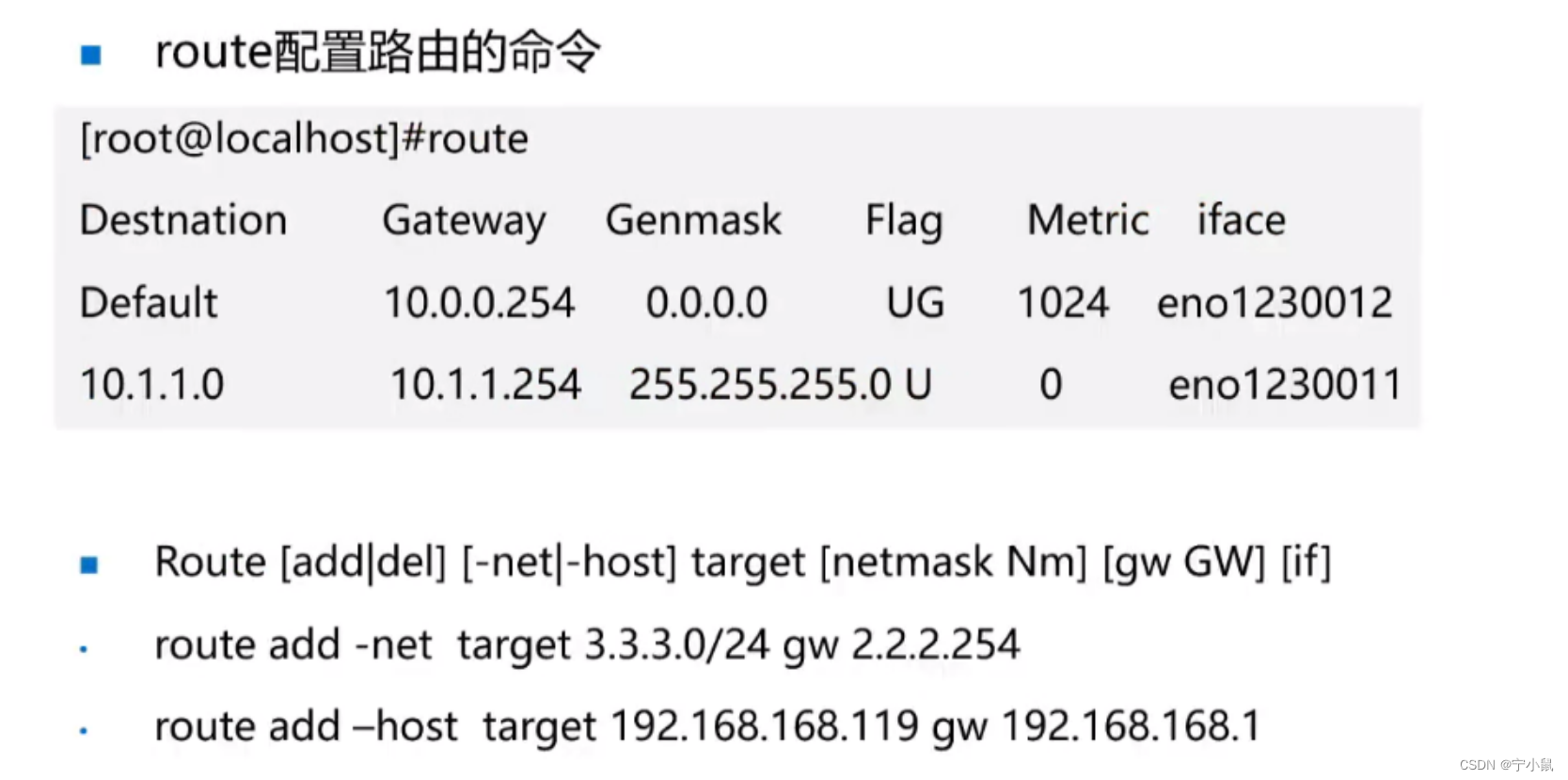

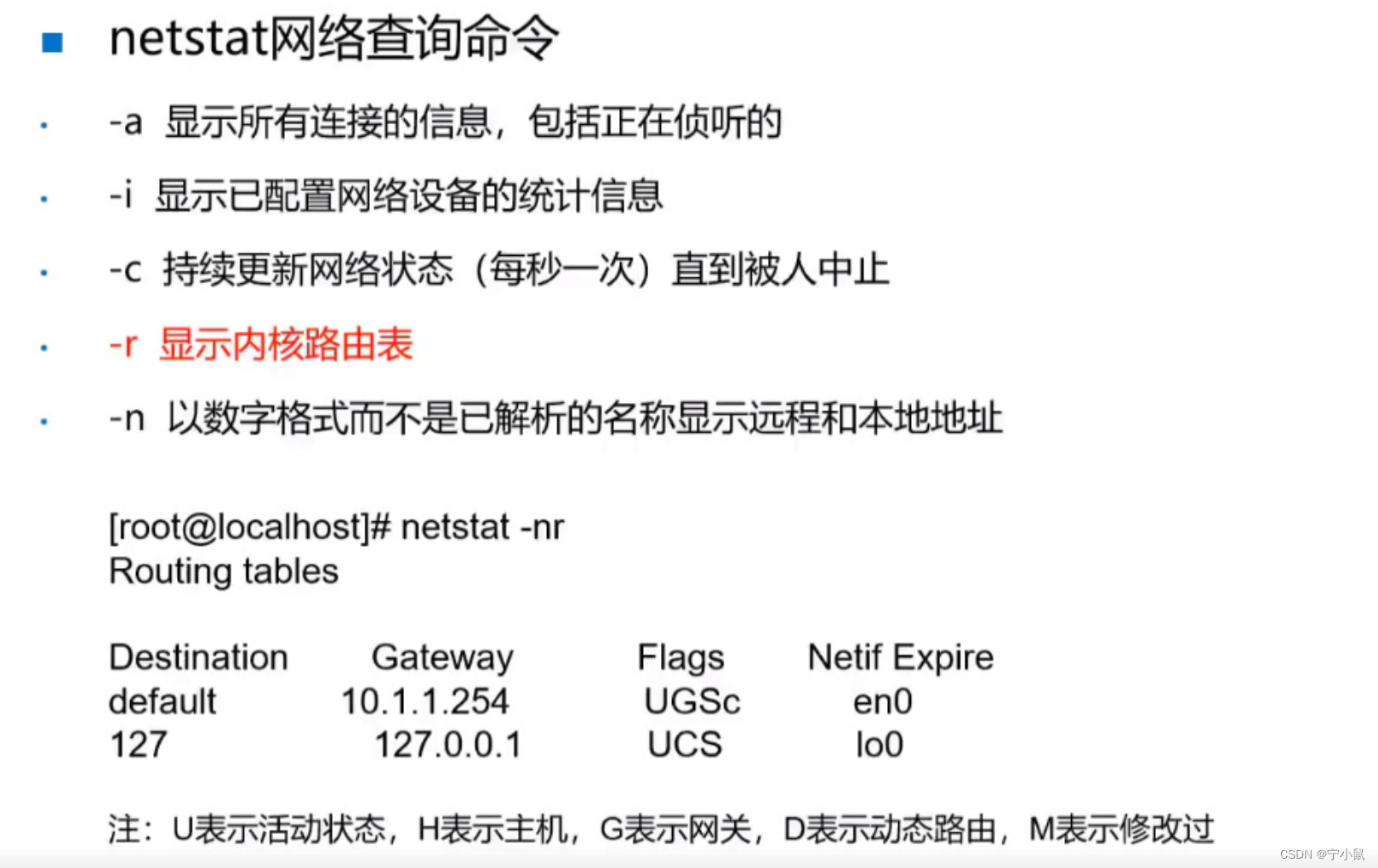

3、Linux网络配置(下午补考,上午偶尔考)

Linux系统,设备和配置都是文件

网络相关配置文件大多数位于/etc目录下

这些文件可以在系统运行时修改,不用重启或停止任何守护程序,更改立刻生效

“#”开头的为注释内容

(1)网络配置文件

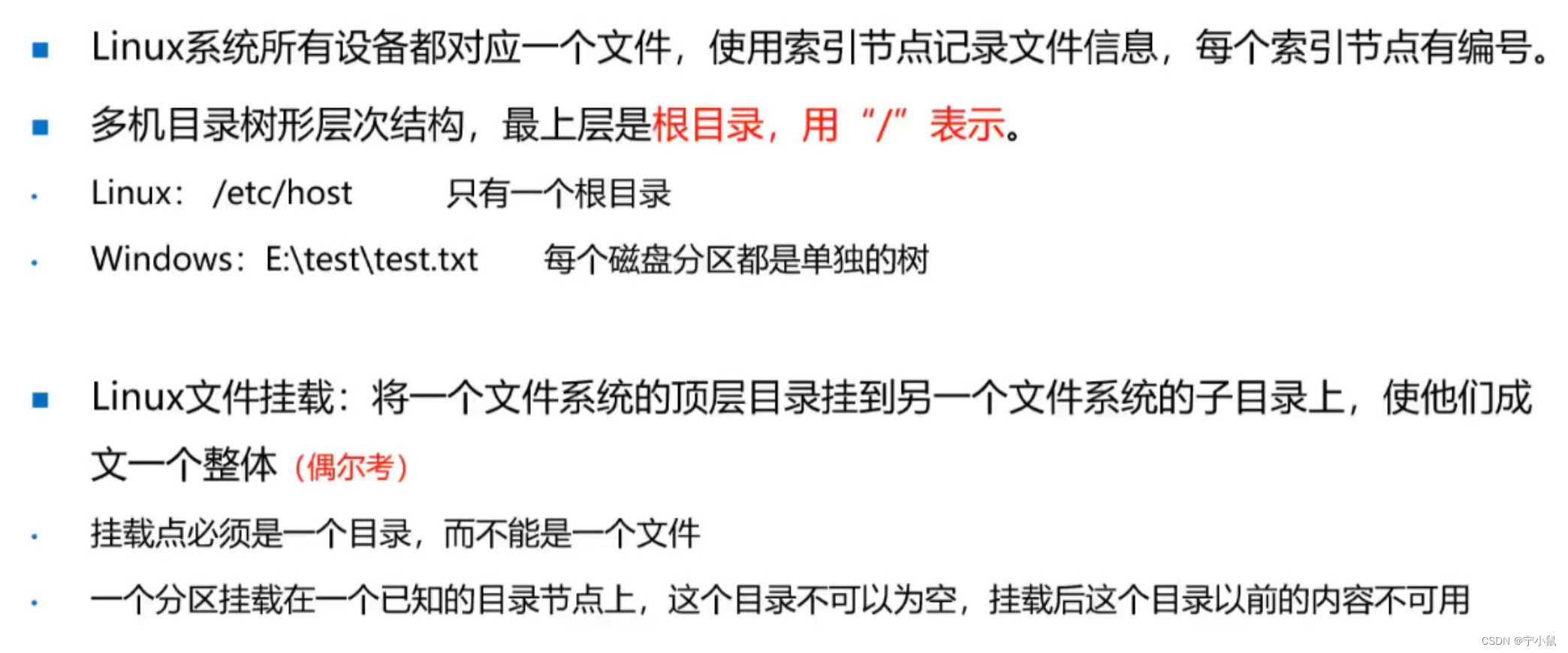

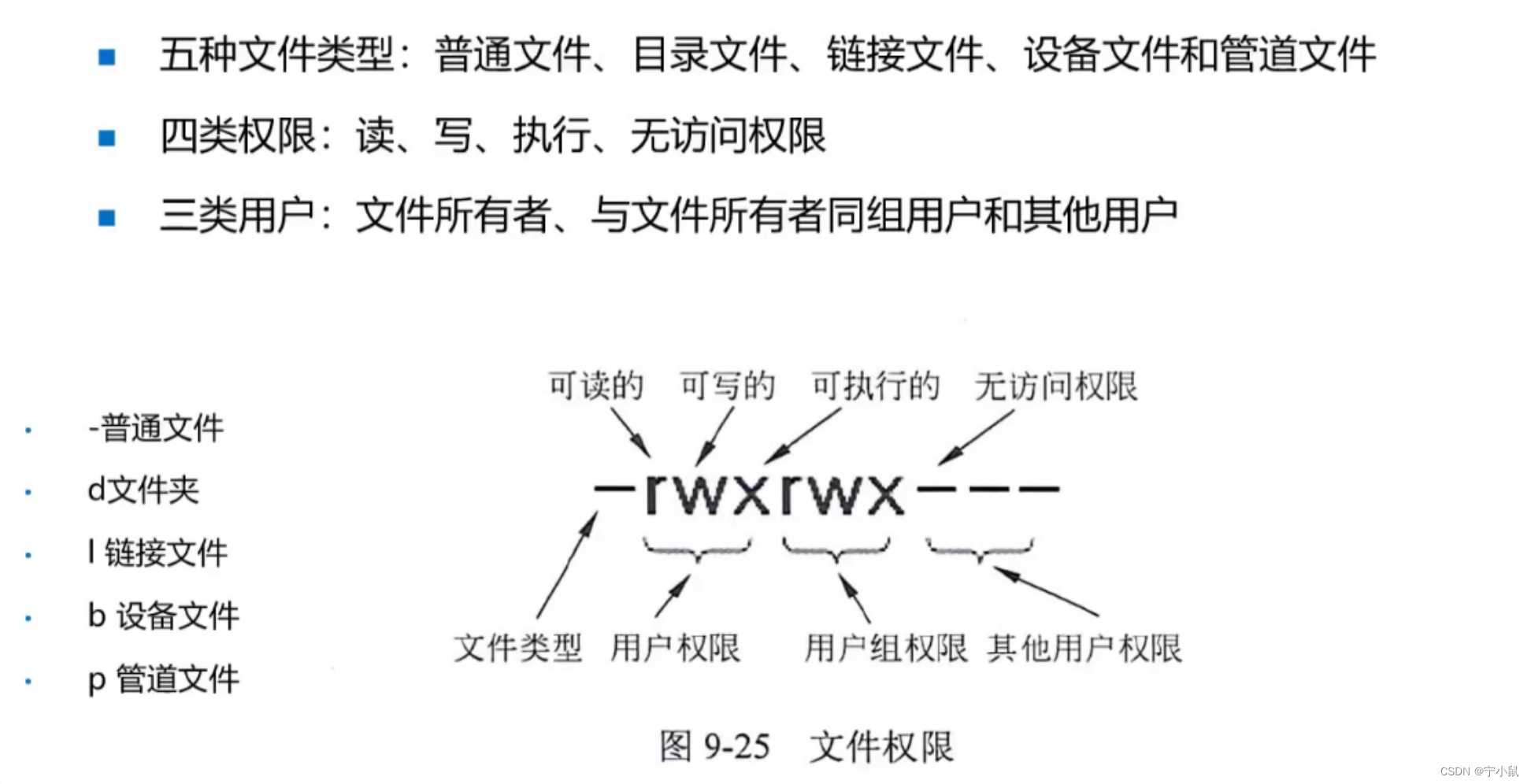

4、Linux文件管理

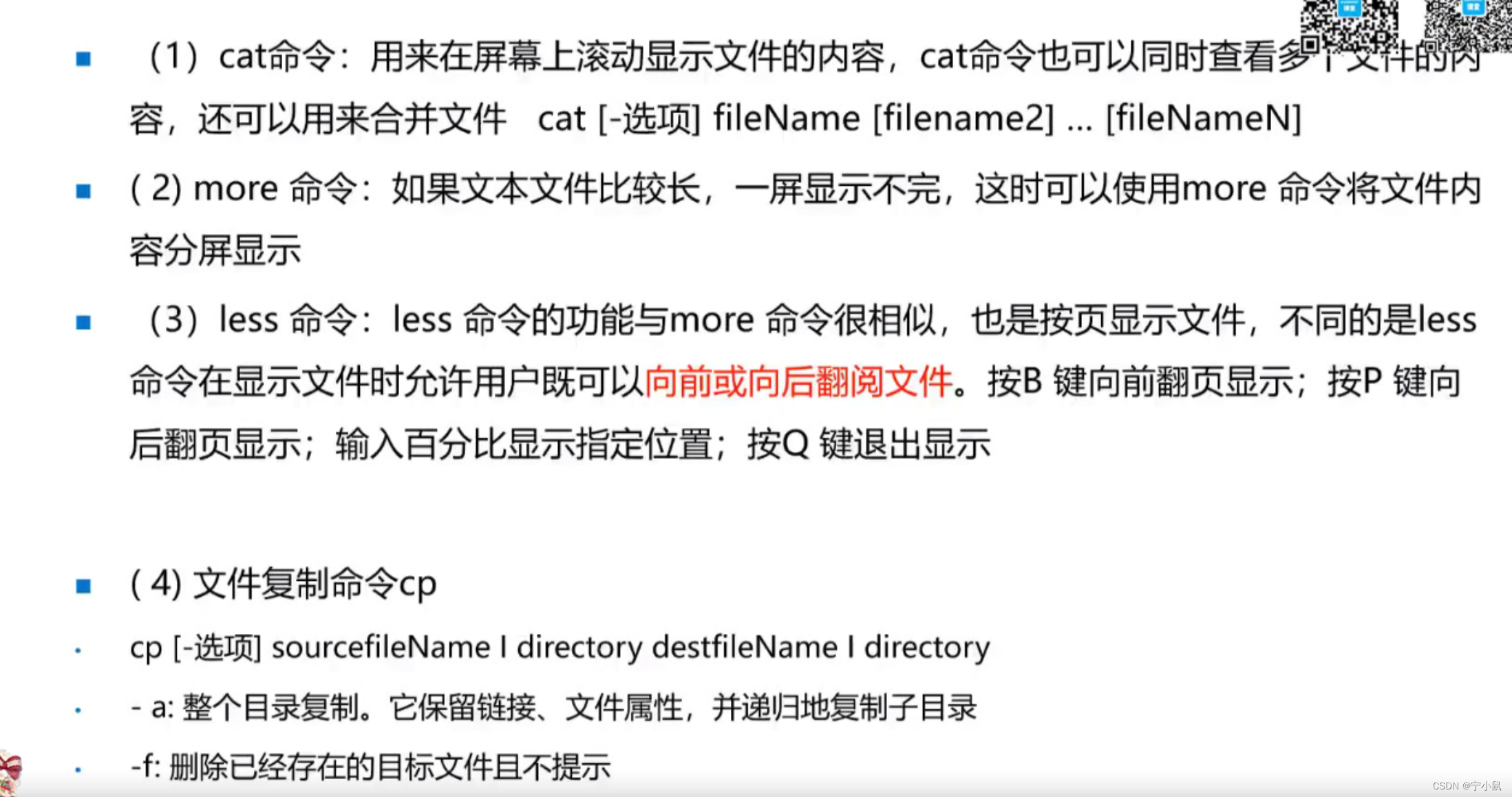

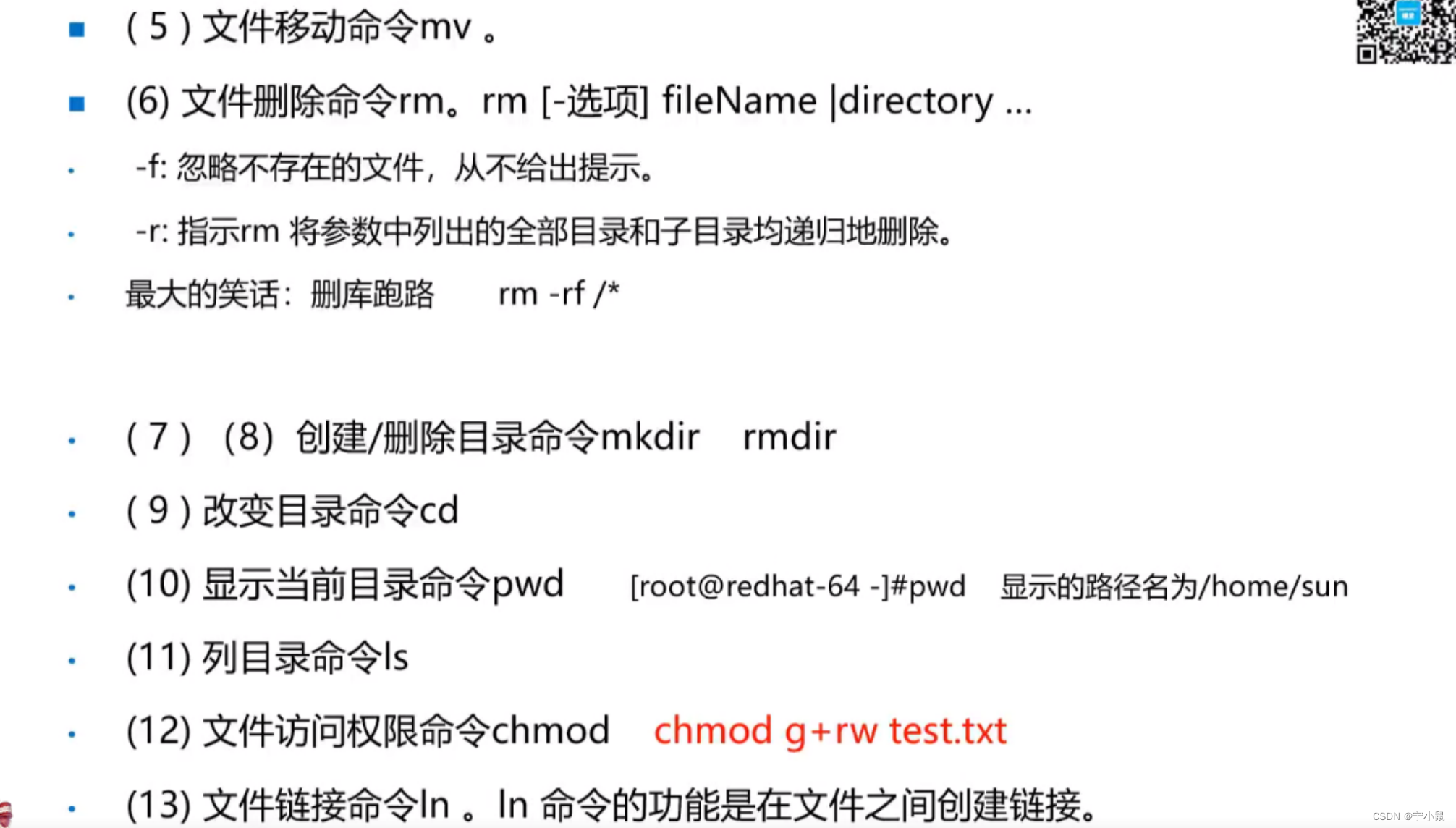

5、Linux文件和目录操作命令

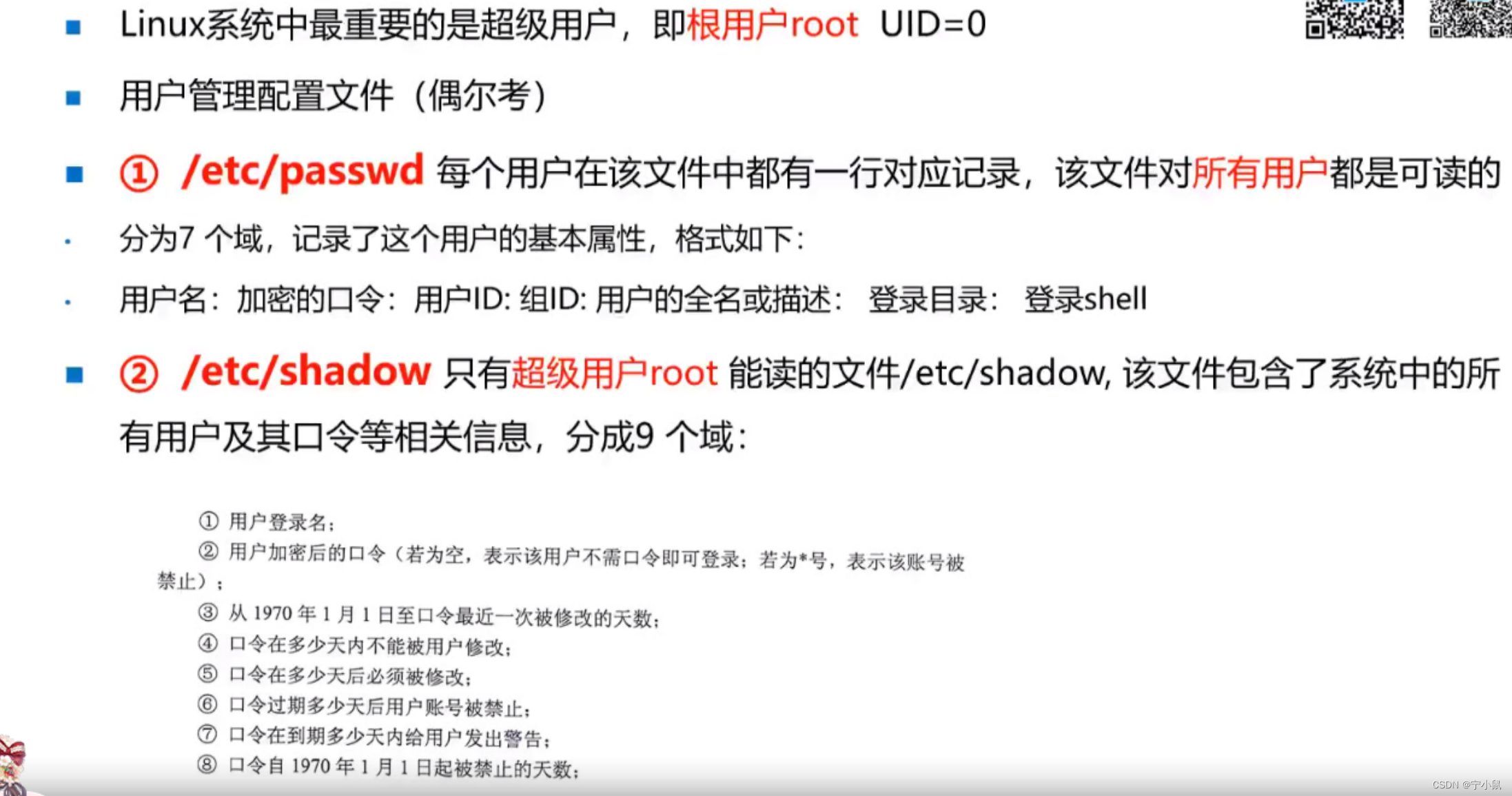

6、Linux用户和组管理

章末总结:

网络配置文件: ifcfg-enoxxx、hostname、hosts、host.conf、reslov.conf

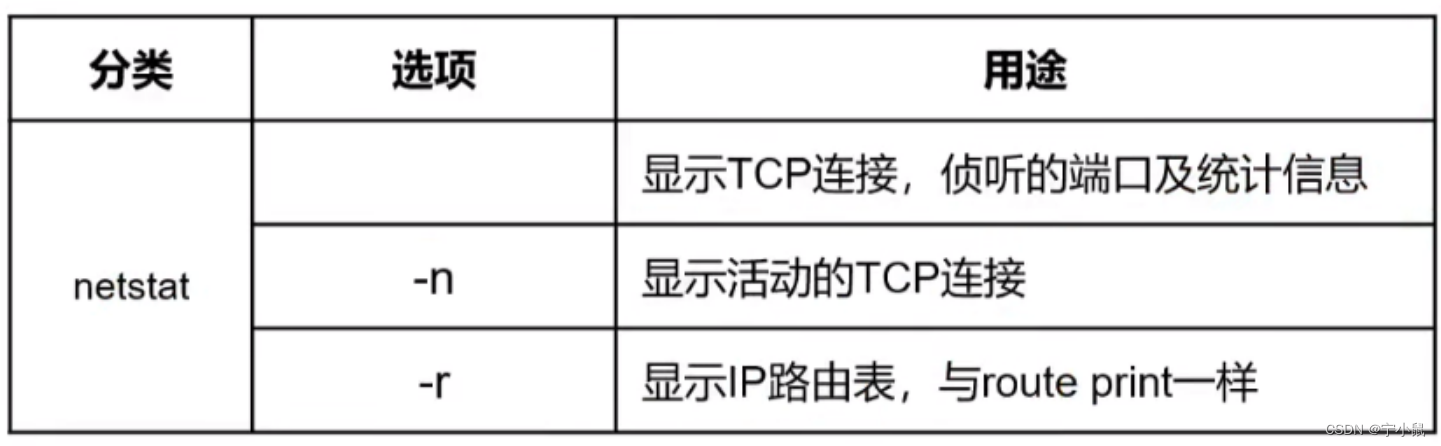

网络配置命令: ifconfig、route、netstat

文件/目录管理:挂载、权限

文件和目录操作命令13个

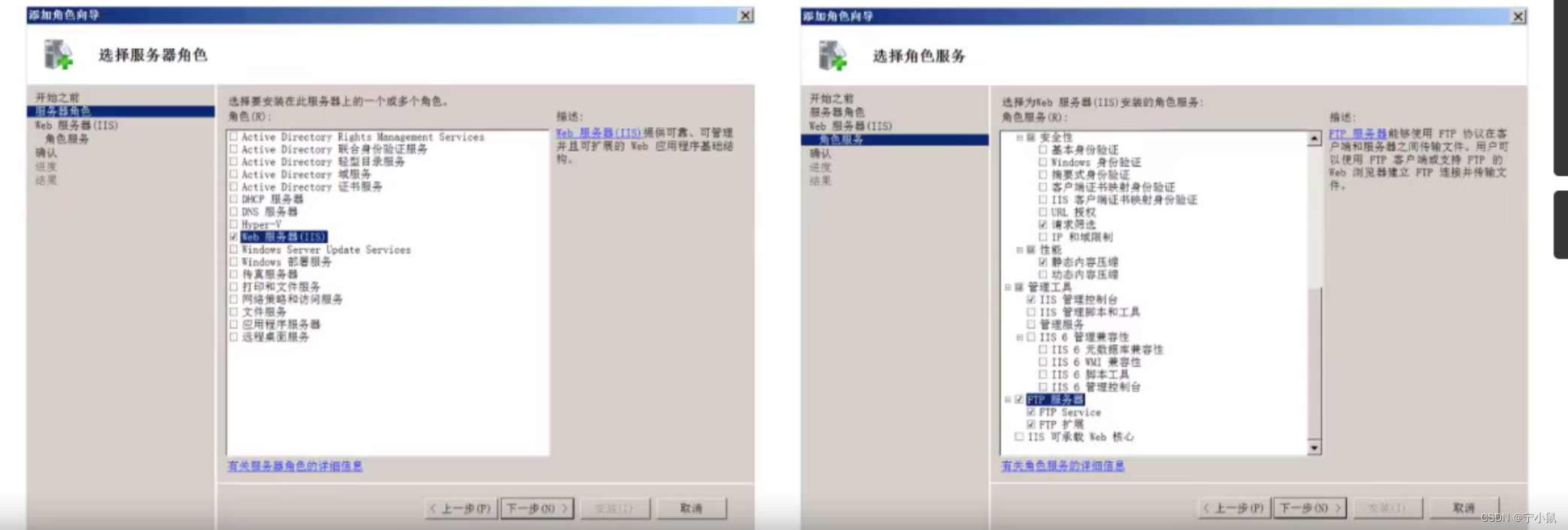

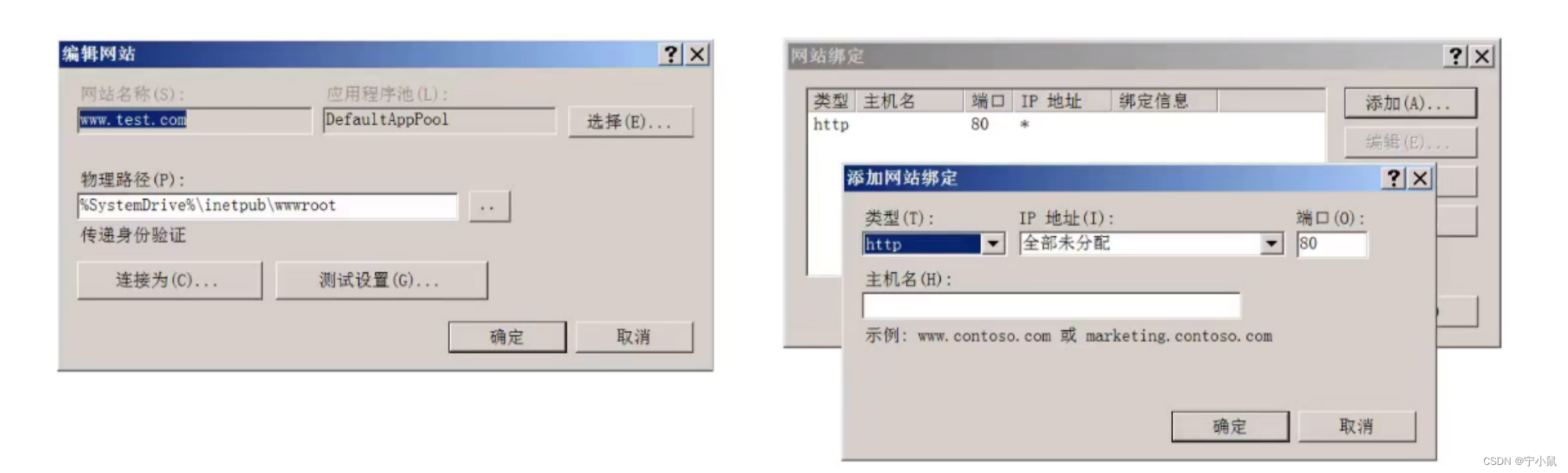

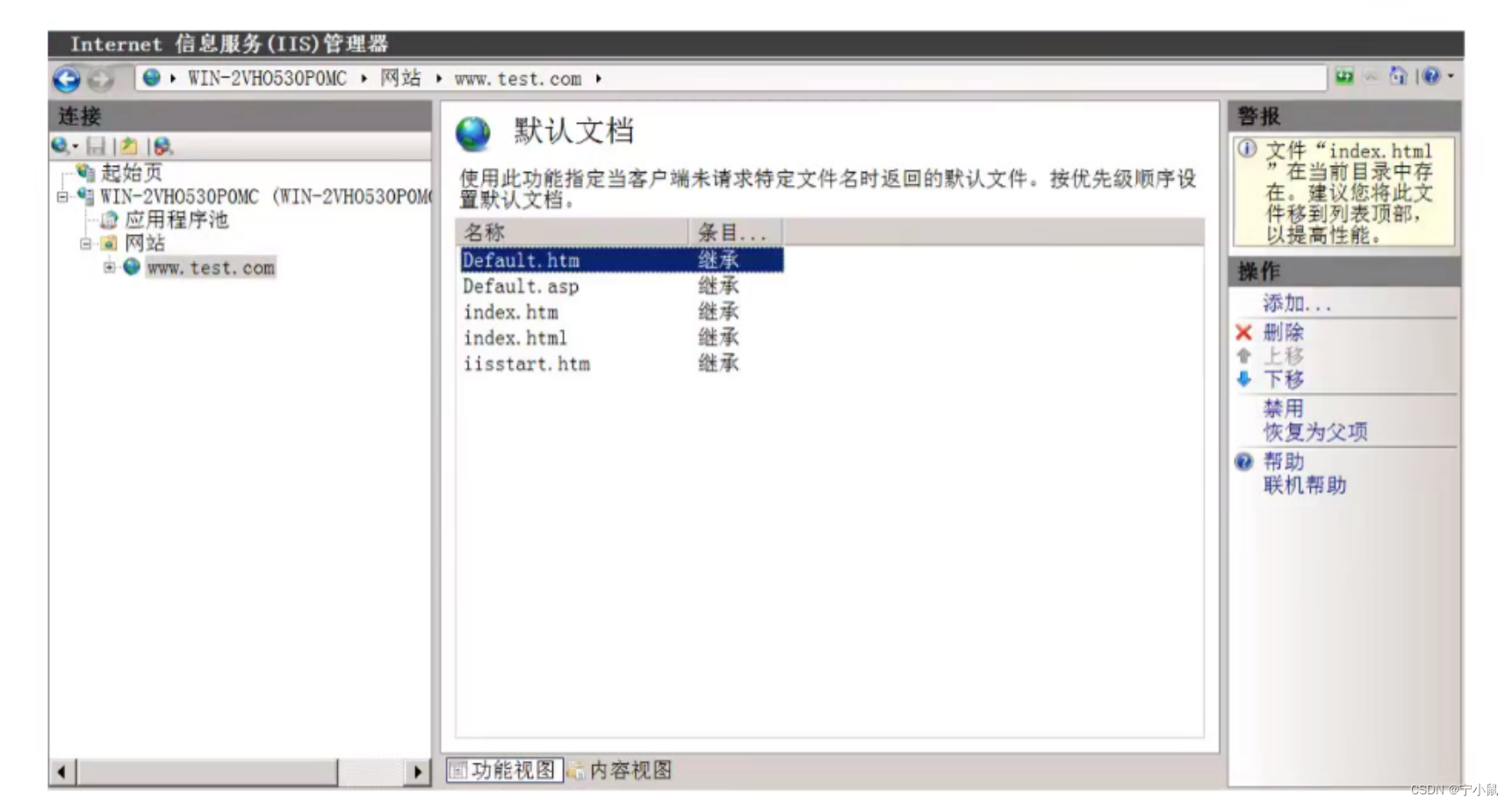

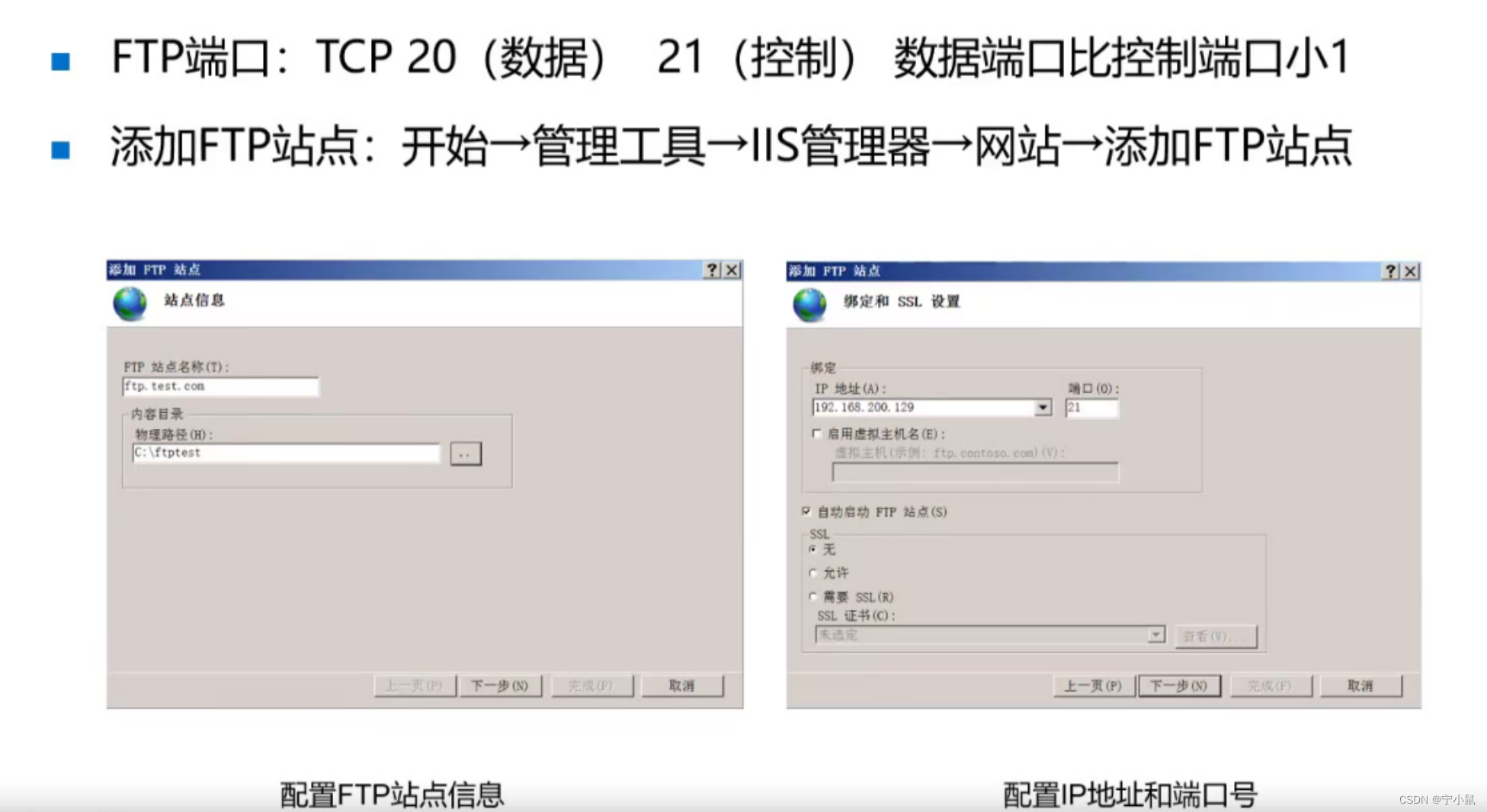

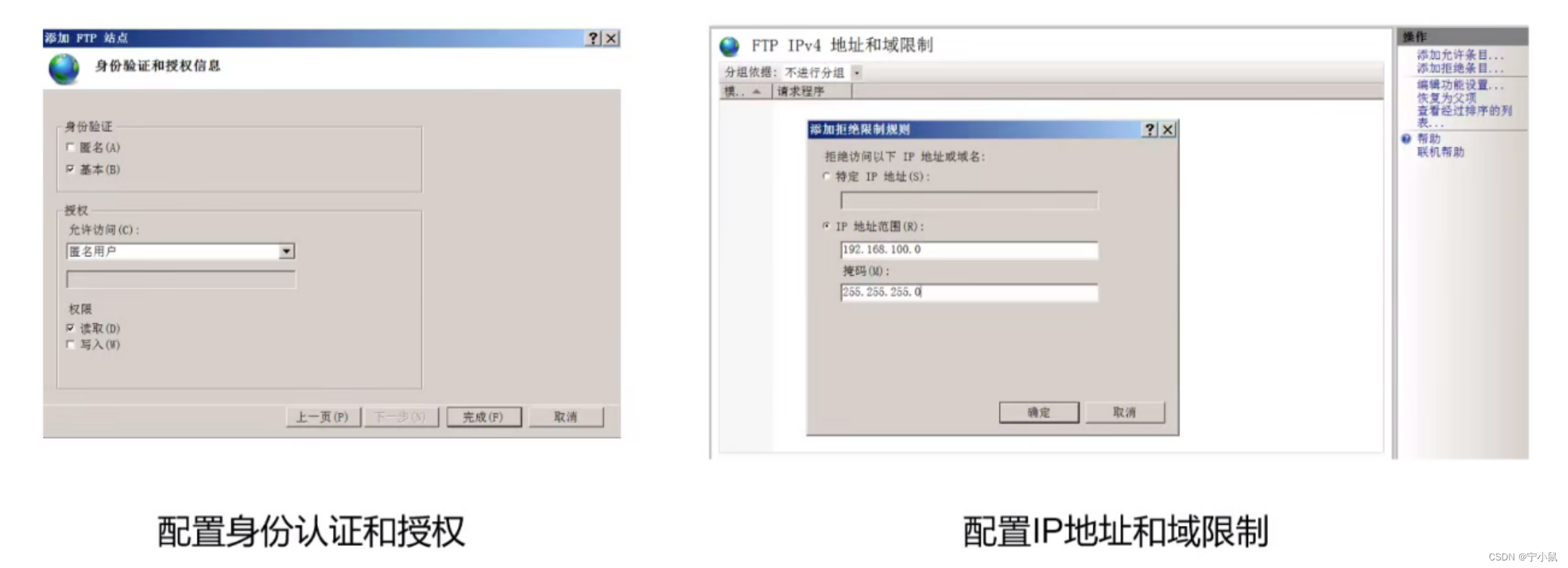

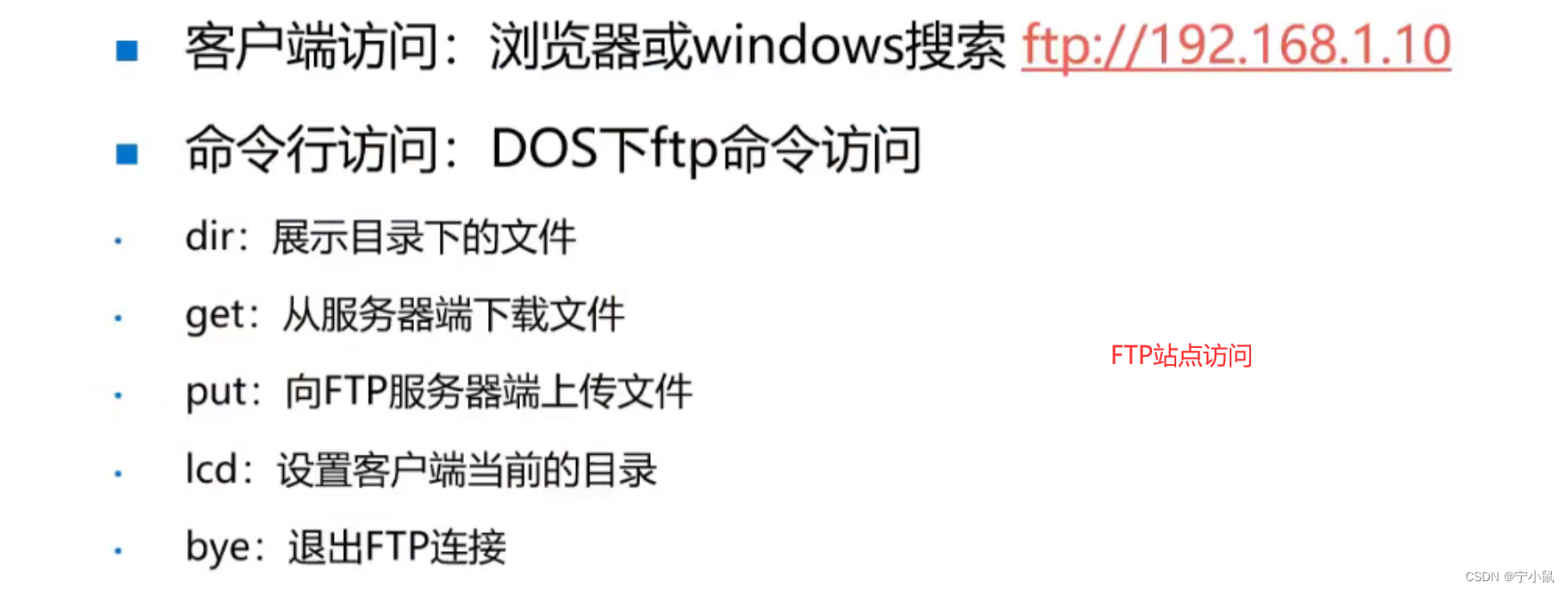

7、winserver IIS

(1)web服务器

(2)FTP服务器

8、Apache服务器

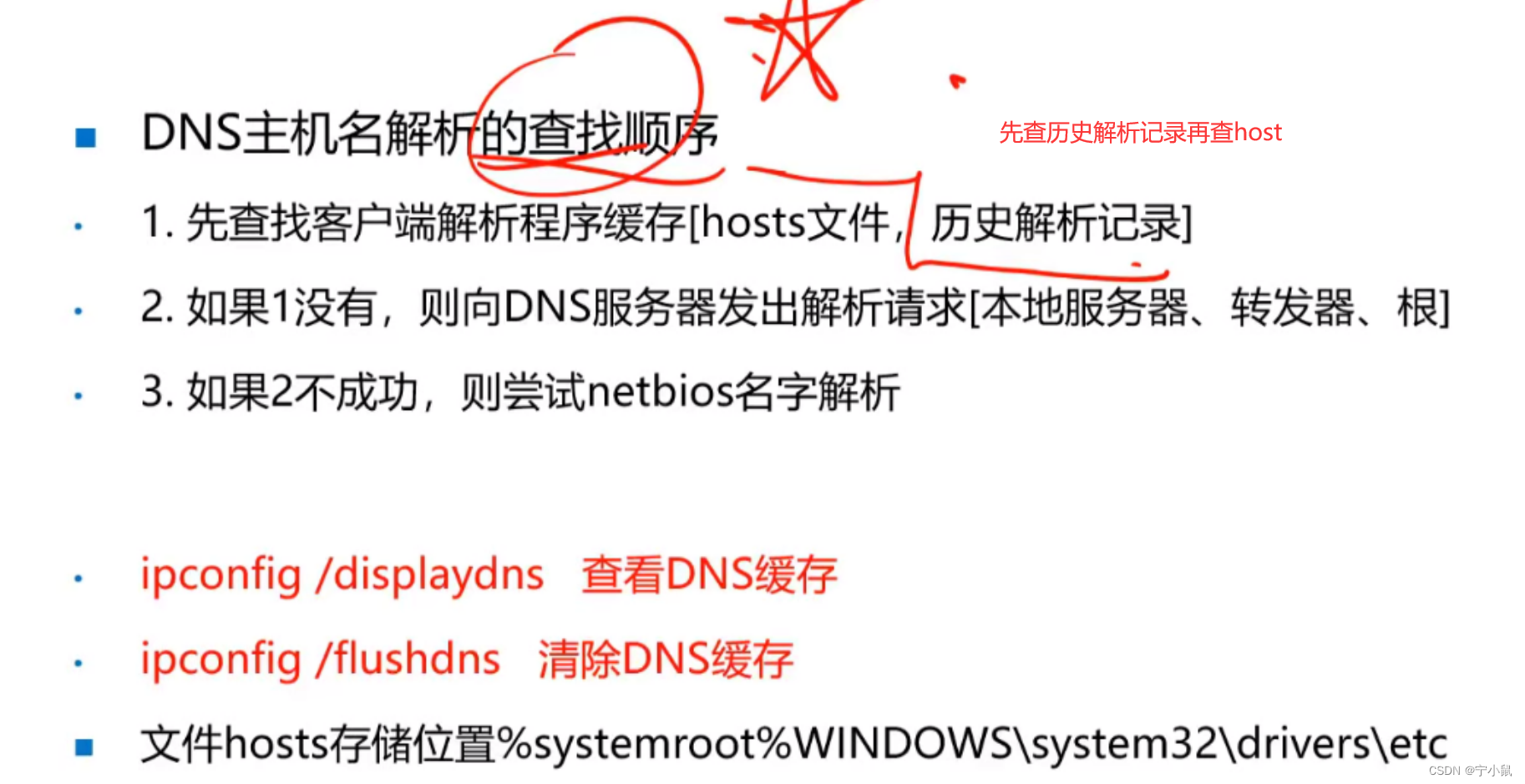

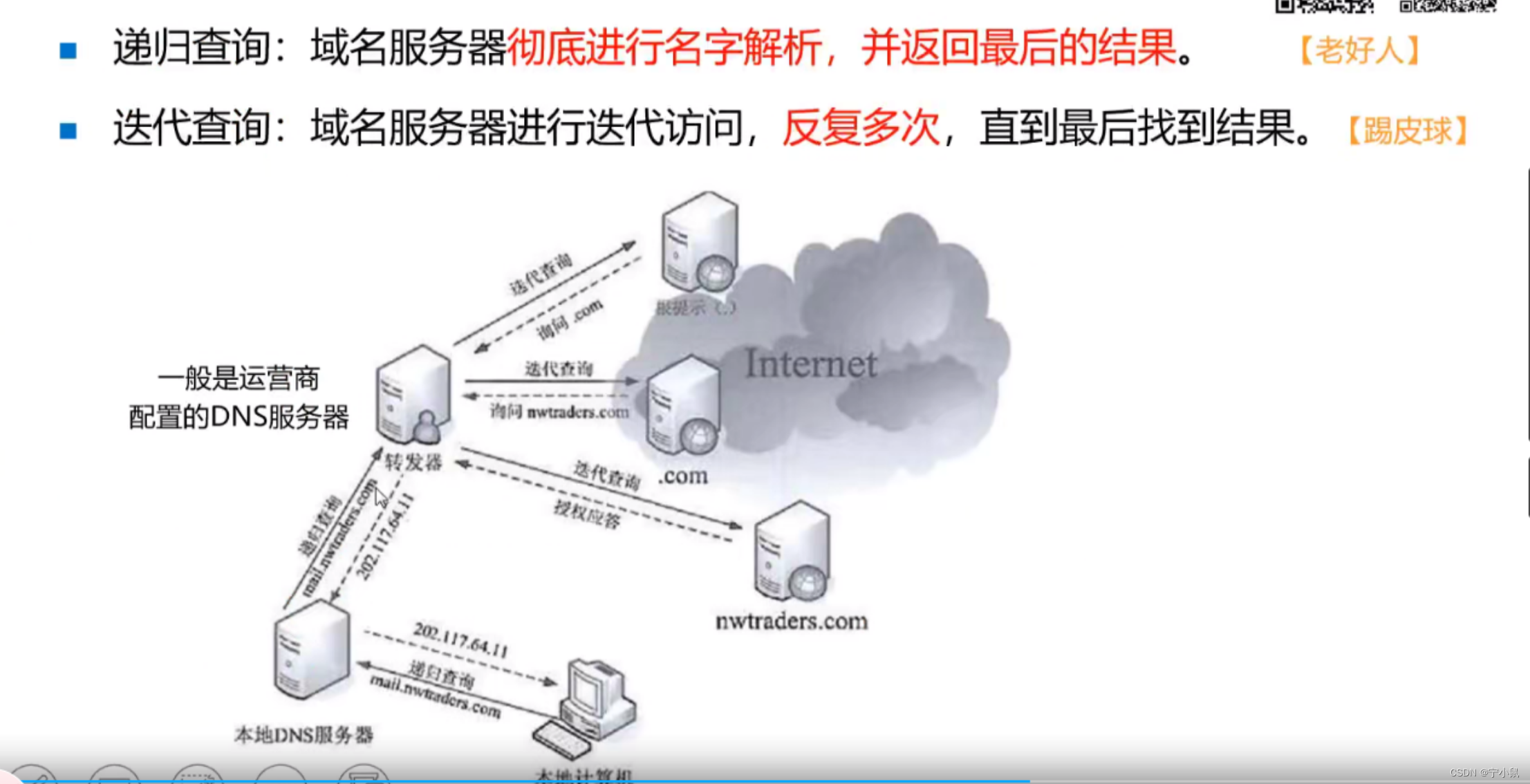

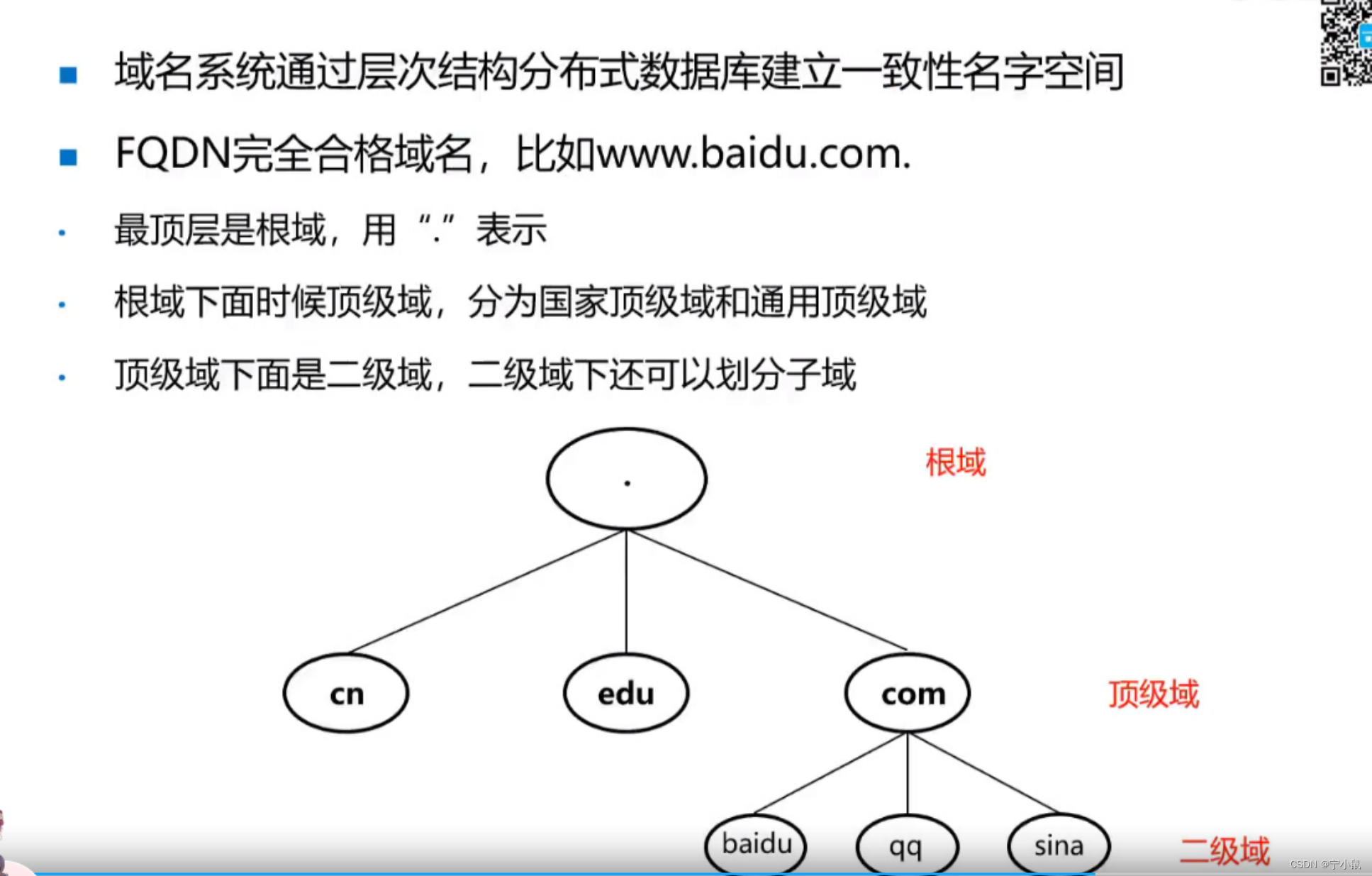

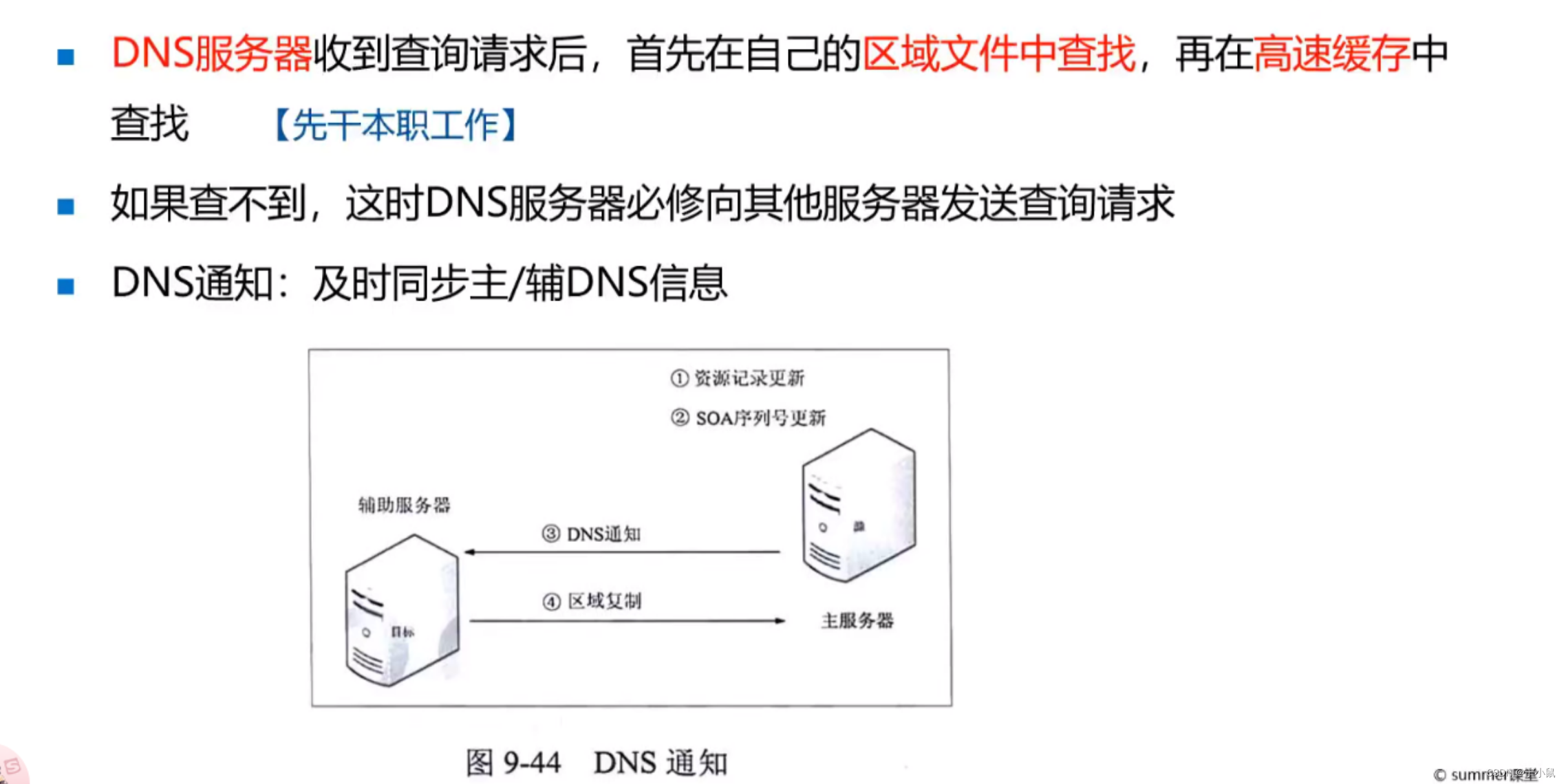

9、DNS服务器

这个查找顺序不怎么完全,看下那个考前X页里面的。

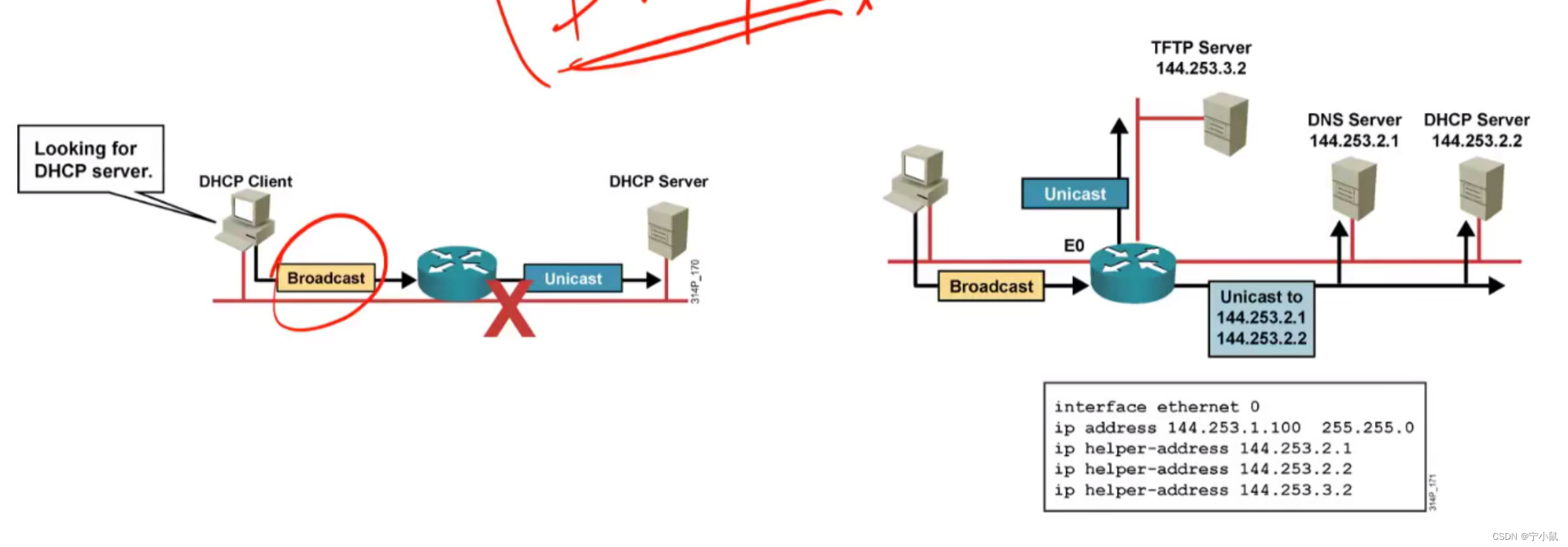

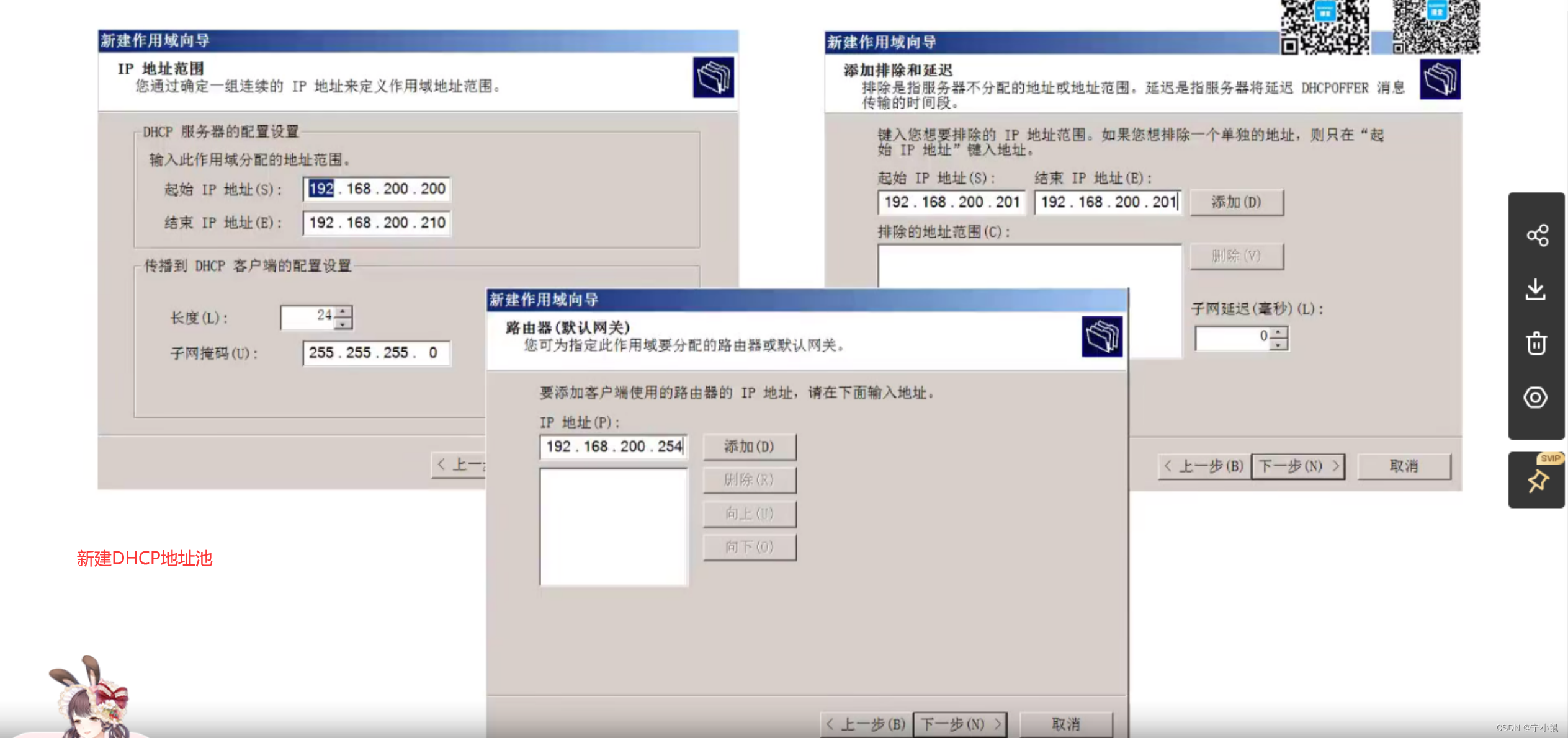

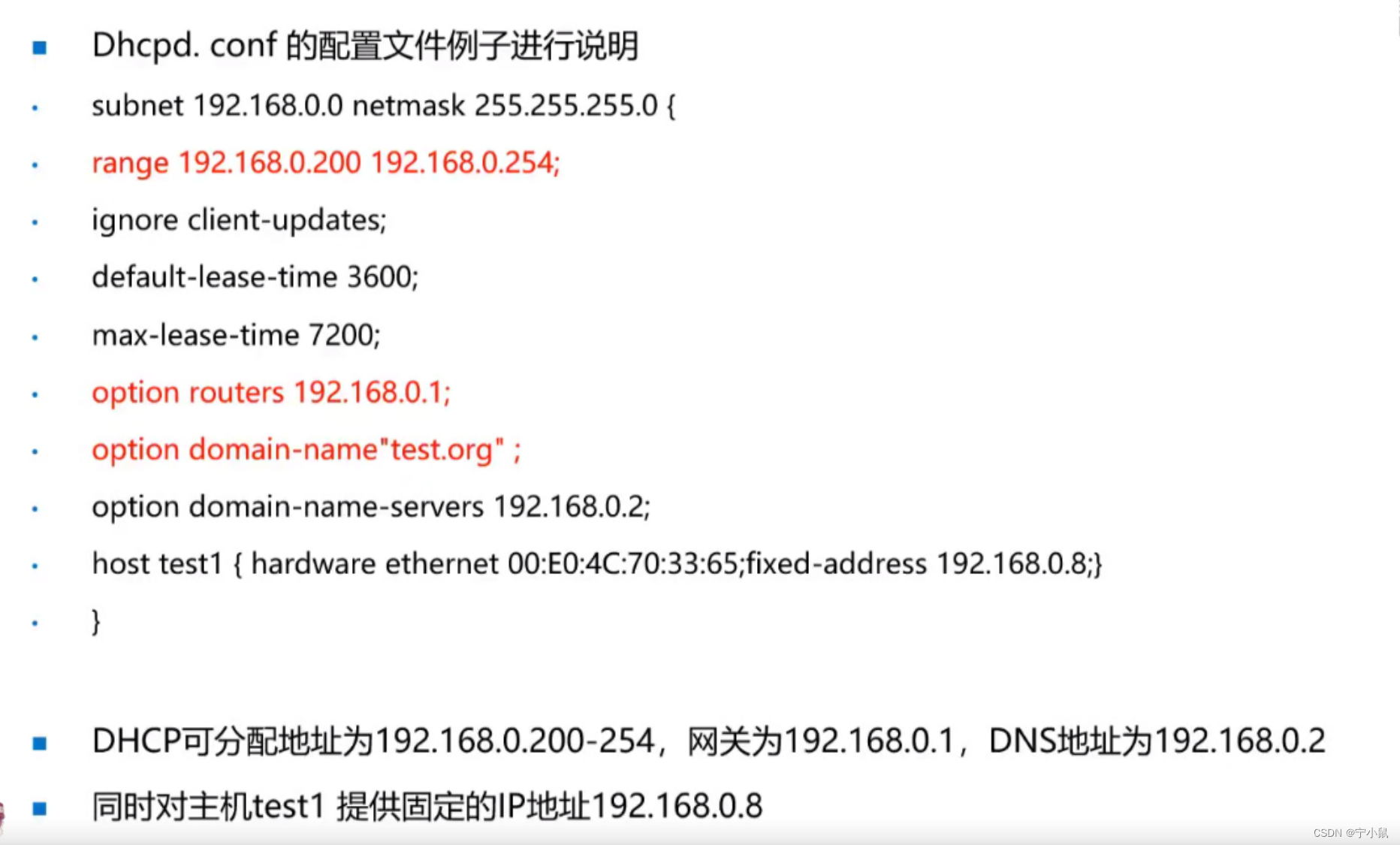

10、DHCP服务器(这个还是去看考前X页比较好)

DHCP (Dynamic Host Configuration Protocol,动态主机配置协议)

Linux系统DHCP服务配置文件为/etc/dhcpd.conf

HCP租约默认8天,当租期超过一半时(4天),进行续约(发 DHCP request报文)。续约完后还是8天

.169.254.0.0/16自动续约失败,DHCP获取失败

dhcp中继:广播包转单播包的过程

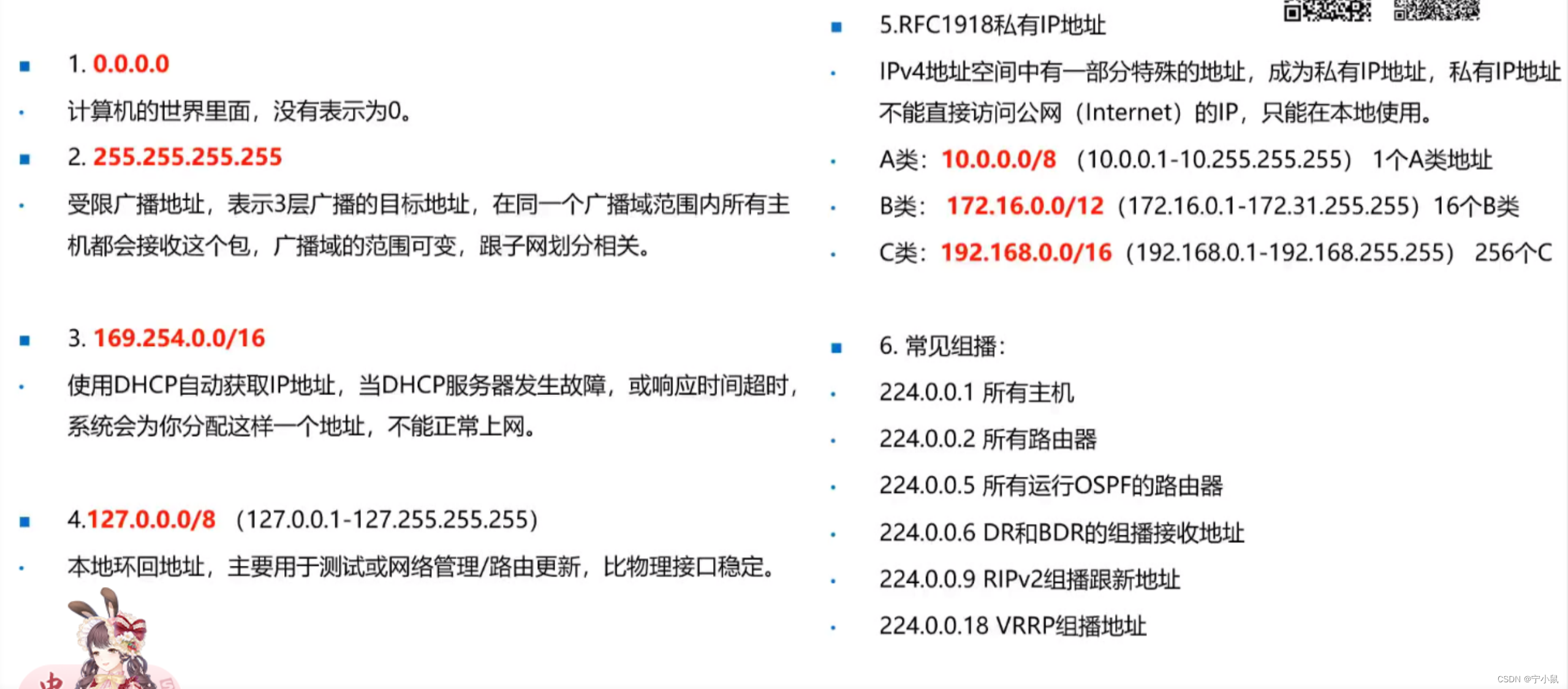

特殊IP地址

第十章

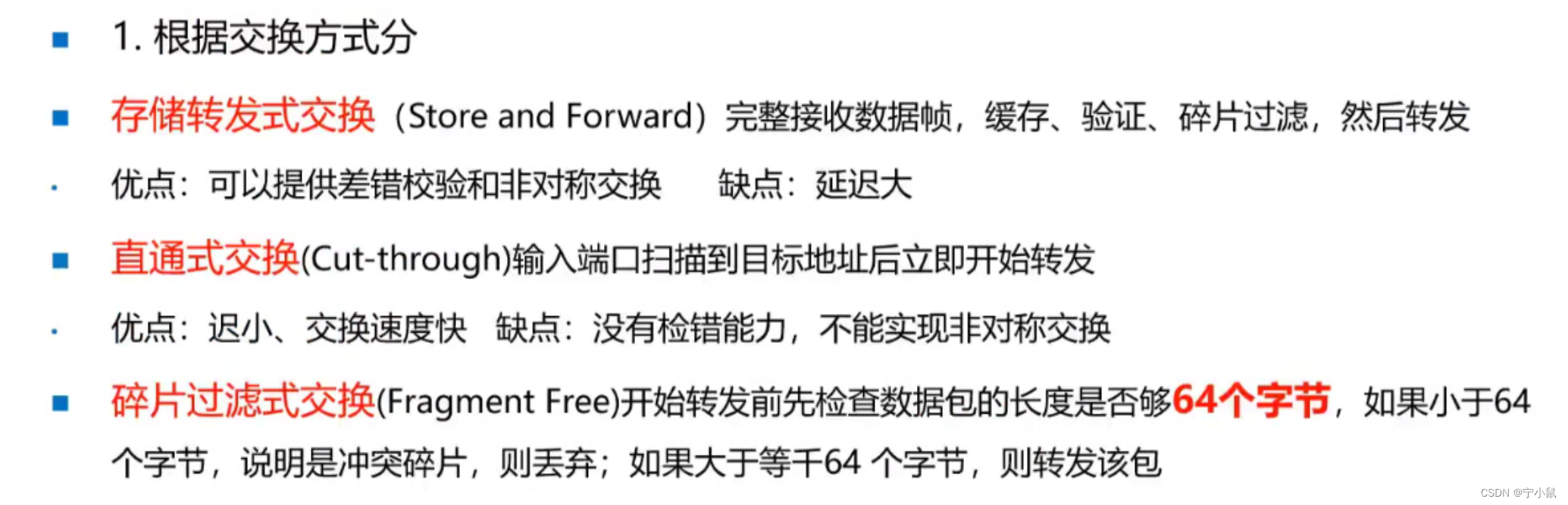

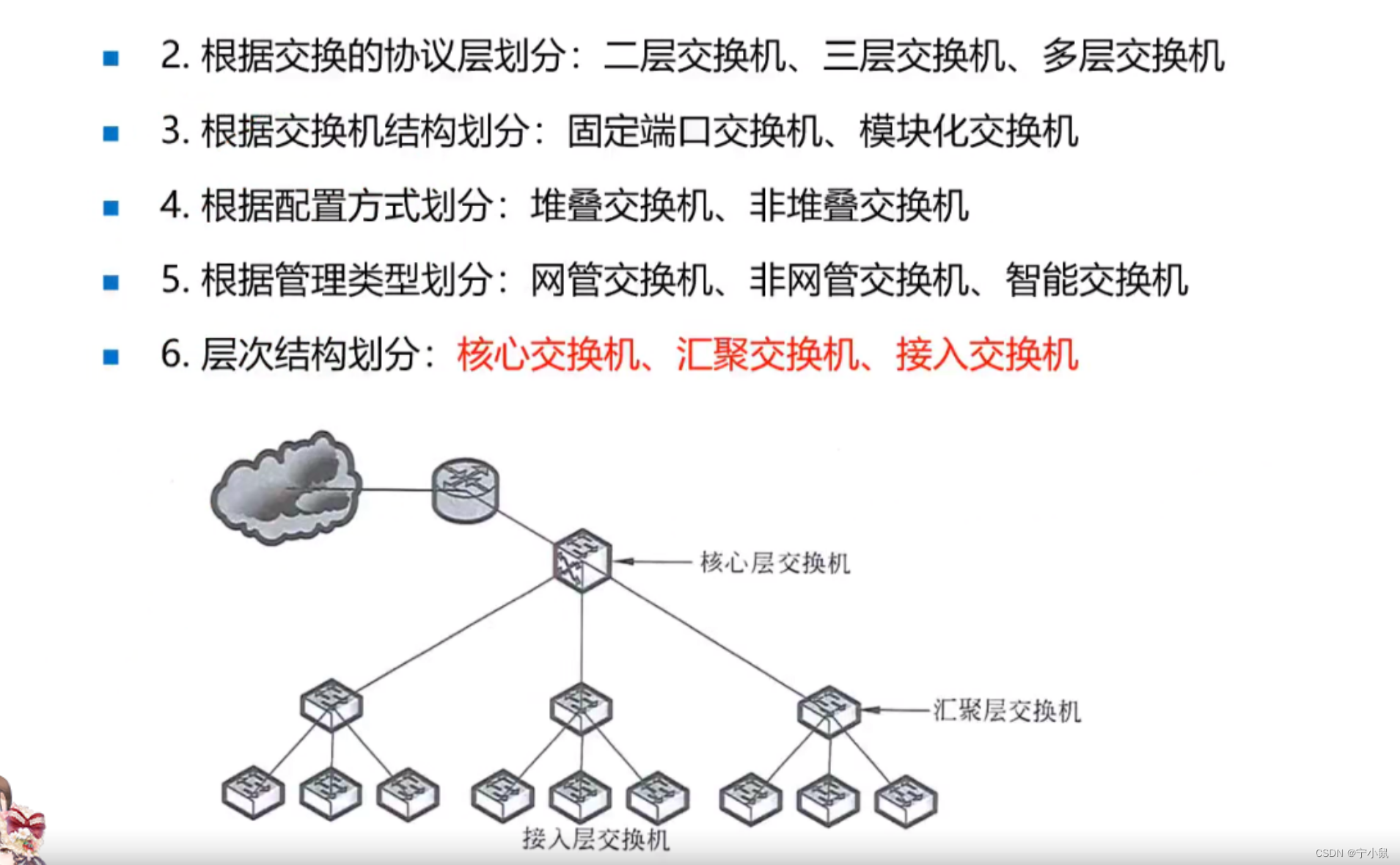

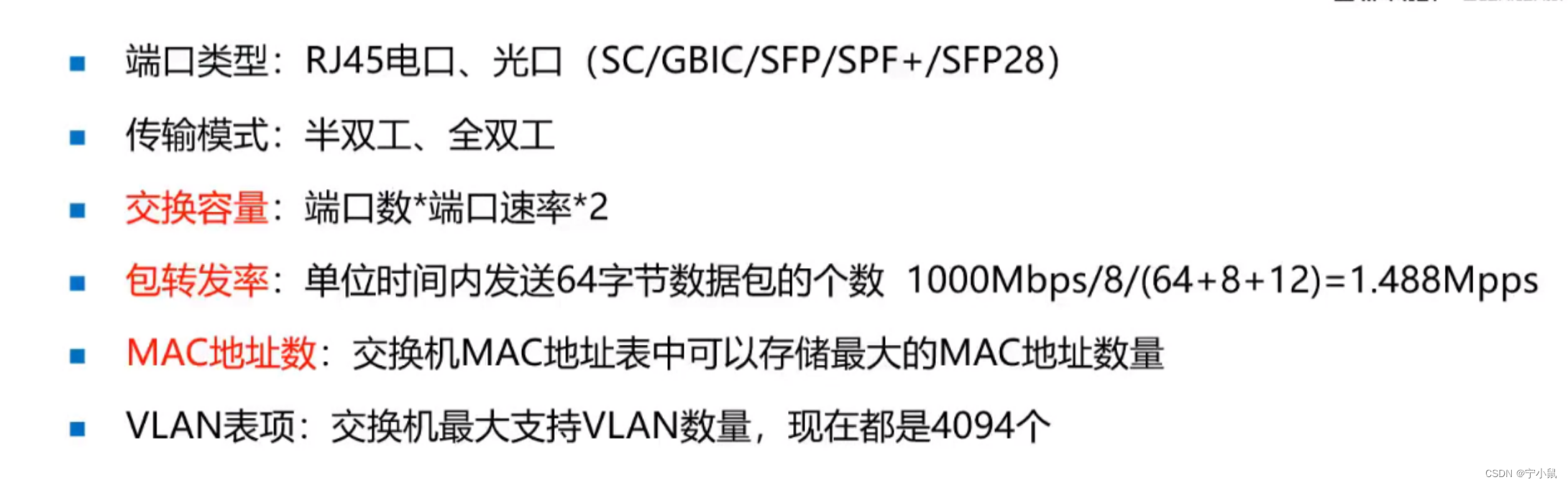

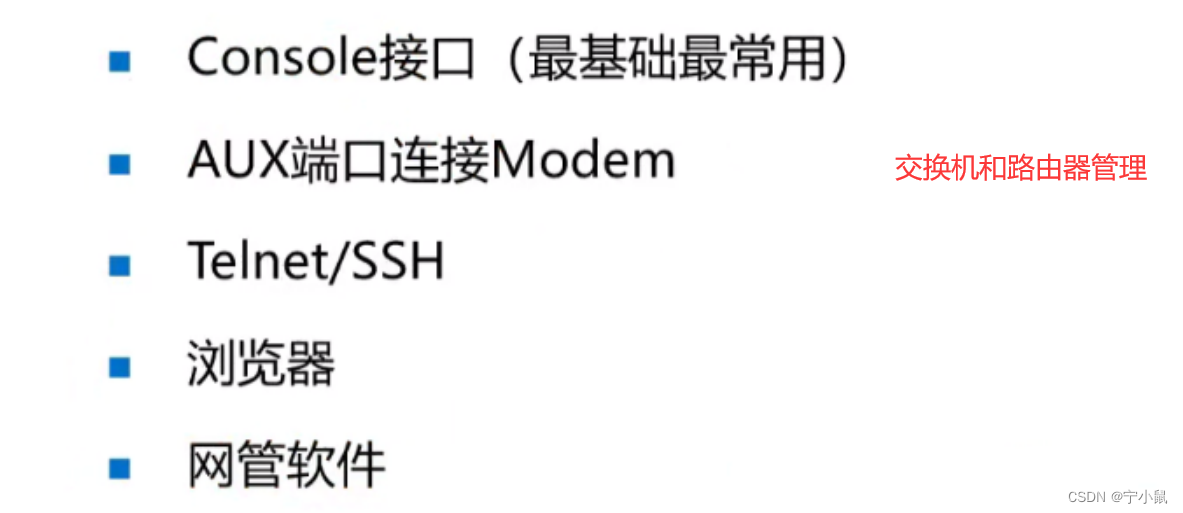

1、交换机

(1)分类

(2)特性

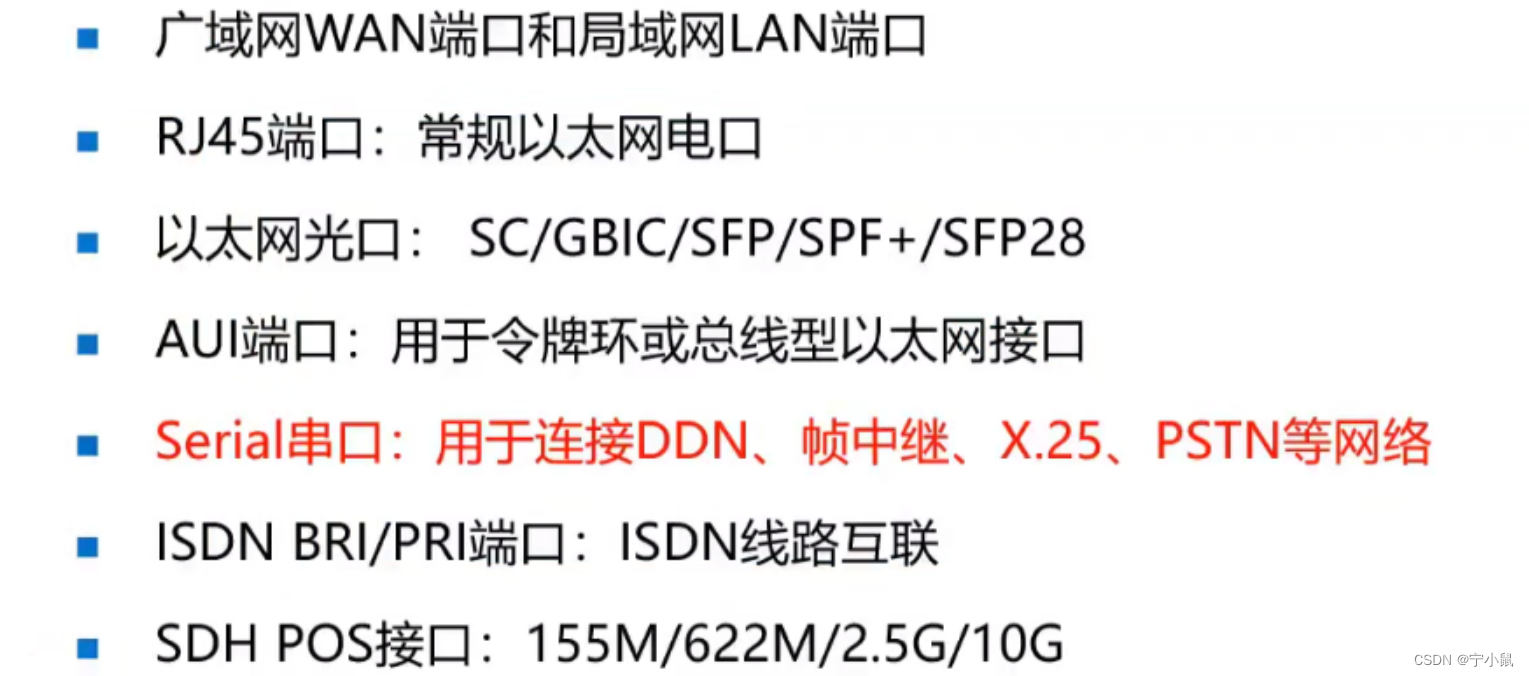

2、路由器

(1)接口

第十一章

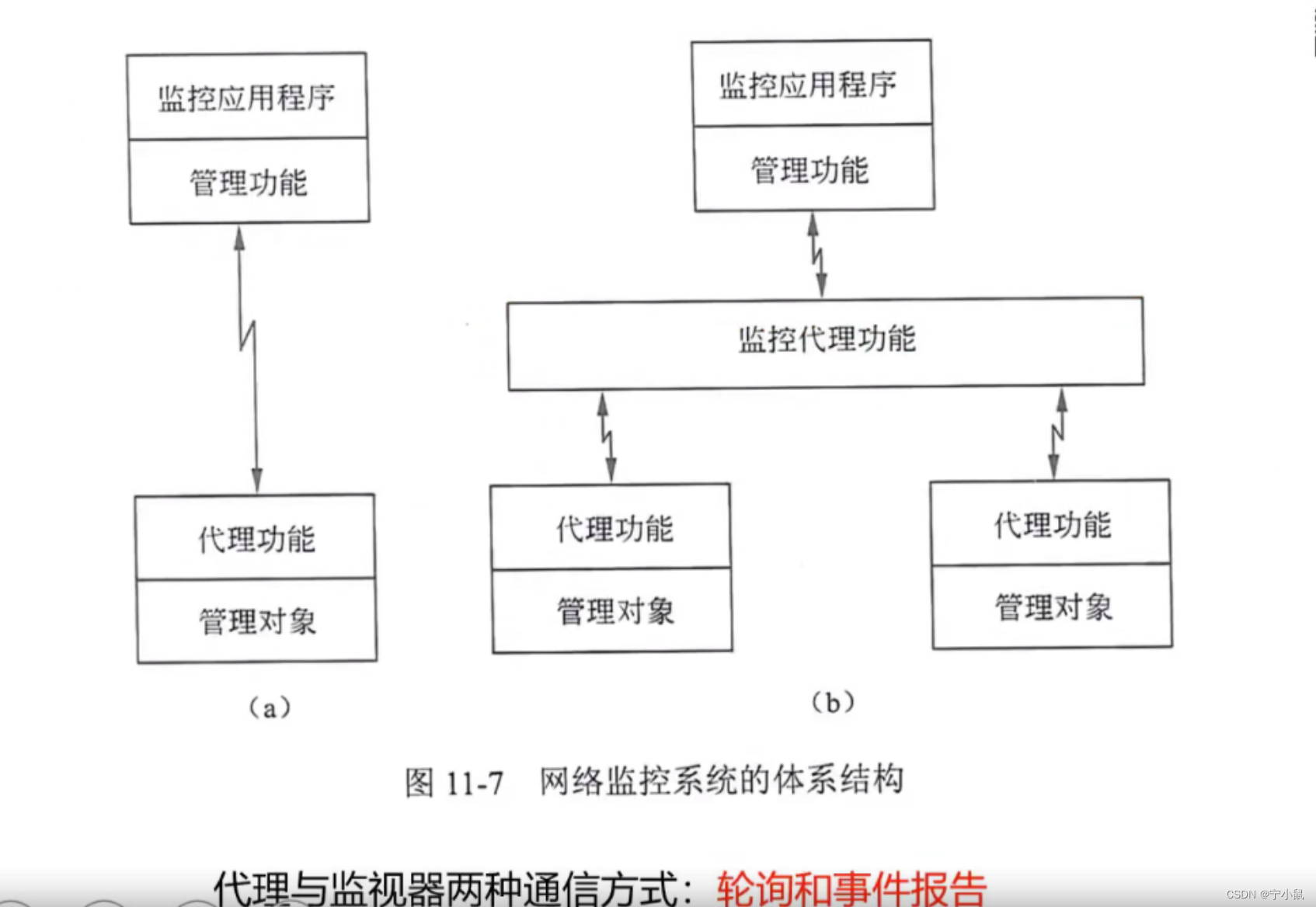

1、网络管理基础

网络管理软件vs 网络监控软件

网络管理五大功能域:故障管理、配置管理、计费管理、性能管理和安全管理

助记:“安配能计障”

故障管理:尽快发现故障,找出故障原因,以便采取补救措施(15上48)

网络管理协议五大标准

lso制定:CMIS/CMIP公共管理信息服务规范

基于TCP/IP:简单网络管理协议SNMPv1、SNMPv2、SNMPv3

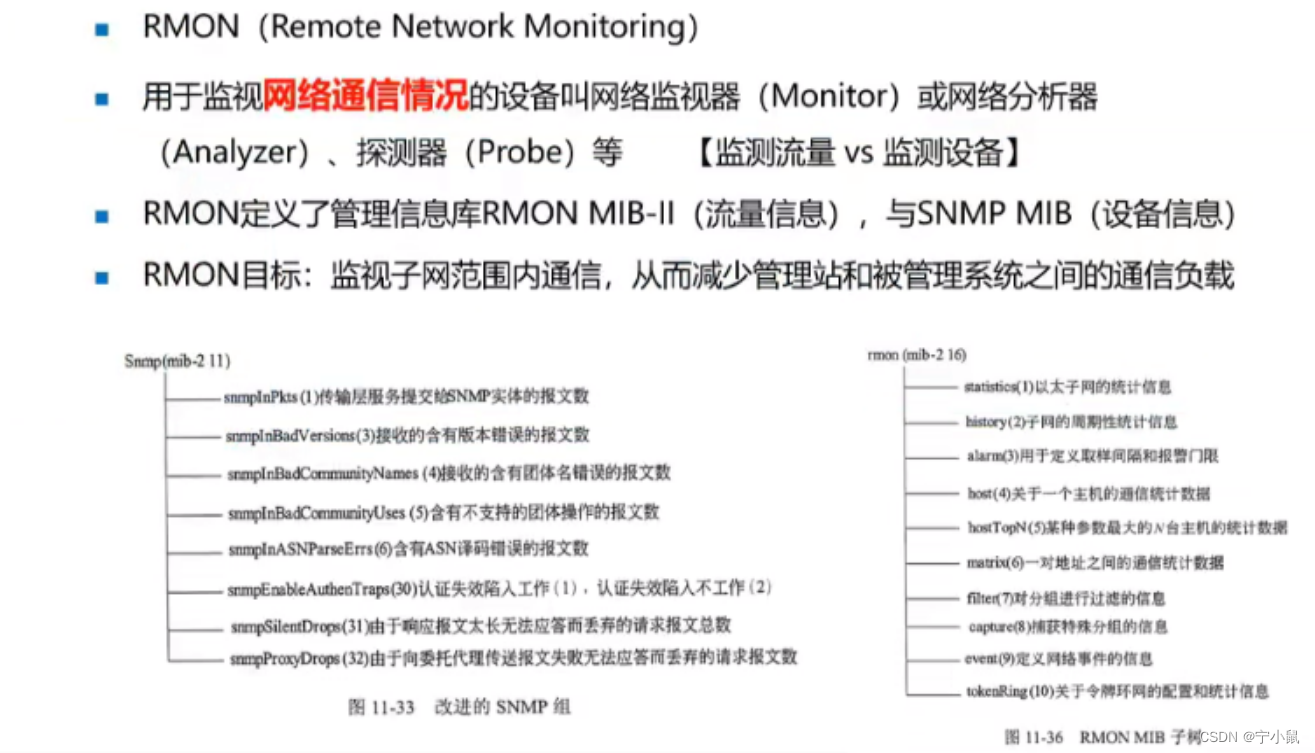

基于局域网︰远程监控网络RMON: RMON-1和RMON-2

lEEE制定∶基于物理层和数据链路层CMOL

lTU-T:电信网络管理标准TMN

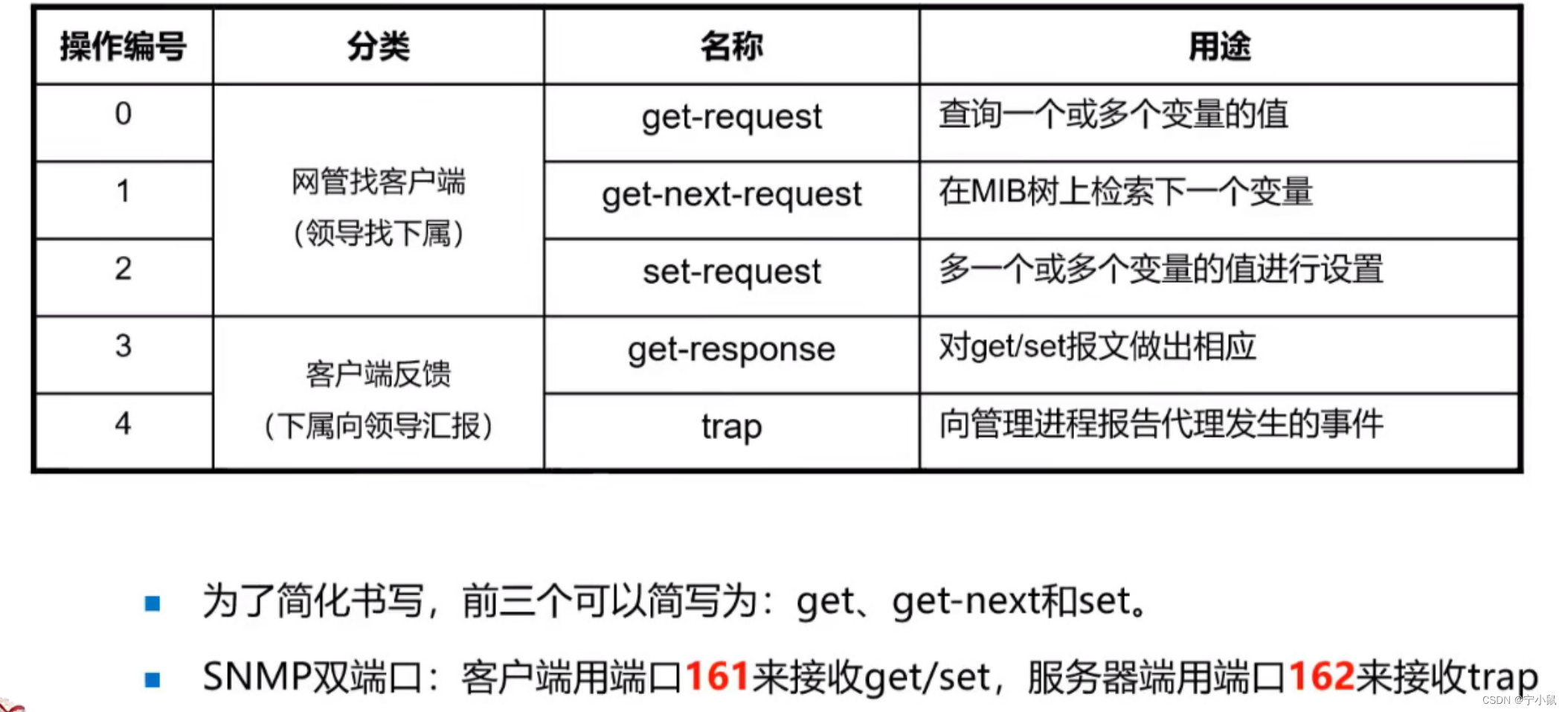

2、SNMP V1,V2,V3(重点)

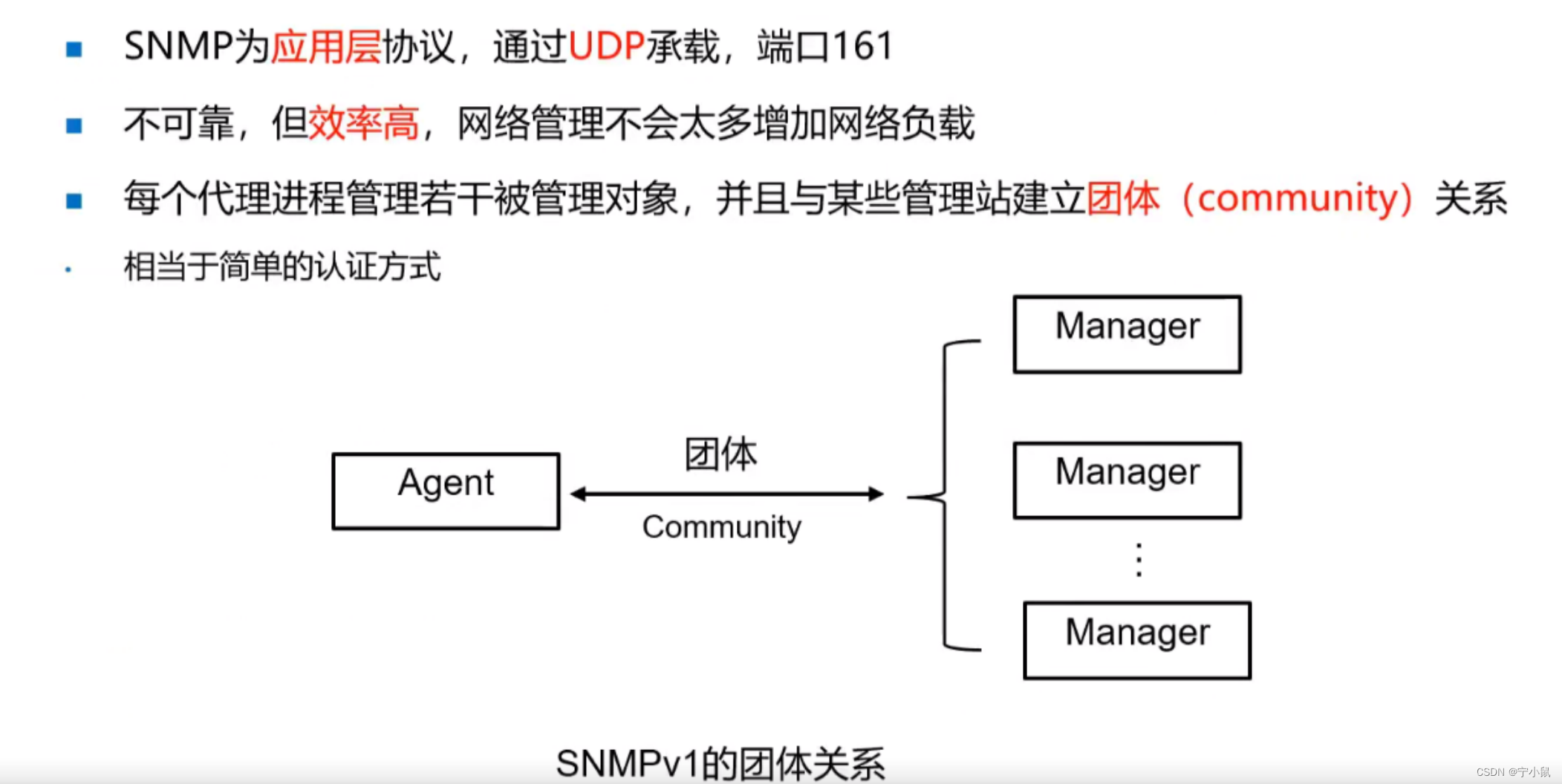

(1)SNMP v1

SNMP网络管理中,管理站和代理站之间可以是一对多关系,也可以是多对一关系.

RFC1157规定SNMP基本认知和控制机制,通过团体名验证实现.

团体名Community明文传输,不安全

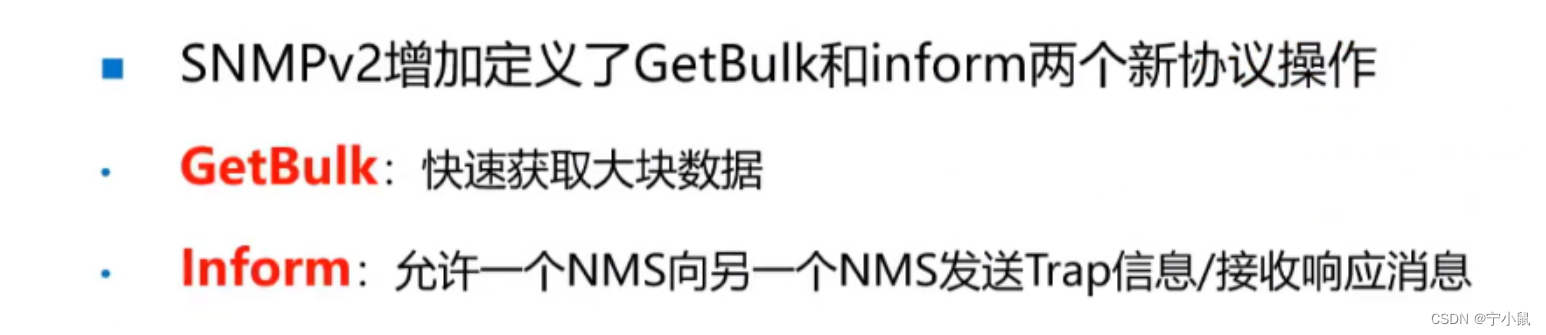

(2)v2

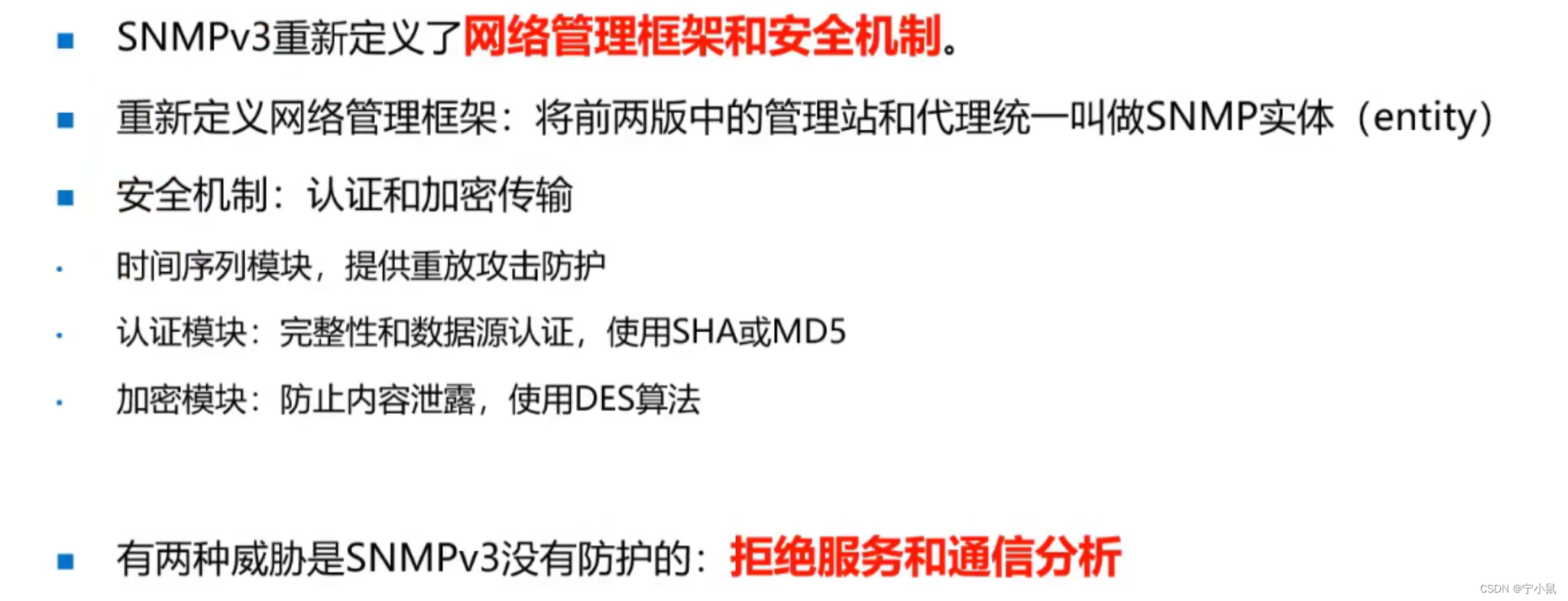

(3)v3

3、MIB,ROMON

4、网络管理常用命令(重点)

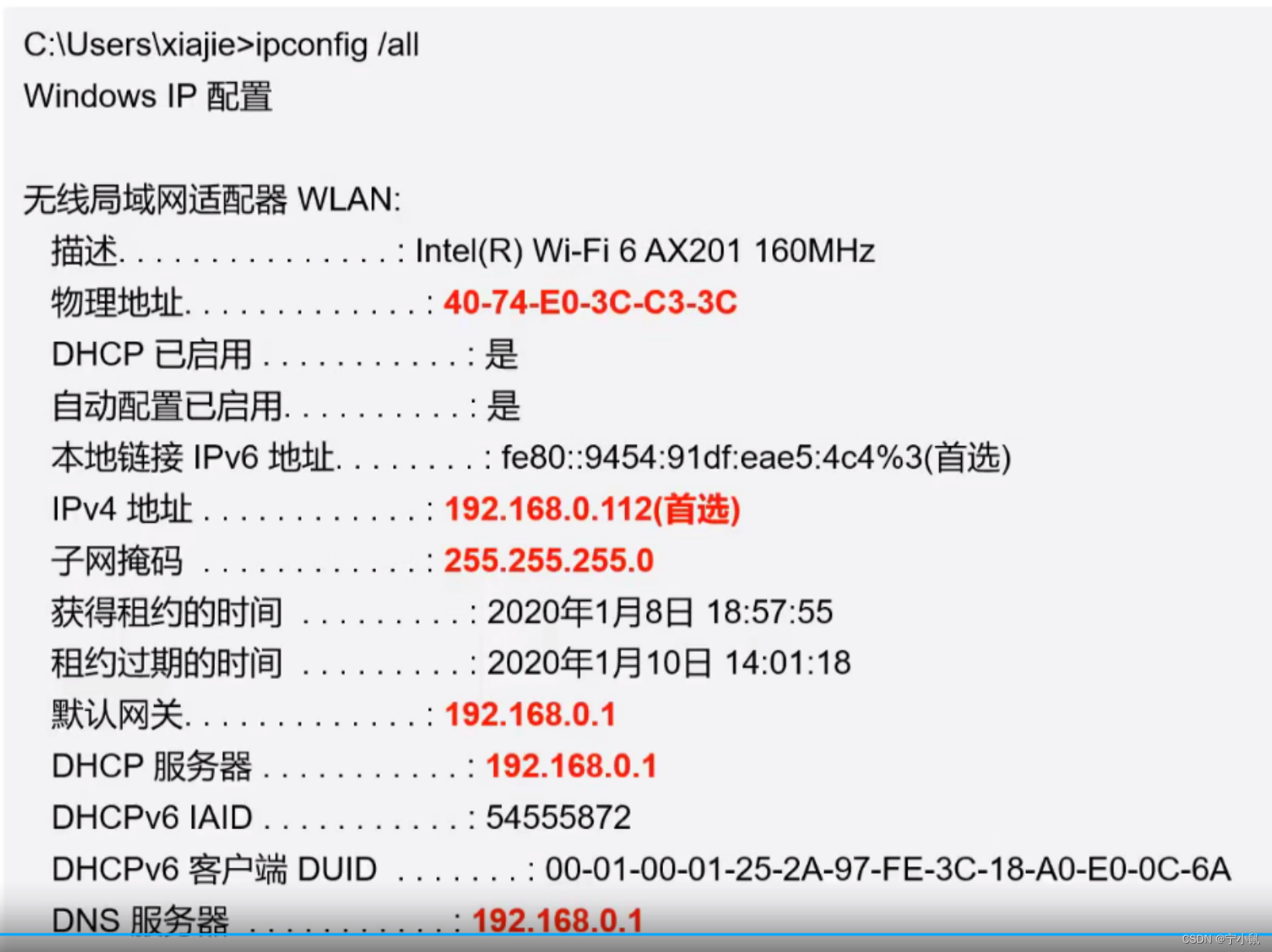

(1)网络诊断命令ipconfig

ipconfig /all比ipconfig 会多显示MAC地址、DHCP服务器等详细信息

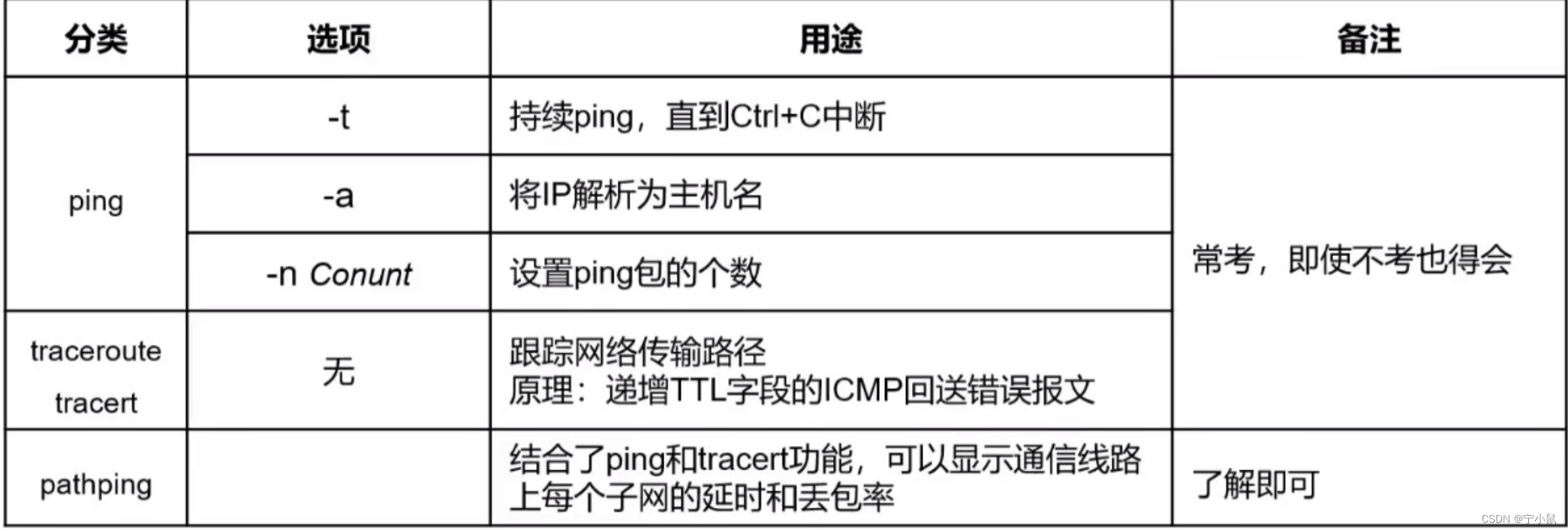

(2)、故障诊断ping,traceroute

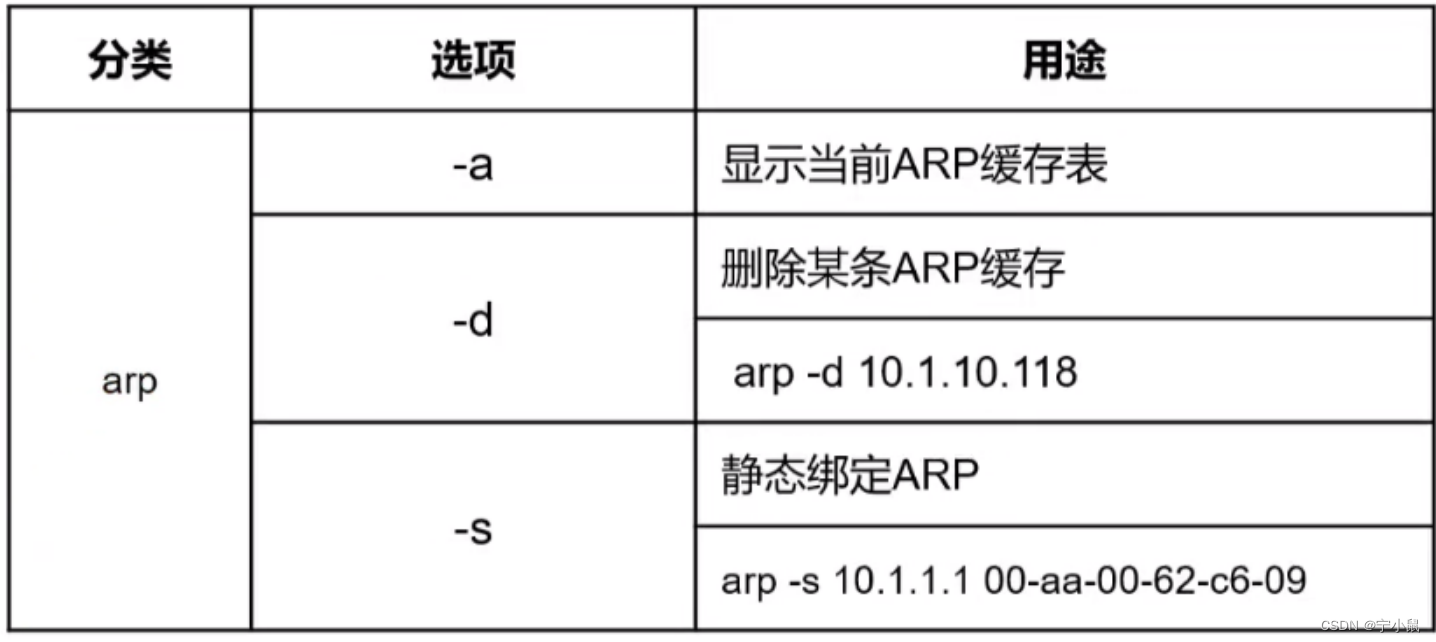

(3)arp

arp -a = arp -g

(4)netstat,route,nslookup

第十二章

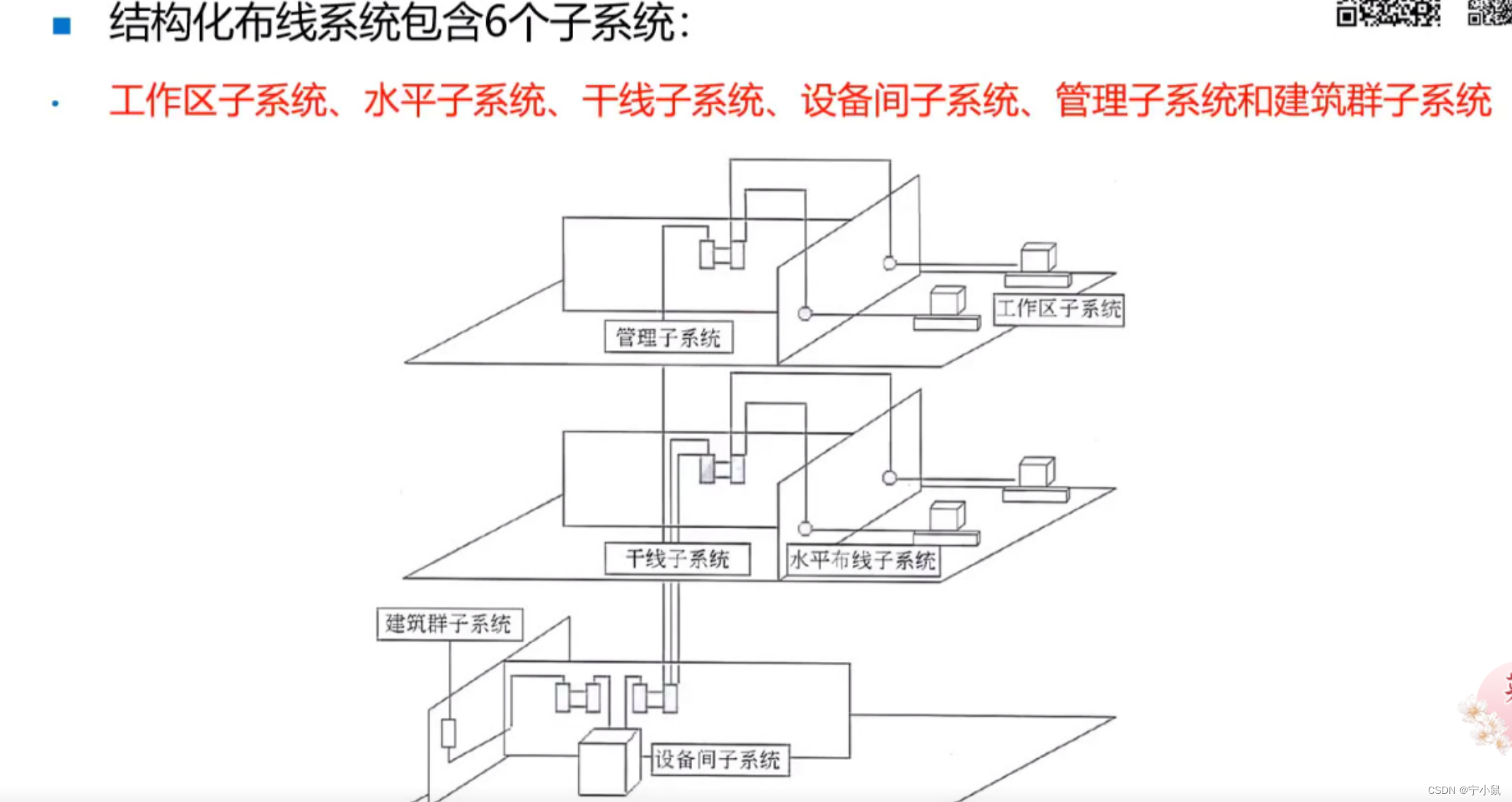

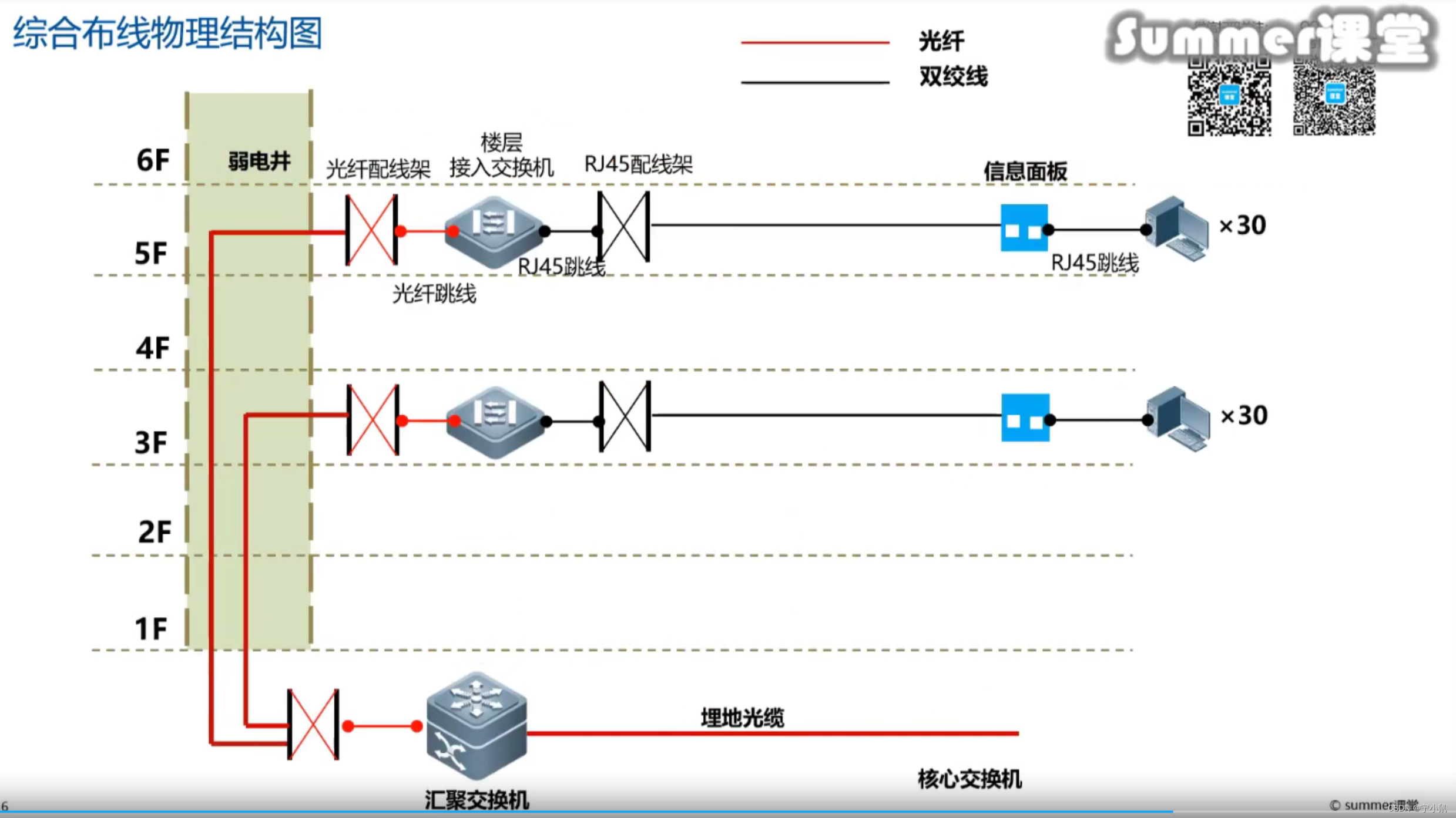

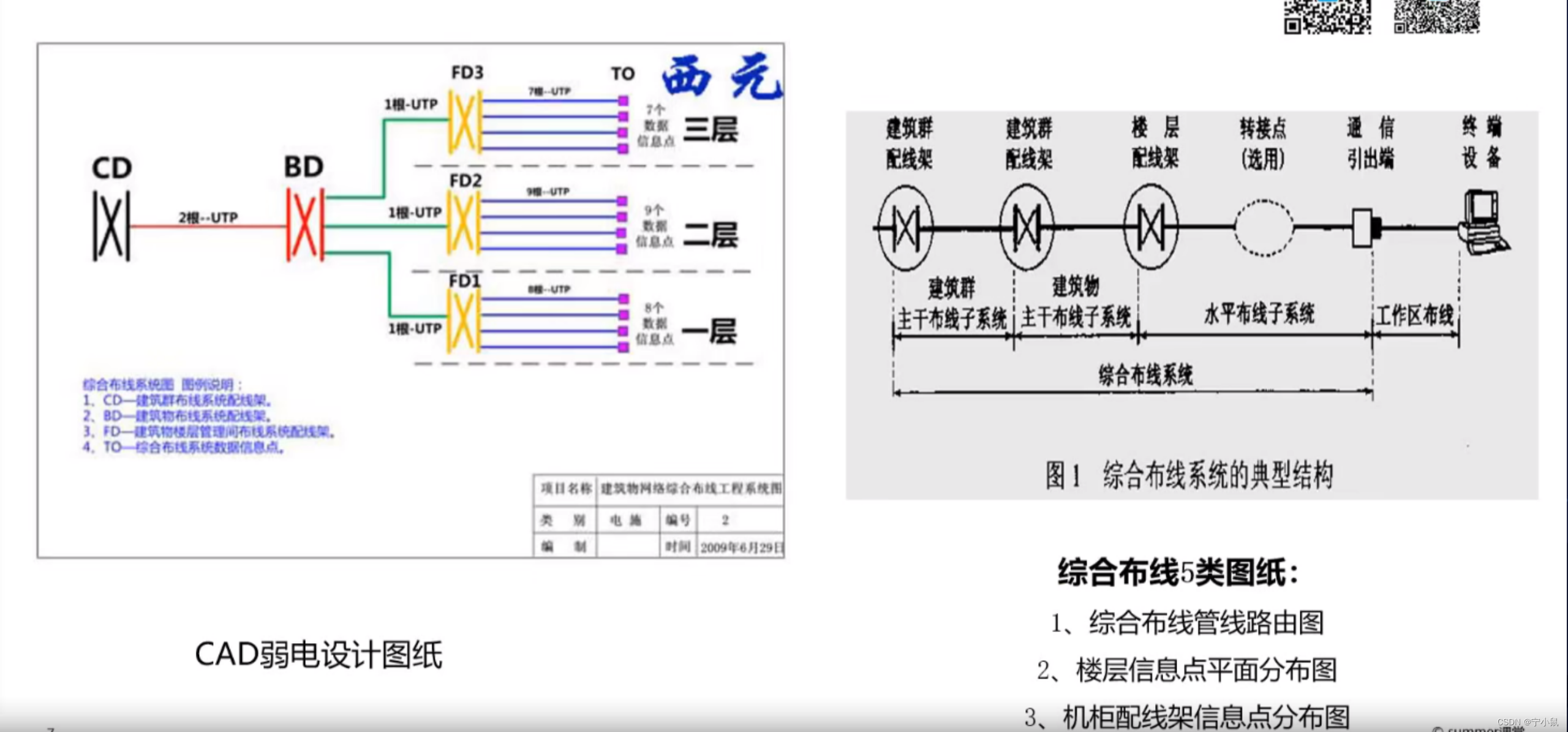

1、综合布线

结构化布线示意图:

布线距离

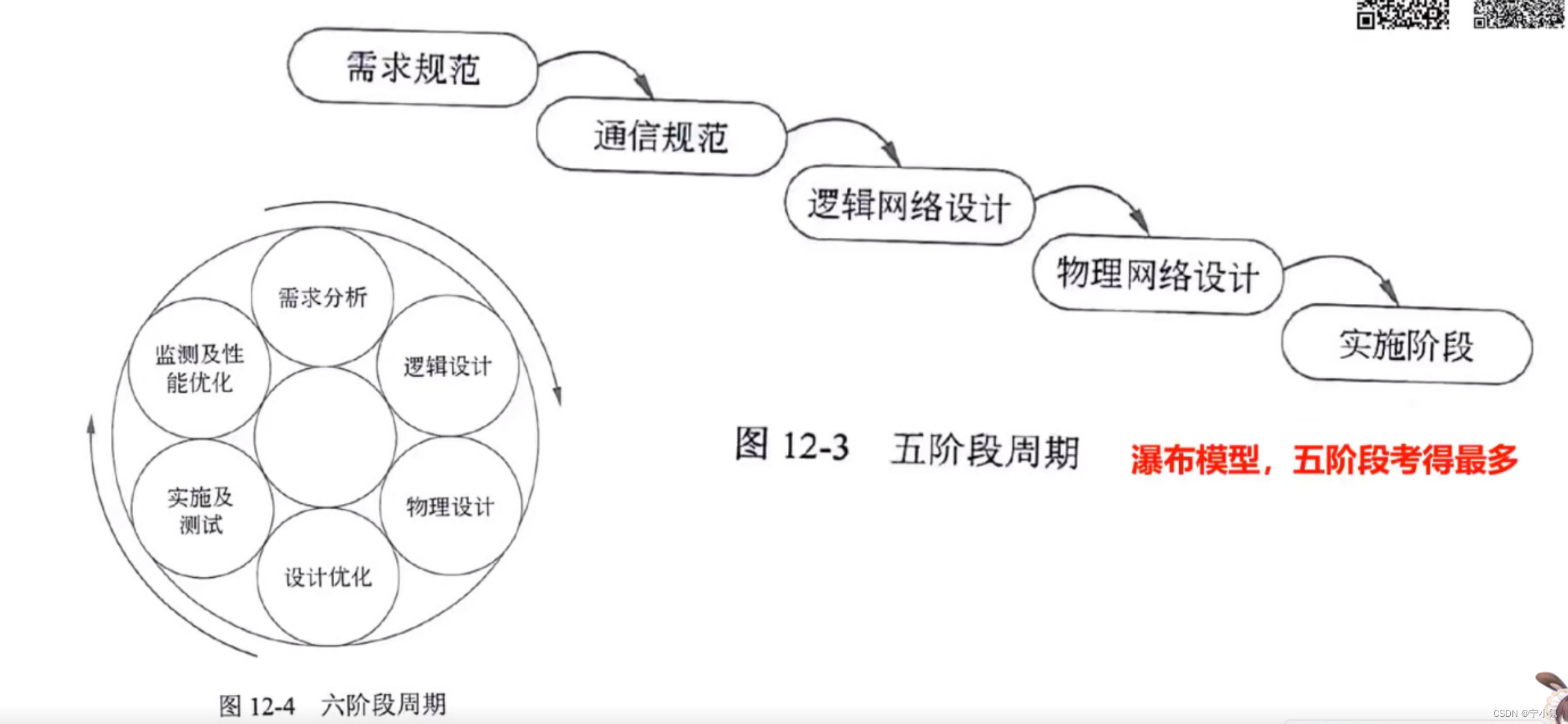

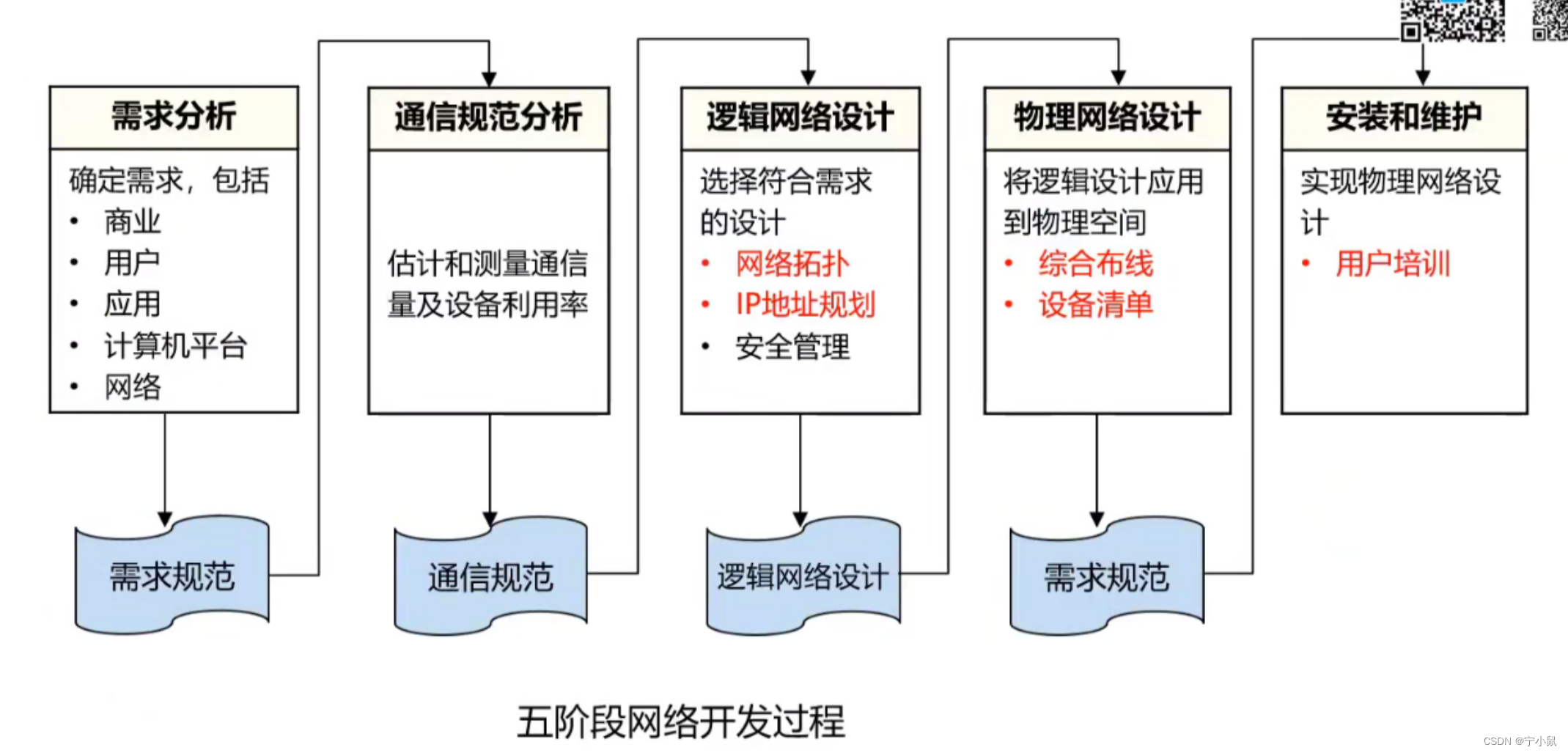

2、网络分析与设计

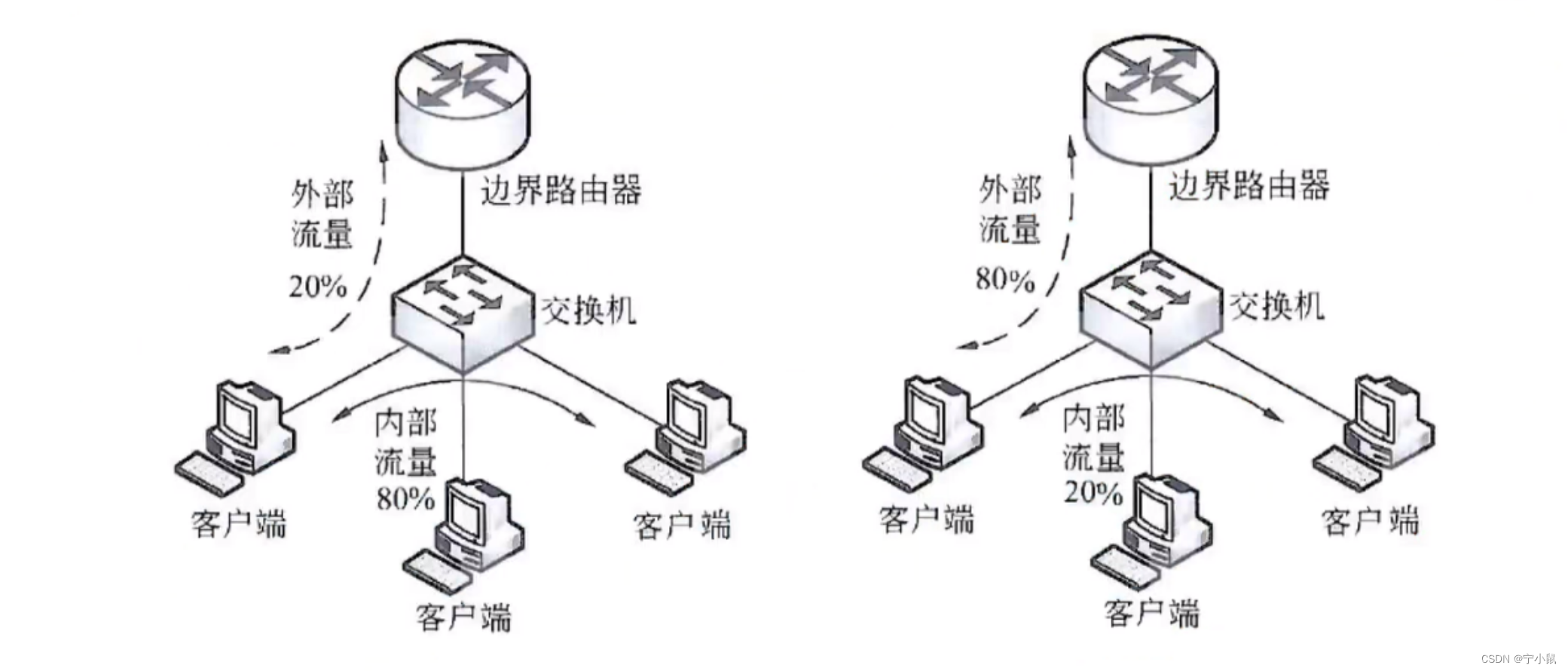

网络流量分析

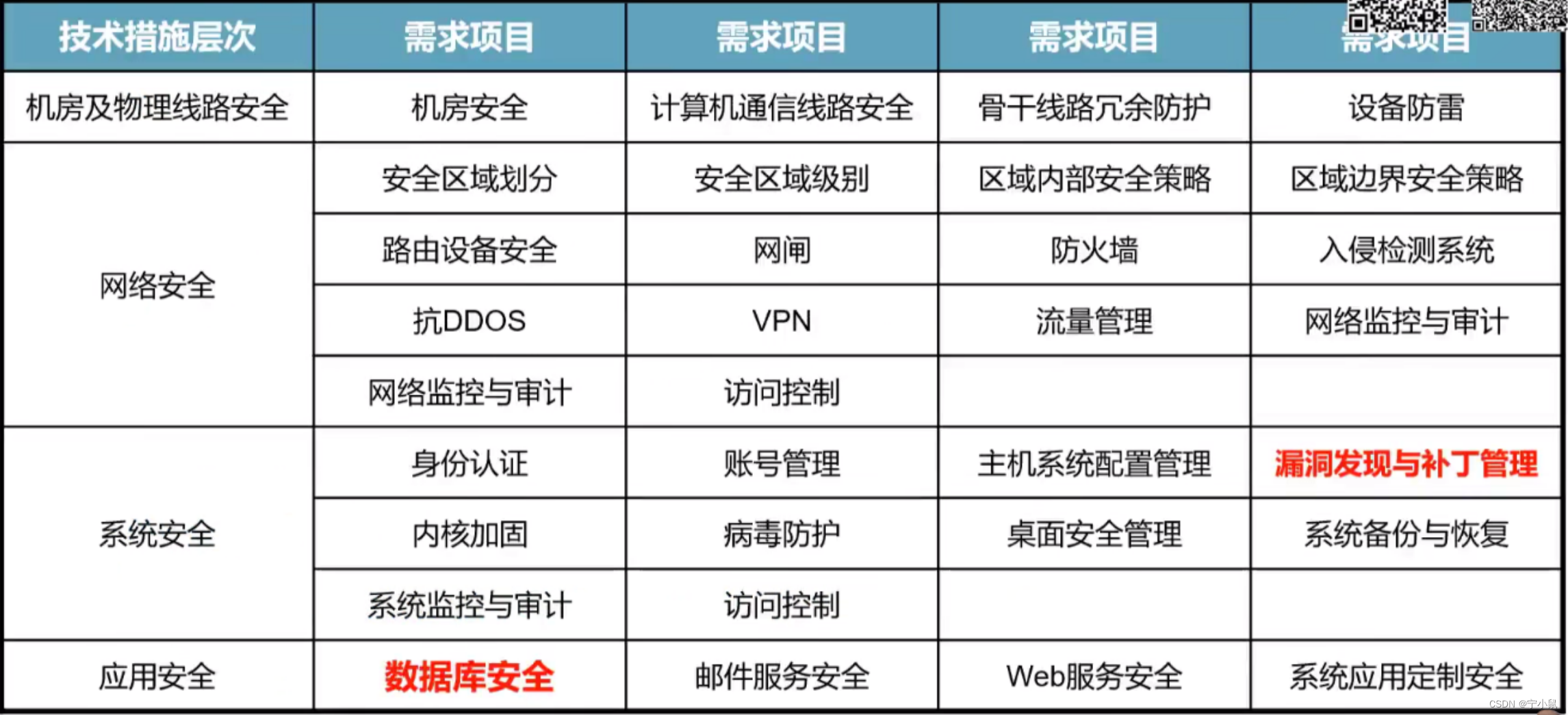

网络安全技术措施表

在进行网络技术选择时,考虑:通信带宽、技术成熟性、连接服务类型、可打展性、高投资产出比等因素

对于大型网络工程来说,项目本身不能成为新技术的试验田。尽量使用较成熟、拥有较多案例的技术。

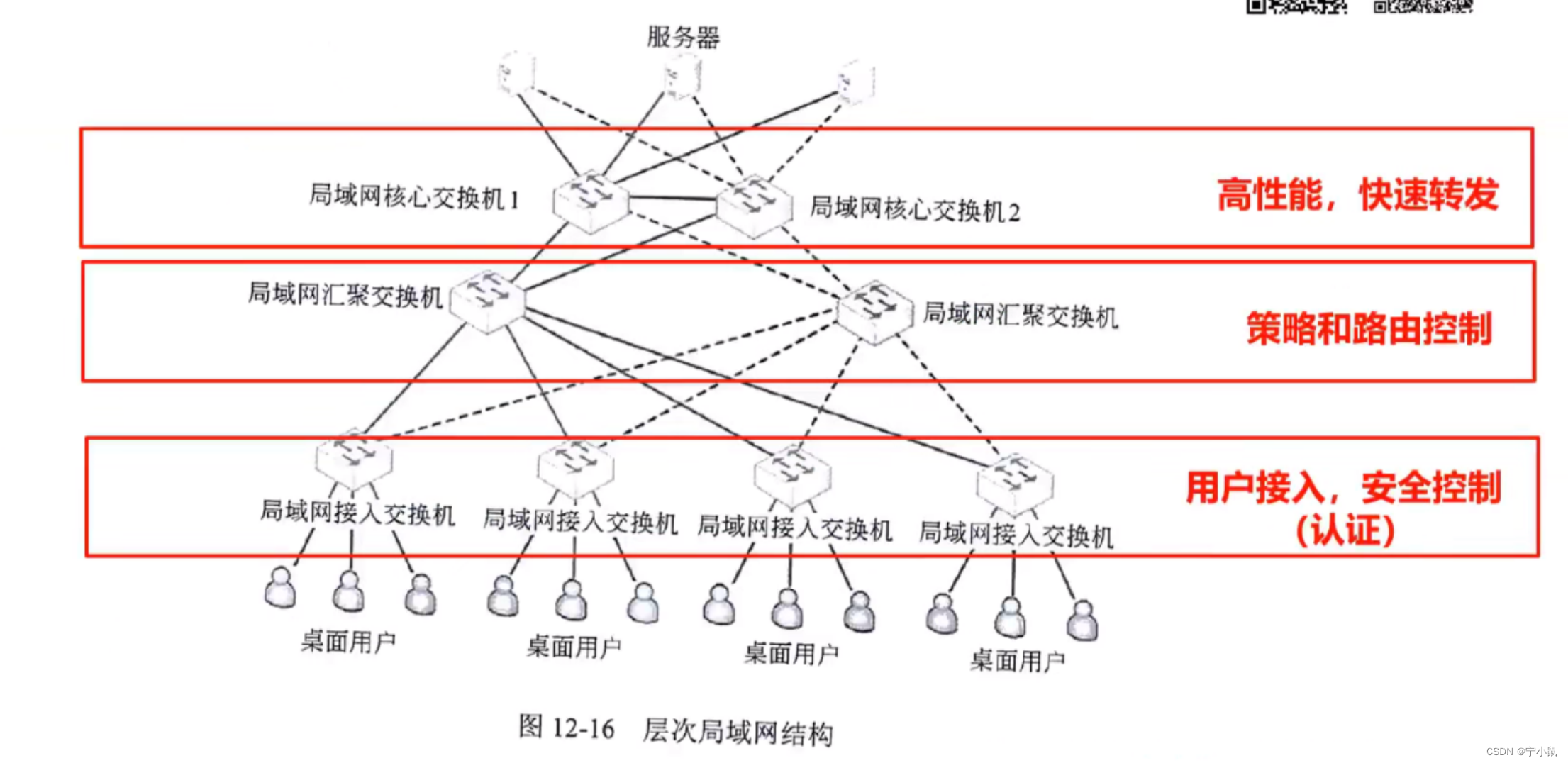

局域网网络结构类型

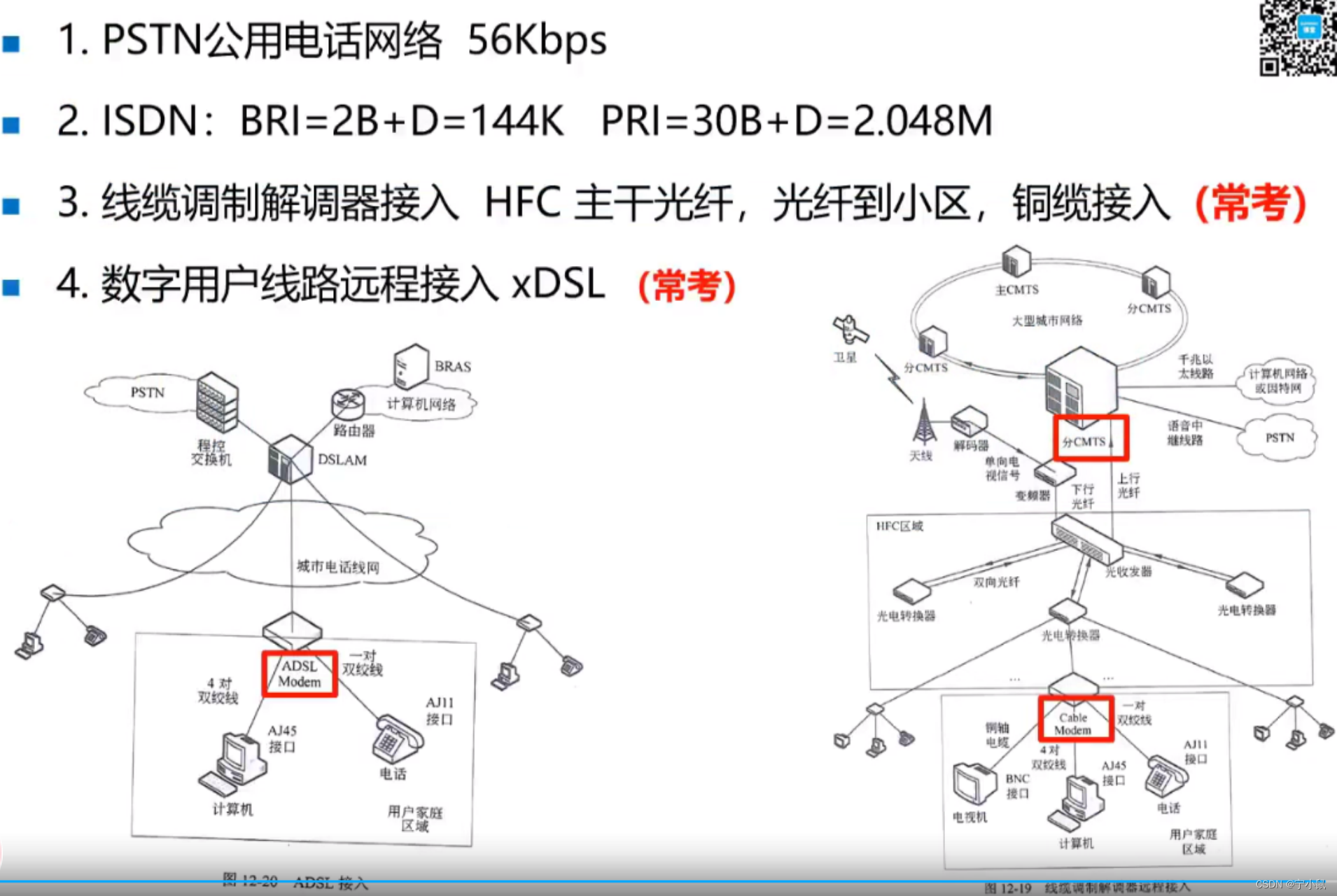

广域网接入技术

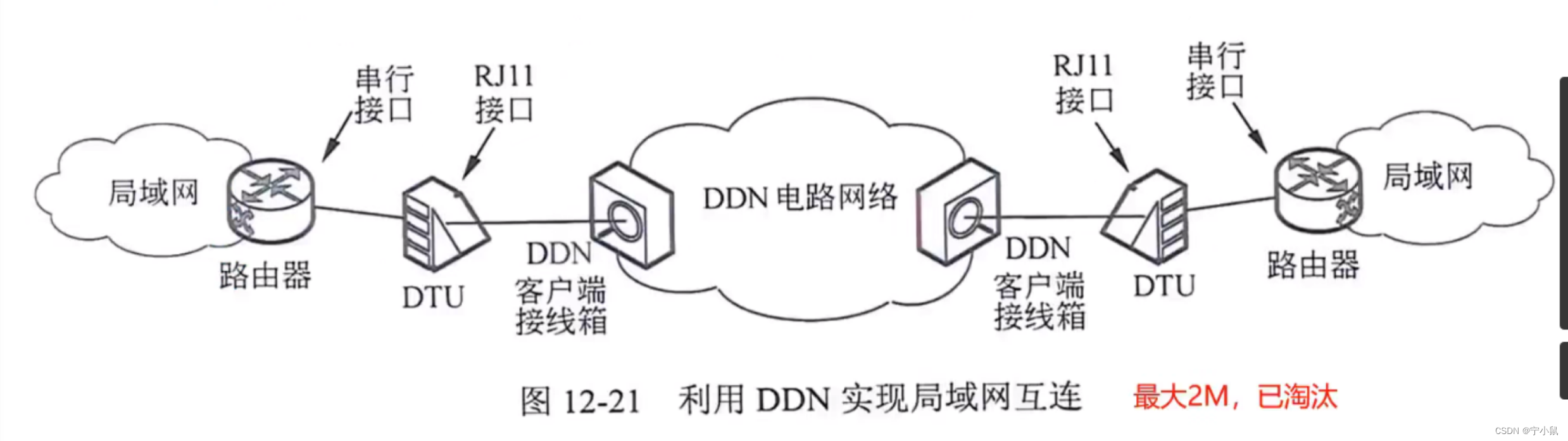

广域网互联网技术——DDN(已淘汰)

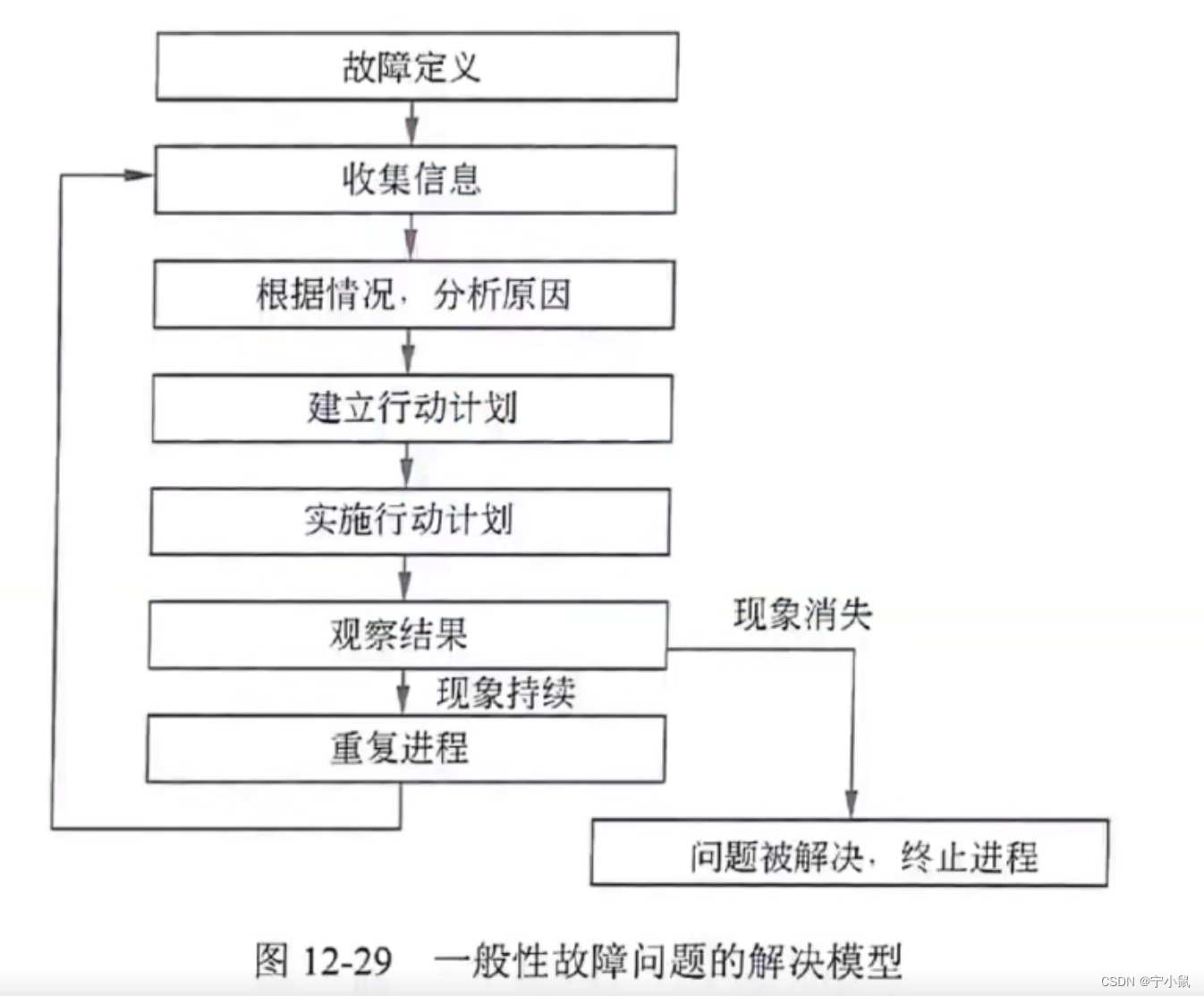

3、网络诊断与排查

故障类型

命令

show/display:监测系统的安装情况与网络的正常运行状况,也可以用千对故障区域的定位。

debug:帮助分离协议和配置问题(实际不用)

连通性

ping:用于检测网络上不同设备之间的;

tracert :用于确定数据包在从一个设备到另一个设备直至目的地的过程中所经过的路径

网络管理工具(如Cisco Works 、HPOpenView等)都含有监测以及故障排除功能,这有助千对网络互联环境的管理和故障的及时排除。

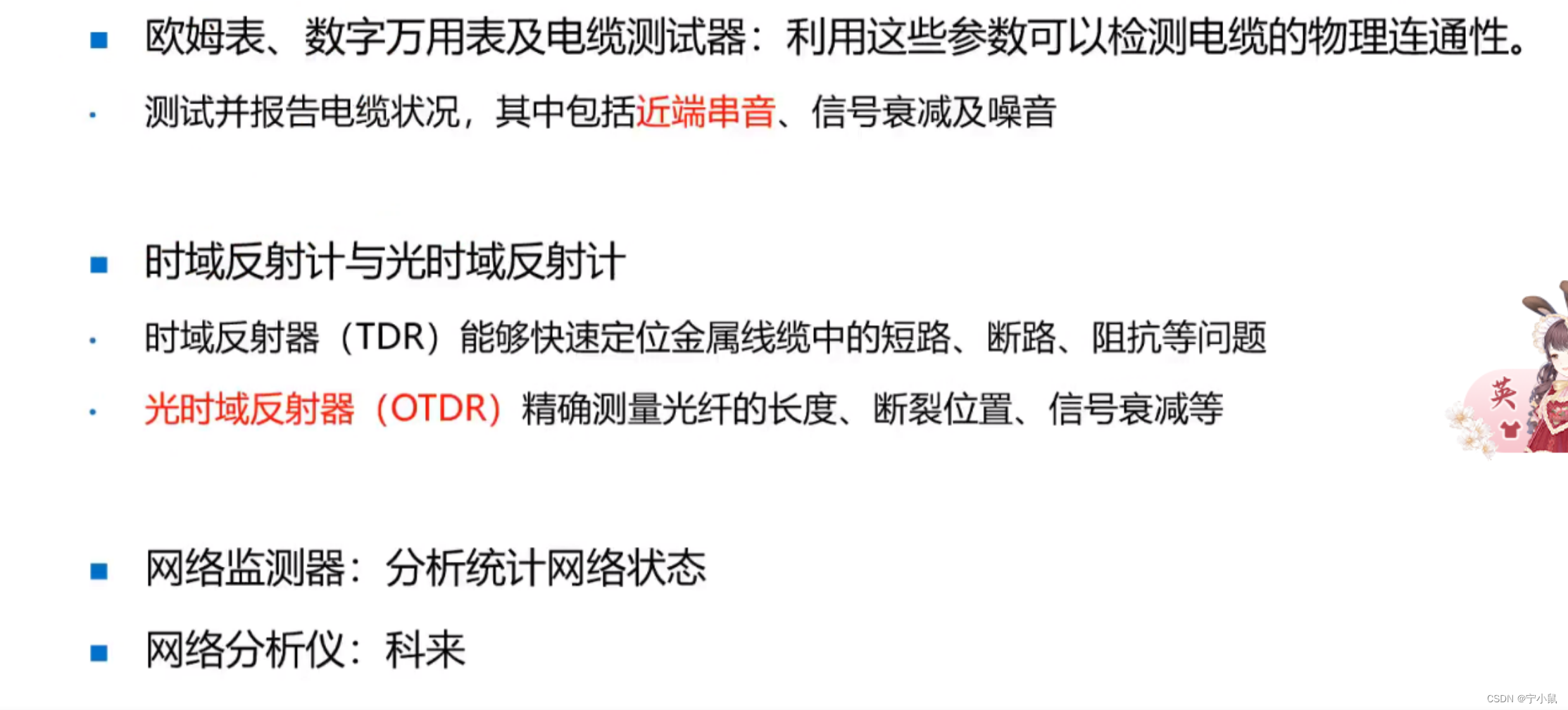

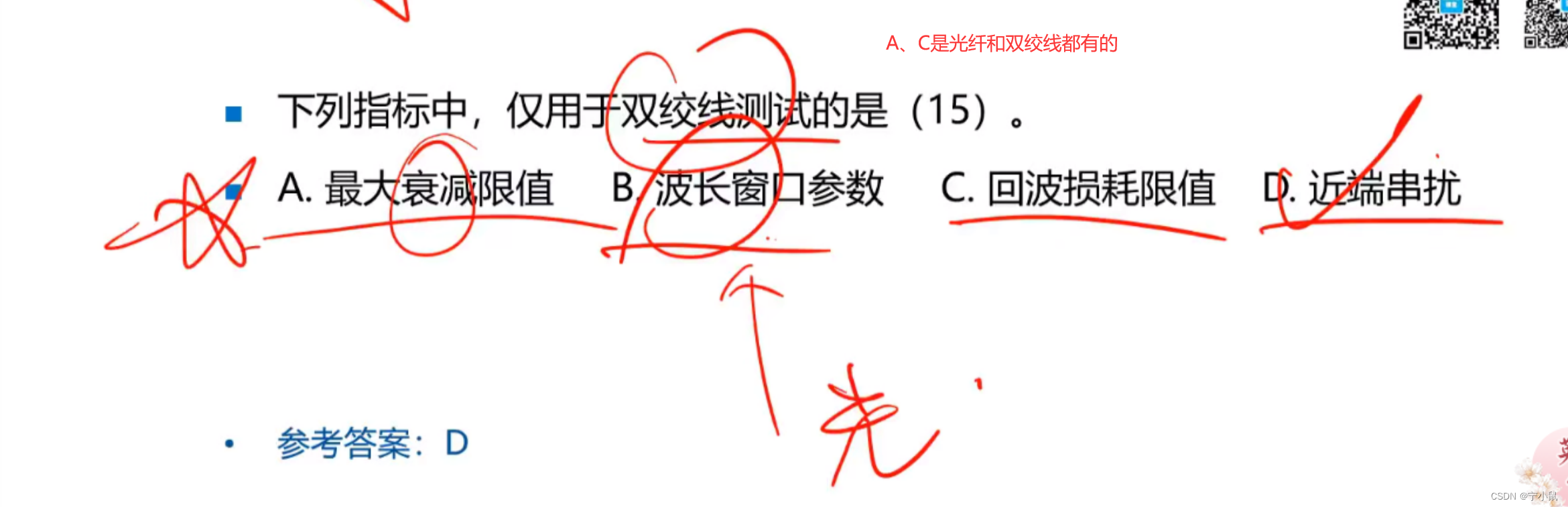

故障排查工具

层次化故障排查

补充章节

一、标准与知识产权

标准不怎么考,所以不用特别关注

1、保护期限

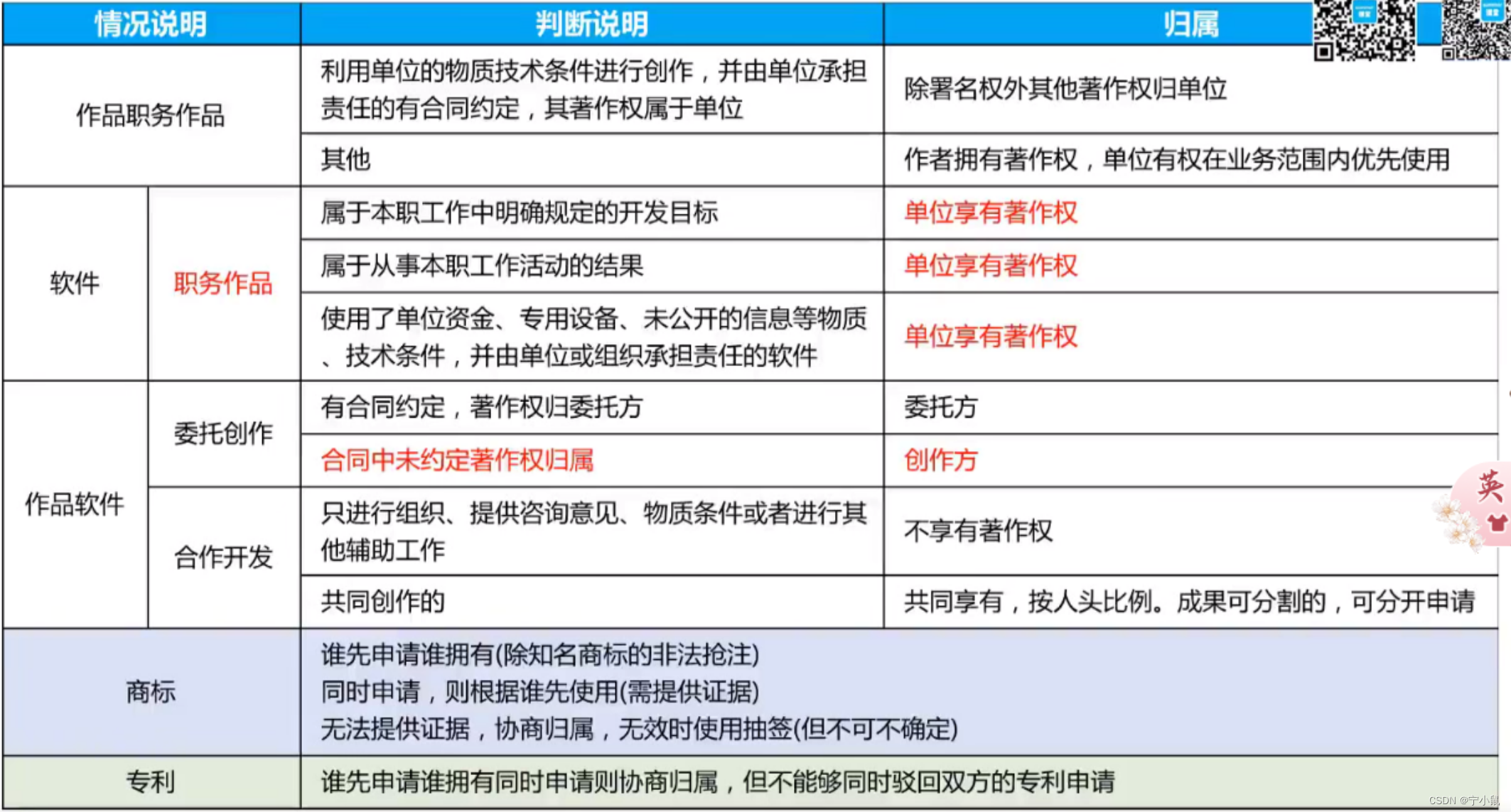

2、知识产权确定人

二、计算机硬件组成与结构

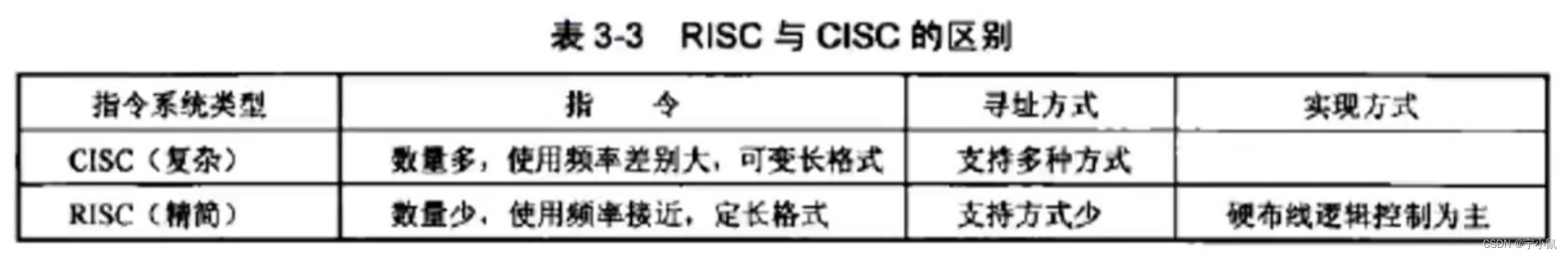

1、精简指令与复杂指令

为提高操作系统的效率,人们最初选择向指令系统中添加更多、更复杂的指令来实现,导致指令集越来越大。这种类型的计算机称为复杂指令集计算机(CISC).

对指令数目和寻址方式做精简,指令的指周期相同,采用流水线技术,指令并行执行程度更好,这就是精简指令集计算机(RISC)。扩展:小型机、Intel与IBM

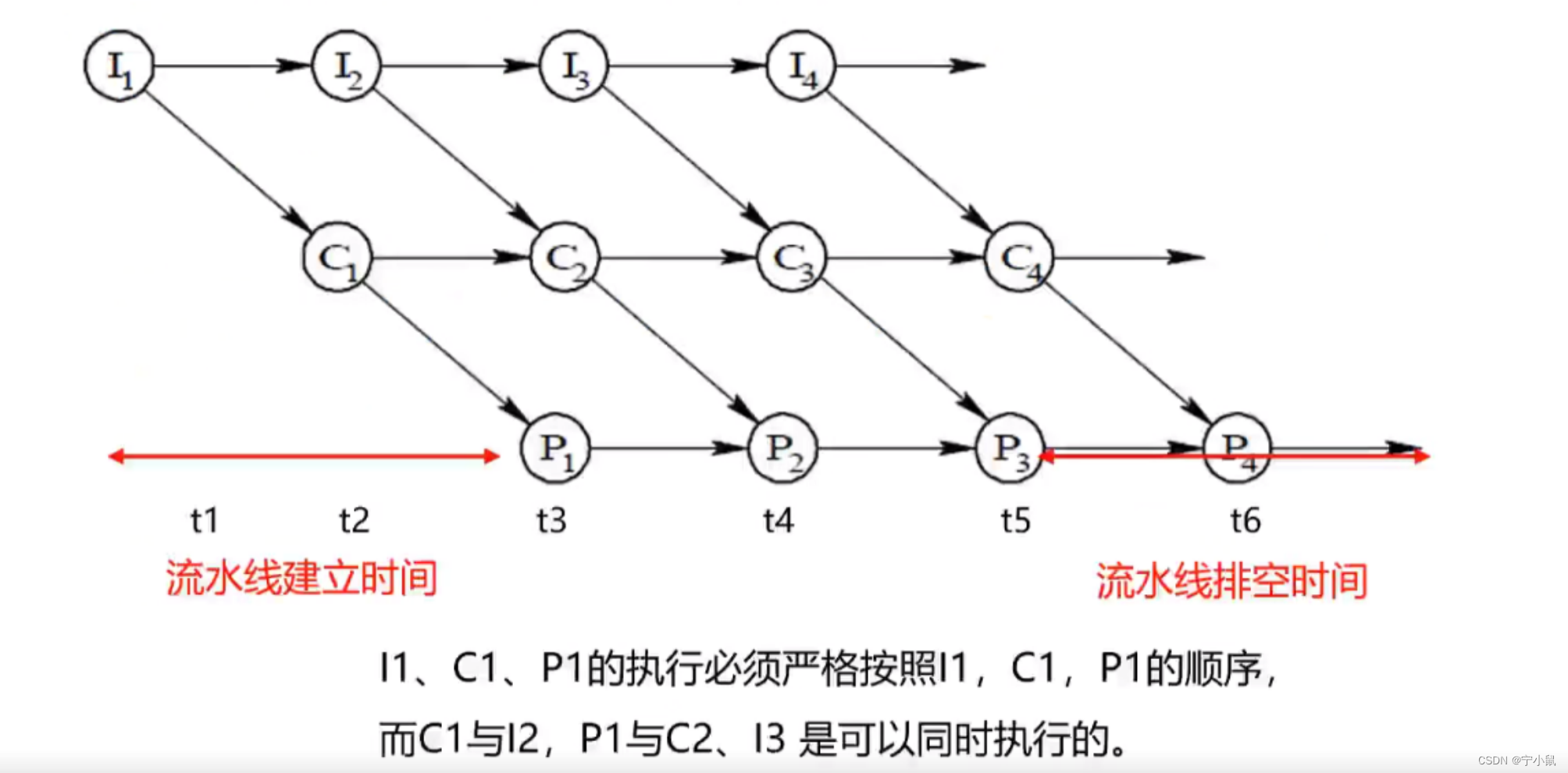

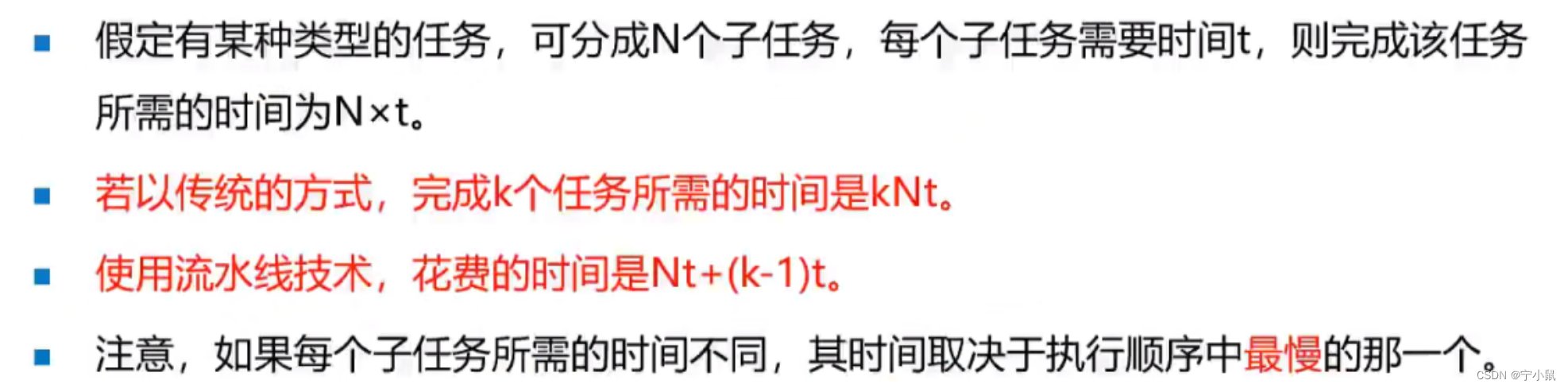

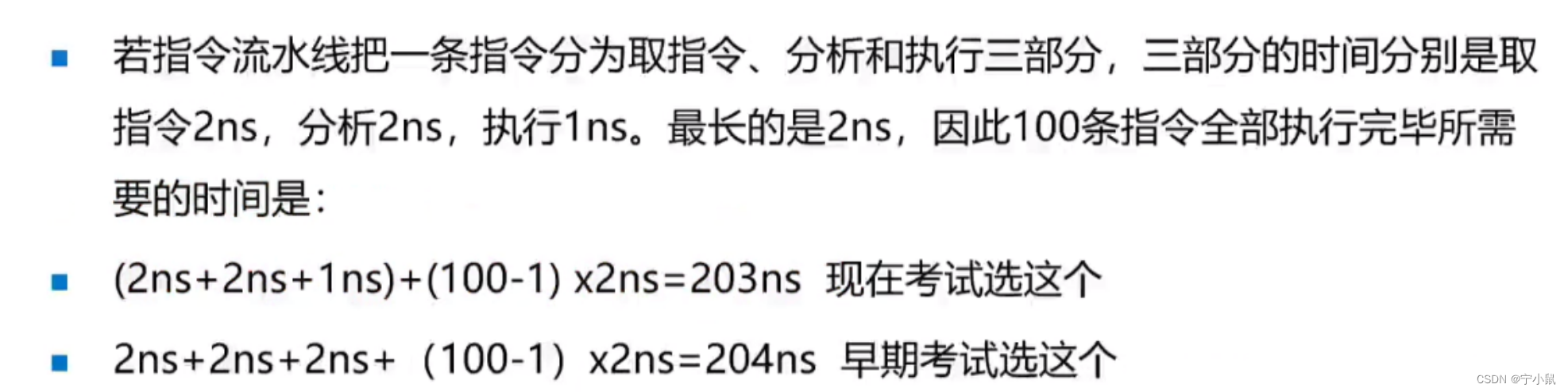

2、流水线

流水线技术是指在程序执行时,多条指令重叠进行操作的一种任务分解技术。

把一个任务分解为若干顺序执行的子任务,不同的子任务由不同的执行机构来负责执行,而这些执行机构可以同时并行工作。

扩展:福特汽车流水线、富土康三号流水线的张全蛋

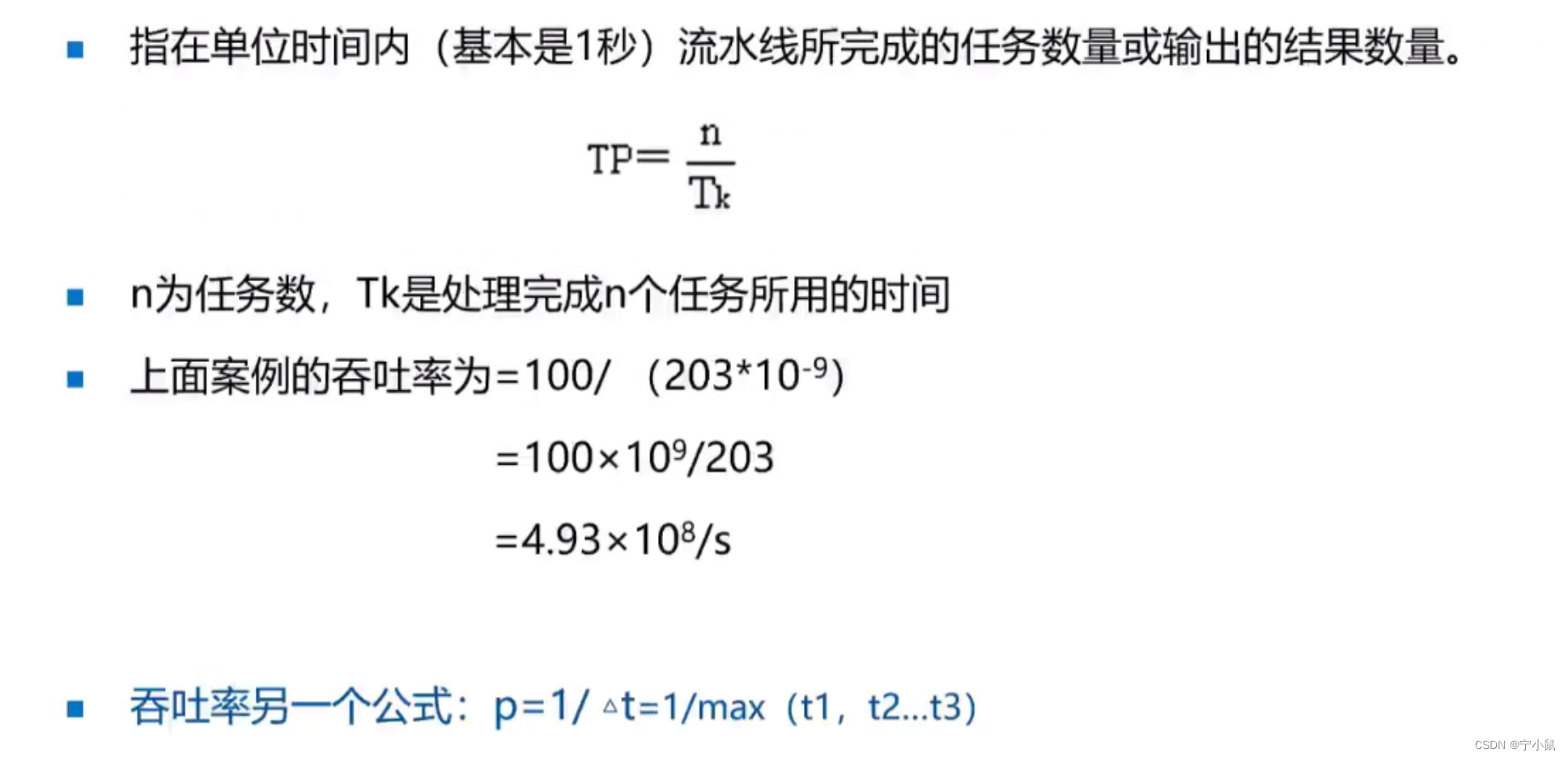

流水线吞吐率与加速比

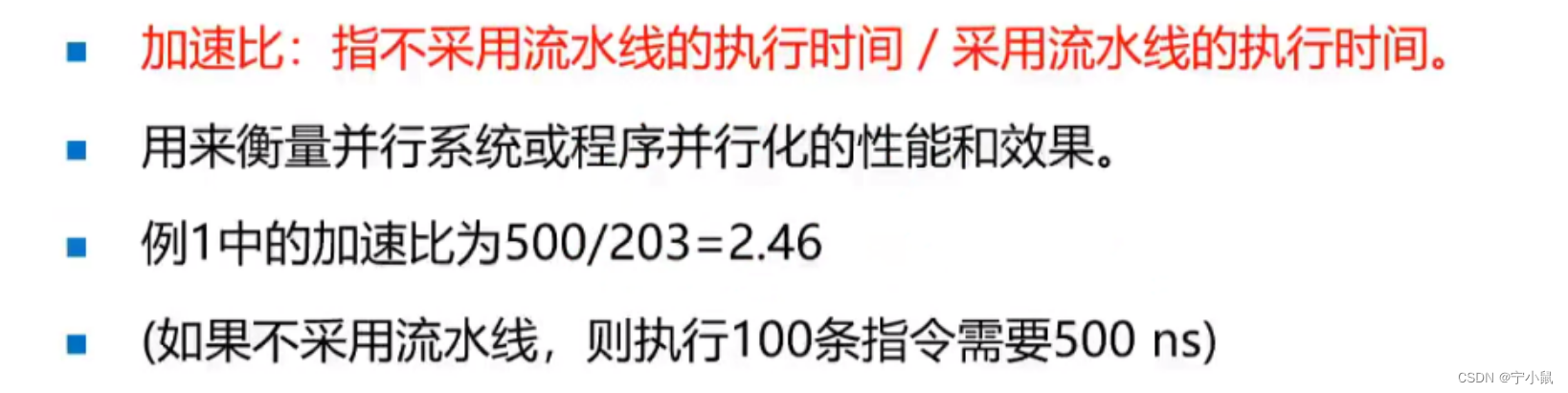

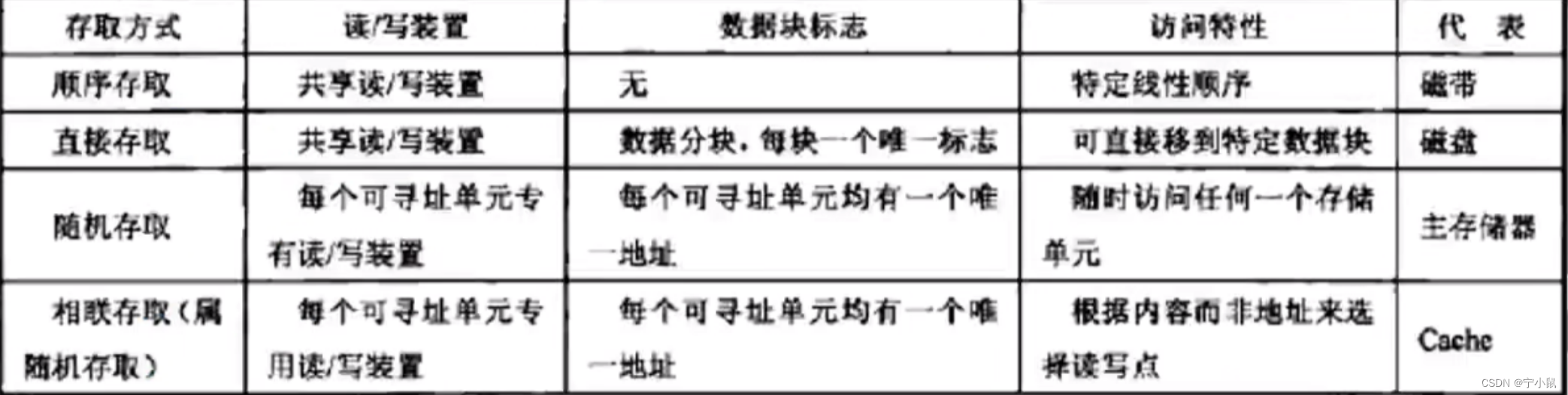

3、计算机存储器

存储器是计算机系统中的记忆设备,用来存放程序和数据。

计算机中全部信息,包括输入的原始数据、计算机程序、中间运行结果和最终运行结果都保存在存储器中。存储器分为:

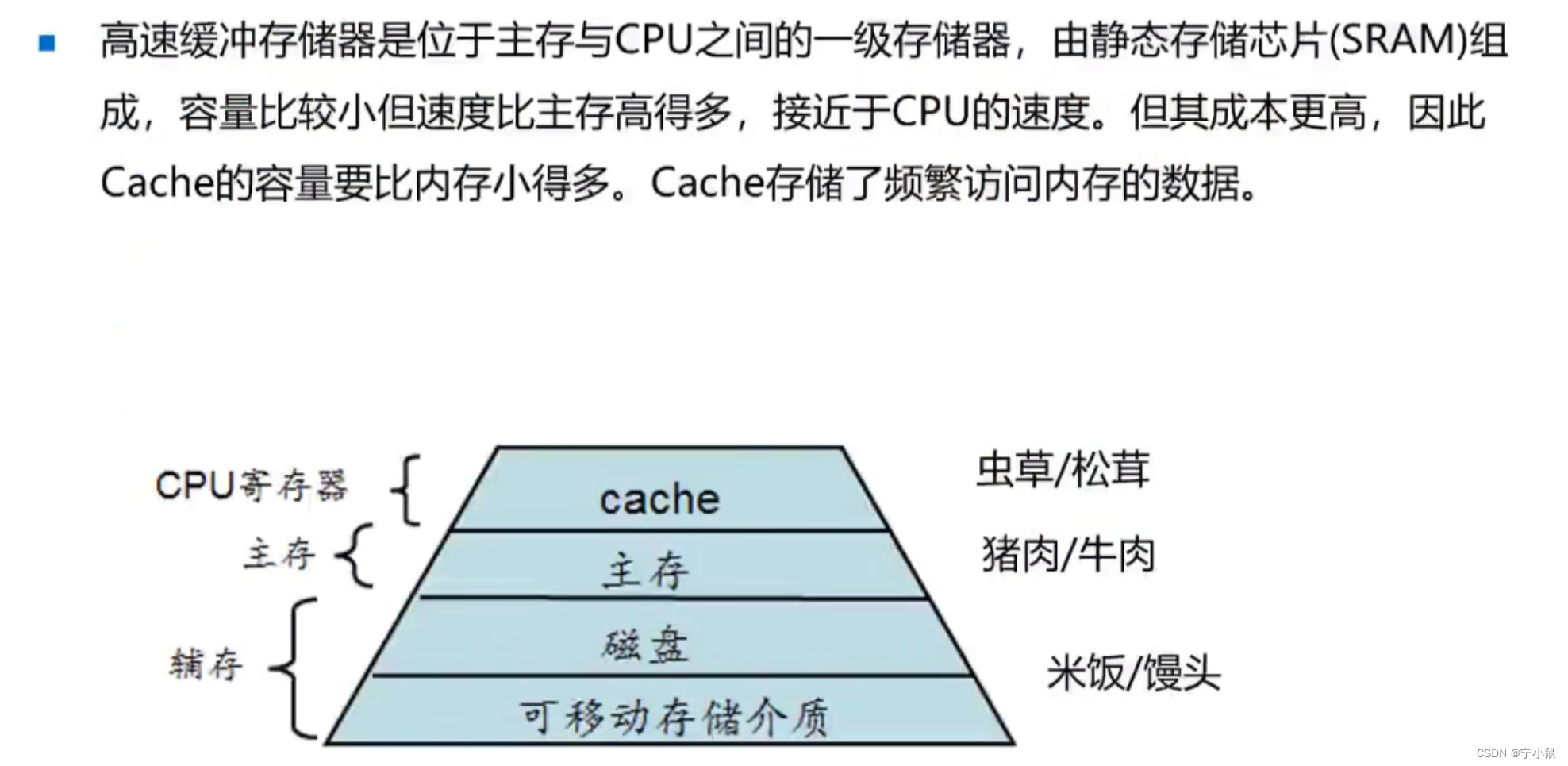

寄存器

Cache (高速缓冲存储器)主存储器

辅存储器

.从下到上,速度越来越快,容量越来越小,成本越来越高

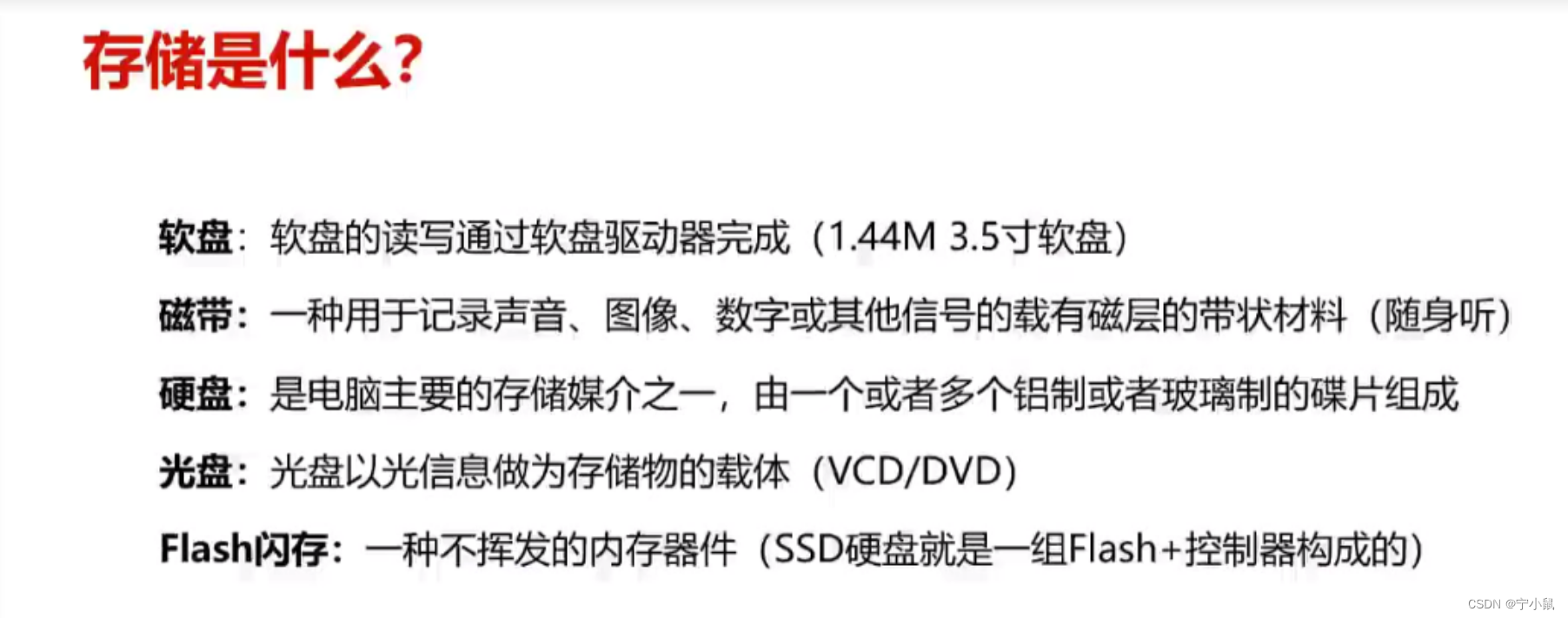

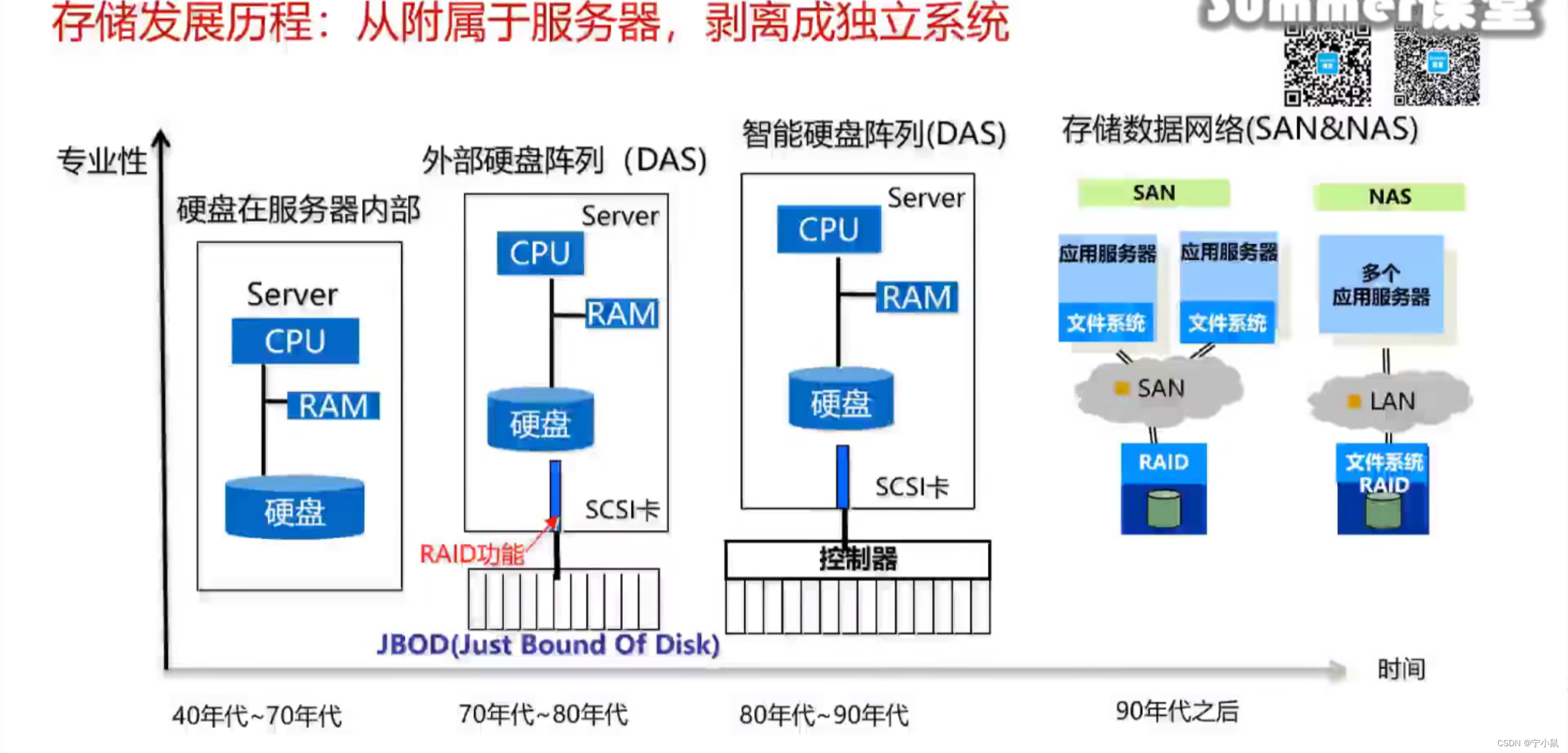

存储

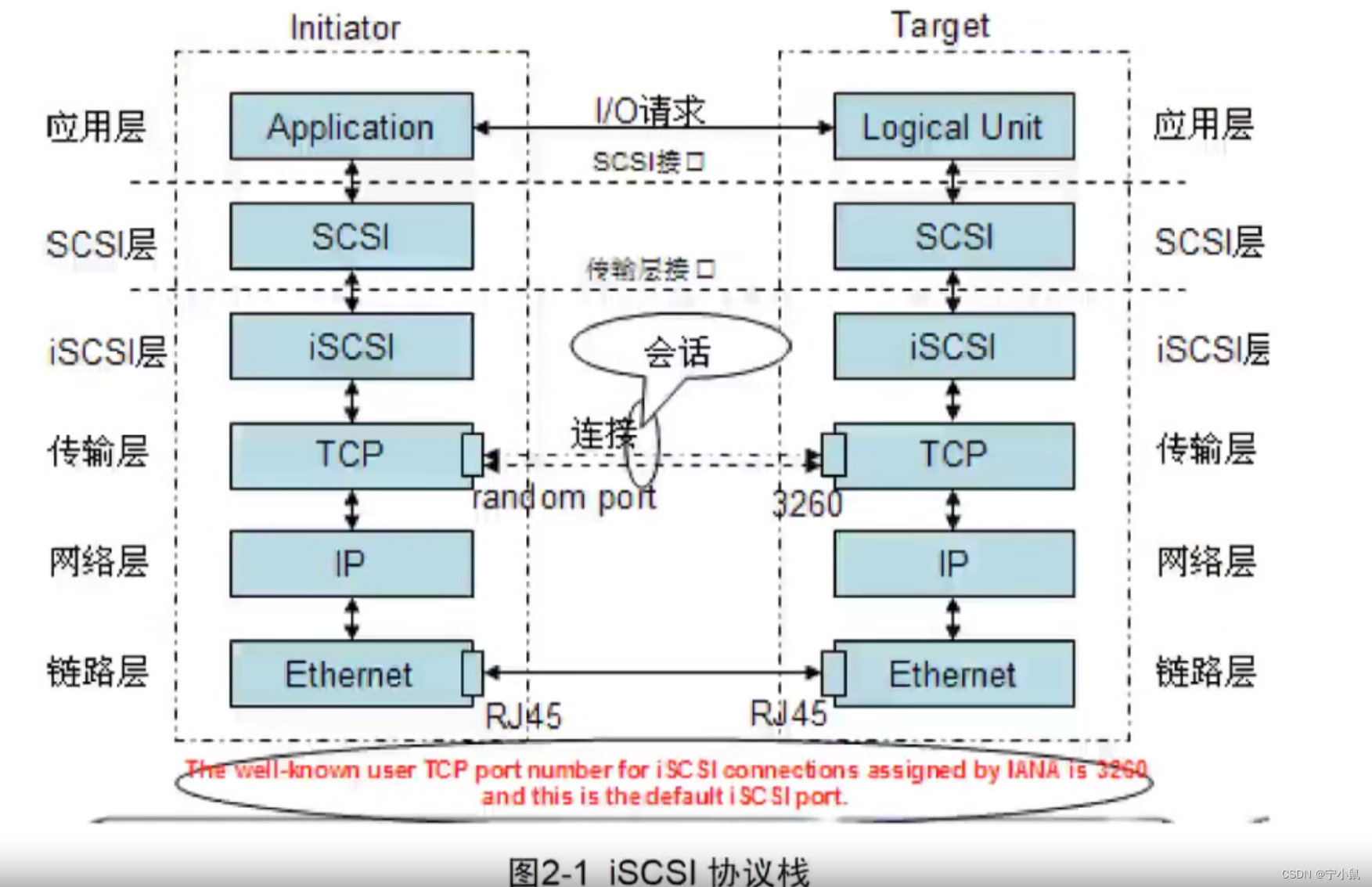

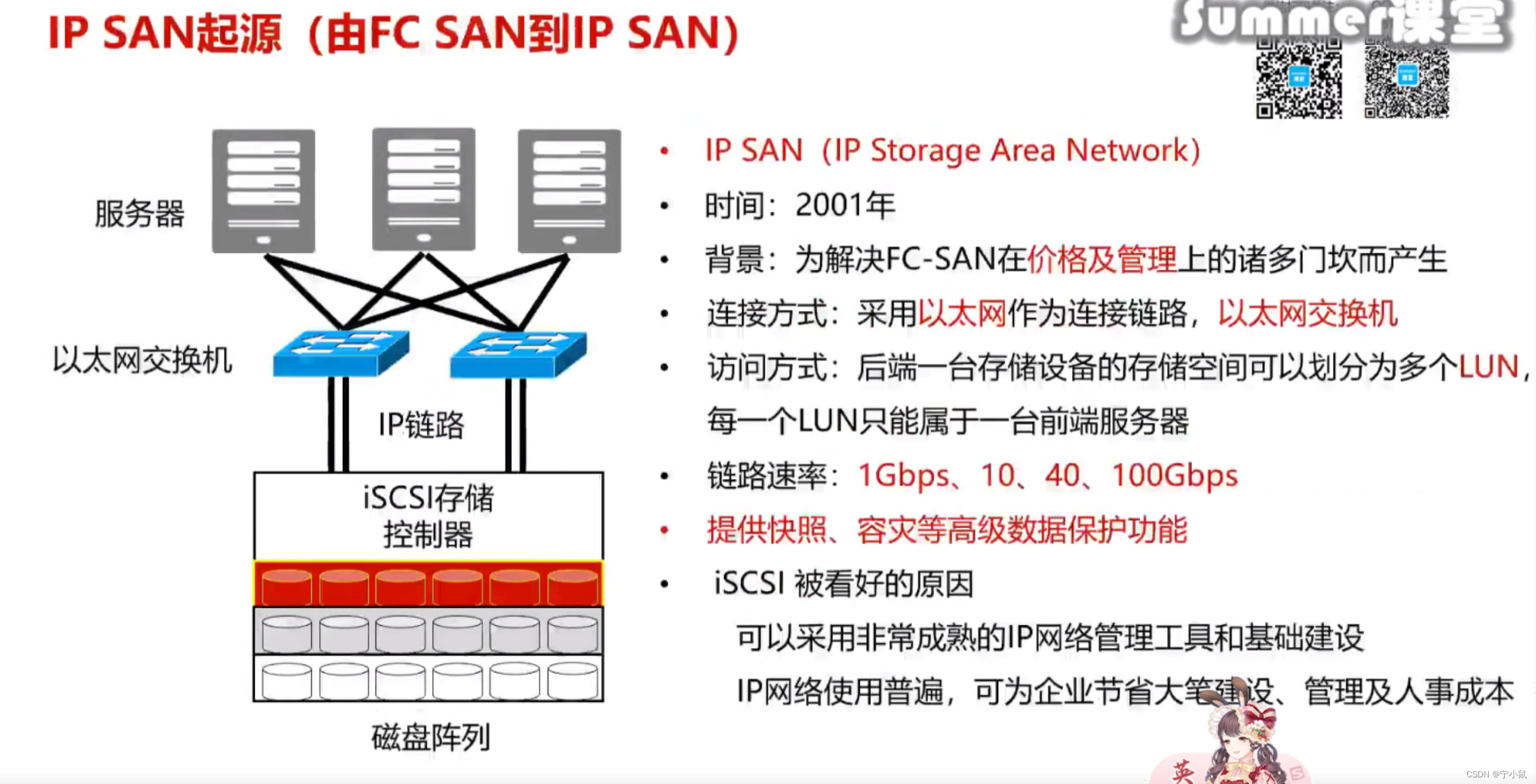

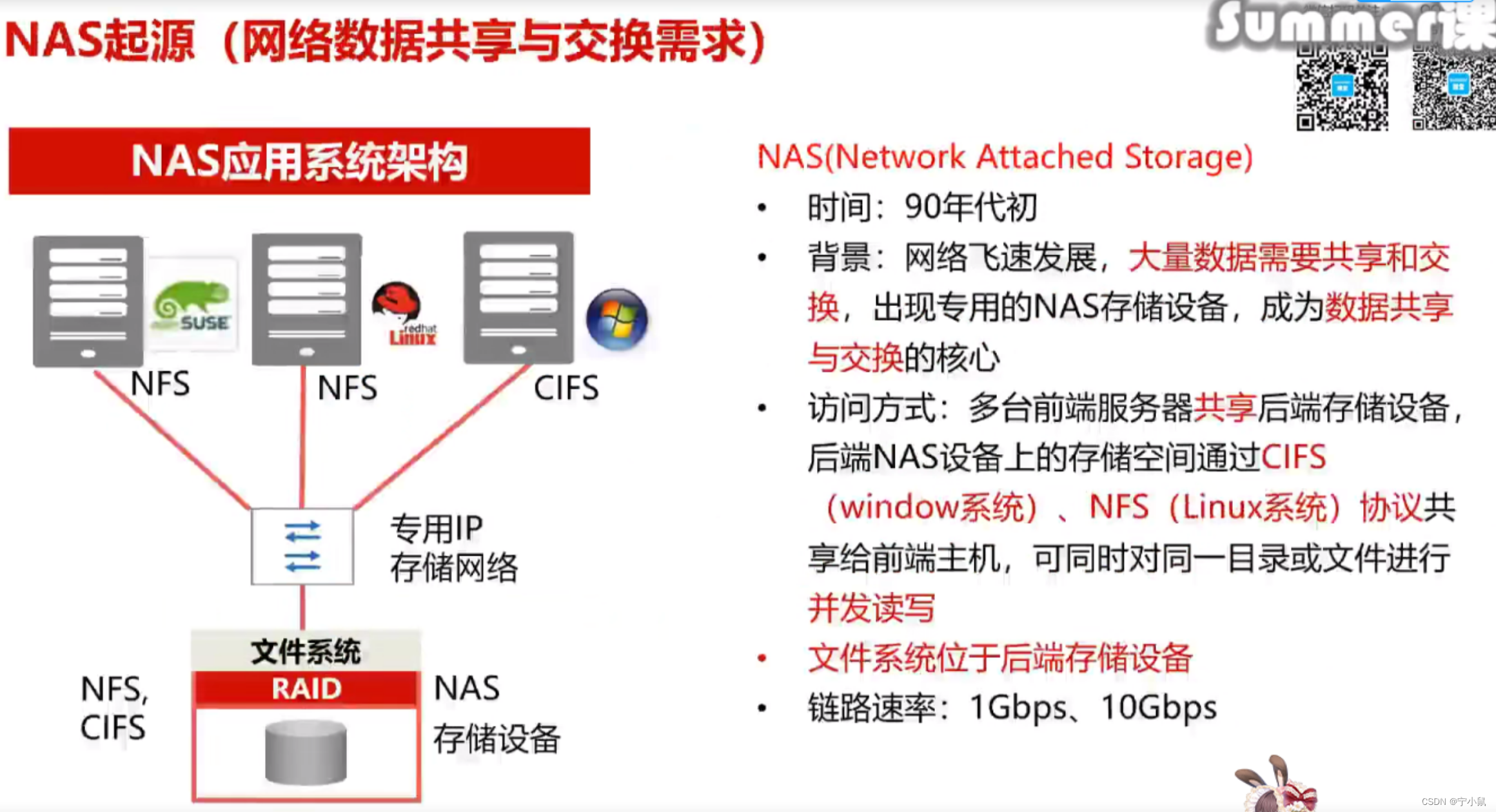

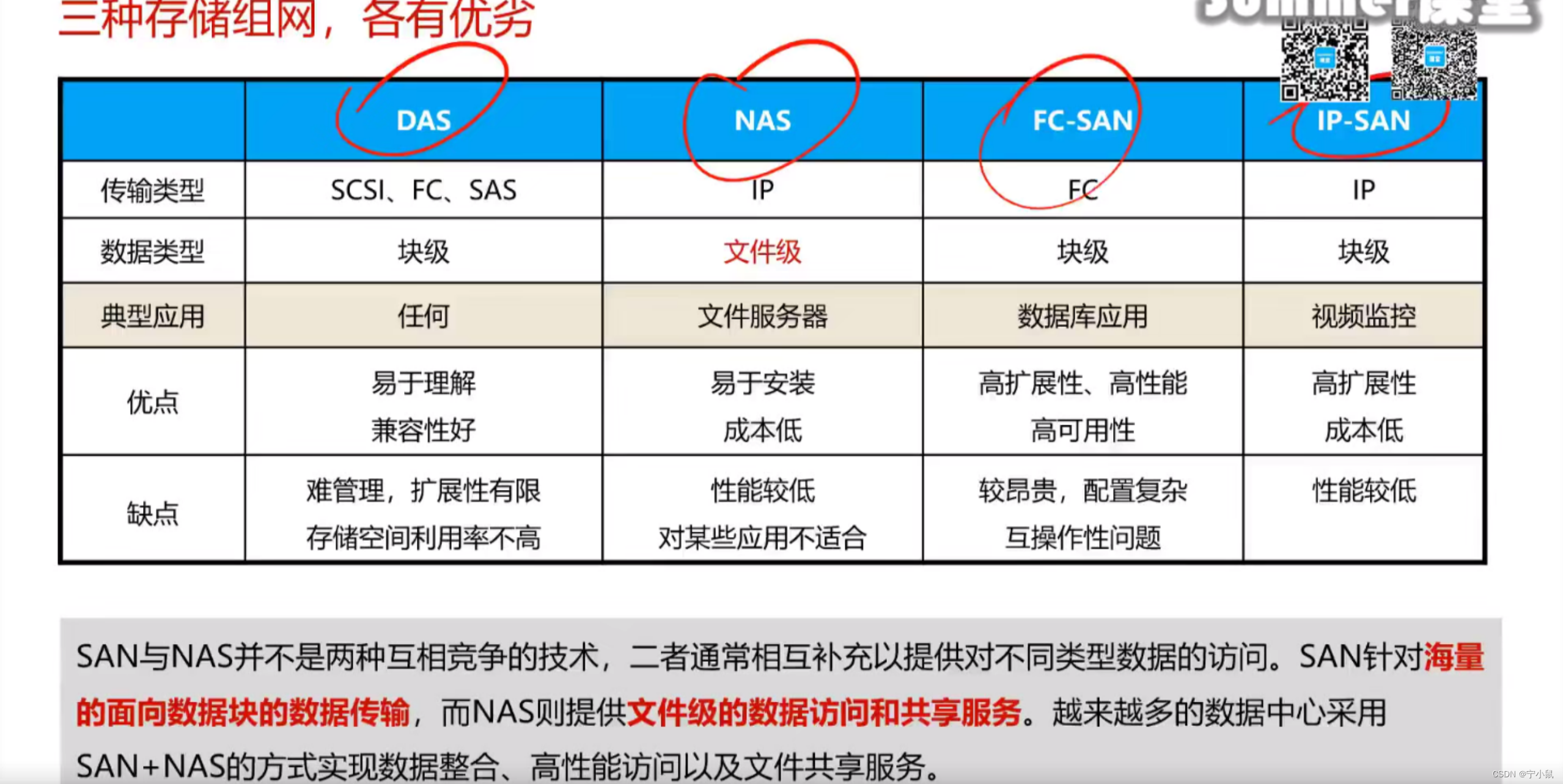

存储主要协议

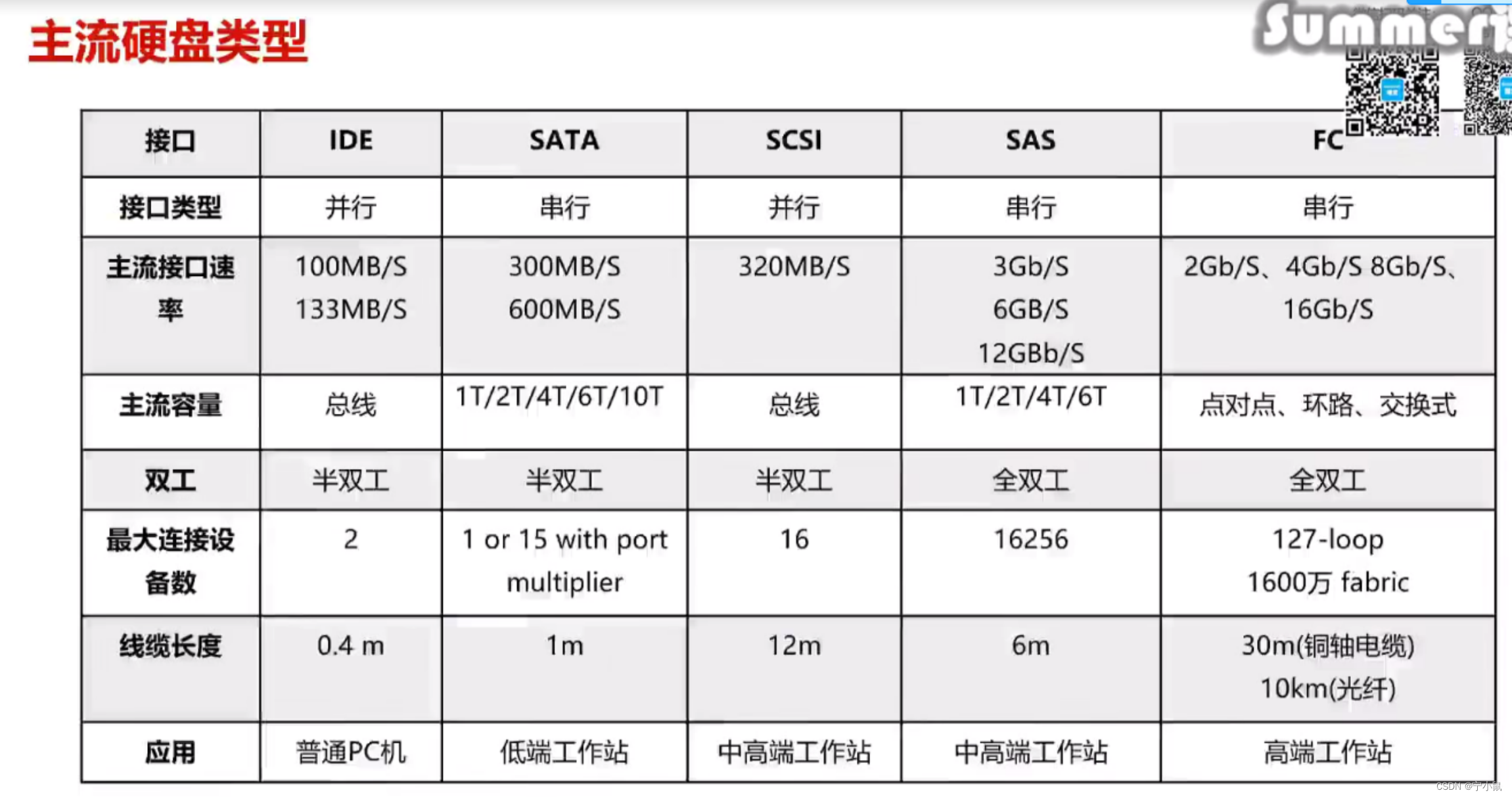

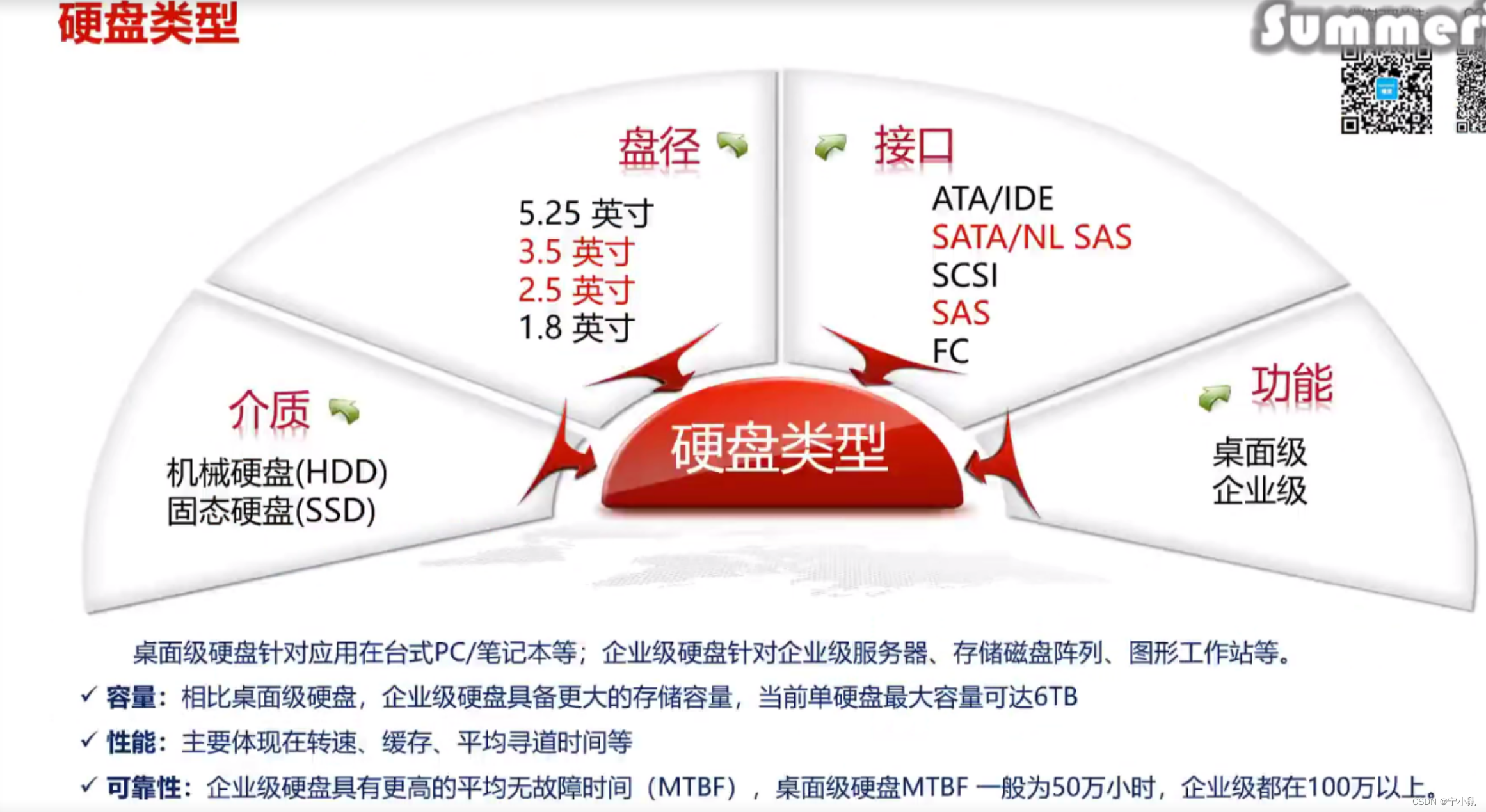

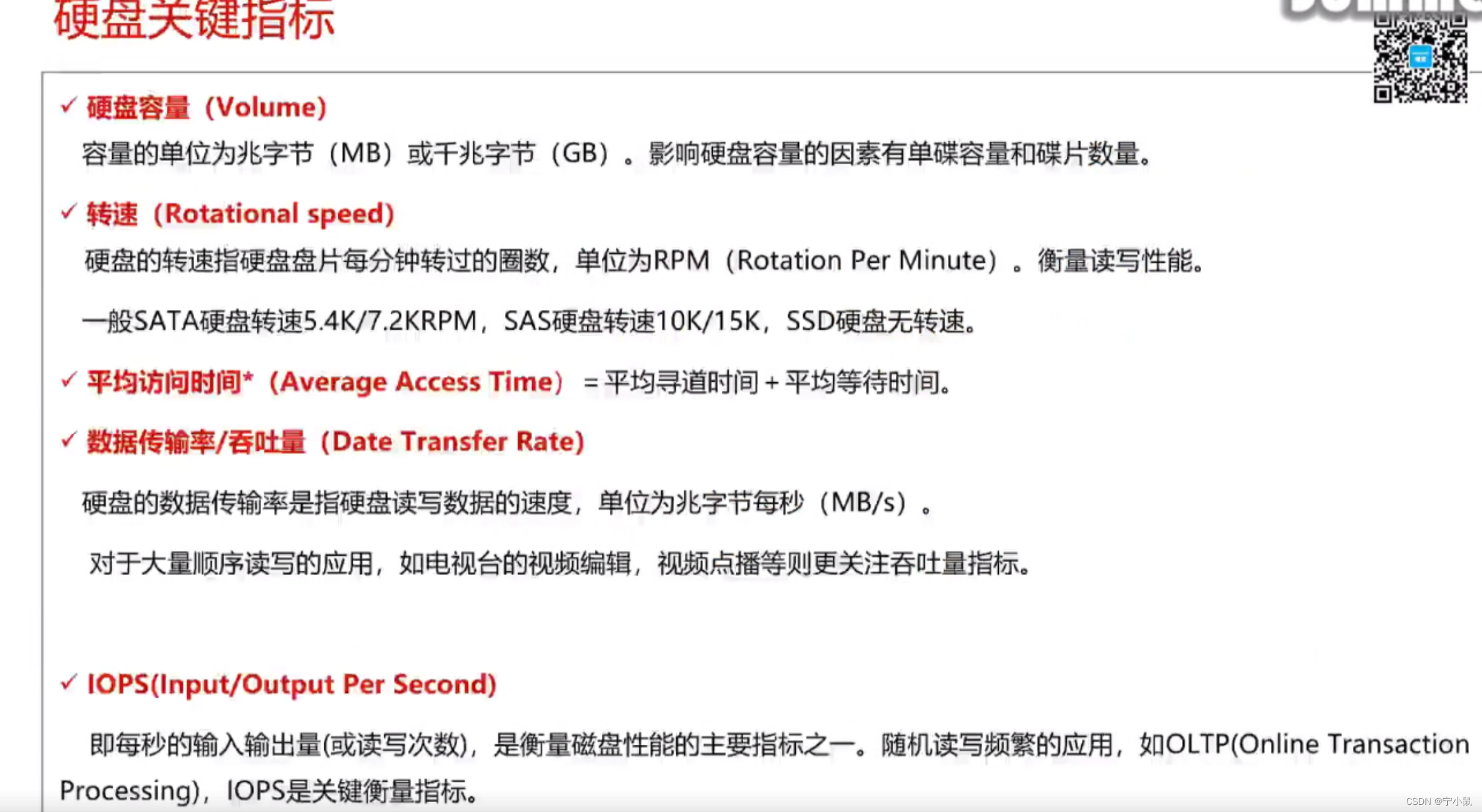

主流硬盘类型

机械硬盘的连续读写性很好,但随机读写性能很差。因为磁头移动至正确的磁道上需要时间,随机读写时,磁头不停的移动,时间都花在了磁头寻道上,所以性能不高。

随机读写频繁的应用:小文件存储(图片)、数据库、邮件服务器(关注IOPS)

顺序读写频繁的应用:视频监控、视频编辑(关注吞吐量)

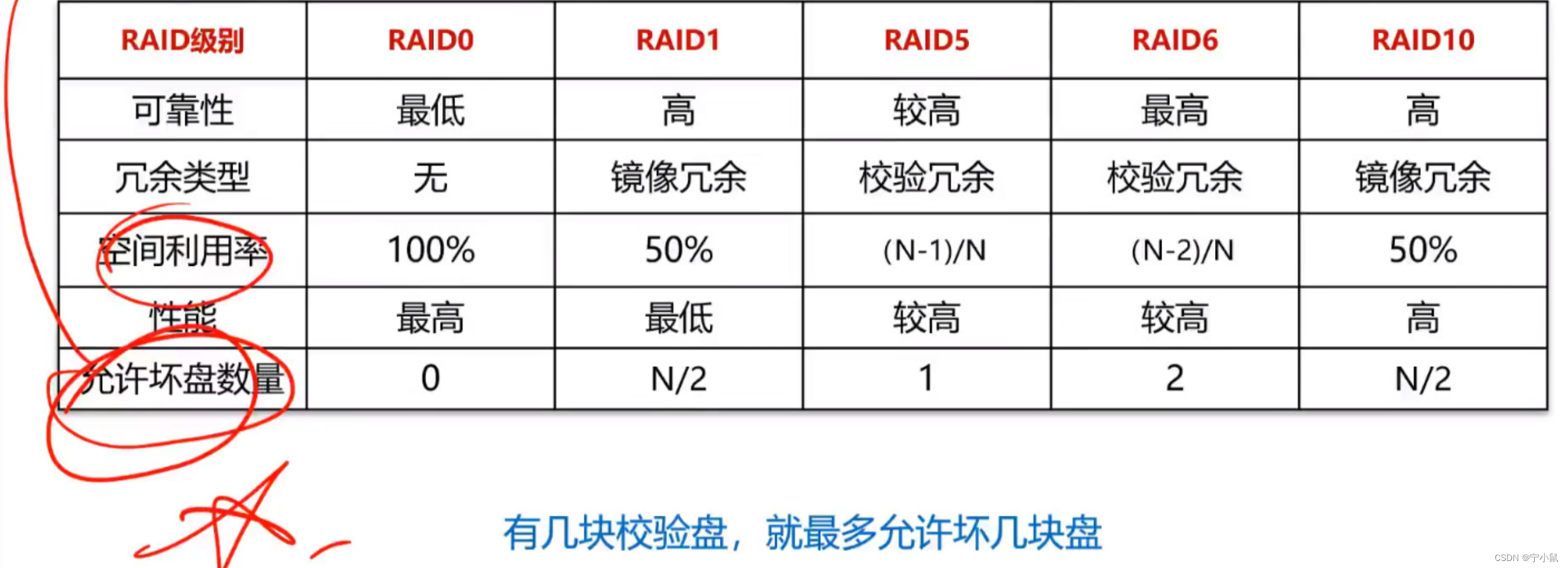

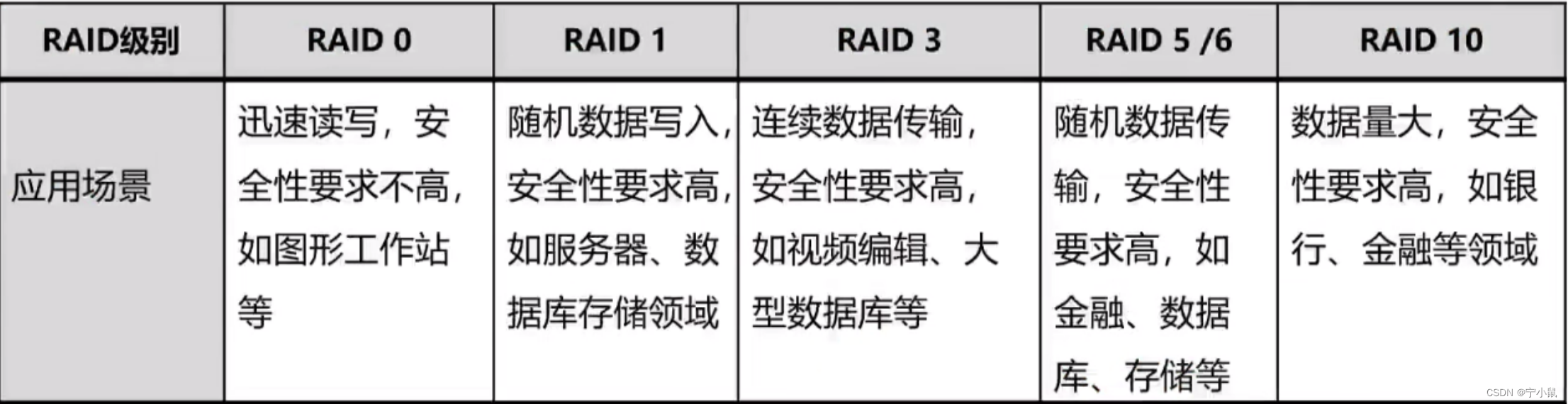

3、RAID(独立磁盘冗余阵列)

把多个相对便宜的磁盘组合起来,成为一个磁盘组,配合数据分散排列的设计,提升数据的安全性和整个磁盘系统效能。

利用多磁盘来提高数据传输率;

通过数据冗余与校验实现可靠性。

RAID应用的主要技术:分块技术、交叉技术和重聚技术。

4、输入输出I/O系统

三、操作系统

比较散,考频低,性价比不高

四、计算机软件开发

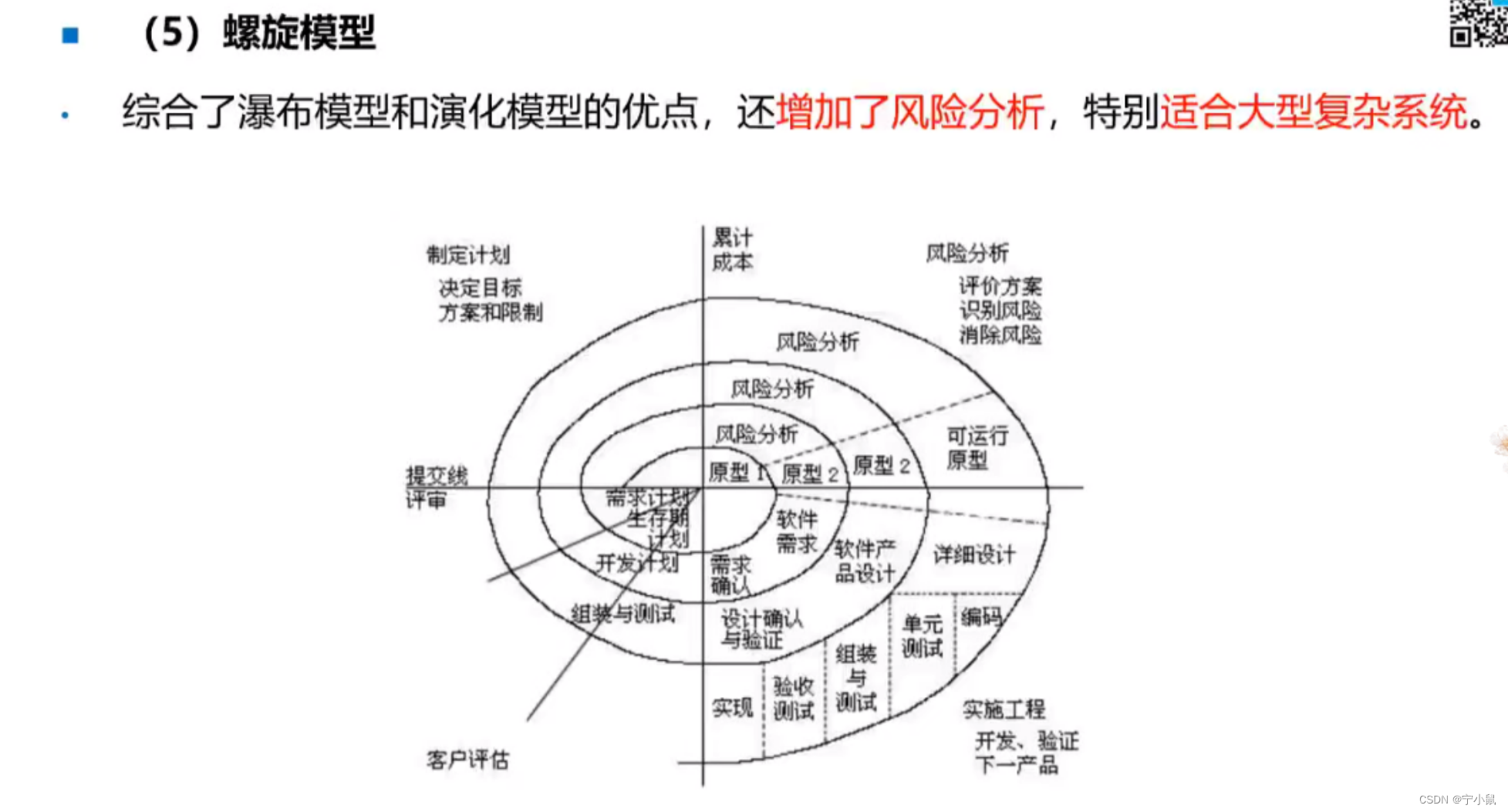

1、开发模型

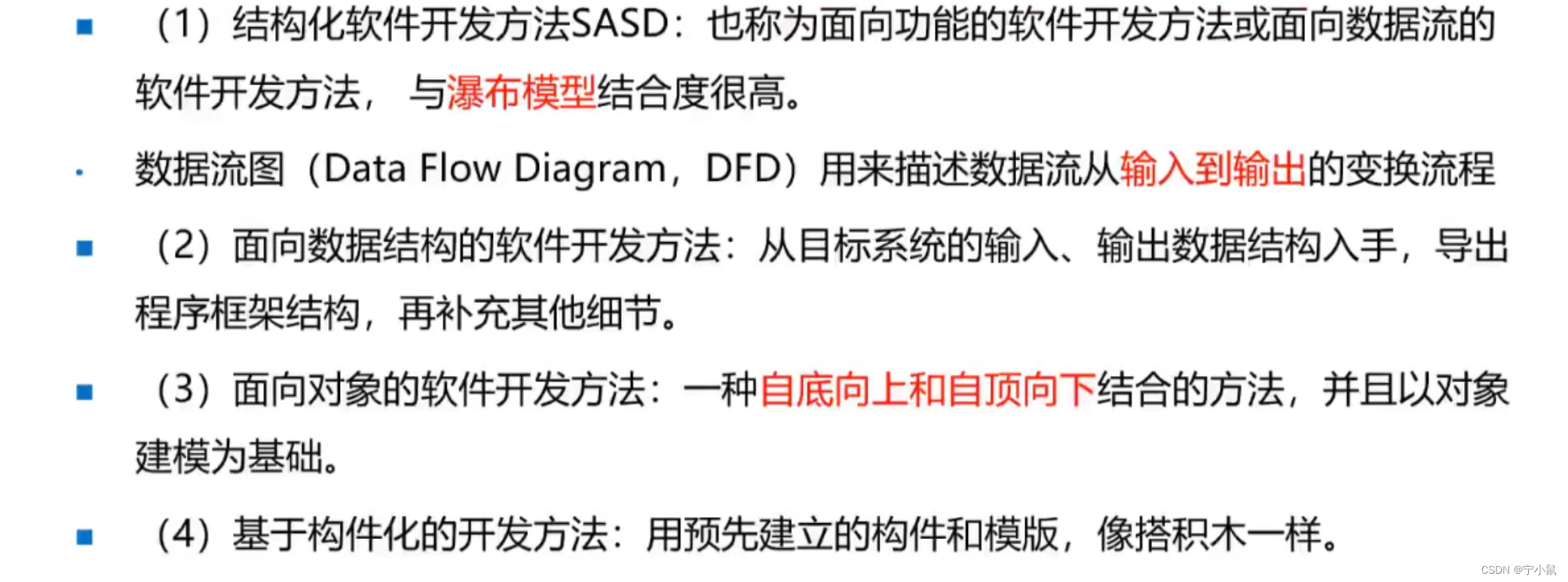

2、开发方法

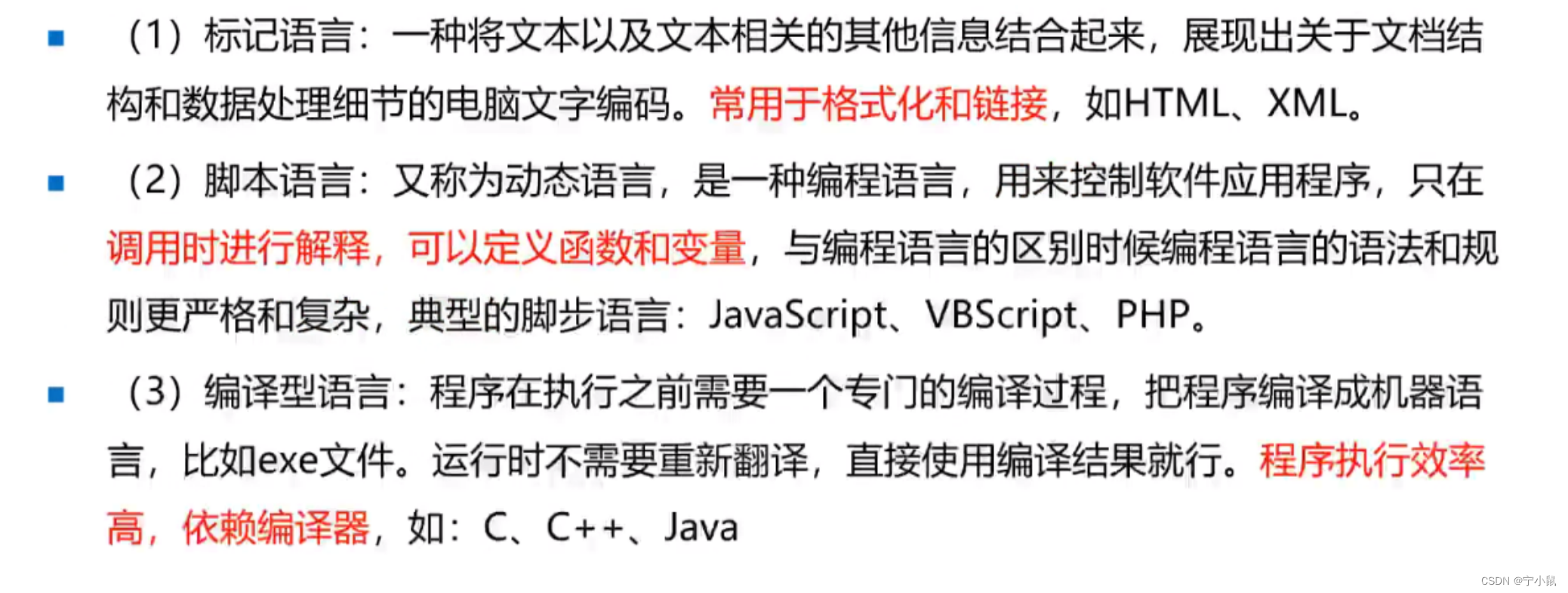

3、程序设计语言

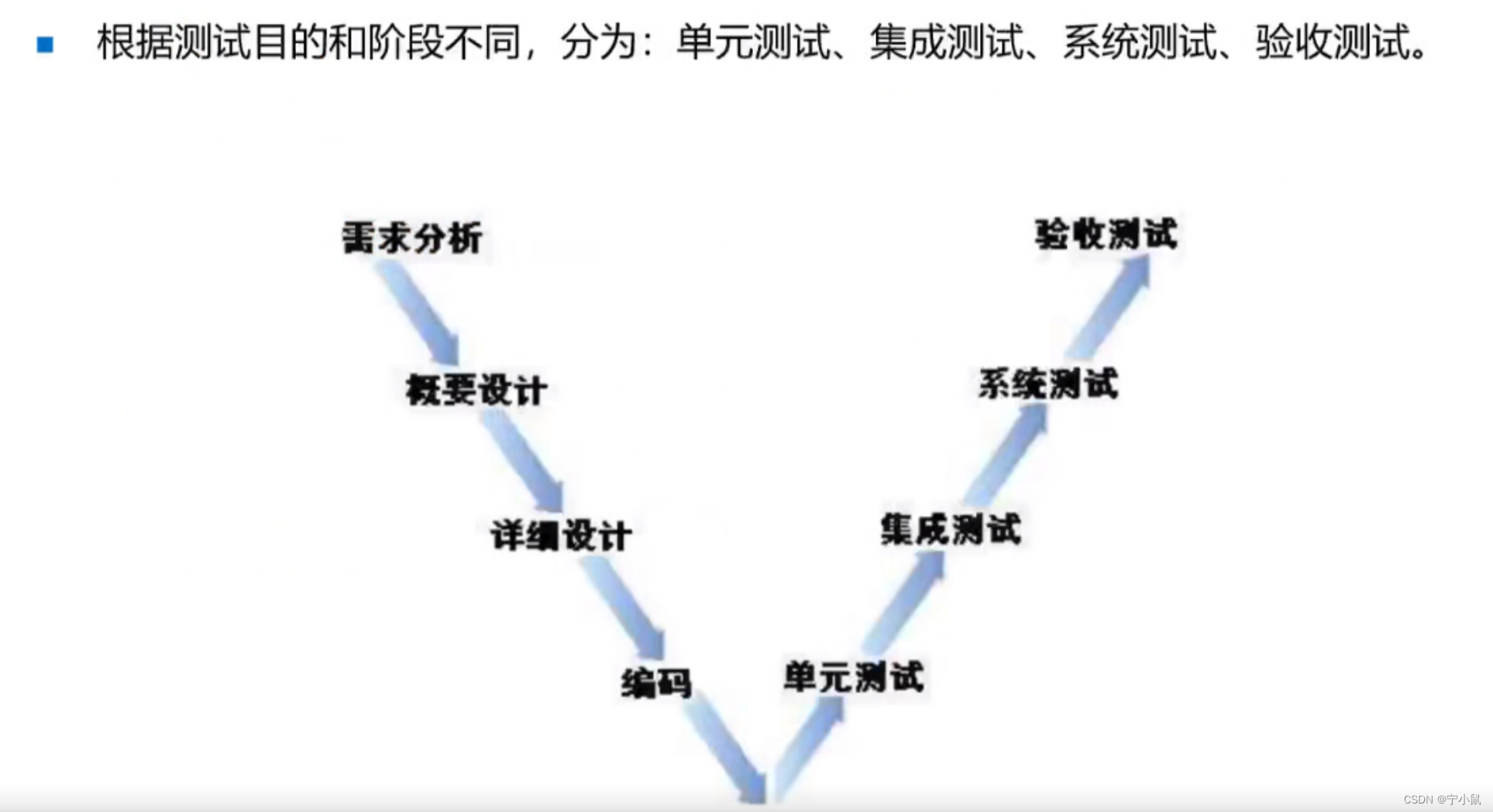

4、软件测试

α测试:在用户组织模拟软件系统的运行环境下测试,由用户或第三方测试公司进行测试,模拟各类用户行为,试图发现并修改错误。(内测)

β测试:用户公司组织各方面的典型终端用户在日常工作中实际使用beta版本,并要求用户报告异常情况,提出修改意见。(公测,内部试运行)

黑盒测试:也称功能测试,通过检测每个功能是否正常。主要针对软件界面和软件功能性测试

白盒测试:检查代码或逻辑结构是否合理

5、项目管理

关键路径法(Critical Path Method,CPM)

一个项目中,只有项目网络最长的或耗时最多的活动完成之后,项目才能结束,这条最长的活动路线就叫做关键路径。

章末总结

软件工程:

模型、模块化、开发方法

α、β、黑白盒测试

项目管理:

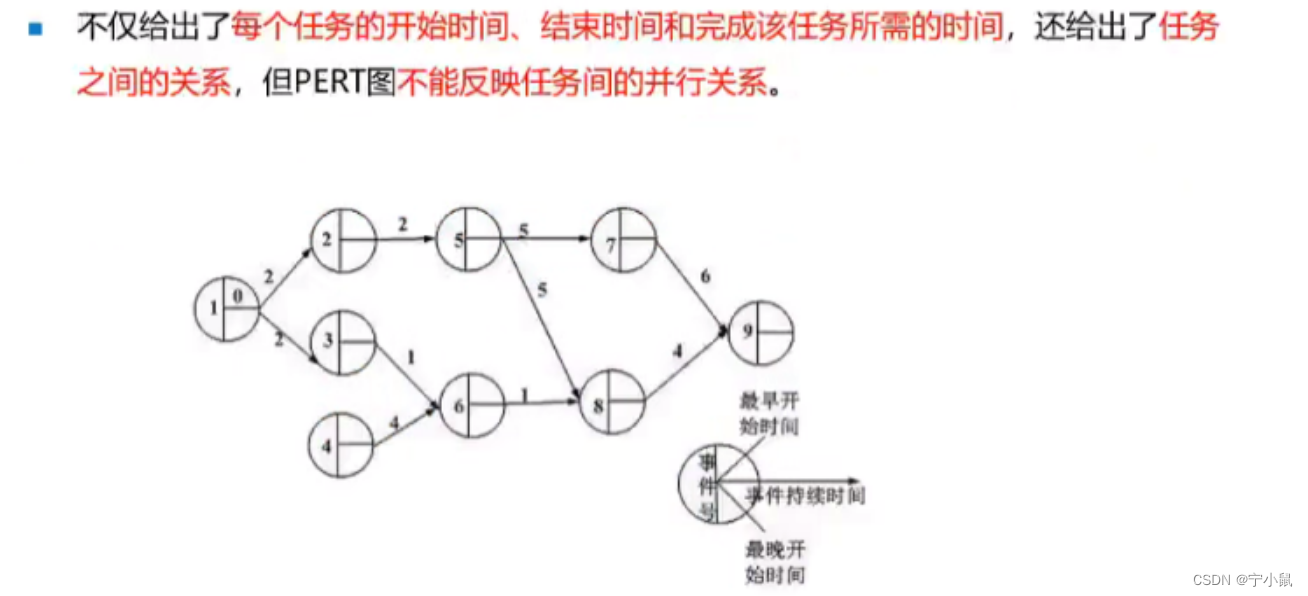

甘特图/PERT优缺点、关键路径法