在之前的文章中,我们了解了在代码发布到 GitHub 之前如何管理用户权限。但你知道吗?人为错误竟然是迄今为止数据泄露的主要原因!根据统计,高达95%的数据泄露是由配置错误和不良网络环境引起的。黑客通常不会通过暴力破解弱系统或发现软件漏洞来进入系统,而是通过敏感信息和漏洞来获得绝大多数访问权限。

那么如何防止这种情况发生?身份和访问管理(Identity and Access Management, IAM)能如何帮助企业避免缓解此类风险呢?

身份和访问管理不当的代价

身份和访问管理(IAM)是网络安全的核心。没有认证和授权,网络安全就无法实现。管理访问者的身份和权限是每个连接安全系统的核心。全球知名企业 Cisco 因未妥善管理和撤销离职员工的系统访问权限,在该员工离职整整5个月内造成了约140万美元的损失。但如果身份和访问权限管理得当,就可以防止类似这样的事件。

无独有偶,知名软件公司 Sage 由于未能管理好员工访问权限,员工在未授权的情况下可直接访问公司敏感信息,最终导致近三百个重要客户的信息泄漏。如果该公司采用最小权限的访问政策,且对用户访问进行持续监控,就能有效减少或避免损失。

企业需要知道的5个 IAM 最佳实践

1. 防止敏感信息泄露原则

防止凭据和代码泄露是首要任务。可以尝试使用敏感信息扫描工具,通过位置、习惯和行为等,来检测凭据和代码的使用情况。

此外,在工作场所或公司内网进行教育和安全宣讲,提高员工信息安全意识,由此来防止数据泄露。Secret Vault 等工具有助于保护 API 和加密密钥,多重身份验证(Multi-Factor Authentication)也可以有效降低敏感信息泄露的风险。

2. 使用第三方工具

合理使用第三方工具可以有效提高 IAM 管理效率,但同样也要警惕其潜在风险。因此,拥有一套多云解决方案很重要,这能够使 IAM 工具和平台保持分离,DevSecOps 团队也可以免受各种来源的通知轰炸。需要注意的是,企业要确保这些第三方工具本身是安全的。开源安全工具有其一席之地,但也有其潜在使用风险。

3. 多重身份验证和单点登录

在考虑安全性,涉及到 IAM 时,单点登录 (Single Sign-On, SSO)必不可少。SSO 通过集中式授权管理所有资源和平台的访问权限,让用户监管工作更加便捷。在使用 SSO 时,用户只需记住一个密码,因此不论是对管理员还是用户来说密码管理会容易一些。

多重身份验证(MFA)能够为企业安全提供额外的保护层,阻止已遭泄露的密码所关联的访问权限。即便知道用户的密码,也需要员工使用其他设备(如手机)进行身份验证。由此,安全团队能够有效对访问进行和用户身份进行监管和控制。

4. 强制实施最小权限访问控制

当数据泄露发生时,被授权访问敏感信息的人员越少,造成的损失就越小。通过严格限制敏感信息访问,潜在的违规行为就能够被有效管理和限制。企业的 IAM 策略需要明确一点:没有人需要访问所有内容的权限。

最小权限访问控制不仅仅适用非技术人员,技术人员也应同样纳入管理。有时企业认为赋予开发人员不受限制的访问权限能够帮助他们更好地完成开发工作,因此部分开发人员拥有全面访问权限。但事实并非如此。根据员工的工作职能和范围授予有限且匹配的访问权限,有时也能够加强团队间的协作(因为他们需要其他团队的帮助来获得更完整的信息)。当开发人员想要对软件进行改进而没有访问权限时,他们需要先找到对应权限的专家进行讨论,确认无误后由拥有对应权限的人员进行更改,保障了产品的完整性和准确性。

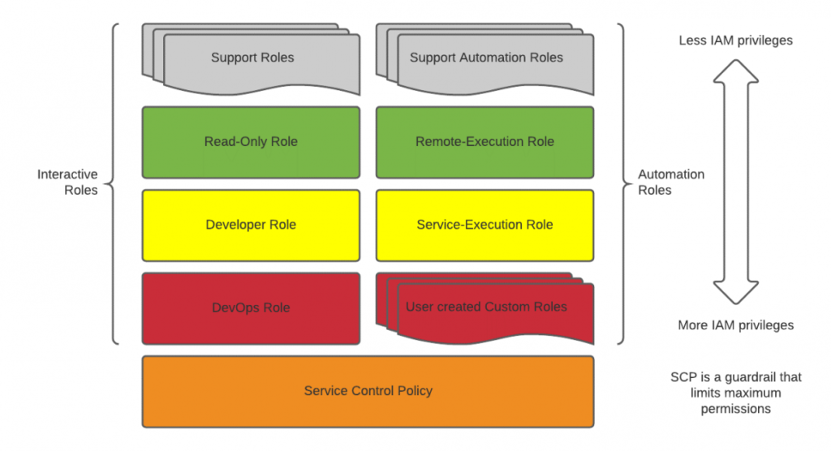

图片来源: AWS

图片来源: AWS

5. 软件开发生命周期内的权限监管

严格监管用户行为和活动十分必要。这可以帮助企业清晰地掌握内部信息资源的使用情况。根据人员需求合理分配访问权限能够有效节省运营成本。在云安全方面,明确和清晰访问权限的使用有助于最小访问权限策略的执行。

图片来源:Veritis

图片来源:Veritis

首先,确保用户能够访问他们需要的内容,并且只访问他们需要的内容。防止不必要的访问是在发生数据泄露的关键。在没有掌握访问人员及其权限的信息下,企业无法保障信息安全。因此需要启用 MFA 和 SSO,确保访问与身份严格绑定。

在 SDLC 期间持续进行访问监控,确保对用户行为和信息资源使用情况了如指掌。对于不确定的访问行为和信息使用情况,需要及时进行调查和记录,切勿猜测!往往人为错误才是造成敏感信息泄露的主要因素!