信息隐藏-使用十六进制分析工具对CTF中的图像隐写进行处理

第一步,打开网络拓扑,启动实验虚拟机。

第二步,本次实验要分析的第一个隐写文件admin.zip,打开位于桌面上的PentestBox,然后使用命令cd C:\Users\Administrator\Desktop\隐写术Images\png切换至目标文件夹路径下,发现admin.zip。

在PentestBox的命令终端下尝试使用命令unzip来解压该压缩文件

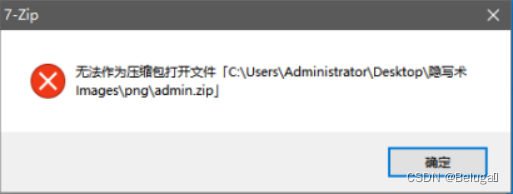

发现解压失败,我们再次尝试用7-zip来打开压缩包

操作结果如下

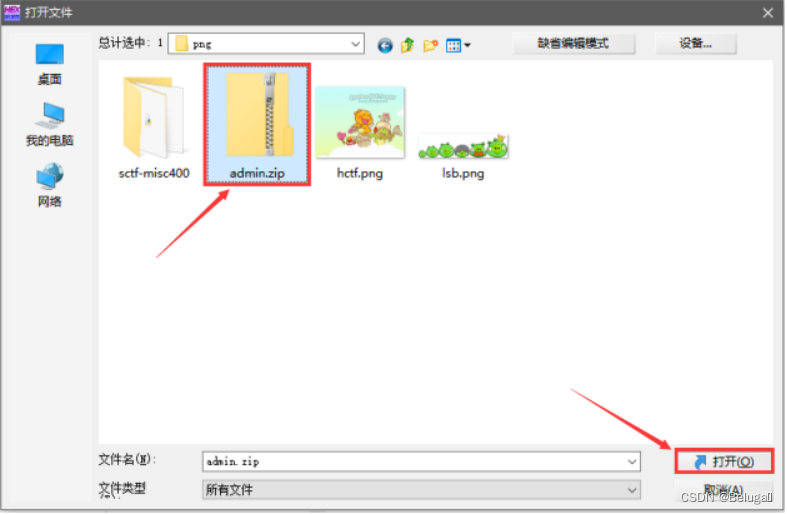

根据提示我们发现这个压缩包不能直接打开,接下来我们使用WinHex来对该文件进行分析,打开桌面上的WinHex,然后选择文件(F)——打开(O)...,找到文件所在的位置,选中文件,点击打开按钮

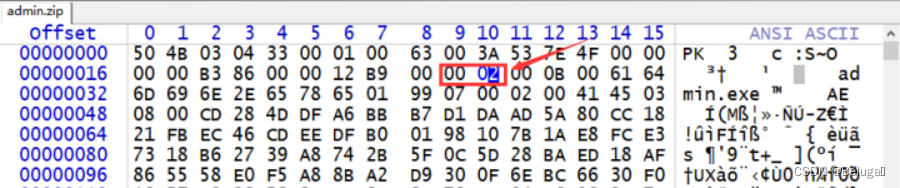

打开后,我们发现文件头标识的值被修改了,正常的值应为50 4B 03 04

接下来我们直接对文件头标识进行恢复,将其恢复为PK文件头标识

修改完成后保存并退出,再次尝试使用7-zip工具打开压缩文件

发现文件的名字与目录中本来的名字不一样,这里我们把这个问题暂时放着,尝试解压该文件,

发现提示解压失败,提示“头部错误:密码错误?”,明显这个文件是有密码的但是我们在进行解压的过程中,没有提示输入密码。那么可以断定admin.zip的全局方式位标记可能也被篡改。若文件加密此处应为奇数,否则为偶数,回到WinHex软件中,我们发现此处的值为00 02,但是明显在我们修复头文件的标志位后打开发现该文件是经过加密的,那么我们可以确定被篡改的全局方式位标记的正确值应该为00 09

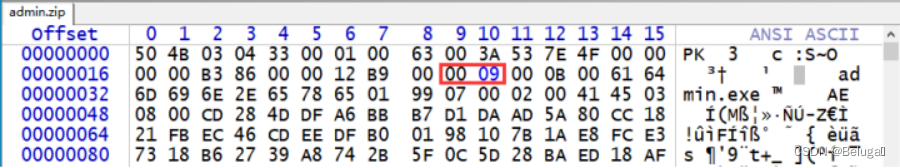

修改后的文件为:

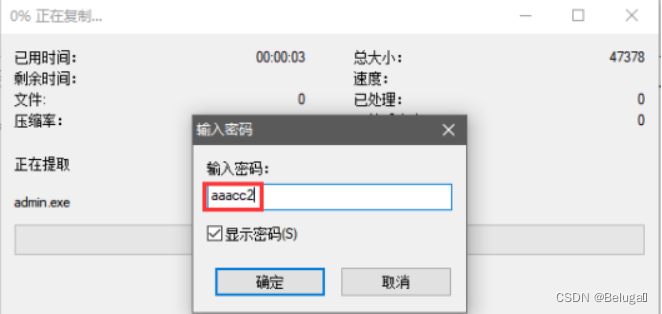

再次尝试解压,admin.zip

发现文件内容恢复正常,且可以被正常解压了,但解压是仍需要密码

接下来我们需要找到该文件的解压密码。

第三步,我们在admin.zip的相同路径下发现,有一个hint-1(admin.zip).txt的文本文件,打开后发现是一串乱码,仔细观察这个文件

我们对文本进行查看,当我们查看到第三行的末尾时,发现一长串的字符串,它的特征与base64加密的字符串非常相似,末尾都有一个“=”

我们将它放到小葵转码工具中尝试进行解码,在进行转码之前我们将第三行所有的内容复制到一个新建的RTF文件中方便接下来的解码操作

复制上面的字符串后,拿到小葵转码软件中进行解码操作,经过两次Base64解码后得到以下结果

成功拿到压缩包密码aaacc2

密码正确,成功解压出文件内容

根据格式判断该文件可能为二进制文件。

第四步,打开桌面上的实验工具——Exeinfope——Exeinfope.exe查壳工具,并加载文件admin.exe

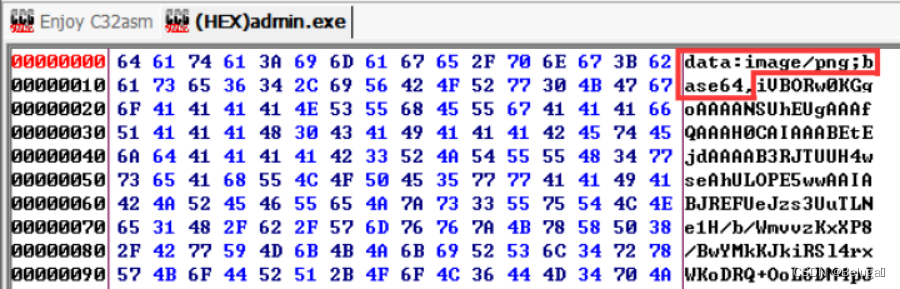

加载完文件后提示:file is not EXE or DLL ... ( TxT -> 64 61 74 61 3A 69 6D 61 .. > data:image/png;ba <。分析这个文件应该是将一个png图片的编码保存为了exe后缀格式。我们使用工具C32asm对文件进行查看,软件的路径位于桌面实验工具——编码解码——c32asm文件夹中。选择文件(F)——打开文件进行反汇编(O)...,选择admin.exe

打开文件会提示文件不是可执行文件,是否以十六进制格式打开,选择是即可。

在右侧可以看到熟悉的base64加密的图片代码:data:image/png;base64,后面的操作只需将文件保存为可以打开的格式。

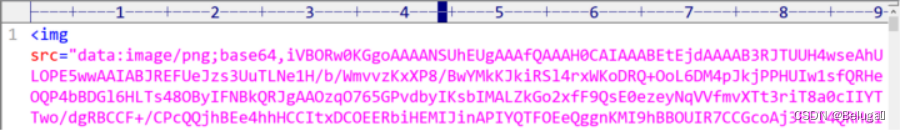

第五步,将右侧base64加密后的图片代码全选复制下来,然后将其粘贴至新建的html文件中,此处以admin.html为例,格式为<img src=”上述的代码”>

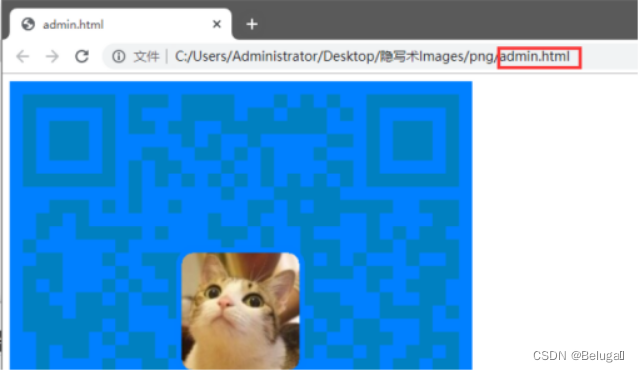

保存后直接双击打开该文件,得到下面的二维码图片

将图片保存下来存放到桌面上,然后找到实验工具中的QR生成识别文件夹中的QR Reasearch 1.0,

打开软件后选择菜单栏的文件夹图标,然后选择我们下载下来的图片对其进行识别

发现flag内容为:pyseclab{wizc_5438sdh8_k}