2019年湖南省职业院校技能大赛高职组

“信息安全管理与评估”赛项任务书-A卷

- 赛项时间

比赛时间180分钟,含赛题发放、收卷时间。

- 赛项信息

| 竞赛阶段 |

任务阶段 |

竞赛任务 |

竞赛时间 |

分值 |

| 第一阶段 平台搭建与安全设备配置防护 |

任务1 |

网络平台搭建 |

180分钟 |

10 |

| 任务2 |

网络安全设备配置与防护 |

30 |

||

| 第二阶段 系统安全攻防及运维安全管控 |

任务1 |

信息收集 |

20 |

|

| 任务2 |

WEB渗透 |

20 |

||

| 任务3 |

数据库渗透 |

20 |

本次大赛,各位选手需要完成两个阶段的任务,其中第一、二、三阶段需要提交任务“操作文档”需要存放在裁判组专门提供的U盘中。

选手首先需要在U盘的根目录下建立一个名为“xx工位”的文件夹(xx用具体的工位号替代),赛题第一、二、三阶段完成任务“操作文档”文档放置在文件夹中。

例如:08工位,则需要在U盘根目录下建立“08工位”文件夹,并在“08工位”文件夹下直接放置第一、二、三阶段操作文档的文档文件。

特别说明:只允许在根目录下的“08工位”文件夹中体现一次工位信息,不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

- 赛项环境设置

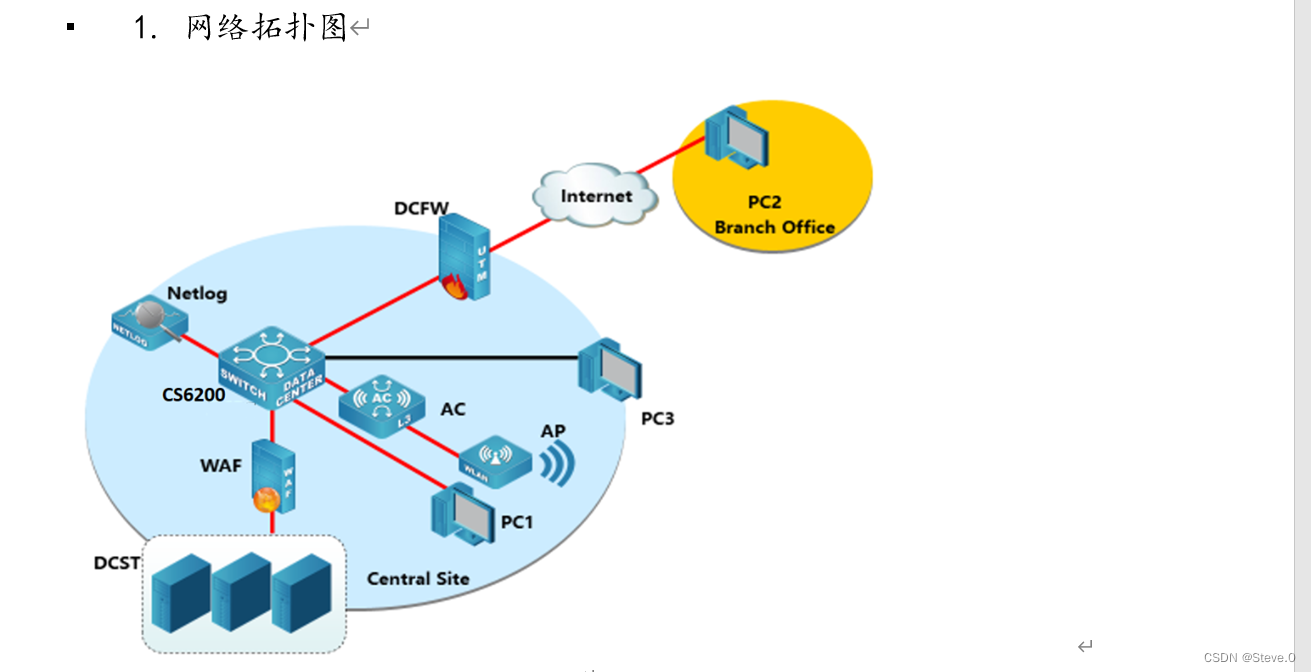

赛项环境设置包含了三个竞赛阶段的基础信息:网络拓扑图、IP地址规划表、设备初始化信息。

-

- 网络拓扑图

PC环境说明:

PC-1(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

PC-2(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

PC-3(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

-

- IP地址规划表

| 设备名称 |

接口 |

IP地址 |

互联 |

可用IP数量 |

| 防火墙DCFW |

Eth1 |

57.1.1.1/24 |

与PC-2相连 |

- |

| 地址池 |

10.16.10.1 |

SSL VPN地址池 |

网关为254 |

|

| 地址池 |

10.16.11.1 |

L2TP VPN地址池 |

网关为254 |

|

| Eth2 |

10.168.2.2/24 |

与CS6200相连 |

- |

|

| 无线交换机DCWS |

Eth16 |

10.168.66.253/24 |

与CS6200相连 |

- |

| Eth15 |

- |

AP |

- |

|

| WEB应用防火墙WAF |

Eth2 |

- |

与CS6200相连 |

- |

| Eth3 |

- |

与DCST相连 |

- |

|

| 三层交换机CS6200 |

Vlan 1 Eth1 |

10.168.1.254/24 |

与NetLog相连 |

- |

| Vlan 2 Eth2 |

10.168.2.1/24 |

与DCFW相连 |

- |

|

| Vlan 10 Eth3 |

10.168.10.254/24 |

与WAF相连 |

- |

|

| Vlan 20 Eth4 |

10.168.20.254/24 |

与PC-1所在用户区相连 |

- |

|

| Vlan 30 Eth5 |

10.168.30.254/24 |

与PC-3所在用户区相连 |

- |

|

| Vlan 66 Eth6 |

10.168.66.254/24 |

DCWS |

- |

|

| 网络日志系统NetLog |

Eth1 |

10.168.1.253/24 |

与CS6200相连 |

- |

| 堡垒服务器DCST |

Eth1 |

10.168.1.100/24 |

与WAF相连 |

- |

| PC-1 |

无 |

10.168.20.1/24 |

与CS6200相连 |

- |

| PC-2 |

无 |

57.1.1.2/24 |

与DCFW相连 |

- |

| PC-3 |

无 |

10.168.30.1/24 |

与CS6200相连 |

- |

| 服务器场景-1 |

无 |

见系统安全攻防加固赛题部分 |

||

| 服务器场景-2 |

无 |

见系统安全攻防加固赛题部分 |

||

| 服务器场景-3 |

无 |

见系统安全攻防加固赛题部分 |

||

| 备注 |

1.赛题可用IP地址和网络连接接口见“IP地址规划表”; |

|||

-

- 设备初始化信息

| 设备名称 |

管理地址 |

默认管理接口 |

用户名 |

密码 |

| 防火墙DCFW |

http://192.168.1.1 |

ETH0 |

admin |

admin |

| 网络日志系统NetLog |

https://192.168.5.254 |

ETH0 |

admin |

123456 |

| WEB应用防火墙WAF |

https://192.168.45.1 |

ETH5 |

admin |

admin123 |

| 三层交换机 |

波特率115200 |

Console |

- |

- |

| 无线交换机DCWS |

波特率9600 |

Console |

- |

- |

| 堡垒服务器DCST |

http://192.168.1.100 |

Eth1 |

参见“DCST登录用户表” |

|

| 备注 |

所有设备的默认管理接口、管理IP地址不允许修改; 如果修改对应设备的缺省管理IP及管理端口,涉及此设备的题目按 0 分处理。 |

|||

- 第一阶段任务书(40分)

该阶段需要提交配置和截图文档,命名如下表所示:

| 阶段 |

任务 |

序号 |

文档名称 |

| 第一阶段 |

任务1 |

1 |

任务1 |

| 任务2 |

3 |

任务2-DCFW |

|

| 4 |

任务2-NetLog |

||

| 5 |

任务2-WAF |

||

| 6 |

任务2-CS6200 |

||

| 7 |

任务2-DCWS |

任务1:网络平台搭建(10分)

平台搭建要求如下:

| 题号 |

网络需求 |

| 1 |

根据网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口IP地址进行配置。 |

| 2 |

根据网络拓扑图所示,按照IP地址参数表,对CS6200的名称、各接口IP地址进行配置。 |

| 3 |

根据网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口IP地址进行配置。 |

| 4 |

根据网络拓扑图所示,按照IP地址参数表,在DCWS上创建相应的VLAN,并将相应接口划入VLAN,对DCWS的管理IP地址进行配置。 |

| 5 |

根据网络拓扑图所示,按照IP地址参数表,对NetLog的名称、各接口IP地址进行配置。 |

| 6 |

根据网络拓扑图所示,按照IP地址参数表,在CS6200交换机上创建相应的VLAN,并将相应接口划入VLAN。 |

任务2:网络安全设备配置与防护(30分)

DCFW:

- 在总公司的DCFW根据题意配置Trust,Untrust,VPNhub区域,并配置区域之间的放行策略;配置路由,通往internet的方向配置默认路由,使用下一跳IP为PC2,通往内部路由配置静态主类汇总路由;配置动态NAT,使内网用户可以访问互联网 (1分)

- 配置防火墙 Web 外发信息控制策略,禁止内网无线用户到所有网站的 Web 外发信息控制;内网有线用户到外网网站 Web 外发信息控制,禁止外发关键字“攻击”“病毒”,信任值为 1,并记录相关日志。(1分)

- 在公司总部的DCFW上配置,在上班时间(工作日的9:00-17:00)只允许公司员工访问内网资源。在上班时间如有事情需要访问网络,限制只有通过DCFW的WEB认证后才能访问互联网,且在连接网络一个小时后如果不重新认证则断开网络访问(新建user1~2 密码为dcn2019)。(1分)

- 总公司DCFW配置SSLVPN,建立用户dcn01,密码dcn01,要求连接Internet PC2可以拨入,服务端口为9998,SSLVPN地址池参见地址表;控制sslvpn用户仅能够访问服务器禁止访问其他网络。(1分)

- 在公司总部的DCFW上启用L2TP VPN,使分支机构通过L2TP VPN拨入公司总部,访问内网的所有信息资源。L2TP VPN地址池x.x.x.x/x(具体IP地址参考“赛场IP参数表”)。(1分)

- 在PC-2运行Wireshark分别对L2TP VPN和SSL VPN访问内网的流量进行捕获,并对以上两种流量进行对比分析区别。(2分)

NetLog:

- 在公司总部的NetLog上配置,设备部署方式为旁路模式,并配置监控接口与管理接口;增加非admin账户DCN2019,密码dcn2019,该账户仅用于用户查询设备的系统状态和统计报表; (1分)

- 添加内容规则,对于网站访问关键字包含“暴力”的,记录并邮件报警;(1分)

- NetLog配置应用及应用组“王者天下”,UDP协议端口号范围11111-11333,在周一至周五9:00-18:00监控LAN中所有用户的“王者天下”访问记录;(1分)

- 公司总部有线中用户访问网页中带有“MP3”、“MKV” 、“RMVB”需要被DCBI记录;邮件内容中带有“银行账号”记录并发送邮件告警;监控有线中用户访问网络游戏,包括“QQ游戏”、“魔兽世界”并作记录;(1分)

- 在 DCBI 上配置,将 DCBI 的日志信息发送到日志服务器,日志服务器 IP:10.16.100.10,community 名字 public3;在DCBI上开启邮件告警,邮件服务器地址为10.16.100.20,端口号25,告警所用邮箱用户名dcnadmin,密码Dcn2019;当DCBI磁盘使用率超过75%时发送一次报警;(2分)

- DCBI 配置应用及应用组“P2P下载”,UDP协议端口号范围 40400-42000, 在周一至周五 9:00-18:00 监控 LAN中所有用户的“P2P下载”访问记录并告警;(1分)

WAF:

- 配置WAF为透明模式,按题意完成接口桥接;创建审计管理员帐户,用户名:dcn2019,密码:201910dcn;为了防止不法人员对公司内的网站(10.168.100.30)进行攻击,在web 应用防火墙上开启“黑名单”策略,禁止公网IP地址(200.1.1.15)访问网站服务器。在web 应用防火墙上开启防止“SQL注入”攻击策略阻止攻击流量;(1分)

- 配置WAF当发现恶意扫描网站时,将HTTP重定向到http://www.dcn.com/alarm.html,警告攻击者;在公司总部的WAF上配置, WAF设备的内存使用率超过75%每隔5分钟发送邮件和短信给管理,邮箱[email protected],手机13912345678;(1分)

- 新建漏洞扫描任务dcn,每天9:00扫描10.168.1.100:80,SQL注入,跨站脚本编制;(1分)

- 在公司总部的WAF上配置,编辑防护策略,定义HTTP请求体的最大长度为512,防止缓冲区溢出攻击;在WAF上配置,防止某源IP地址在短时间内发送大量的恶意请求,影响公司网站正常服务。大量请求的确认值是:10秒钟超过3000次请求;(1分)

- 在公司总部的WAF上配置,对公司网站(10.168.100.30)进行安全评估,检查网站是否存在安全漏洞,便于在攻击没有发生的情况下提前做出防护措施;使用WAF自带标识组配置爬虫防护与扫描防护,阻断时间120秒,通过WAF组织爬虫探测和扫描服务器区域;(1分)

CS6200:

- 配置默认路由,使内网用户可以访问Internet; 将连接DCFW的双向流量镜像至Netlog进行监控和分析;(1分)

- 在公司总部的CS6200上配置端口环路检测(Loopback Detection),防止来自接口下的单端口环路,并配置存在环路时的检测时间间隔为30秒,不存在环路时的检测时间间隔为10秒;(1分)

- 配置认证服务器,IP地址是10.168.2.100,radius key是dcn2019; (1分)

- 配置公司总部的DCRS,通过Gratuitous ARP来抵御来自VLAN110接口的针对网关的ARP欺骗攻击。配置公司总部的DCRS,通过ARP Guard来抵御来自VLAN110接口的针对网关的ARP欺骗攻击。开启防ARP扫描功能,单位时间内端口收到ARP数量超过50便认定是攻击,DOWN掉此端口;(1分)

- 配置公司总部的DCRS,防止对公司总部服务器的以下3类DOS(Denial Of Service)攻击:ICMP Flood攻击、LAND攻击、SYN Flood攻击。(1分)

- 配置公司总部的DCRS,通过控制平面(Control Plane)策略,防止DCRS受到来自于VLAN110接口的DOS(Denial Of Service)攻击;其中CIR(Committed Information Rate)定义为128Kbps,TC(Time Commit)定义为8192ms,速率大于CIR的流量将被DCRS丢弃,其余流量将被正常发送(1分)

DCWS:

- DCWS配置VLAN110为管理VLAN, AP通过option43方式进行正常注册上线,AC管理IP为10.168.210.254;数据VLAN为111、222和333,分别下发网段10.168.211.0/24,10.168.222.0/24,10.168.233.0/24,网关为最后一个可用IP,DNS:8.8.8.8,需要排除网关,地址租约为2天;(1分)

- 为了适应不同场景的需求,请建立三个ssid,分别为XX-5.8G加密模式为wpa-personal,其口令为:111dcn2019,VLAN111;XX-2.4G加密模式为wpa-personal,其口令为:222dcn2019,VLAN222,隐藏WiFi;XX-Guest加密模式为none,VLAN333;其中XX-5.8G为5.8G频段的WiFi;XX-2.4G为仅有2.4G频段的WiFi;XX-Guest为双频段。(其中XX为组号;为了之后网络的延伸扩展要求仅使用两个network)(1分)

- XX-Guest最多接入20个用户,用户间相互隔离,并对XX-2.4G网络进行流控,上行速率1Mbps,下行速率2Mbps;(1分)

- 通过配置避免接入终端较多且有大量弱终端时,高速客户端被低速客户端“拖累”,低速客户端不至于长时间得不到传输;通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10 分钟内建立连接 5 次就不再允许继续连接,两小时后恢复正常; (1分)

- AC开启Web管理,账号密码为DCN2019;为了避免AC故障而导致全无线网络瘫痪,请开启对应策略防止这种情况的发生。(1分)

- 第二阶段任务书(60分)

任务1:信息收集(20分)

任务环境说明:

DCST:

攻击机场景:KALI

攻击机场景操作系统:KALI

攻击机场景安装服务/工具1:NMAP

攻击机场景安装服务/工具2:metasploit

攻击机场景安装服务/工具3:firefox浏览器

服务器场景:Centos6.5

服务器场景操作系统:Centos6.5

服务器场景安装服务:MYSQL+PHP+HTTP

任务内容:

- 通过沙盒上显示的虚拟机拓扑图的IP地址,收集该IP的网络信息。(3分)

- 使用NMAP工具扫描该IP,获取敏感信息,并且将敏感信息进行展示。(4分)

- 通过NMAP工具获取的敏感信息找到网站中的flag1文件。(4分)

- 通过寻找敏感信息,发现登陆网站的账号密码,或者通过其他的手段登陆成功。(4分)

- 发现该页面的漏洞 并且开始尝试编上传文件,尝试上传,并且找到上传的具体点位,上传文件后截图。(5分)

任务2:WEB渗透(20分)

任务环境说明:

DCST:

攻击机场景:KALI

攻击机场景操作系统:KALI

攻击机场景安装服务/工具1:NMAP

攻击机场景安装服务/工具2:metasploit

攻击机场景安装服务/工具3:firefox浏览器

服务器场景:Centos6.5

服务器场景操作系统:Centos6.5

服务器场景安装服务:MYSQL+PHP+HTTP

任务内容:

- 使用kali的msfvenom工具,生成php小马,然后上传到站点(3分)

- 使用msfconsole连接是小马,获得shell权限(3分)

- 寻找网站目录,找寻敏感数据,获取flag3的数据(3分)

- 对linux进行全盘搜索寻找包含上题账号的文件,并且逐一查看(3分)

- 找到包含用户密码文件,并且在该文件里面找到的flag信息(4分)

- 使用获取到的账号密码登陆,获取网站根目录flag.txt的内容(4分)

任务3:数据库渗透(20分)

任务环境说明:

DCST:

攻击机场景:KALI

攻击机场景操作系统:KALI

攻击机场景安装服务/工具1:NMAP

攻击机场景安装服务/工具2:metasploit

攻击机场景安装服务/工具3:firefox浏览器

服务器场景:Centos6.5

服务器场景操作系统:Centos6.5

服务器场景安装服务:MYSQL+PHP+HTTP

任务内容:

- 进入msf数据库默认账号,密码为字典密码,准备对数据库进行爆破(密码字典路径默认为/usr/share/wordlists/fasttrack.txt)(3分)

- 执行数据库爆破模块,并且成功获取数据库密码(4分)

- 利用获取到的账号密码针对于linux进行远程数据库操作,找到隐藏在数据库里面的flag(4分)

- 利用获取到的账号密码,使用工具sqlmap获取靶机的shell权限(4分)

- 利用shell命令查看当前登陆用户所在的用户以及用户组 (5分)