一、 赛项时间

9:00-15:00,共计 6 小时,含赛题发放、收卷及午餐时间。

二、 赛项信息

| 竞赛阶段 |

任务阶 段 |

竞赛任务 |

竞赛时 间 |

分值 |

| 第一阶段 平台搭建与安全设备配置防护 |

任务 1 |

网络平台搭建 |

9:00-1 3:30 |

60 |

| 任务 2 |

网络安全设备配置与防护 |

240 |

||

|

第二阶段 系统安全攻防及运维安全管控 |

任务 1 |

60 |

||

| 任务 2 |

60 |

|||

| 任务 3 |

60 |

|||

| 任务 4 |

60 |

|||

| 任务 5 |

80 |

|||

| 任务 6 |

80 |

|||

| 中场收卷 |

30 分钟 |

|||

| 第三阶段分组对抗 |

系统加固 |

15 分钟 |

300 |

|

| 系统攻防 |

45 分钟 |

|||

三、 赛项内容

本次大赛,各位选手需要完成三个阶段的任务,其中第一个阶段需要按裁判组专门提供的 U 盘中的“XXX-答题模板”提交答案。第二、三阶段请根据现场具体题目要求操作。

选手首先需要在 U 盘的根目录下建立一个名为“GWxx”的文件夹(xx 用具体的工位号替代),赛题第一阶段所完成的“XXX-答题模板”放置在文件夹中。

例如:08 工位,则需要在 U 盘根目录下建立“GW08”文件夹,并在“GW08” 文件夹下直接放置第一个阶段的所有“XXX-答题模板”文件。

特别说明:只允许在根目录下的“08 工位”文件夹中体现一次工位信息, 不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

- 赛项环境设置

-

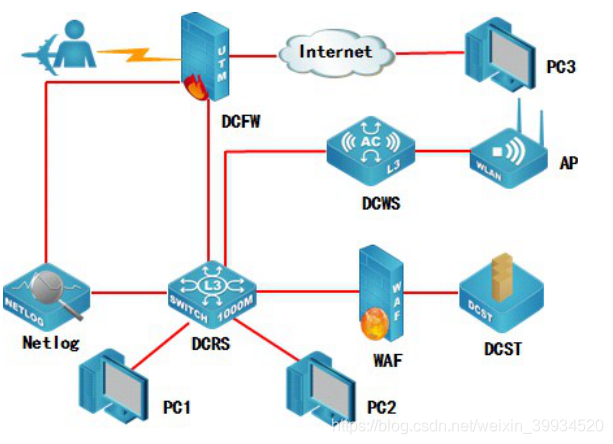

网络拓扑图

2.IP 地址规划表

| 设备名称 |

接口 |

IP 地址 |

对端设备 |

|

防火墙 DCFW |

ETH0/2 |

10.0.0.1/30 |

DCRS |

| ETH0/1 |

218.5.18.1/27 |

PC(218.5.18.2) |

|

| L2TP |

192.168.10.1/24 可用 IP 数量为 20 |

L2TP 地址池 |

|

| ETH0/3 |

10.0.0.10/30 |

Netlog |

|

|

无线控制器 DCWS |

VLAN 1002 ETH1/0/1 |

10.0.0.6/30 |

DCRS |

| ETH1/0/2 |

|

AP |

|

| 管理 VLAN VLAN 100 |

192.168.100.254/24 |

|

|

| VLAN 101 ETH1/0/11-24 |

192.168.101.1/24 |

|

|

| Web 应用防火墙 WAF |

ETH2 |

172.16.100.2/24 |

DCST |

| ETH3 |

DCRS |

||

| 三层交换机 DCRS |

VLAN 1001 ETH1/0/2 |

10.0.0.2/30 |

DCFW |

|

|

VLAN 1002 ETH1/0/1 |

10.0.0.5/30 |

DCWS |

|

|

VLAN 10 |

172.16.10.1/24 |

无线 2 |

|

|

VLAN 20 |

172.16.20.1/25 |

无线 1 |

|

|

无线管理 VLAN VLAN 30 |

172.16.30.1/26 |

|

|

|

VLAN 40 ETH1/0/6-9 |

192.168.40.1/24 |

PC1 |

|

|

管理 VLAN VLAN 100 |

192.168.100.1/24 |

|

|

|

VLAN 200 ETH1/0/10-24 |

172.16.100.1/24 |

WAF、PC2 |

| 日志服务器 Netlog |

ETH2 |

10.0.0.9/30 |

DCFW |

| ETH3 |

|

DCRS(ETH1/0/4) |

|

| 堡垒服务器 DCST |

- |

- |

WAF |

- 设备初始化信息

| 设备名称 |

管理地址 |

默认管理接口 |

用户名 |

密码 |

| 防火墙 DCFW |

ETH0 |

admin |

admin |

|

| 网络日志系统 DCBI |

https://192.168.5.254 |

ETH0 |

admin |

123456 |

| Web 应用防火墙WAF |

https://192.168.45.1 |

ETH5 |

admin |

admin123 |

| 三层交换机 DCRS |

- |

Console |

- |

- |

| 无线交换机 DCWS |

- |

Console |

- |

- |

| 堡垒服务器 DCST |

- |

- |

参见“DCST 登录用户表” |

|

| 备注 |

所有设备的默认管理接口、管理 IP 地址不允许修改; 如果修改对应设备的缺省管理 IP 及管理端口,涉及此设备的题目按 0 分处理。 |

|||

(二) 第一阶段任务书(300 分)

平台搭建要求如下:

| 题号 |

网络需求 |

| 1 |

根据网络拓扑图所示,按照 IP 地址参数表,对 WAF 的名称、各接口 IP 地址进 行配置。 |

| 2 |

根据网络拓扑图所示,按照 IP 地址参数表,对 DCRS 的名称、各接口 IP 地址进 行配置。 |

| 3 |

根据网络拓扑图所示,按照 IP 地址参数表,对 DCFW 的名称、各接口 IP 地址进 行配置。 |

| 4 |

根据网络拓扑图所示,按照 IP 地址参数表,对 DCWS 的各接口 IP 地址进行配置。 |

| 5 |

根据网络拓扑图所示,按照 IP 地址参数表,对 DCBI 的名称、各接口 IP 地址进 行配置。 |

| 6 |

根据网络拓扑图所示,按照 IP 地址参数表,在 DCRS 交换机上创建相应的 VLAN, 并将相应接口划入 VLAN。 |

| 7 |

采用静态路由的方式,全网络互连。 |

| 8 |

防火墙做必要配置实现内网对外网访问 |

任务 2:网络安全设备配置与防护( 240 分)

DCFW:

1. 在 DCFW 上配置,连接 LAN 接口开启 PING,HTTP,HTTPS,telnet 功能,连接

Internet 接口开启 PING、HTTPS 功能;连接 netlog 接口为 DMZ 区域,合理

配置策略,让内网用户能通过网络管理 netlog;

2. DCFW 配置 LOG,记录 NAT 会话, Server IP 为 172.16.100.10.开启 DCFW

上 snmp 服务,Server IP 172.16.100.10 团体字符为 public5;

3. DCFW 做相应配置,使用 L2TP 方式让外网移动办公用户能够实现对内网的访

问,用户名密码为 dcn2015, VPN 地址池参见地址表;合理配置安全策略。

4. 出于安全考虑,无线用户移动性较强,无线用户访问 Internet 是需要采用

实名认证,在防火墙上开启 Web 认证,账号密码为 2015web;

5. 为了合理利用网络出口带宽,需要对内网用户访问Internet进行流量控制,

园区总出口带宽为200M,对除无线用户以外的用户限制带宽,每天上午9:00

到下午 6:00 每个 IP 最大下载速率为 2Mbps,上传速率为 1Mbps;

6. DCFW 上配置 NAT 功能,使 PC2 能够通过 Web 方式正常管理到 AC,端口号使

用 6665;)合理配置安全策略;

7. 在 DCFW 做相关配置要求防火墙能够记录每天 9:00-18:00 内网用户访问外

网的 URL,保存在日志服务器;

8. 配置防火墙 Web 外发信息控制策略,禁止内网无线用户到所有网站的 Web

外发信息控制;内网有线用户到外网网站 Web 外发信息控制,禁止外发关

键字“攻击”“病毒”,信任值为 1,并记录相关日志。

9. DCFW 做相关配置要求内网用户不能登录 QQ 和 MSN;

10. DCFW 上配置限制内网用户访问 www.sohu.com 限制内网用户访问 URL 中带

有 sohu 关键字的所有网站;

Netlog:

11. 在 DCB-netlog 上配置,设备部署方式为旁路模式,并配置监控接口与管理

接口;要求对内网访问 Internet 全部应用进行记录日志;

12. 在 DCBI-netlog 上配置,监控周一至周五 9:00-18:00 无线用户所在网段

访问的 URL 中包含 sohu 的 HTTP 访问记录,并且邮件发送告警;

13. 在 DCBI 上配置,添加内容规则,对于网站访问关键字包含“搜狐”的,记

录并邮件报警;

14. 在 DCBI 上配置,使 DCBI 能够通过邮件方式发送告警信息,邮件服务器 IP

172.16.100.20,端口号 25,账号 test5dcn,密码 test5,当 DCBI 磁盘使

用率超过 90%时发送一次报警;

15. 在 DCBI 上配置,将 DCBI 的日志信息发送到日志服务器,日志服务器 IP

172.16.100.10,community 名字 public3;

16. 在 DCBI 上配置,增加非 admin 账户 DCN2015,密码 dcbi5555,该账户仅用

于用户查询设备的日志信息和统计信息;

17. DCBI 配置应用及应用组“P2P 下载”,UDP 协议端口号范围 40500-42000,

在周一至周五 9:00-18:00 监控 LAN 中所有用户的“P2P 下载”访问记录

并告警;

WAF:

18. 在 WAF 上配置,公司内部有一台网站服务器直连到 WAF,IP 地址是

172.16.100.30,端口是 8080,并将服务访问日志、Web 防护日志、服务监

控日志发送至 syslog 日志服务器,syslog 日志服务器 IP 地址是

172.16.100.10,UDP 的 514 端口;

19. 在公司总部的 WAF 上配置,将攻击告警、设备状态告警信息通过邮件(发

送到 [email protected])及短信方式(发送到 13913814949)发送给管

理员;

20. 在公司总部的 WAF 上配置,禁止公网 IP 地址(218.5.18.2)访问网站服务

器,网站服务器 IP 地址是 172.16.100.30;

21. 在公司总部的 WAF 上配置,防止某源 IP 地址在短时间内发送大量的恶意请

求,影响公司网站正常服务。大量请求的确认值是:并发访问超过 3000 次

请求;

22. 在 WAF 上配置,开启基于 session cookie 的 CC 防护,最大请求数为 3000,

超过进行阻断;

DCRS:

23. DCRS 为接入交换机,为终端产生防止 MAC 地址防洪攻击,请配置端口安全,

每个已划分 VLAN 的端口最多学习到 25 个 MAC 地址,发生违规阻止后续违

规流量通过,不影响已有流量并产生 LOG 日志;连接 PC1 的接口为专用接

口,限定只允许 PC1 的 MAC 地址可以连接;

24. 将连接 DCFW 的双向流量镜像至 Netlog 进行监控和分析;

25. 开启防ARP扫描功能,单位时间内端口收到ARP数量超过50便认定是攻击,

DOWN 掉此端口;

26. 在公司总部的 DCRS 上配置端口环路检测(Loopback Detection),防止来

自 VLAN200 接口下的单端口环路,并配置存在环路时的检测时间间隔为 30

秒,不存在环路时的检测时间间隔为 10 秒;

27. 为了控制接入网络 PC,需要在交换 ETH1/0/10 口开启 DOT1X 认证,配置认

证服务器,IP 地址是 172.16.100.40,radius key 是 dcn2015;

28. 交换机开启远程管理,使用 SSH 方式账号为 DCN2015,密码为 555555;

29. VLAN20、VLAN30、VLAN10 用户采用动态获取 IP 地址方式,DHCP 服务器在

AC上配置,前十个地址为保留地址,VLAN40用户也动态获取IP,DHCP server

为 DCFW;

30. 在交换机上配置,在只允VLAN200用户在上班时间(周-到周五8:00到18:00)

内访问 VLAN100 段 IP;

31. 为拦截、防止非法的 MAC 地址与 IP 地址绑定的 ARP 数据包配置动态 arp 检

测功能,VLAN30 用户的 ARP 阀值为 50;

32. 为了防止 VLAN40 网段 arp 欺骗,需要在交换机上开启 ip dhcp snooping

并在接口下绑定用户;

33. 在 DCRS 上配置,配置设备 enable 密码,密码为 dcn2015,并且在登录设备

时必须正确输入 enable 密码才能进入交换机的配置模式;

34. DCRS 上配置,VLAN40 的成员接口开启广播风暴抑制功能,参数设置为

2500pps;

DCWS :

35. AP 通过 option43 方式进行正常注册上线,AC 地址为管理 VLANIP;

36. 设置SSID DCN2015,VLAN10,加密模式为wpa-personal,其口令为GSdcn2015

的;

设置 SSID dcntest ,VLAN20 不进行认证加密,做相应配置隐藏该 ssid;

37. dcntest 最多接入 20 个用户,用户间相互隔离,并对 dcntest 网络进行流

控,上行速率 1Mbps,下行速率 2Mbps;

38. 通过配置避免接入终端较多且有大量弱终端时,高速客户端被低速客户端

“拖累”,低速客户端不至于长时间得不到传输;

39. 通过配置防止多 AP 和 AC 相连时过多的安全认证连接而消耗 CPU 资源,检

测到 AP 与 AC 在 10 分钟内建立连接 5 次就不再允许继续连接,两小时后恢

复正常;

40. AC 开启 Web 管理,账号密码为 DCN2015;