今天继续给大家介绍渗透测试相关知识,本文主要内容是使用wireshark抓包分析实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

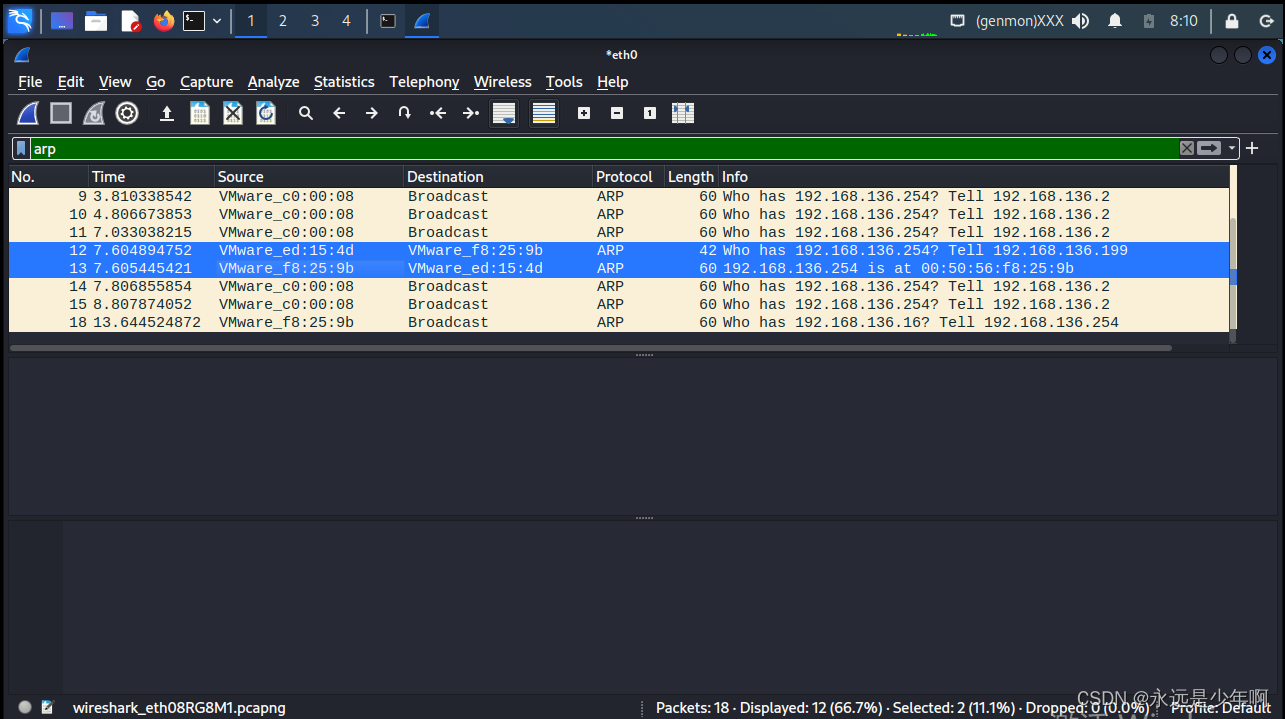

一、wireshark分析ARP协议

我们打开wireshark,然后再次打开一个终端,PING网关,然后查看wireshark的抓包情况,在显示过滤器中筛选处arp协议的数据包,结果如下所示:

注意到上图中的第12、13个数据包,在Info字段处,详细列举处该数据包的作用,第12个数据包为ARP请求包,第13个数据包为ARP应答包。如果我们点开该数据包,那么还可以进一步查看该数据包的内部的详细内容。

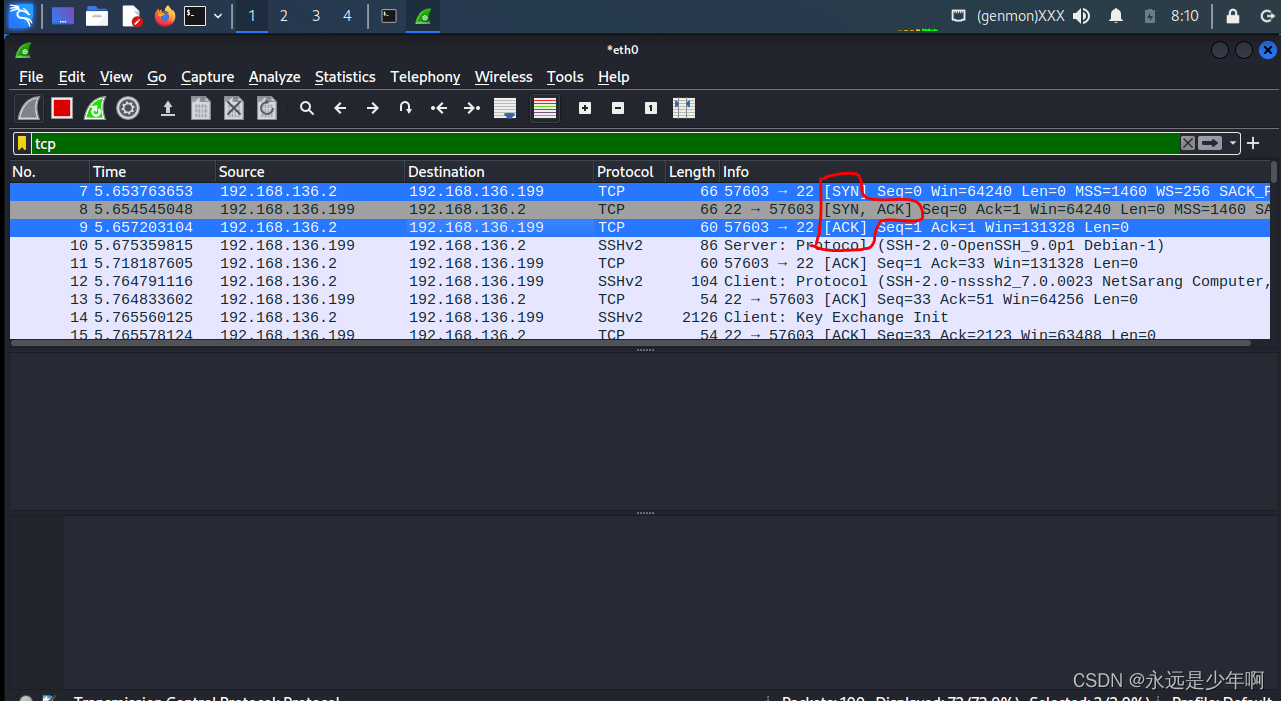

二、wireshark分析TCP协议

接下来,我们尝试使用wireshark来分析TCP协议。由于ssh协议是运行在TCP协议之上的,因此我们通过使用xshell链接Kali Linux,然后再断开。通过wireshark抓取这个过程中产生的数据包,并使用显示过滤器筛选tcp协议的数据包,就可以分析TCP协议了。

首先,我们来分析一下TCP的三次握手过程,wireshark抓包如下所示:

从上图中可以看出,第7、8、9个数据包分别是SYN包、SYN+ACK包以及ACK包,我们也可以查看这三个数据包之间序列号的关系。

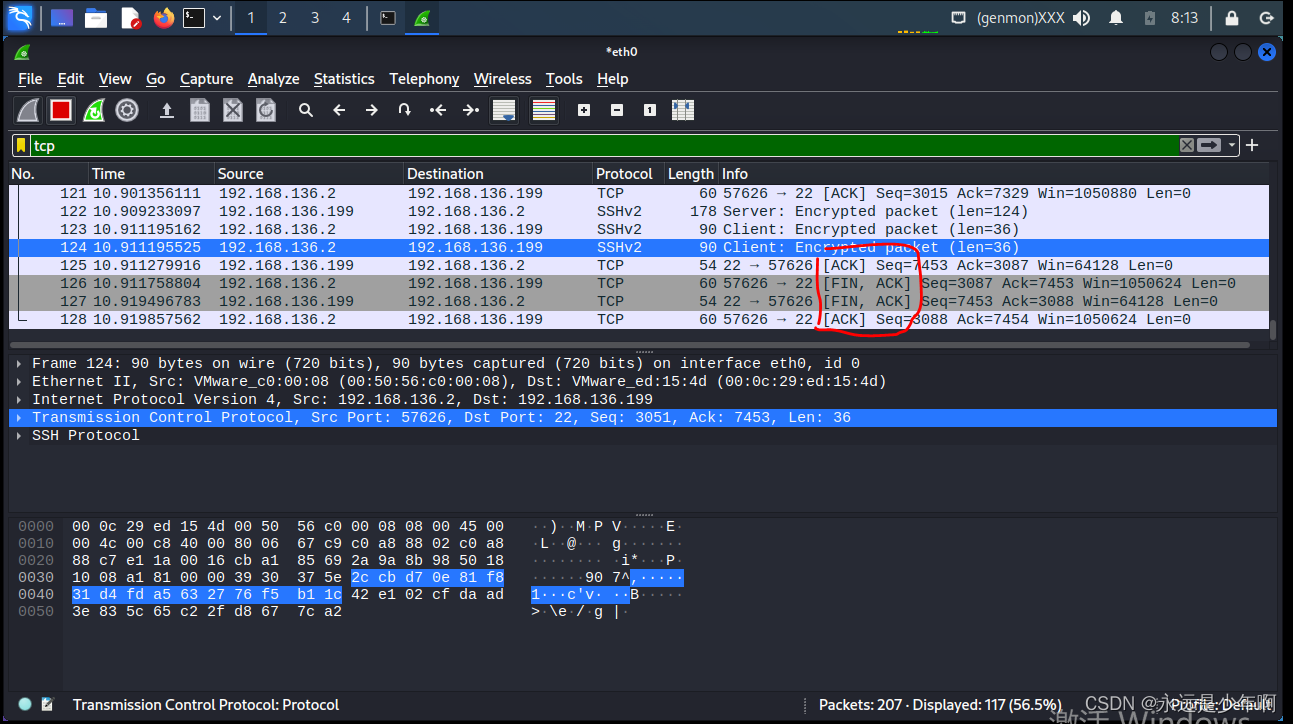

接下来,我们再查看一下TCP的四次挥手过程,如下所示:

从上图可以看出,第125、126、127和128个数据包就是TCP的四次挥手数据包。正是FIN+ACK包和ACK包。

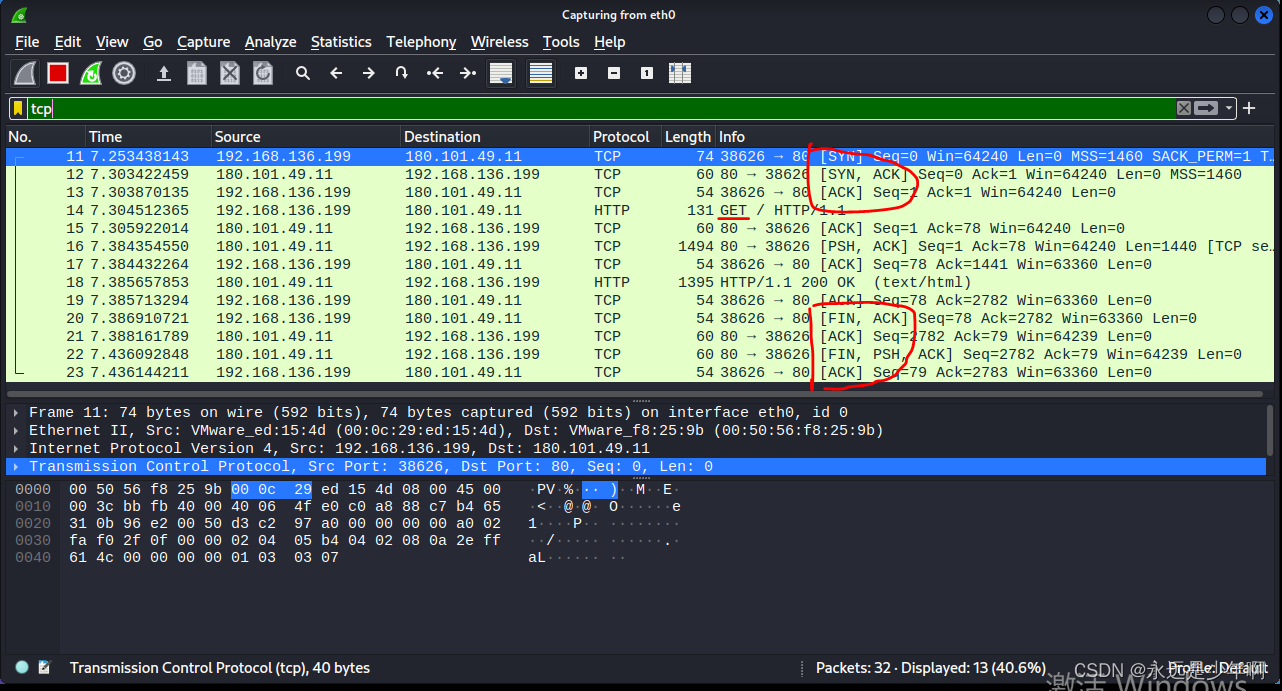

三、wireshark分析HTTP协议

最后,我们还可以使用wireshark来分析HTTP协议。

打开wireshark,并在其他的终端中执行命令:

curl -I www.baidu.com

以此来产生HTTP协议的数据包。由于HTTP是基于TCP协议的,因此我们用wireshark的显示过滤器筛选TCP协议的数据包,就可以抓出HTTP协议的数据包,结果如下:

从上图中,我们可以很轻易的看出TCP的三次握手和四次挥手过程。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200