今天继续给大家介绍渗透测试相关知识,本文主要内容是zenmap扫描方式介绍。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

请勿使用本文的技术对未授权设备进行扫描!

一、zenmap简介

zenmap是一款图形化的NMAP扫描工具,尽管其使用上优点鸡肋,但是这并不妨碍我们借助zenmap的几大扫描方式来学习NMAP的语法。

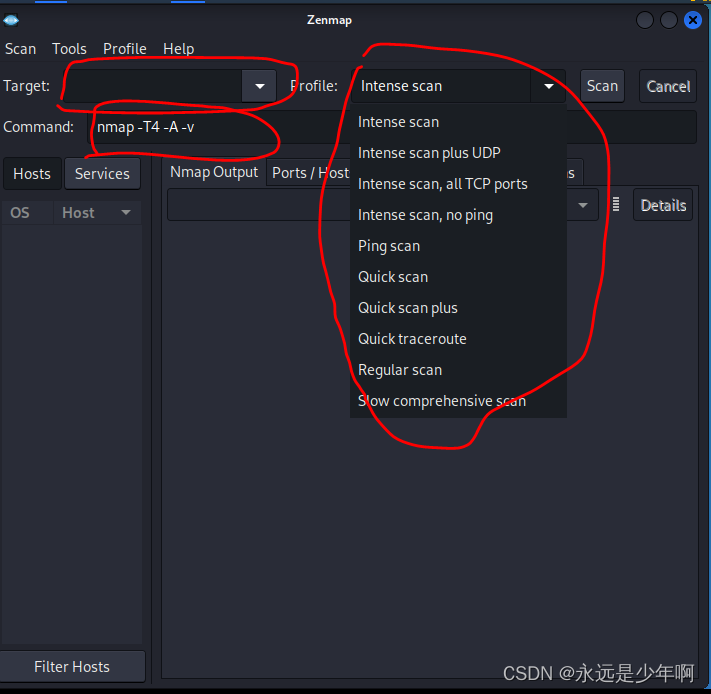

zenmap页面如下所示:

在Profile处,可以选择NMAP的扫描方式,一共有十种可供我们选择。在选择完扫描方式后,在Command处,就会自动生成NMAP的扫描语法。接下来,我们还可以根据自己需要修改Command命令,也可以直接在Target处输入扫描目标,以执行完成扫描。

接下来,我就对zenmap的这10大扫描方式进行详细介绍。

二、Intense扫描

Intense扫描的NMAP命令如下所示:

nmap -T4 -A -v 【Target】

其中,-T参数表示NMAP开启的进程数。一般而言,开启多个NMAP进程可以加快扫描的速度,但是具体的数值还必须参考CPU的个数和CPU内核的个数。我们尽量不要配置超过CPU内核总数量的进程数,因为进程数一旦超过了CPU总内核数,对速度的提升反而没有提高;-A参数表示在扫描时进行操作系统及版本的探测;-v参数表示在扫描时显示详细结果。

这三个参数,在后续的命令中也会用到,在这里介绍完毕后,就不会在后续赘述了。

Intense扫描是一种常规扫描,可以满足一般场景下的扫描。

三、Intense scan plus UDP扫描

Intense scan plus UDP扫描的NMAP命令如下所示:

nmap -sS -sU -T4 -A -v 【target】

在这里,-sS参数表示进行TCP的半连接扫描,-sU参数表示进行UDP扫描。需要注意的是,由于TCP是有状态的协议,而UDP是无状态的,因此NMAP为了确保扫描的结果,需要对UDP的扫描进行等待一段时间。这也回导致UDP扫描比TCP扫描要慢很多。

四、Intense scan,all TCP ports 扫描

Intense scan,all TCP ports 扫描的NMAP语法如下所示:

nmap -p 1-65535 -T4 -A -v 【target】

于Intense扫描相比,Intense scan,all TCP ports 扫描仅仅是增加了-p参数,用于指定扫描的端口,而-p参数设置为1-65535则意味着要对目标进行全端口扫描。

五、Intense scan,no ping扫描

Intense scan,no ping扫描的NMAP语法如下所示:

nmap -T4 -A -v -Pn 【target】

Intense scan,no ping扫描扫描方式即在Intense扫描的基础上,使用-Pn参数指定不进行PING扫描。

六、Ping scan扫描

Ping scan扫描的NMAP语法如下所示:

nmap -sn 【target】

-sn参数表示进行PING扫描,同时关闭端口扫描,这种扫描方式可以探测主机是否在线。这种扫描方式的优点在于速度快,但是缺点在于容易被防火墙所屏蔽。

七、Quick scan 扫描

Quick scan 扫描的NMAP语法如下所示:

nmap -T4 -F 【target】

-F表示快速扫描(只扫描在nmap-services文件中列出的端口)。

八、Quick scan plus扫描

Quick scan plus扫描的NMAP语法如下所示:

nmap -sV -T4 -O -F --version-light 【target】

在上述命令中,-sV参数表示探测开放的端口所对应的系统和服务的信息,–version-light表示检测的程度,该参数取值范围是0-9,数值越高表示越详细,默认值为2。

九、Quick traceroute扫描

Quick traceroute扫描的NMAP语法如下所示:

nmap -sn --traceroute 【target】

–traceroute参数表示显示到目标的路径。

十、Regular scan扫描

Regular scan扫描的NMAP语法如下所示:

nmap 【target】

这种扫描方式即最简单的NMAP扫描。

十一、Slow comprehensive scan扫描

Slow comprehensive scan扫描的NMAP语法如下所示:

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443,-PA3389,-PU40125 -PY -g 53 --script "default or (discovery and safe)" 【target】

该命令比较复杂,前面介绍过的参数在这里就不过多赘述了,在这里主要介绍以下参数:

-PS80,443表示使用基于80、4443端口的TCP SYN的主机发现;-PA 3389表示使用基于3389端口的TCP ACK的主机发现;-PU表示使用基于40125端口(之所以选择该端口,是因为该端口基本上不会被占用,这样当NMAP发包探测时,如果该主机存在,就会回复一个ICMP Echo Request包,这样NMAP就借此知道该主机存在了)UDP的主机发现;-PY表示使用基于SCTP协议(流传输控制协议,Stream Control Transmission Protocol)的主机探测;-PE、-PP参数指定了使用基于ICMP的timestamp、network request的主机发现;-g 表示使用指定的端口号53进行探测(这是因为一些防火墙或者包过滤器允许源端口为53(表示DNS的服务的端口)的数据包进入)。

这种扫描方式,速度非常缓慢,但是优点在于扫描结果详细可靠,并且不易被防火墙拦截,不易被目标站点所过滤。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200