今天继续给大家介绍渗透测试相关知识,本文主要内容是基于PING命令的主机探测。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

一、ping与traceroute

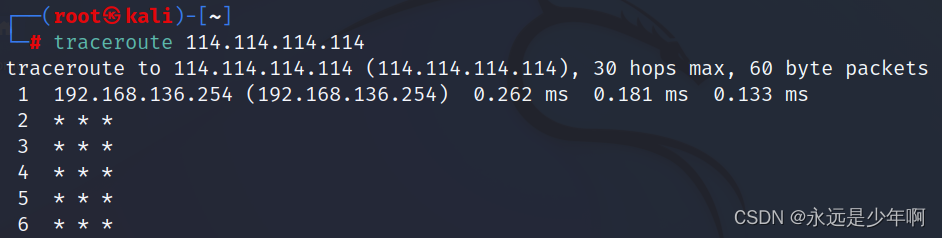

ping和traceroute都是进行主机探测的命令,其中PING命令可以检测主机的存活性,在这里就不过多赘述了。traceroute命令可以显示从本机开始一直到目标主机之间所经过的所有设备,最大探测30个。需要注意的是,traceroute命令在Windows操作系统中为tracert;此外traceroute命令在执行时有时会出现星号的情况,如下所示:

这属于中间网络设备的问题,或者是做了特殊的设置,不允许traceroute命令探测,或许是网络特殊,traceroute无法探测。因此,traceroute命令具有其局限性。

二、arping详解

除了上述常用的两种命令外,Kali Linux还支持arping。arping可以发送ARP类型的数据包,可以很方便的探测局域网内是否存在IP冲突。

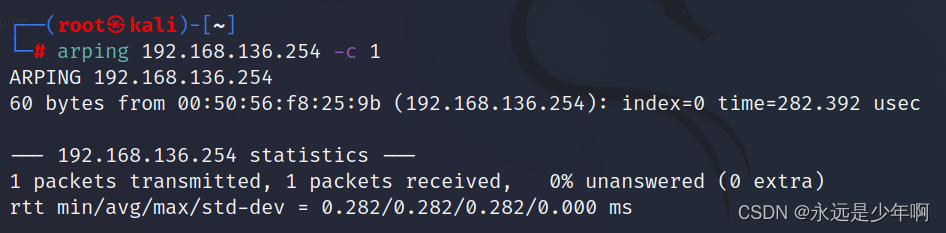

例如,执行命令:

arping 192.168.136.254 -c 1

可以采用ARP的方式PING一个指定的IP地址,

而如果当前局域网中存在IP地址冲突,则结果如下:

如果发生地址冲突的IP地址是网关的IP地址,那么则很有可能存在网络攻击。

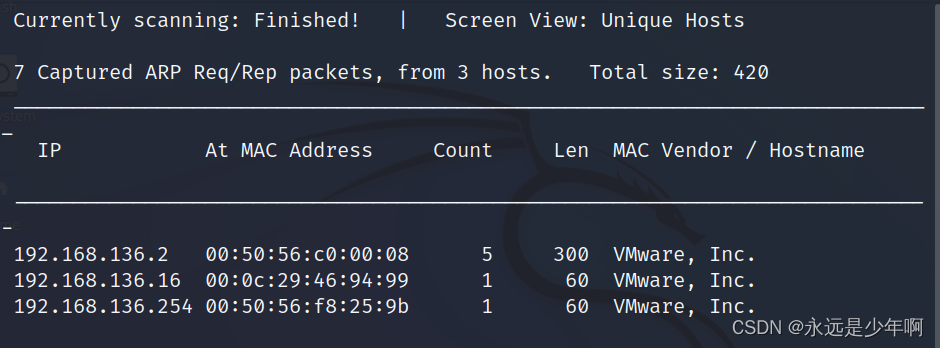

三、netdiscover详解

如果我们要对一个网段来进行主机探测,那么我们可以执行netdiscover命令,netdiscover可以以两种方式运行,即主动方式和被动方式。如果采用主动方式,那么netdiscover将会扫描指定网段中的主机,如果采用被动方式,那么netdiscover则不会进行扫描,而是处于监听状态,通过被动的捕获网络中的数据包来查看当前网络中的存活主机。

netdiscover主动方式运行可以执行命令:

netdiscover -i eth0 -r 192.168.136.0/24

在上述命令中,netdiscover使用-i参数来指定进行扫描的网卡,-r参数来指定扫描的目标,该命令执行结果如下:

而如果我们想要netdiscover采用被动方式来运行,那么可以执行命令:

netdiscover -p

该命令执行结果如下:

四、hping详解

接下来,我们来讲以下HPING命令。

注:

HPING命令十分危险,不要随便探测互联网上的IP!

HPING命令十分危险,不要随便探测互联网上的IP!

HPING命令十分危险,不要随便探测互联网上的IP!

HPING命令是一个使用TCP/IP协议的数据包组装、分析工具,每次可以扫描一个目标,常用于进行压力测试,也可以被用作DoS攻击。

使用HPING命令对指定目标进行压力测试命令如下:

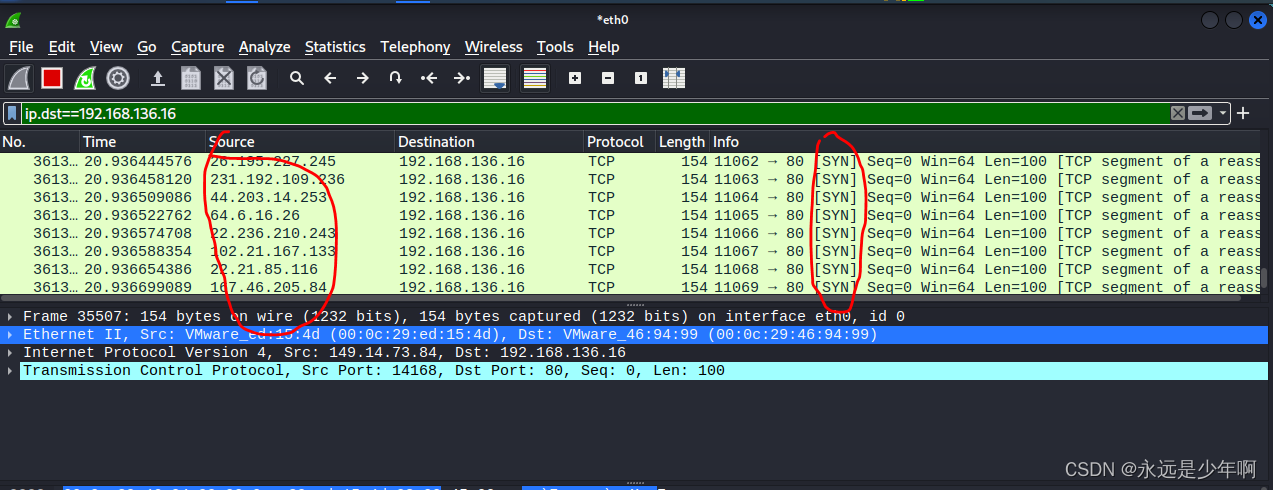

hping3 -c 100 -d 100 -S -w 64 -p 80 --flood --rand-source 192.168.136.16

-c参数指定了发送的数据包的数量,-d参数指定了发送数据包的大小,-p参数指定了发送数据包的目标端口,-w参数指定了TCP窗口的大小,-S表示只发送TCP的SYN数据包,–flood表示洪水攻击,在发送完SYN数据包后,不对返回的数据包进行处理。–rand-source表示伪造源IP地址,最后指定扫描的目标。

该命令执行后,我们使用wireshark抓包,结果如下所示:

从上图可以看出,我们可以抓到大量伪造源IP地址的发往192.168.136.16的数据包,并且这些数据包都是SYN包。这可以说明我们的HPING压测成功,此时,我们可以使用浏览器访问该网页,以检验该网站在面对这样的压力情况下的响应速度。

此外,要注意的是,HPING命令对源IP地址的访问只能够在局域网内部生效,在通过NAT后就会失效。

五、fping详解

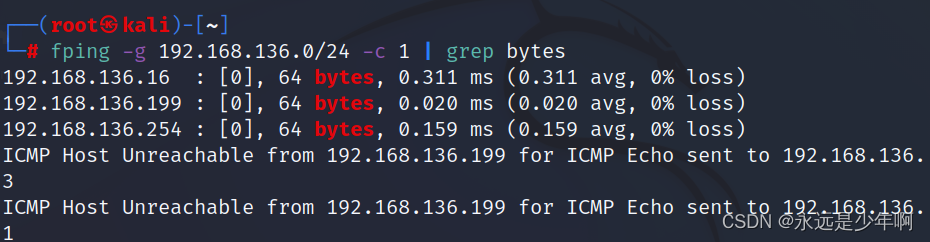

最后,我们来讲解一下fping扫描,fping命令是ping的进阶版,可以查看当前的局域网中运行了哪些设备。例如,执行命令:

fping -g 192.168.136.0/24 -c 1

可以对192.168.136.0/24网段中的每个主机发送一个数据包进行扫描,该命令扫描结果如下:

从上图可以看出,在当前的网段内,一共有三个主机存活。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200