域名:Domain name

sina.com

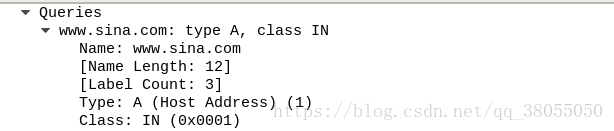

FQDN:完全限定域名(sina.com域名下的一条主机记录)

www.sina.com

域名记录:

A:主机记录

C name:别名记录,把一个域名解析到另一个域名

NS:域名服务器记录,指向该域的域名服务器地址

MX:邮件服务器记录,指向该域的邮件服务器地址

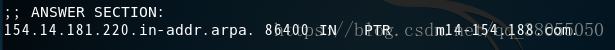

ptr:反向解析

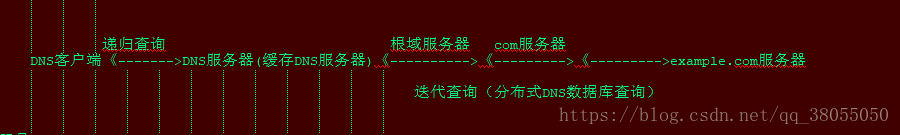

上网流程dns解析:

工具使用篇--kali

1、NSLOOUP

nslookup

服务器: public1.114dns.com #本地

Address: 114.114.114.114

>server 8.8.8.8 #指定域名服务器

tips:域名服务器和解析出来的IP地址是一对多的关系,根据终端用户所处的网络环境执行智能dns策略

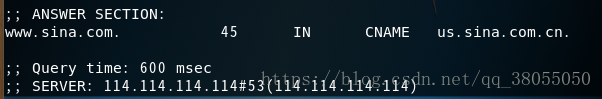

>www.sina.com

www.sina.com canonical name = us.sina.com.cn.

说明www.sina.com不是一个A主机记录,是一个c别名记录

逐层解析最终得到主机A记录,并解析出ip

>set type=a

>www.sina.com

依然是层级化查询,得到最终a记录

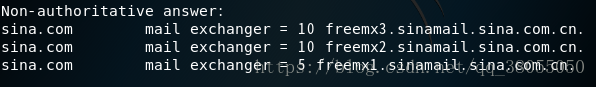

>set type=mx

>sina.com #查询sina.com域的mx记录,不能写成www.sina.com主机域名

tip:mx邮件交换记录数值越小优先级越高,越先使用该服务器进行查询

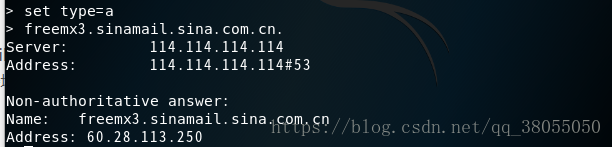

>set type=a

>freemx2.sinamail.sina.com.cn

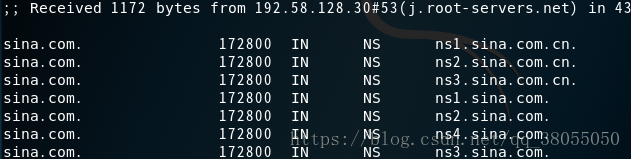

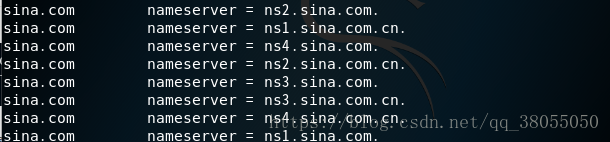

>set type=ns

>sina.com

查询sina.com对应的域名服务器地址

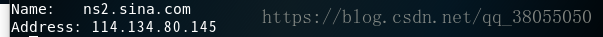

>set type=a

>ns2.sina.com

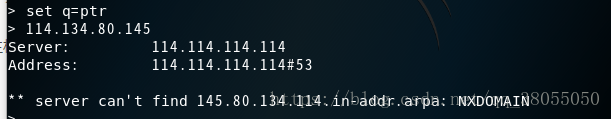

set q=ptr (TIP:q = type)

TIP:一个域名对应多个主机记录;主机记录和ip地址为一对多的关系,找不到可以更换本地server地址哦!

>set type=any #查询所有记录

text = "v=spf1 include:spf.sinamail.sina.com.cn - all"

注:spf记录的作用是反垃圾邮件;利用来源IP地址反向解析出来源域名与接收到的include中的域名匹配,若不能匹配则认为来源非法

>exit

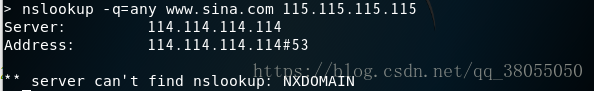

nslookup -q=any www.sina.com +制定域名服务器地址(若不加此项则使用默认dns服务器)

2、DIG

dig www.sina.com any

dig www.sina.com mx @8.8.8.8 指定解析域名服务器

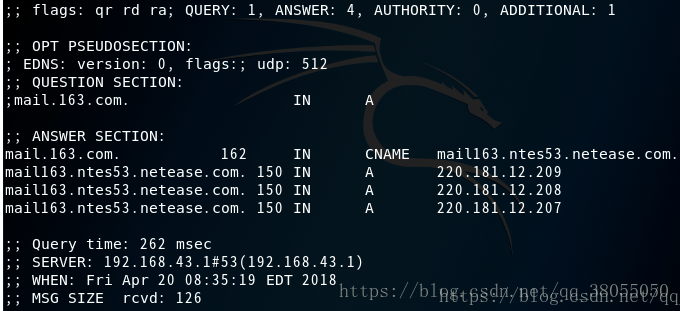

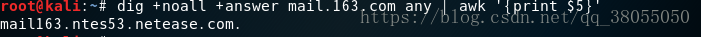

dig mail.163.com any

反向查询:反向域名解析 查ptr

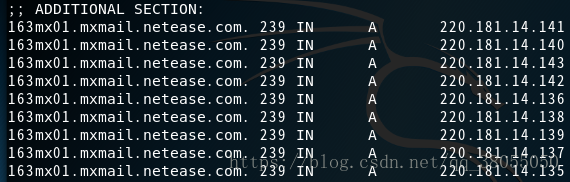

dig 163.com mx

dig -x 220.181.14.154

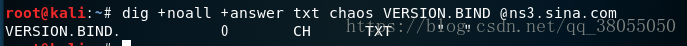

查询域名服务器的bind版本信息

TIPS:

提供dns服务的软件包大多是bind

最完美的域名信息收集是把所有fqdn域名解析出来

通过查询bind版本信息研究是否具有漏洞,从而攻破dns服务器,获得所有dns记录

bind服务器的版本信息对应chaos类,以前查询的属于INformation类

txt为bind版本信息记录的类型

dig sina.com

dig +noall +answer txt chaos VERSION.BIND @ns3.sina.com

注意一些网站未公布bind信息,查不到<>

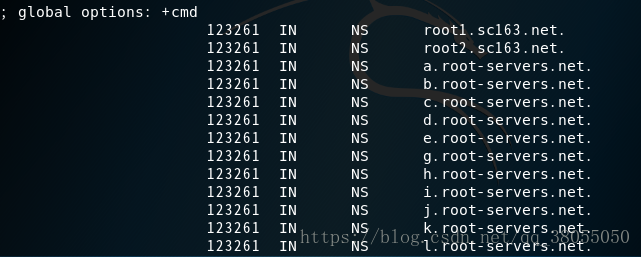

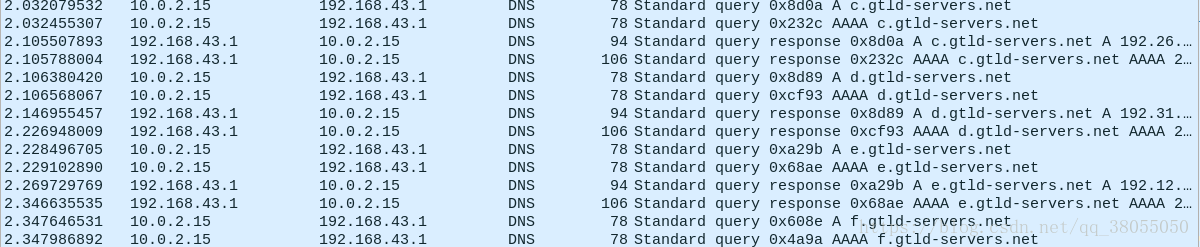

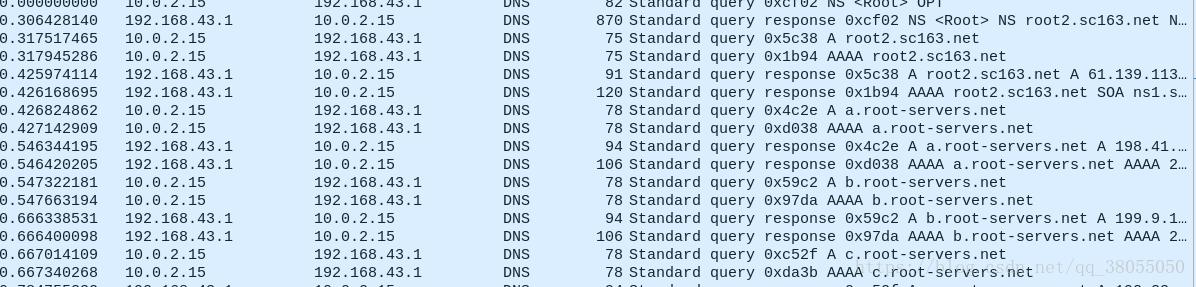

DNS追踪:

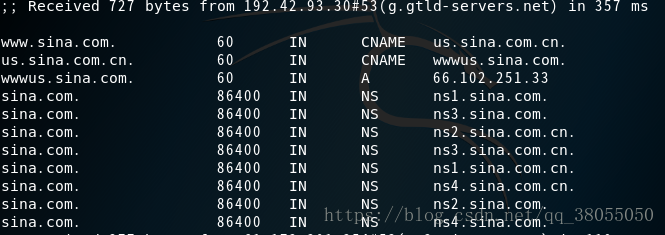

dig +trace www.sina.com

舍弃递归查询(本地dns服务器),逐级进行迭代查询(根域 >.com域 >sina.com域)

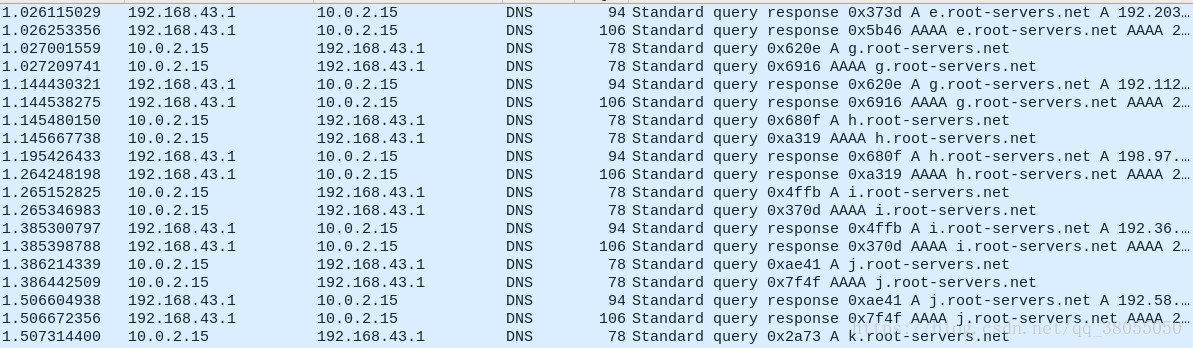

迭代查询过程:

1、pc通过缓存dns服务器得到13个 .域server的NS记录

2、pc通过缓存dns服务器解析得到13个 .域的ipv4和ipv6地址

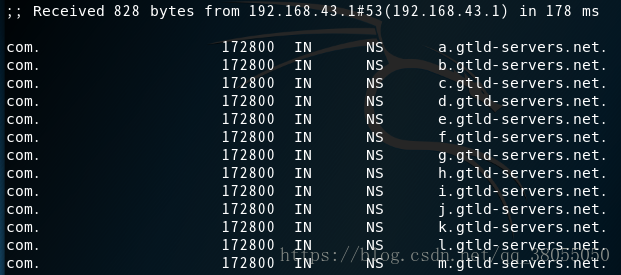

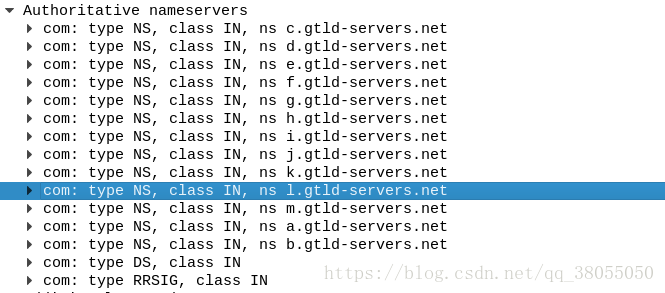

3、pc通过其中1个 .域server的ip地址查询得到13个.com域server的NS记录 以及com域的IP地址

4、pc通过缓存dns服务器查询 13个com域的名称对应的IP地址(并未相信.域返回的IP地址)

5、pc通过其中一个com域server的IP地址查询www.sina.com的A记录,返回sina.com的七个NS记录,同时返回这些NS server的IP地址

6、pc通过缓存dns服务器查询七个sina.com的NS server的IP地址

7、pc通过其中一个NS server 的IP地址查询www.sina.com的A记录,通过层级Cname解释最终得到www.sina.com的A记录,返回IP地址

递归查询过程:

dig sina.com

1、pc向本地域名服务器发出请求

2、本地域名服务器返回sina.com的IP地址

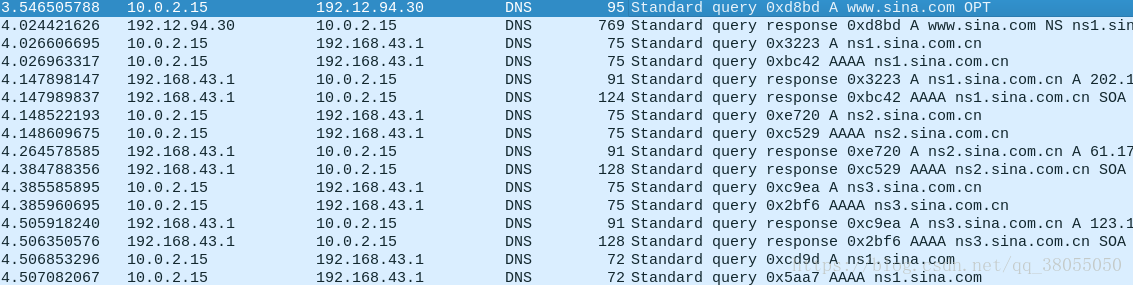

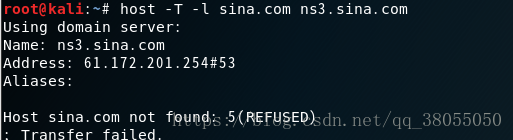

DNS区域传输

目标:发掘如sina.com的主机记录

区域传输: 将一台服务器的数据变更同步到其它服务器上

发生在本域dns服务器间(如13个.域服务器)的信息同步的过程,但配置不当时会导致任何人可以与这个域名服务器进行区域传 输,从而得知该域下所有的主机记录

dig sina.com

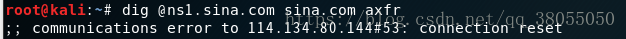

dig @ns1.sina.com sina.com axfr #@域名服务器 #example.com 指定的域名 #axfr:区域传输的方法

现向本地dns服务器查询ns1.sina.com的a记录

向上一步解析出的IP发出tcp请求(tcp的53端口)

注意:dns服务基于UDP的53端口(用于域名查询)和TCP的53端口(用于区域传输)

目标服务器拒绝连接

host -T -l sina.com ns3.sina.com

#-l:axfr全区域传输

#-T:使用TCP模式传输

小结:dns信息收集,用于对网站的各个子域进行全面渗透

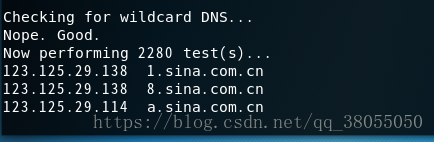

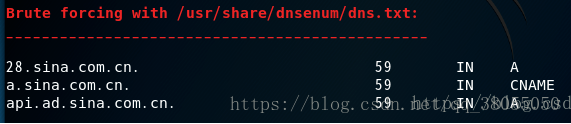

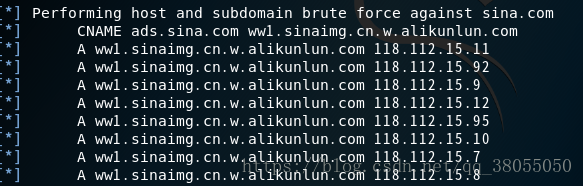

3 、DNS字典爆破:如果无区域传输漏洞,可尝试爆破目标域所有的主机记录

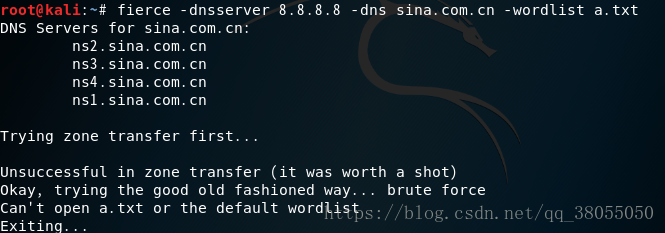

fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist a.txt

#-dnsserver 指定dns服务器

#-dns 指定要查的域

#-wordlist 指定字典

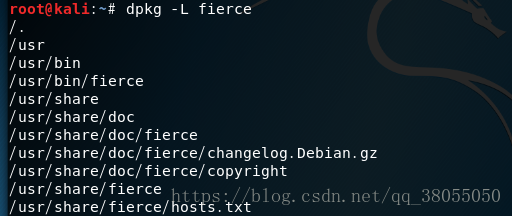

dpkg -L fierce 查询该软件包相关的文件

fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist /usr/share/fierce/hosts.txt

------------------

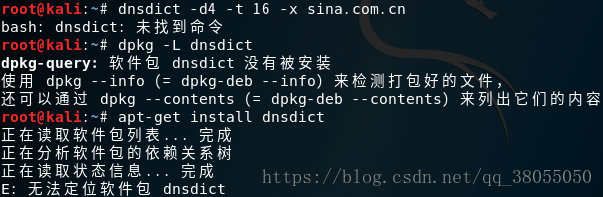

dnsdict6 -d4 -t 16 -x sina.com.cn

#-t 指定线程数

#-x 指定使用字典的级别为第二大,查看帮助文档查看详细

#-D 指定字典

貌似已经挂了

//字典质量较高-------------------

dnsenum -f /usr/share/dnsenum/dns.txt -dnsserver 8.8.8.8 sina.com.cn -o sina.xml

#-o 输出为xml文件

find / -name dnsenum

功能较全面,

-------------------

dnsmap sina.com -w /usr/share/dnsmap/wordlist_TLAs.txt

慢

dnsrecon -d sina.com --lifetime 10 -t brt -D /usr/share/dnsrecon/namelist.txt

#--lifetime 指定超时时间,超过认此时间为不存在

#-t 指定查询强度

#brt 即爆力破解

dnsrecon -t std -d sina.com

#std 即标准破解,相对较慢

-------------------

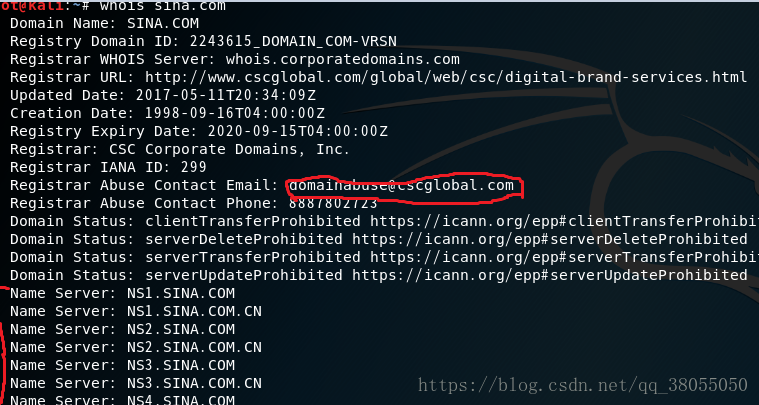

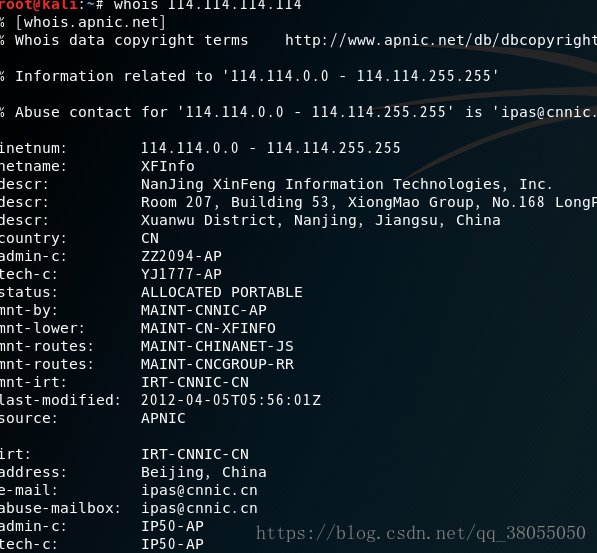

4、DNS注册信息收集

地址分配机构(whois服务器):

APNIC(net)

ARIN (net)

AFRINIC (net)

IANA (com)

ICANN (org)

LACNIC (net)

NRO (net)

RIPE (net)

InterNic(始祖net)

whois sina.com