前言:

这些都是以太网安全一些十分常用技术,都不是很难,最近心情不好,讲解的没有那么细致,抱歉!已将思维导图转为PDF并上传,可自行免费下载。

一、端口安全

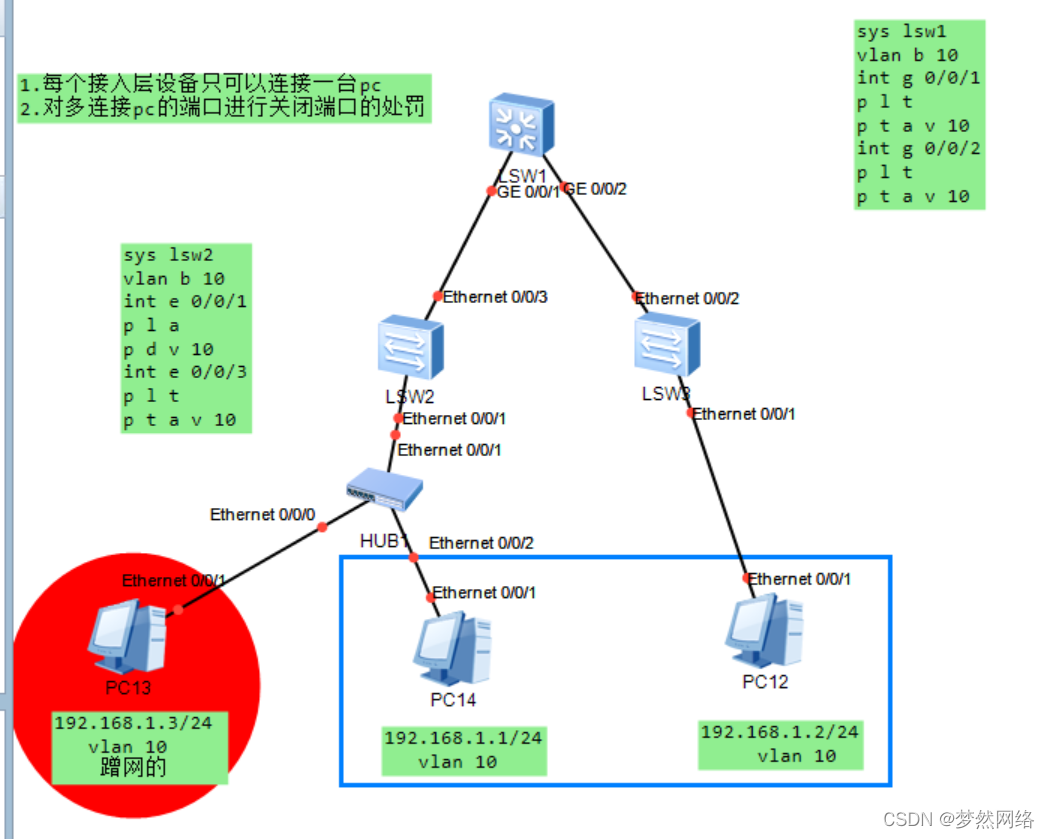

配置需求:

1.每个接入层设备只可以连接一台pc

2.对多连接pc的端口进行关闭端口的处罚

注:lsw3这幅图用不到,故不做配置。

配置思路:

1.开启端口安全

2.指定端口安全类型

3.指定处罚动作

实验步骤:

老规矩 先配置二层接口 然后完成需求

LSW2

sys lsw2

vlan b 10

int e 0/0/1

p l a

p d v 10

int e 0/0/3

p l t

p t a v 10

LSW1

sys lsw1

vlan b 10

int g 0/0/1

p l t

p t a v 10

int g 0/0/2

p l t

p t a v 10

二层配置完毕 我们配置PC网关(保障上网)

LSW1

interface Vlanif10

ip address 192.168.1.254 255.255.255.0

#

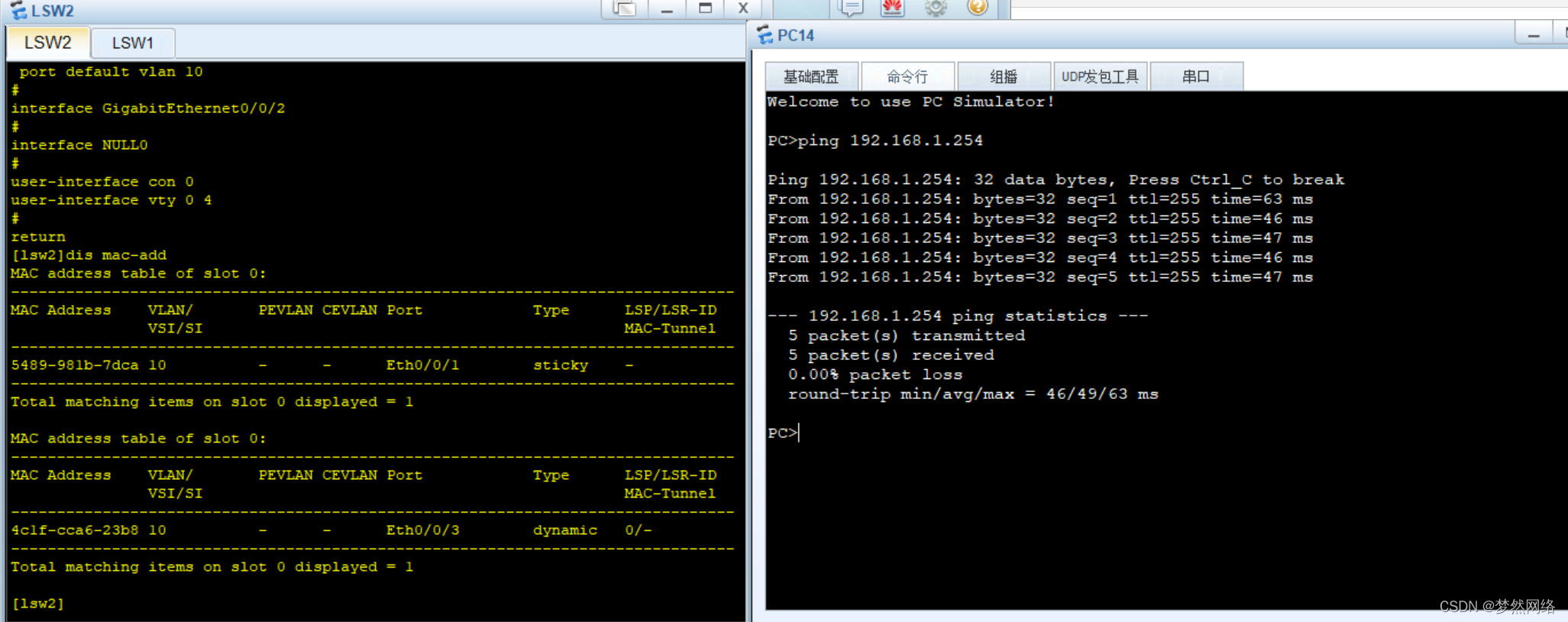

已可以正常上网,接下来完成需求。

LSW2

#

interface Ethernet0/0/1

port link-type access

port default vlan 10

port-security enable

#配置此接口最大连接数量(缺省也为1),注意这一个位置是先到先得

port-security max-mac-num 1

#处罚模式为关闭端口

port-security protect-action shutdown

#端口安全模式为stick(自动将学习到的源mac地址进行静态绑定)

port-security mac-address sticky

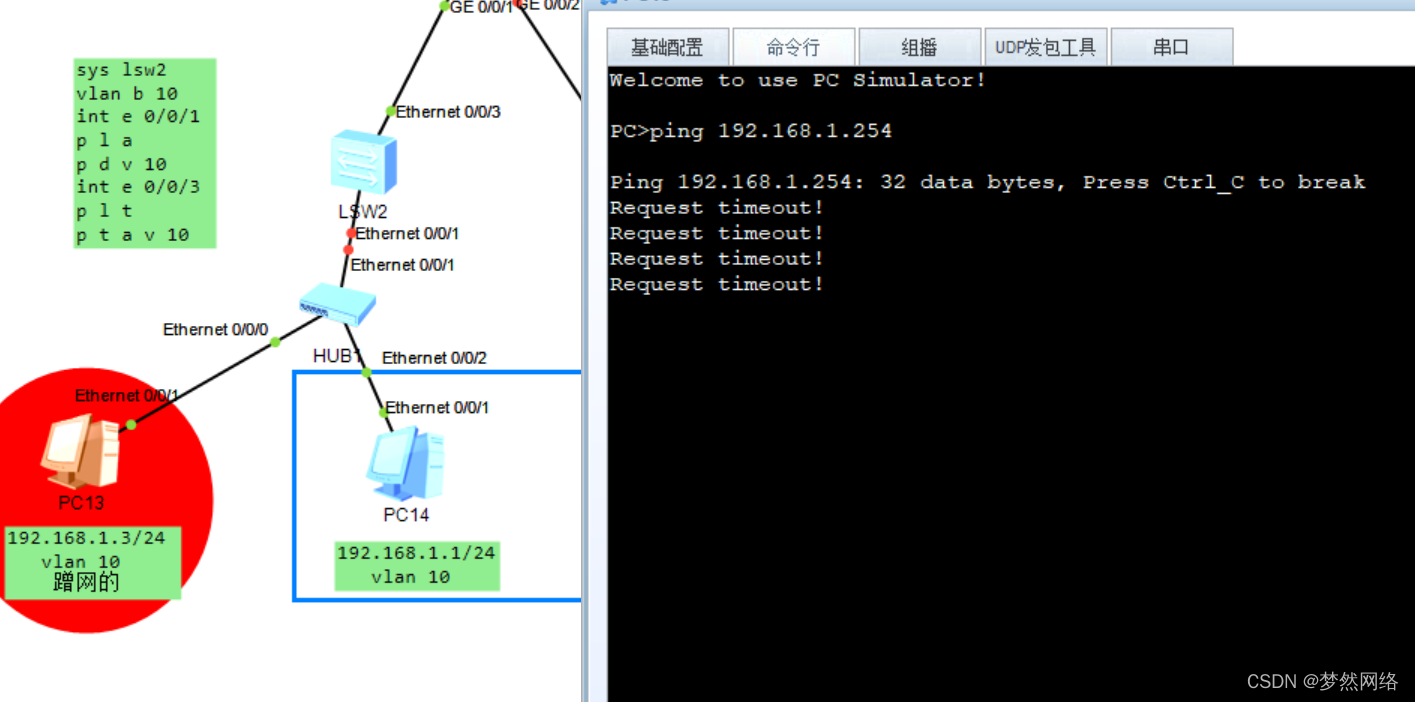

测试结果:

我们先用正常主机进行上网,发现交换机可以正常进行执行自动将学习到的源mac地址进行静态绑定

然后我们用蹭网主机进行上网测试,发现不可上网,并且端口被强制关闭。

配置完毕,测试成功。

二、防止MAC地址飘移(简易)

配置需求:

利用防止mac地址表飘移进行保护服务器安全

配置步骤:

开启防mac地址飘移功能

int vlan 10

//缺省情况已经存在可不用配置

mac-address flapping detection

//检测flapping

display mac-address flapping record

服务器链路学习优先级调高(越高越优先)

interface GigabitEthernet0/0/1

mac-learning priority 3

#

配置完毕!

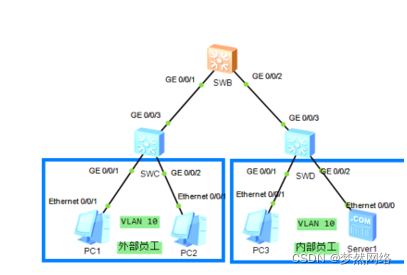

三、为防止DHCP仿冒服务器攻击实验(接口方式)

实验需求:

1.基于接口配置

2.DHCP Snooping功能,保证网络安全性

接口视图配置思路:

1.全局开启DHCP Snooping功能

2.在需要加入的端口进行针对性开启

3.配置合法DHCP服务器的信任端口

vlan视图配置思路:

1.全局开启DHCP Snooping功能

2.进入vlan再开启DHCP Snooping功能

3.在vlan内配置信任端口

注:对该vlan内所有主机生效

实验步骤:

比较简单 直接上命令

dhcp enable

dhcp snooping enable ipv4

int g 0/0/1

dhcp snooping enable

int g 0/0/2

dhcp snooping enable

int g 0/0/3

dhcp snooping enable

//配置信任接口

dhcp snooping trusted

四、mac地址表安全

配置需求:

甲方需要一个安全的上网环境,请你在这里做静态的MAC地址表项,对重要的服务器,网关做静态绑定。

实验步骤:

二层基础配置省略,过于简单

配置命令

针对于服务器:

全局状态下:

mac-address static 5489-9851-03C1 g 0/0/2 vlan 10

查看dis mac-address

实验结果:

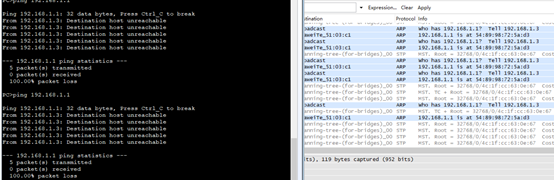

配置后测试截图:

伪装后无法与其他设备通信,被g0/0/1端口阻塞

思考题:

可以尝试自己伪造一个MAC地址,是否能进行欺骗

比如和他连到同一个交换机的设备改一下MAC地址和服务器一样,没改之前是否能ping通其它设备,改了之后是否能?包在哪个地方消失了?

答:没改之前可以ping通其他设备,加入pc3mac地址修改为服务器地址就无法ping通其他设备,因为服务器mac和g0/0/2进行绑定,交换机SWD除g0/0/2以外收到源mac为服务器的mac地址的端口会直接丢弃。