1.前

函数信息泄露漏洞常发生一些默认的安装包,比如phpstudy等,默认安装完成后,没有及时删除这些提供环境测试的文件,比较常见的为phpinfo.php、1.php和test.php,虽然通过phpinfo获取的php环境以及变量等信息,但这些信息的泄露配合一些其它漏洞将有可能导致系统被渗透和提权

2.基础信息

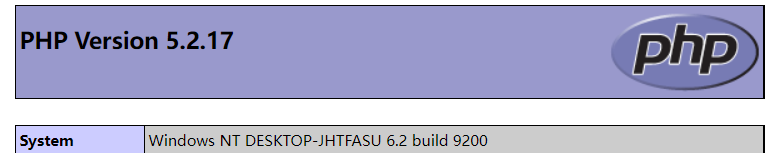

1.system info:提供详细的操作系统信息,为提权做准备。

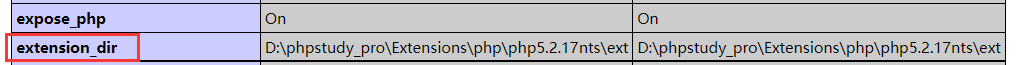

2.extension_dir:php扩展的路径

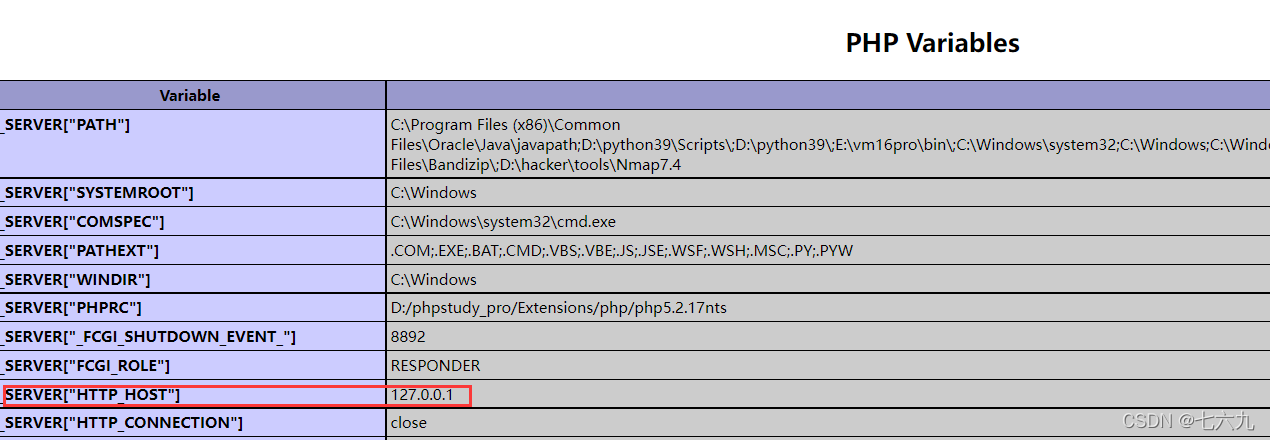

3.$_SERVER[‘HTTP_HOST’]:网站真实IP、无视CDN,找到真实ip,扫一扫旁站,没准就拿下几个站

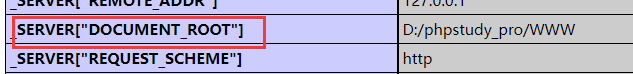

4.$_SERVER[‘DOCUMENT_ROOT’]:web根目录

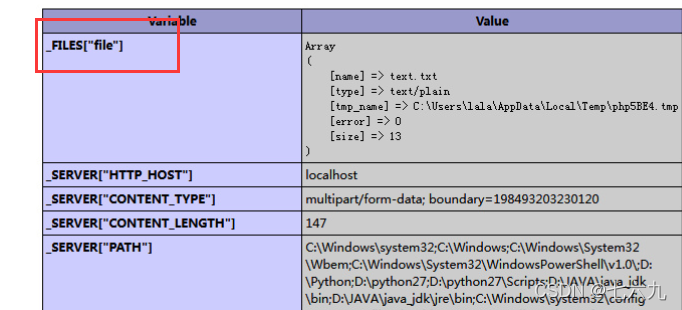

5.临时文件路径

能直接getshell

3.重要配置

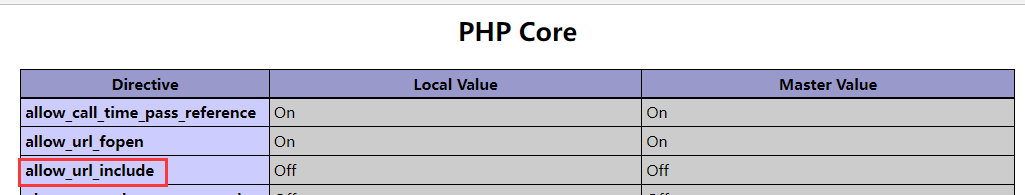

1.allow_url_include:远程文件包含;

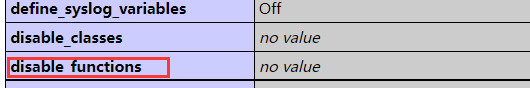

2.disable_functions:表示禁用的函数名

有时候我们上传了一个webshell却不能用,有很大可能是管理员做了配置,禁用了php执行系统命令的函数。

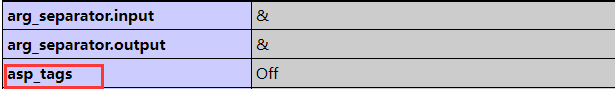

3.asp_tags:php标签有4种形式,如果这个选项不开启的话(一般默认不开启),使用asp的标签是不会解析的。

注:PHP7中不再含有“asp_tags”。

4.short_open_tag

-

一般情况下,PHP 代码需要用<?php 和 ?> 标志包含起来,当设置short_open_tag为on时,允许上面的标志简写为 <? 和 ?> 。

-

如果要和 XML 结合使用 PHP,可以禁用此选项以便于嵌入使用<?xml ?> 。否则还可以通过php来输出,例如:<?php echo '<?xml version="1.0"'; ?> 。如果禁用了,必须使用 PHP 代码开始标志的完整形式(<?php ?> )。

-

注意:本指令也会影响到缩写形式 <?= ,它和 <? echo 等价。使用此缩写需要short_open_tag 的值为 On。

5.enable_dl:利用扩展库绕过disable_functions,需要使用dl()并且开启这个选项

6.magic_quotes_gpc:它是用来实现addslshes()和stripslashes()这两个功能的,对SQL注入进行防御。

7.open_basedir:将用户可操作的文件限制在某目录下,但是这个限制是可以绕过的。