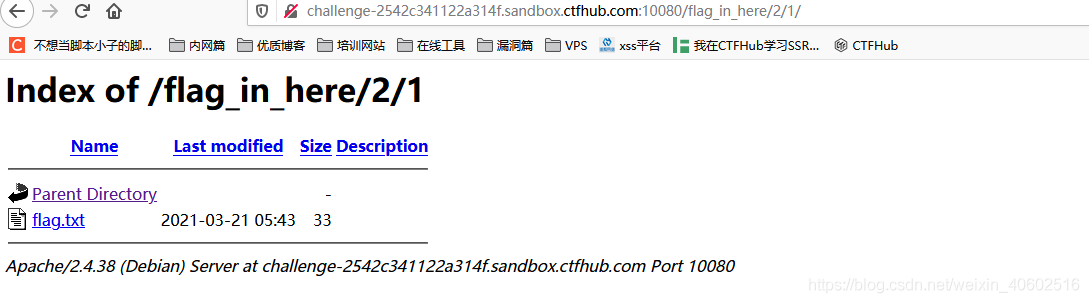

1.目录遍历

点开之后一个一个找就行,实战中可能会碰到.bak备份文件

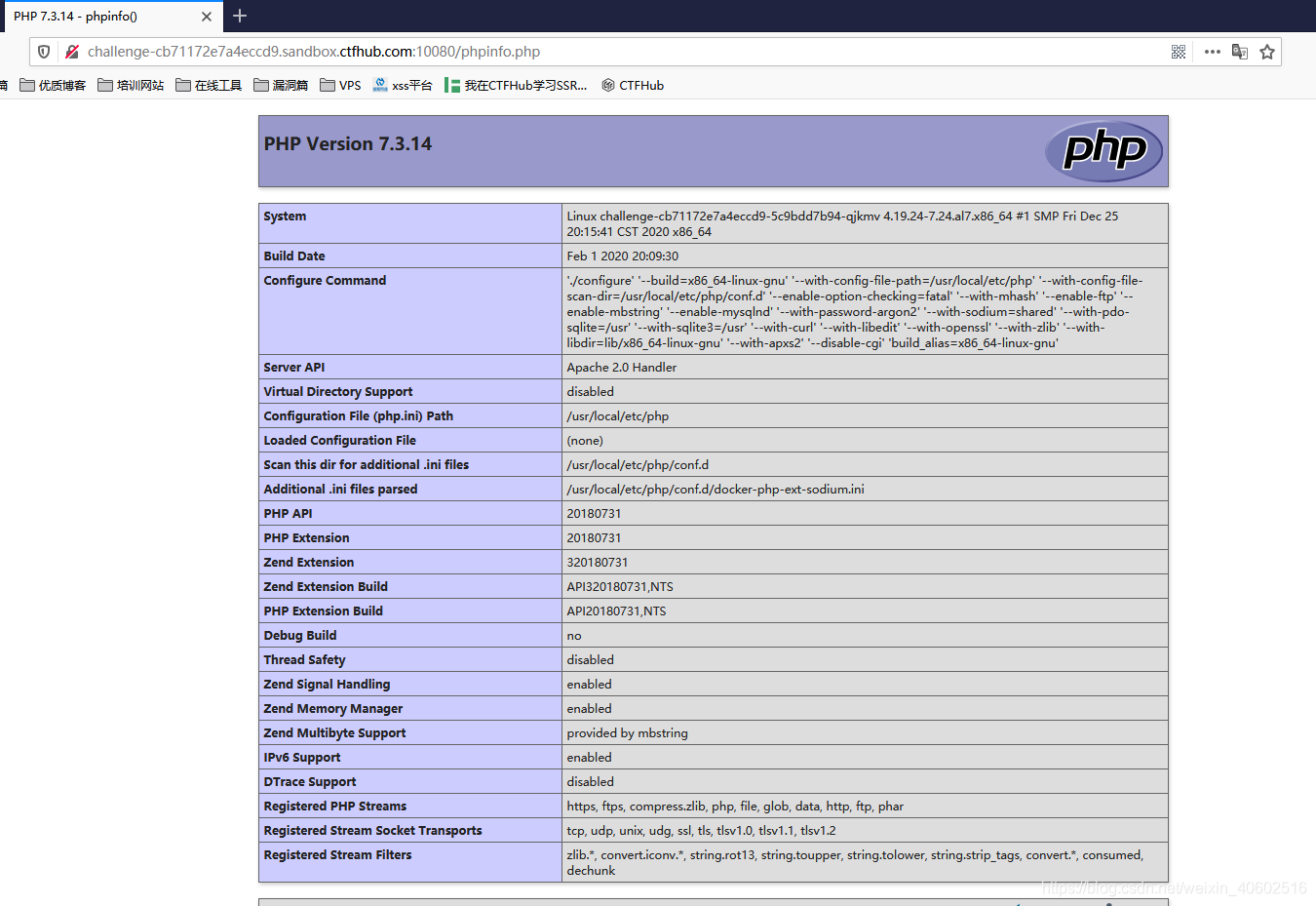

2.phpinfo

phpinfo还是能够看到很多敏感信息的

直接CTRL+f寻找flag即可

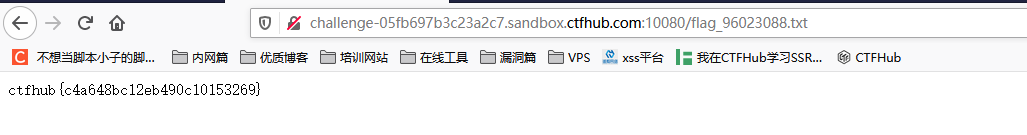

3.备份文件下载

网站源码:

根据提示利用burpsuite爆破组合拼接,最后www.zip为备份文件输入后自动下载

bak文件:

根据提示,flag在index.php的源码中,找到备份文件查看index.php源码即可

VIM缓存:

vim缓存会出现两种文件:

一种临时文件:如下

vim中的swp即swap文件,在编辑文件时产生,它是隐藏文件,如果原文件名是submit,则它的临时文件

submit.swp。如果文件正常退出,则此文件自动删除。

一种备份文件

默认情况下使用Vim编程,在修改文件后系统会自动生成一个带~的备份文件,某些情况下可以对其下载进行查看;

eg:index.php普遍意义上的首页,输入域名不一定会显示。 它的备份文件则为index.php~

先直接访问index.php 不行后访问其备份文件得到flag.php

GIT泄露:——利用githack工具

当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。

首先使用dirsearch对URL进行扫描,发现了.git文件夹,结果如图所示

使用GitHack工具进行文件恢复,然后在GitHack所在目录下的dist目录下得到恢复的文件,如图所示

进入dist目录中刚恢复的文件内打开git,读取git日志,回退到add flag的那个版本,Capture The Flag!

SVN泄露:——使用svn泄露检测工具即可

概要:SVN是源代码本本管理软件。使用SVN管理本地代码过程中,会生成一个名为.svn的隐藏文件夹,其中包含重要的源码信息。

出现原因:网站管理员在发布代码时,没有使用导出功能,直接进行复制粘贴。

漏洞例子:xxxx/.svn/entries

下载下来即可查找打flag