在看下面文章之前,请先了解下这2篇文章,不然会看不懂!

【vulhub】Weblogic后台部署War包Getshell

【vulhub】Weblogic(CVE-2017-10271)漏洞复现

之前都是工具一键getshell,没有仔细研究weblogic,这次手动payload的时候,遇到点问题,就稍微研究了一下。

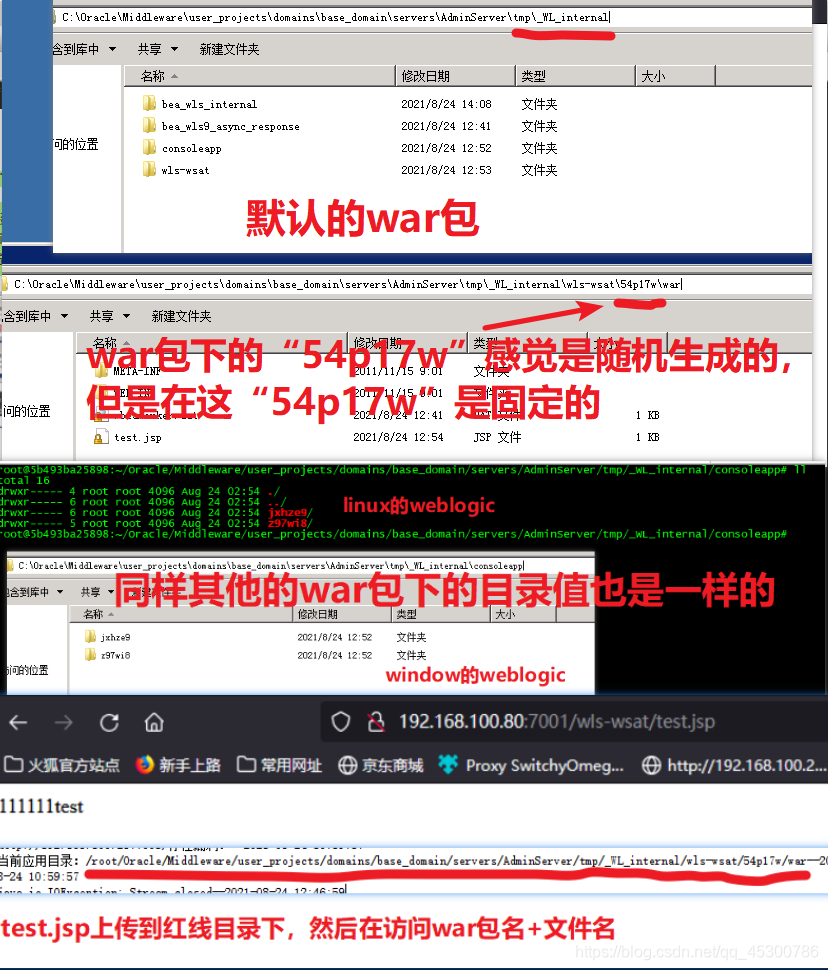

发现访问目标是war包+文件名

http://192.168.100.80:7001/wls-wsat/test.jsp

但是上传的时候却是war包+随机生成的目录值+war+文件名

wls-wsat/54p17w/war/test.jsp

以下是楼主分析

结论一

结论二