所有文章,仅供安全研究与学习之用,后果自负!

phpok 文件上传 (CVE-2018-12491)

0x01 漏洞描述

PHPOK是一套采用PHP+MYSQL语言开发的企业网站系统。 PHPOK存在后台文件上传漏洞,攻击者可利用该漏洞获取网站服务器控制权。 后台路径:/admin.php 用户名密码:admin:123456

0x02 影响范围

0x03 漏洞复现

访问靶场

(1)访问后台

/admin.php

弱口令登录

(2) 功能菜单-》工具-》附件分类管理

(3) 压缩软件-》 编辑

(4)支持附件类型 添加

,php

(5)修改成功

(6)点击 内容管理–》咨询中心

(7)点击 行业新闻后边的+号

(8)点击选择图片

(9)下方上传附件 点击压缩软件

可以看到已经支持php格式了

(10)选择好 php马后 上传

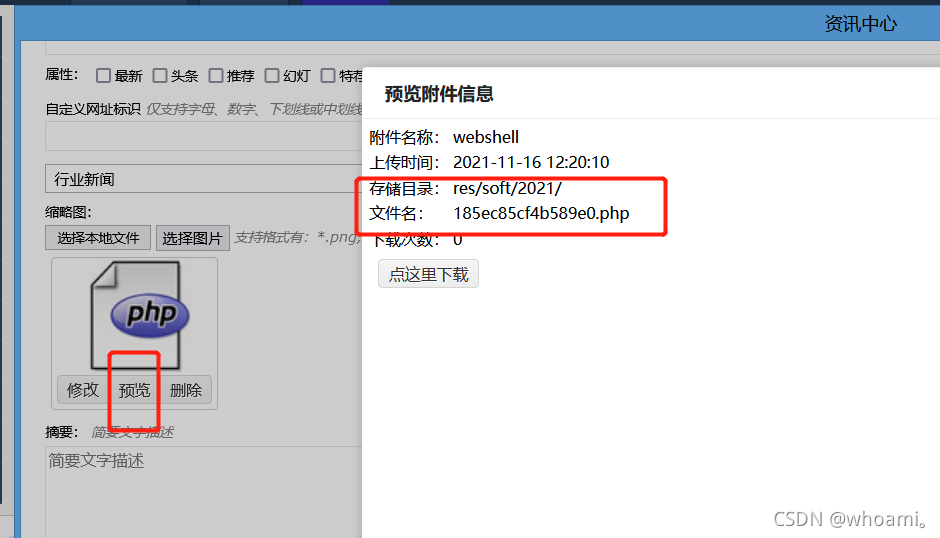

点击预览 可以看到 位置 和上传后的文件名

(11) 浏览器访问

访问成功 说明上传成功

(12) 蚁剑连接

连接成功

0x04 漏洞修复

对上传类型后缀进行过滤;升级phpok为最新版本。

总结

1、以 管理员权限 登录后台

2、修改上传类型

3、上传.php文件