目录

第一章 PPDR是安全保障模型

第二章 IATF是信息安全保障技术框架

第三章 信息系统安全保障评估框架-评估的描述

风险和策略为基础,在整个信息系统的生命周期中实施技术、管理、工程和人员保障要素。通过信息系统安全保障实现信息安全的安全特征:信息的保密性、完整性和可用性特征,从而达到保障组织机构执行其使命的根本目的。

第四章 我国立法体系

第五章 网络安全法主要结构

第六章 我国信息安全标准体系

第七章 信息安全等级保护标准体系

第八章 定级与备案

第九章 信息安全管理基本过程

四个阶段、两个贯穿

第十章 PDCA 是管理模型

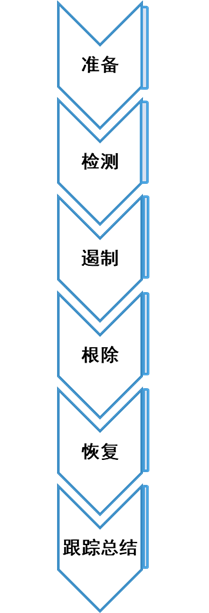

第十一章 应急响应六阶段

第一阶段:准备——让我们严阵以待

第二阶段:检测——对情况综合判断

第三阶段:遏制——制止事态的扩大

第四阶段:根除——彻底的补救措施

第五阶段:恢复——系统恢复常态

第六阶段:跟踪总结——还会有第二次吗

第十二章 灾难恢复规划的管理过程

第十三章 系统安全工程理论基础-系统工程-霍尔三维结构图

第十四章 信息安全工程能力成熟度模型SSE-CMM

SSE-CMM把安全工程划分为三个基本领域:风险、工程和保障。

| 安全风险过程包括威胁、脆弱性和影响 | 安全工程过程的一个完整的组成部分 | 保障过程建立一个确定置信度的论据 |

|

|

|

SSE-CMM体系结构描述

第十五章 组织的过程管理和制度化能力的强弱

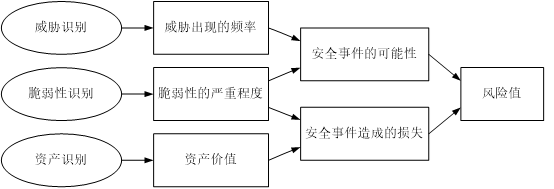

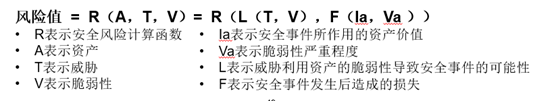

第十六章 风险评估要素之间关系

第十七章 风险评估常用方法-定性分析

第十八章 风险评估基本过程

第十九章 风险分析

第二十章 风险评估文档

第二十一章 基本保密通信模型

第二十二章 密码学技术在信息安全中的应用

22.1 对称密钥算法

22.2 非对称密码算法

22.3 哈希函数

22.4 数字签名

第二十三章 PKI

23.1 PKI工作流程

第二十四章 Kerberos认证过程-三次通信

第二十五章 访问控制模型

第二十六章 访问控制分类

第二十七章 自主访问模型访问控制表/矩阵

第二十八章 RBAC模型构成

第二十九章 ISO/OSI七层模型结构

第三十章 TCP/IP协议结构

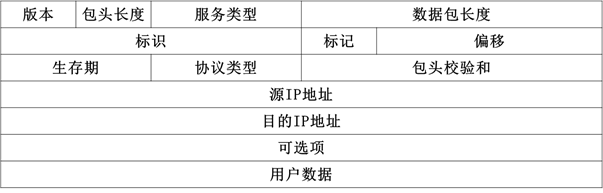

第三十一章 网络互联层核心协议-IP协议

IP是TCP/IP协议族中最为核心的协议

目前广泛使用的IPv4提供无连接不可靠的服务

第三十二章 传输层协议-TCP(传输控制协议)

第三十三章 传输层协议-UDP(用户数据报协议)

第三十四章 基于TCP/IP协议簇的安全架构

第三十五章 信息收集与情报析

第三十六章 软件生命周期模型

螺旋模型

第三十七章 软件安全模型对比

第三十八章 STRIDE威胁建模

第三十九章 安全设计原则

第四十章 降低软件攻击面

第四十一章 软件测试方法

第四十二章 软件安全测试方法

第四十三章 渗透测试流程