sqli-labs (less-65)

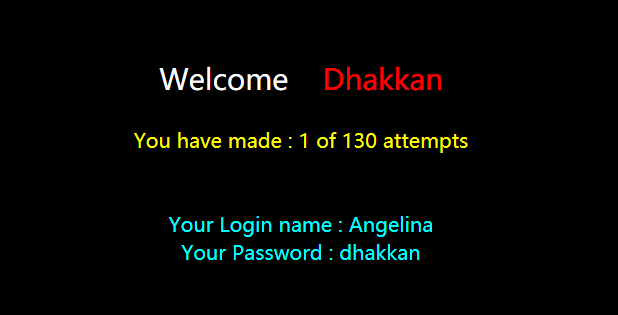

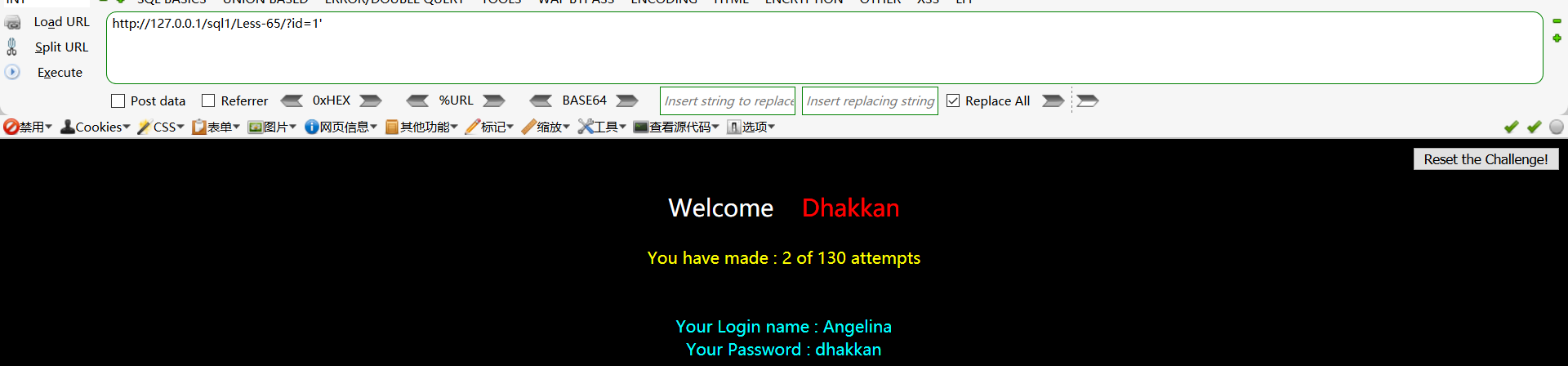

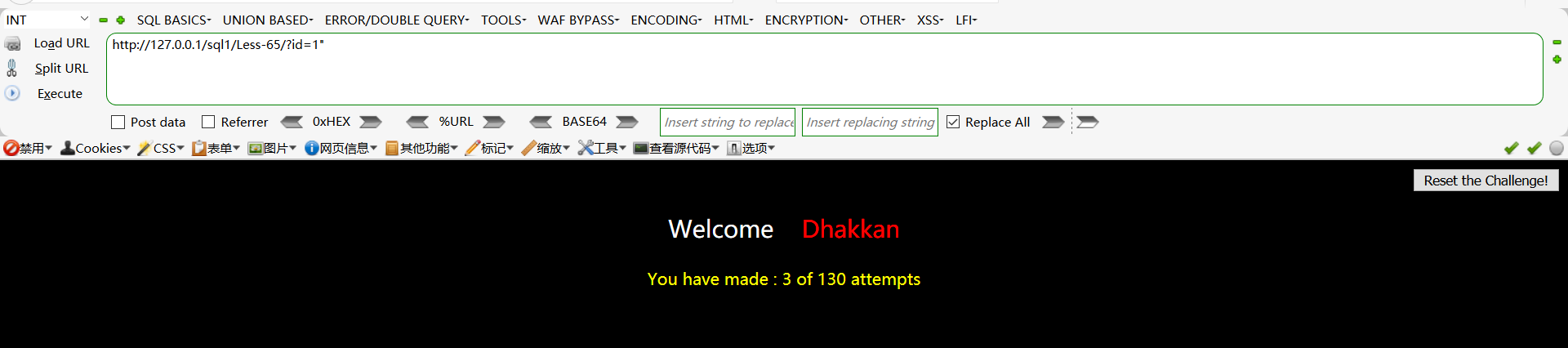

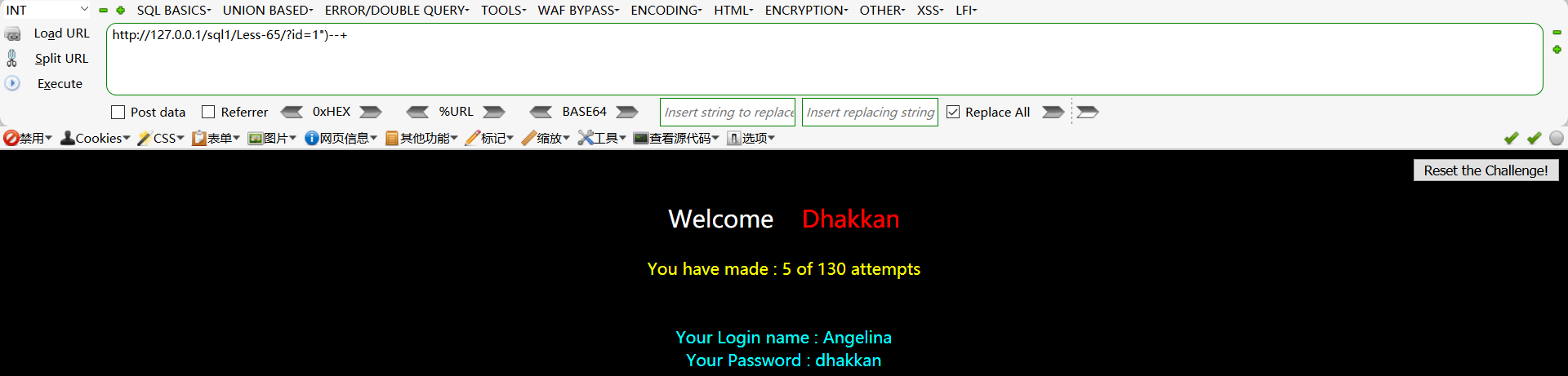

进入65关,输入

http://127.0.0.1/sql1/Less-65/?id=1

http://127.0.0.1/sql1/Less-65/?id=1'

http://127.0.0.1/sql1/Less-65/?id=1"

没有任何错误信息,依然还是万恶的Boolean盲注

http://127.0.0.1/sql1/Less-65/?id=1"--+ #回显错误

http://127.0.0.1/sql1/Less-65/?id=1")--+ #回显正常

接下来的步骤我不加以赘述,具体过程请看我的less-5

sqli-labs知识总结

sqli-labs是一个开源且非常有学习价值的SQL注入靶场,sqli-labs基本上涉及到了所有的SQL注入方式,比如union注入、Boolean盲注、报错注入攻击、时间盲注、堆叠注入攻击、POST注入、cookie注入、UA注入、Referer注入、base64注入等等,是一个非常厉害的靶场。

遇到Boolean盲注或者时间盲注不要害怕,虽然他们两个非常麻烦,不过我们可以使用burp suite抓包进行暴力破解辅助我们进行猜解,或者编写python脚本,不过这对编程的要求就很高了,还可以使用sqlimap自动化工具进行猜解,sqlmao是一个非常强的SQL注入工具,不过工具终究是工具,只能作为我们的辅助手段,一定要以手工注入为主,工具为辅,因为当我们对手工注入足够了解后,手工注入甚至要比利用工具快。

SQL注入还可以结合一句话木马去拿到网站的webshell,也可以去下载本地的文件,SQL注入的危害是非常大的,所以在今后的开发中一定要去防范SQL注入。

当我们发现网站有多个注入方法时,我们的顺序一定是union注入>报错注入>Boolean盲注>时间盲注,如果还存在堆叠注入攻击,也可以使用堆叠注入攻击。

绕过WAF防火墙的一般方法有

大小写绕过

双写绕过

url编码绕过

内联注释绕过(/*!and*/)

替换:如and可替换为&&,or可替换为||

空格的话我们可以 url 绕过:%a0 || %0b 等等,过滤字符我们可以用 and || or 替代

mysql空白符:%09; %0A; %0B; %0D; %20;

mysql特殊语法:select {x schema_name} from {x information_schema.schemata}