风炫安全之CobaltStrike系列视频教程

个人介绍

主攻方向:Web安全、网络安全、安全开发。

ID:风炫

知识库:https://evalshell.com

这节课讲解: 定制化Cobalt Strike配置文件

教程只是为了提供学习和研究,所有技术切勿用于非法用途!

Cobalt Strike 介绍

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。 Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。 早期版本Cobalt Srtike依赖Metasploit框架,而现在Cobalt Strike已经不再使用MSF而是作为单独的平台使用1。 这个工具的社区版是大家熟知的Armitage(一个MSF的图形化界面工具),而Cobalt Strike大家可以理解其为Armitage的商业版。

本文讲解4.0版本

官方网站: https://www.cobaltstrike.com/

CS的发展

Armitage [2010-2012]

Armitage是一个红队协作攻击管理工具,它以图形化方式实现了Metasploit框架的自动化攻击。Armitage采用Java构建,拥有跨平台特性。

Cobalt Strike 1.x [2012-2014]

Cobalt Strike 增强了Metasploit Framework在执行目标攻击和渗透攻击的能力。

Cobalt Strike 2.x [2014-?]

Cobalt Strike 2是应模拟黑客攻击的市场需求而出现的,Cobalt Strike 2是以malleable C2技术的需求为定位的,这个技术使Cobalt Strike的能力更强了一些。

Cobalt Strike 3.x [2015-?]

Cobalt Strike 3的攻击和防御都不用在Metasploit Framework平台(界面)下进行

Cobalt Strike 4.x [2019-?]

这个版本改进了Cobalt Strike的分布式操作模型,修改了开发后的工作流程以减少一些历史包袱,并为特权升级和横向移动添加了“自带武器”工作流。

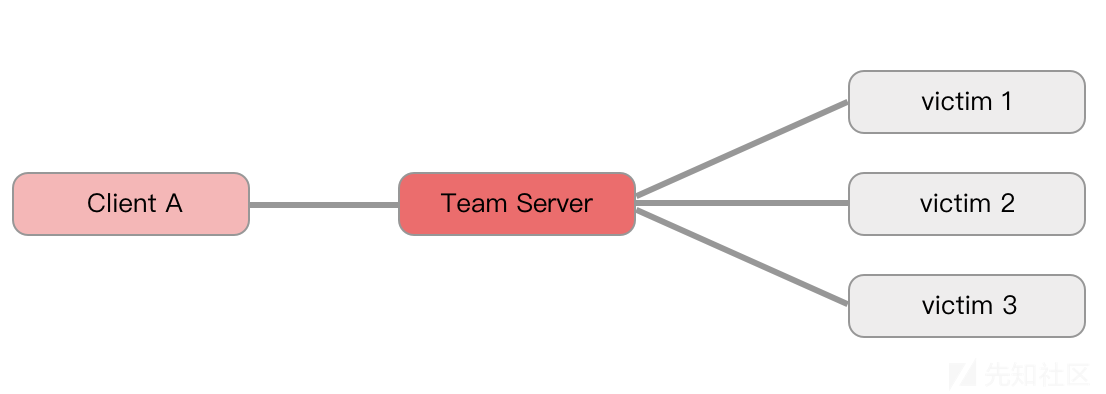

Cobalt Strike的C/S架构

- 客户端(Client GUI) Swing

- 团队成员使用的图形化界面

- 服务器(Team Server)

- 控制 - Team Server是Cobalt Strike中所有payload的主控制器,与victim的所有连接

bind/reverse都由Team Server管理。 - 日志记录 - Cobalt Strike中发生的所有事件 保存在

logs文件夹 - 信息搜集 - 收集在后渗透阶段发现的、或攻击者在目标系统上用于登录的所有凭据

credentials - 自定义脚本 -

cat teamserver可看到该文件是一个简单的bash脚本(可根据自己要求修改) 调用Metasploit RPC服务msfrpcd并启动服务器cobaltstrike.jar

- 控制 - Team Server是Cobalt Strike中所有payload的主控制器,与victim的所有连接

运行环境

-

Team Server 推荐运行环境

- Kali Linux 1.0, 2.0 – i386 and AMD64

- Ubuntu Linux 12.04, 14.04 – x86, and x86_64

-

Client GUI 运行环境

- Windows 7 and above

- macOS X 10.10 and above

- Kali Linux 1.0, 2.0 – i386 and AMD64

- Ubuntu Linux 12.04, 14.04 – x86, and x86_64

功能了解

Listenrs

任何行动的第一步都是建立基础设施。就 Cobalt Strike 而言,基础设施由一个或多个团队服务器、重定向器以及指向你的团队服务器和重定向器的 DNS 记录组成。一旦团队服务器启动并运行,你将需要连接到它并将其配置为接收来自受害系统的连接。监听器就是 Cobalt Strike 中用来执行这种任务的机制。

一个监听器既是一个 payload 的配置信息,同时又是 Cobalt Strike 起一个服务器来接收来自这个payload 的连接的指示。一个监听器由用户定义的名称、payload 类型和几个特定于 payload 的选项组成。

使用Cobalt Strike首先需要创建一个Listener,依次点击 Cobalt Strike -> Listeners ,然后点击Add便可以创建自己想要的Listeners

除了以下标为x86/x64,其它只支持32位

windows/beacon_dns/reverse_dns_txt

windows/beacon_dns/reverse_http x86/x64

windows/beacon_http/reverse_http x86/x64

windows/beacon_https/reverse_https x86/x64

windows/beacon_smb/bind_pipe x86/x64

windows/foreign/reverse_dns_txt

windows/foreign/reverse_http

windows/foreign/reverse_https

windows/foreign/reverse_tcp

其中windows/beacon为内置监听器,包括dns、http、https、smb四种方式的监听器;windows/foreign为外部监听器,配合Metasploit或者Armitage的监听器。

通常被控制的主机每60秒发送一心跳,如果平常不用基本是没有什么流量。

View

Applications -> 获取浏览器版本信息

Credentials -> 凭证,当通过hashdump或者Mimikatz抓取过的密码都会储存在这里。

Downloads -> 下载文件

Event Log -> 主机上线记录,以及团队协作聊天记录

Keystrokes -> 键盘记录

Proxy Pivots -> 代理模块

Screenshots -> 进程截图

Script Console -> 控制台

Targets -> 显示目标

Web Log -> Web访问记录

Attack

Packages

HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件

MS Office Macro # 生成office宏病毒文件

Payload Generator # 生成各种语言版本的payload

USB/CD AutoPlay # 生成利用自动播放运行的木马文件

Windows Dropper # 捆绑器能够对任意的正常文件进行捆绑(免杀效果差)

Windows Executable # 生成可执行exe木马

Windows Executable(Stageless) # 生成无状态的可执行exe木马

Web Drive-by

Manage # 对开启的web服务进行管理

Clone Site # 克隆网站,可以记录受害者提交的数据

Host File # 提供文件下载,可以选择Mime类型

Scripted Web Delivery # 为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery

Signed Applet Attack # 使用java自签名的程序进行钓鱼攻击(该方法已过时)

Smart Applet Attack # 自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本(该方法已过时)

System Profiler # 用来获取系统信息,如系统版本,Flash版本,浏览器版本等

Spear Phish # 鱼叉钓鱼邮件