【温馨提示】需要资料或者需要进群交流划到最底部

ACL原理

ACL是什么

为了过滤数据包,需要配置一些规则,规定什么样的数据包可以通过,什么样的数据包不能通过。这些规则就是通过访问控制列表(Access Control List)体现的。

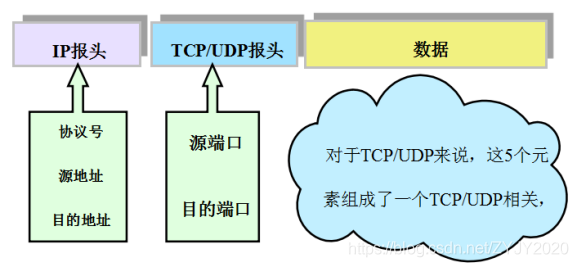

访问控制列表根据IP报文的协议号、源地址、目标地址、源端口和目的端口的信息起到过滤数据报文的作用。

用户需要根据自己的安全策略来确定访问控制列表,并将其应用到整机或指定接口上,安全网关就会根据访问控制列表来检查所有接口或指定接口上的所有数据包,对于符合规则的报文作正常转发或丢弃处理的动作,从而起到防火墙的作用。

访问控制列表除了用于过滤数据报文之外,还可以应用于:

· Qos(Quality of Service),对数据流量进行控制;

· 在DCC中,访问控制列表还可以规定触发拨号的条件;

· 地址转换;

· 在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。

ACL种类

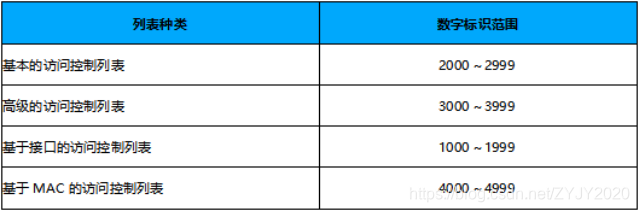

ACL数字的范围标明了用途:

分类方法是按照访问控制列表的用途来划分的。

基本访问控制列表

基本访问控制列表仅仅是根据数据包的源地址对数据包进行区分。 使用源地址信息,做为定义访问控制列表规则的元素。

高级访问控制列表

但是基本ACL的功能很有限, 只能基于源IP地址去抓取, 并不能实现基于目的IP地址,端口号,协议号等其他参数的抓取,所以使用基本ACL是不能满足管理员对网络的管理的,我们还需要高级访问控制列表。

高级访问控制列表在匹配项上做了扩展,编号范围3000-3999,可以匹配的字段有报文源IP地址、目的IP地址、IP 优先级、IP协议类型、ICMP类型、TCP源端口号/目的端口号、UDP源端口号/目的端口号等。

高级访问控制列表可以定义比基本访问控制列表更准确、丰富、灵活的规则,也因此得到了更加广泛的应用。

实验:使用高级ACL 抓取流量的源和目标IP地址实现网络的访问控制

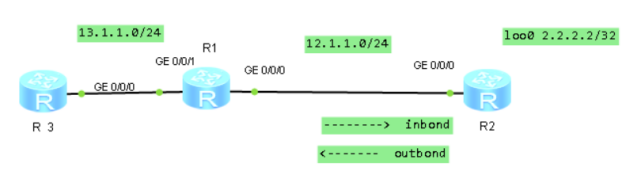

实验环境:R1/2/3 之间运行OSPF 全部宣告进area 0, 现在在R2 上有一个环回口loo0 IP 2.2.2.2/32 , R 3 配置两个环回口, loo0 IP 3.3.3.3/32 lo30 ip 30.30.30.30/32。

实验目标:使用高级ACL 过滤功能 实现在R3上部分IP 远程管理R2。

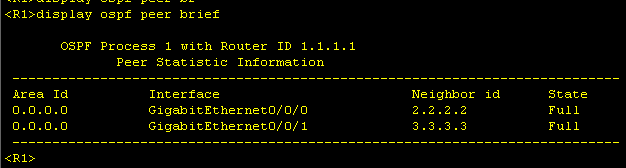

先按照如图环境把拓扑搭建好,OSPF 邻居检查没问题,网络能通,R3 可以telnet 登录R2。

配置解释:

R 1

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 12.1.1.1 0.0.0.0

network 13.1.1.1 0.0.0.0

R 2

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 2.2.2.2 0.0.0.0

network 12.1.1.2 0.0.0.0

user-interface vty 0 4 配置vty 接口

authentication-mode password

set authentication password cipher huawei

protocol inbound all 放行所有管理协议

R 3

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 13.1.1.3 0.0.0.0

network 30.30.30.30 0.0.0.0

检查连通性和telnet

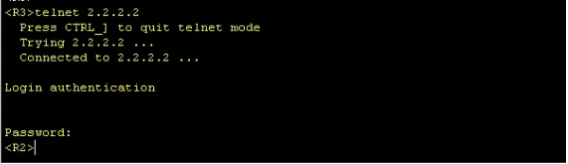

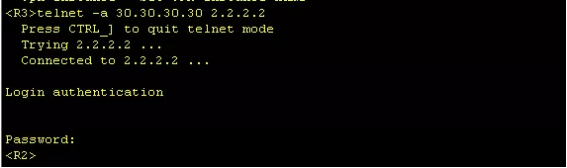

可以看到,带源地址和不带源地址现在R3 都可以远程登录R2。

接下来在R2 上配置高级ACL, 要求使用30.30.30.30/32 不能远程登录R2 , 其他地址就可以。

配置解释:

[R2]acl 3000 配置使用高级ACL 编号 3000

[R2-acl-adv-3000]rule 10 deny ip source 30.30.30.30 0 destination 2.2.2.2 0 定义拒绝这个地址的访问, 指定源地址和目的地址

[R2-acl-adv-3000]rule 20 permit ip source 3.3.3.3 0 destination 2.2.2.2 0

定义放行这个地址的访问, 指定源地址和目的地址

[R2]user-interface vty 0 4

[R2-ui-vty0-4]acl 3000 inbound 接口下调用, 指明方向

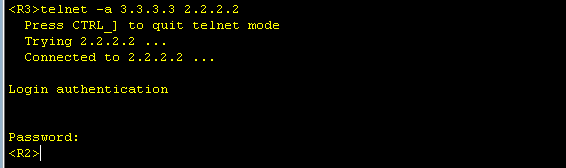

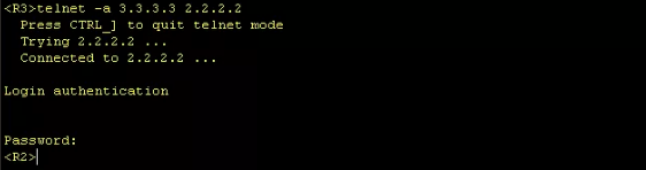

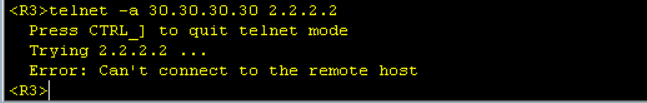

接下来测试结果, 在R3上带源访问R2

可以发现, 被拒绝之后, 这个会话就会超时,不能远程登录R2 了,今天的分享就到这里了, 同学们可以更换别的地址做进一步的测试.