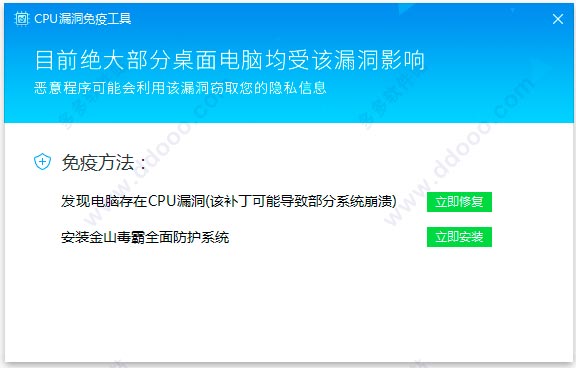

英特尔cpu漏洞波及到近20年的Intel, AMD, Qualcomm厂家和其它ARM的处理器,可导致CPU运作机制上的信息泄露,危害巨大且影响广泛。为此小编带来了金山毒霸cpu漏洞免疫工具,该工具事实上也可以称之为英特尔cpu漏洞检测工具,可以一键检测电脑是否存在CPU漏洞,为存在CPU漏洞影响的系统安装安全更新,以免疫CPU漏洞。通过漏洞修复、安全防护双管齐下,能够阻断攻击者利用漏洞入侵的通道。

基本介绍

1月4日,谷歌Project Zero团队披露了Meltdown(CVE-2017-5754)和Spectre( CVE-2017-5753、CVE-2017-5715)两组CPU芯片级漏洞,从而演化为一场A级网络安全灾难。由于该漏洞影响范围极广,相关安全机构披露漏洞细节过快,使得相关各方的补丁修补计划仓促推出,目前发布的补丁程序兼容问题相对严重(部分系统安装后会导致蓝屏)。好在,这两个CPU漏洞尽管影响严重,但攻击者需要在目标计算机上执行攻击代码方能攻击成功,漏洞被远程利用的可能性很小,安全风险因此有所降低。网民如果有良好的安全意识和操作习惯,在终端电脑上开启安全软件的实时防护功能,能有效降低漏洞被利用的风险。

金山毒霸安全专家指出,因此次发现的CPU漏洞影响几乎所有各代CPU,彻底修复的复杂度很高,彻底修复这些漏洞需要CPU制造商、主板制造商、操作系统厂商、虚拟化软件厂商共同协作,才能彻底解决问题。因为电脑硬件更新换代极快,如果是数年前发布的硬件产品,主板厂商甚至不会再为其更新BIOS系统。

经金山毒霸安全实验室验证,微软此次仓促推出的补丁程序可能与部分电脑系统存在兼容问题,部分系统会出现蓝屏、系统无法正常启动的情况。金山毒霸在向用户推送英特尔cpu漏洞检测工具的同时,会密切关注补丁更新情况,会及时将更稳定的版本提供给用户。

目前尚未发现,利用CPU漏洞进行攻击的案例,所以大家无需过于惊慌。金山毒霸安全中心针对此漏洞进行了应急响应,推出了cpu漏洞免疫工具,可以更好的免疫你的电脑,按照系统提示升级补丁,并保持杀毒软件防御开启即可保护个人电脑安全。

目前尚未发现,利用CPU漏洞进行攻击的案例,所以大家无需过于惊慌。金山毒霸安全中心针对此漏洞进行了应急响应,推出了cpu漏洞免疫工具,可以更好的免疫你的电脑,按照系统提示升级补丁,并保持杀毒软件防御开启即可保护个人电脑安全。

1、如何攻击?

Meltdown漏洞直接打破核心内存的保护机制,允许恶意代码直接访问这块敏感内存;Spectre漏洞则通过篡改其他应用程序的内存,欺骗它们去访问核心内存的地址。它们的目的都是通过边路获取核心内存里储存的敏感内容,只是实现的手段稍有差别。

2、 危害

攻击者利用漏洞可以绕过KASLR等内核级防护,并通过浏览器窃取本地敏感信息,甚至还可在云服务器上窃取他人数据。漏洞修复比较复杂,还会导致CPU性能下降,以及兼容性问题。

3、 影响范围

大多数的操作系统均受此影响:Windows、Linux、macOS、亚马逊AWS、谷歌安卓均中招。几乎所有处理器受到此影响:1995年以后的Intel, AMD, Qualcomm厂家和其它ARM的处理器几乎都受到影响。使用问题处理器的云平台:百度云,阿里云,亚马逊等。

这次CPU厂商单方面是无法修复的,需要多方厂商联动,造成修复难度比较高,再加影响范围比较大,所以说这是这是一场21世纪以来波及几乎所有的主流智能终端,电脑、笔记本、Pad、手机、IOT设备的超级大灾难。

这个漏洞影响范围很广,但利用却受限:主要是该漏洞不能远程被利用,攻击者要在目标计算机上运行攻击程序才会奏效,而本地安装的杀毒软件可以最大限度防止这种可能性。