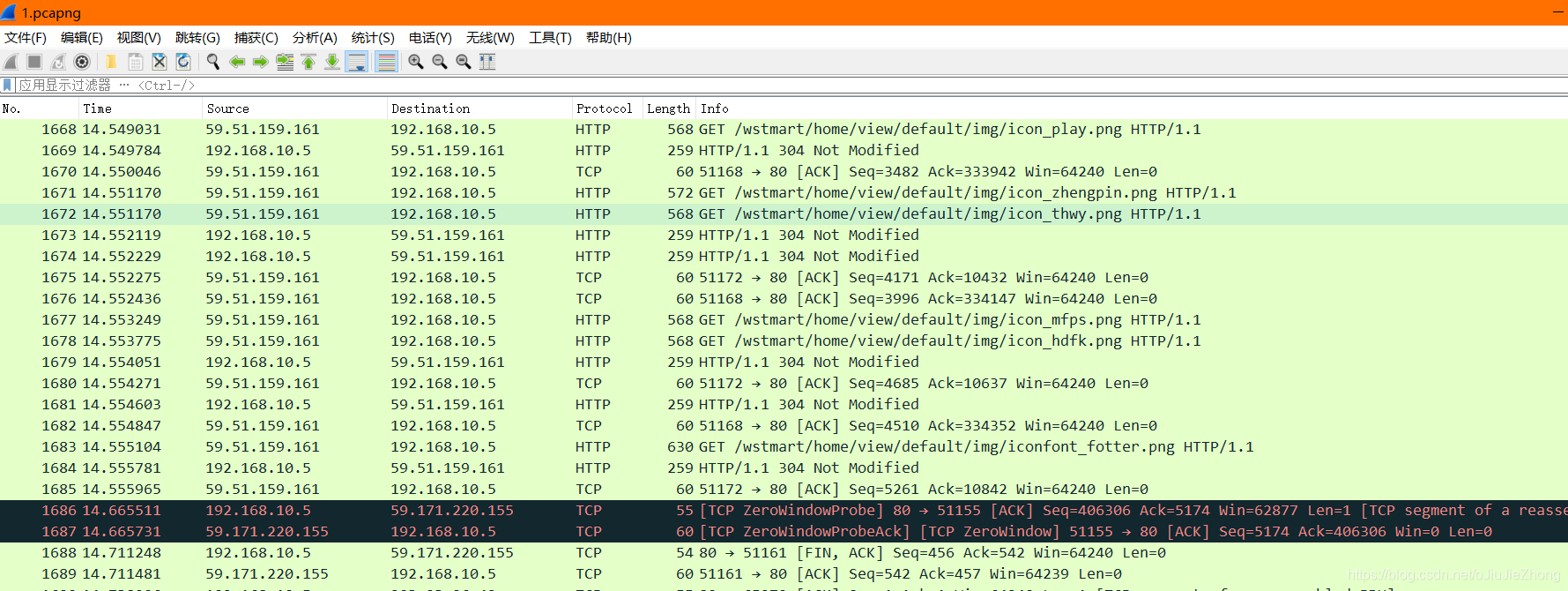

首先查看整个流量包,发现基本上为TCP和HTTP的流量数据。

依据图可知,是大量tcp,少量http,从少的开始

我们熟知对于web中HTTP协议中的POST方式的危害性最大,接下来将流量包进行筛选

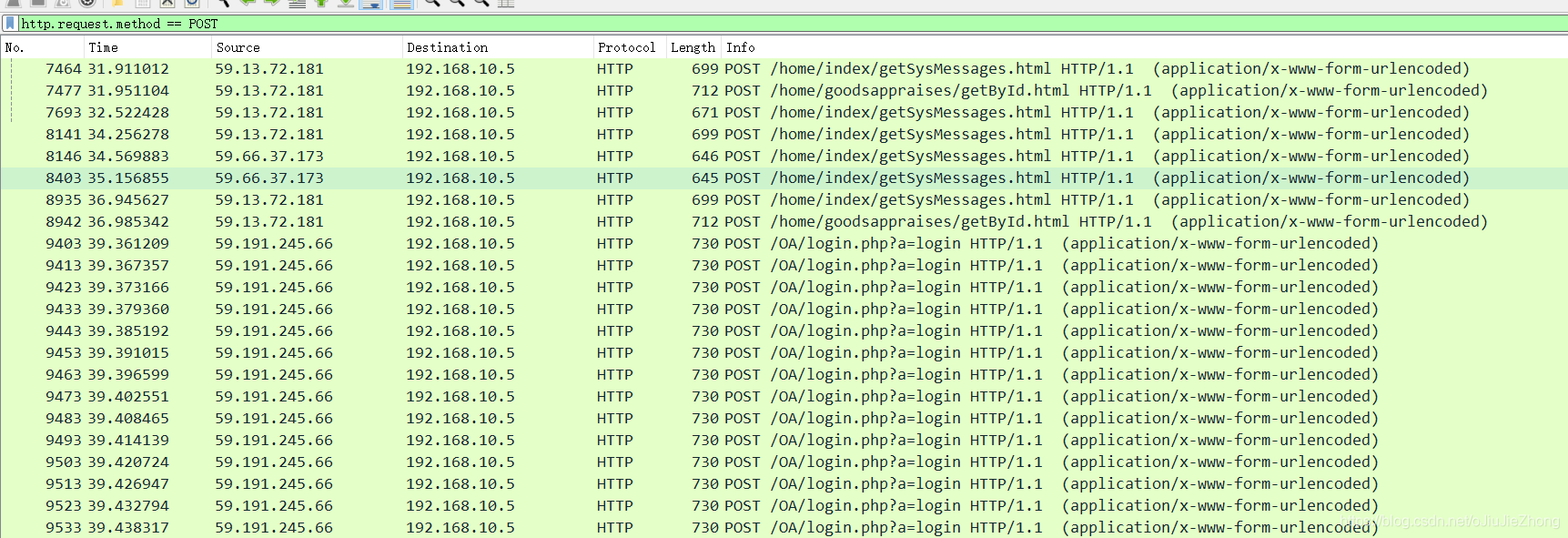

发现POST方式中,有一个频繁出现的IP地址一直在进行登录的尝试,现在初步判定为暴力破解

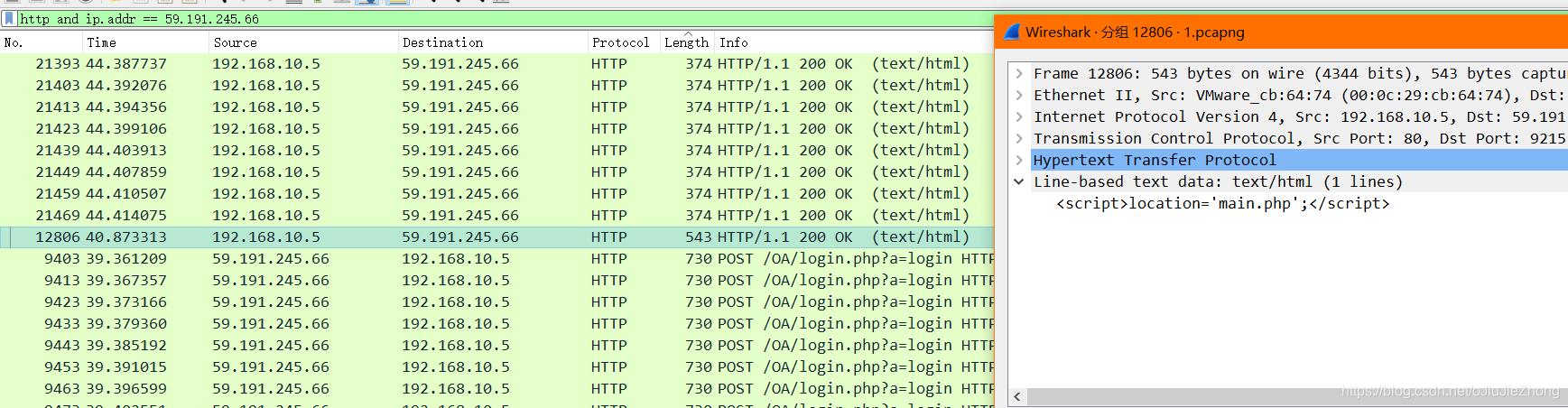

那再次进行筛选,单独将此IP筛选出来

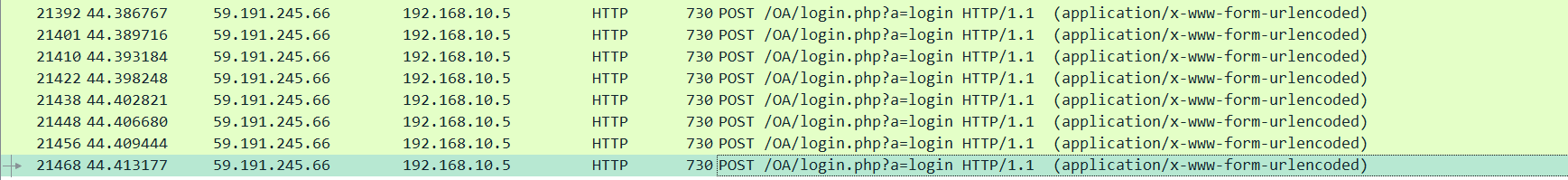

从开始看到结尾,此IP总共进行5秒钟的登录,判定在进行暴力破解

通过数据流量的长度来判断,攻击者是否有成功的破解到账户和密码

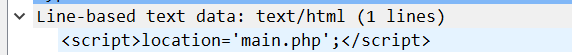

如上图可知,数据包的长度与其他的数据流量长度不一致,很容易就可以判断出区别,点击进入数据流量中后,发现此IP成功请求到了main.php,应该是登录页面,表示他已经成功暴力破解到了账户和密码