在HCIA学习的第九天

关于ACL

ACL:Access Control List,访问控制列表

作用:

1、实现访问控制

2、抓取感兴趣流量供其他技术调用

工作原理:通过在路由器上手工定义一张ACL列表,表中包含有多种访问规则,然后将此表调用在路由的某个接口的某个方向上,

让路由器对收到的流量基于表中规则执行动作–允许、拒绝

ACL匹配规则:

至上而下按照顺序依次匹配,一旦匹配中流量,则不再查看下一条。

ACL的分类:

基本ACL:只能匹配数据包中的源IP地址

高级ACL:可以识别数据包中的源、目IP地址,源、目端口号以及协议号

ACL配置:

基本ACL:因为只能识别源IP,所以为了避免误删,调用时尽量靠近要求中的目标

[r2]acl ?

INTEGER<2000-2999> Basic access-list(add to current using rules)

INTEGER<3000-3999> Advanced access-list(add to current using rules)

[r2]acl 2000 //创建ACL 2000

[r2-acl-basic-2000]rule deny source 172.16.0.30 0 //拒绝单个IP

[r2-acl-basic-2000]rule deny source 172.16.0.30 0.0.0.255 //拒绝一个范围(网段)

[r2-acl-basic-2000]rule deny source any //拒绝所有

注:动作可以换成permit

[r2]interface GigabitEthernet 0/0/1

[r2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 //接口调用ACL

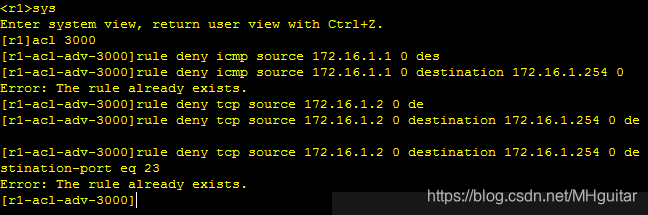

高级ACL:因为可以识别的更精确,所以调用时尽量靠近源

[r1]acl 3000

[r1-acl-adv-3000]rule deny tcp source 172.16.0.10 0 destination 172.16.0.1 0 destination-port eq 23

协议 源IP 目标IP 目标端口号

[r1]acl name vlan10 basic/advance 命名的配置方式

[r1]display acl all //查看所有的ACL列表

Total quantity of nonempty ACL number is 2

Advanced ACL 3000, 2 rules

Acl’s step is 5

rule 5 deny tcp source 172.16.0.10 0 destination 172.16.0.1 0 destination-port eq telnet

rule 10 deny icmp source 172.16.0.10 0 destination 172.16.0.66 0 (5 matches)

Advanced ACL vlan10 3999, 3 rules

Acl’s step is 5

rule 5 deny ip source 1.1.1.1 0

rule 10 deny ip source 1.1.1.2 0

rule 15 deny ip source 1.1.1.3 0

序号

注:在配置ACL规则时,设备会自动生成5+的序号来排序。

可以基于序号添加和删除规则

Telnet服务:远程登录服务

基于TCP 23端口工作,基于C/S架构

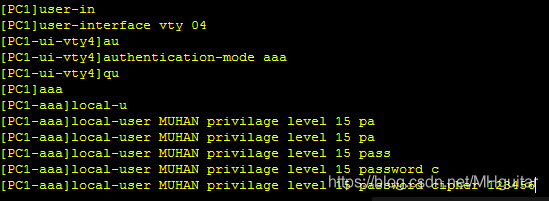

[r1]user-interface vty 0 4

[r1-ui-vty0-4]authentication-mode aaa //使用用户名密码的方式

[r1]aaa

[r1-aaa]local-user zhaobin privilege level 15 password cipher qwer1234

实际操作

1,设置各节点IP地址

2,利用 IP route-static实现全网可通

3,开启Telnet服务

如图所示设置R1用户名为MUHAN,密码为123456

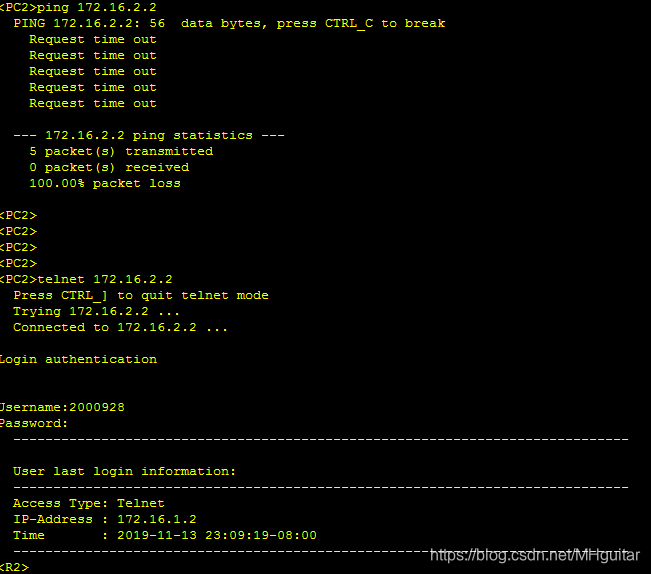

R2亦是如此 用户名为2000928,密码为654321

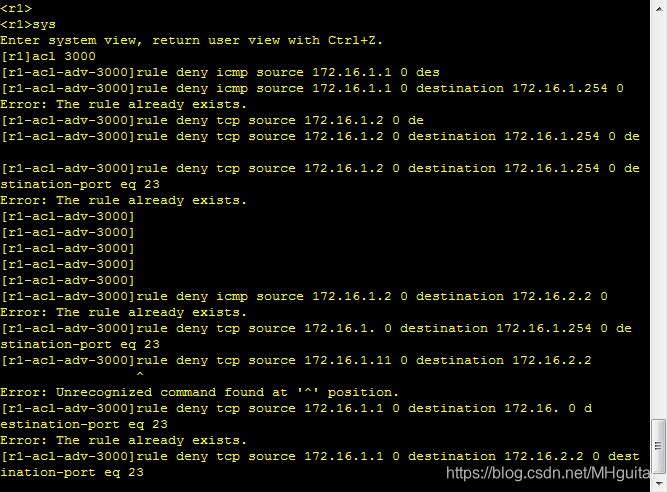

全为高级ACL

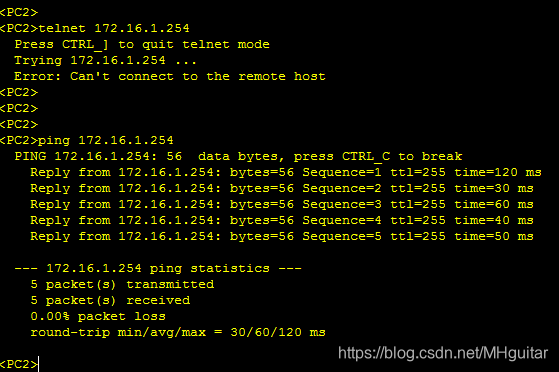

命令PC1不能ping R1,PC2不能登录R1

命令PC1不能登录R2,PC2不能PING R2

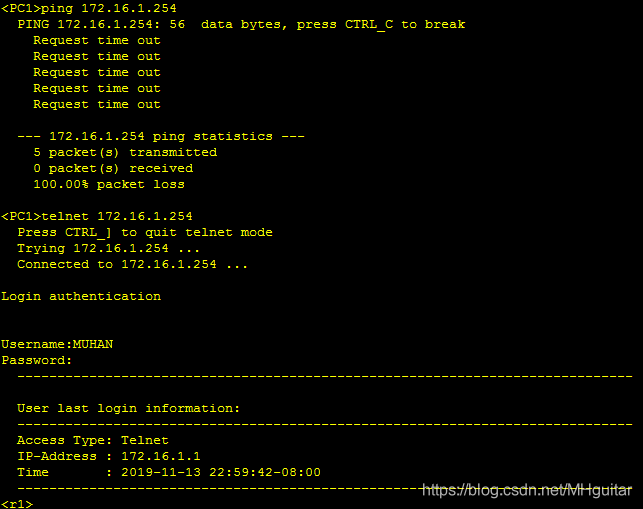

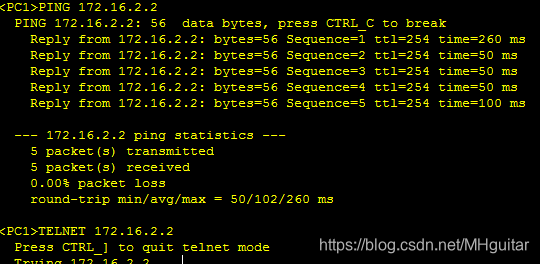

测试

不能连接时后面会一直省略号

实验成功,结束