1、 对比基准–收费漏扫工具APPSCAN

以收费的APPSCAN漏扫工具作为基准,对比开源的漏扫工具各自的优缺点。

APPSCAN,安装在windows操作系统上,可以对网站等web应用进行自动化的应用安全扫描和测试。

1.1安装

- 下载: 使用的破解版,网盘下载

网盘下载–APPSCAN

提取码 : e7yd

- 安装:

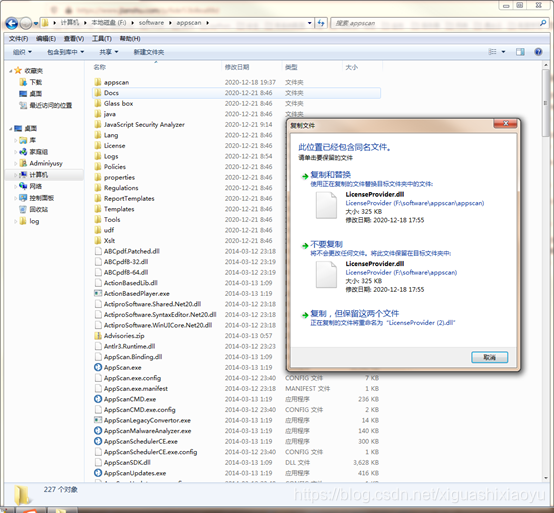

双击exe安装即可,安装完成之后,将LicenseProvide.dll文件移动到安装路径下,替换旧的LicenseProvide.dll文件即可。

1.2 使用

使用教程:

APPSCAN安装教程

1.3 结果

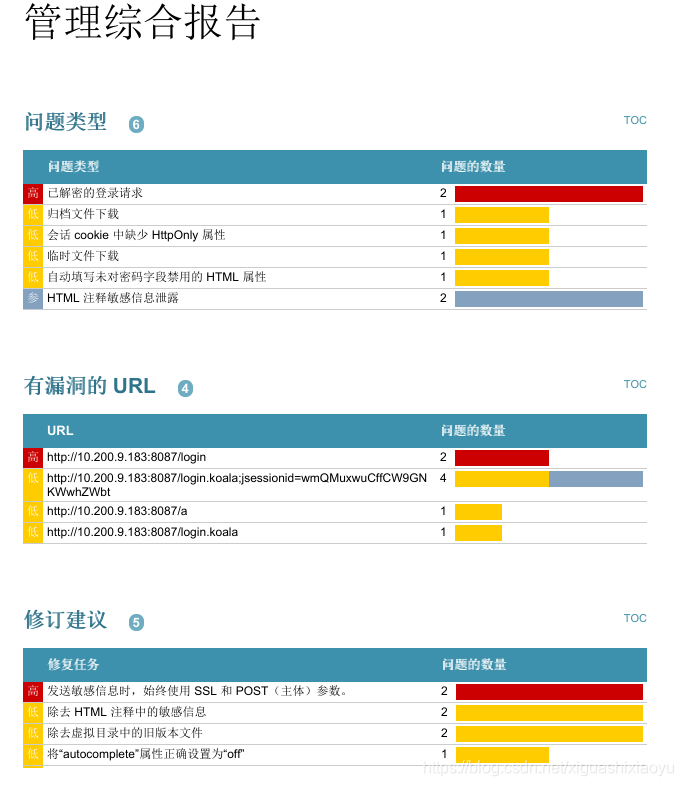

根据教程扫描测试环境的X业务系统:

扫描结果如下:

可见,高风险向有2个,中风险项有1个,低风险项有4个,还提供了有修复建议。

1.4 优缺点

优点:安装简单、功能多、结果清晰明了、检测出的问题比较全、有问题分析及修改建议、可以导出PDF文件。

缺点:收费;仅有windows操作系统的,无linux和mac系统的;配置项较多,操作步骤比较多;单击,无法多人同时使用;无法设置定时任务,扫描速度较慢。

2、开源漏扫工具arachni

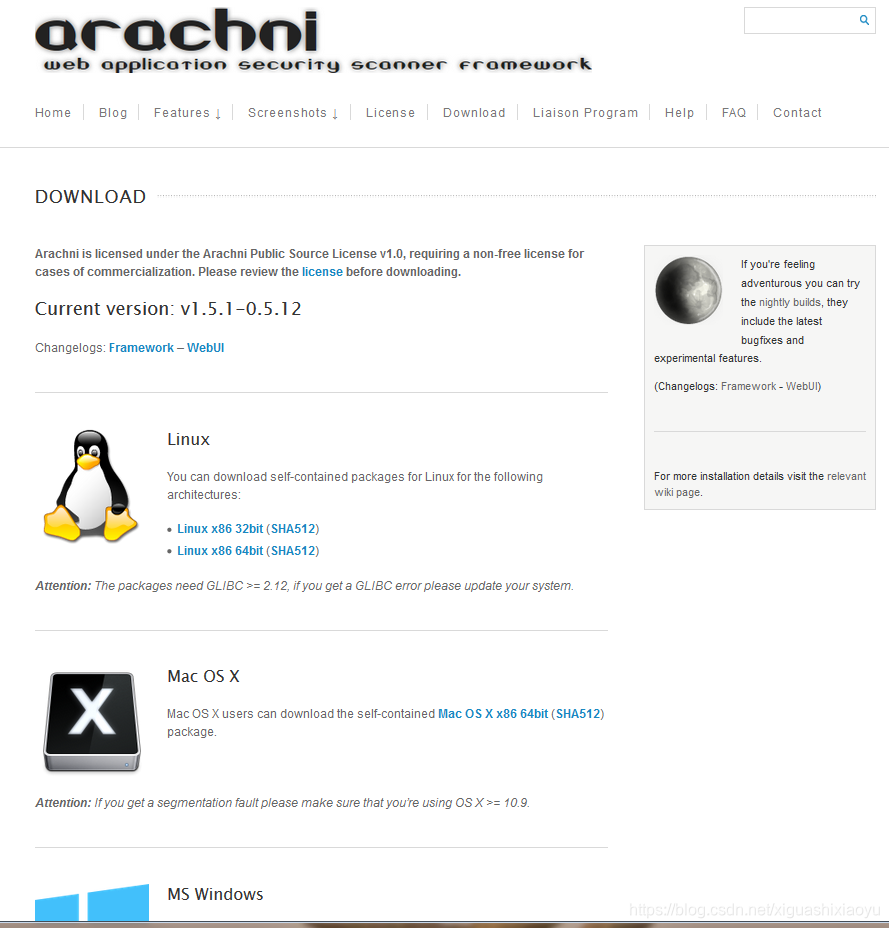

Arachni是一个多功能、模块化、高性能的Ruby框架,旨在帮助渗透测试人员和管理员评估web应用程序的安全性。同时Aracni开源免费,可安装在windows、linux及mac系统上,并且可导出评估报告。

2.1 安装

官网下载地址:arachni下载

安装: windows版本直接点击exe文件安装即可

2.2 使用

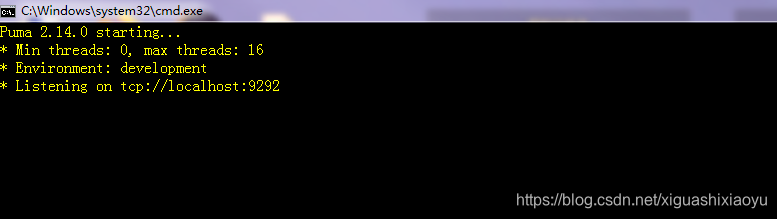

安装完成之后进入bin目录下,双击arachni_web.bat,会提示正在监听9292端口。

在浏览器输入IP:9292 (如本机登录http://localhost:9292)即可进入登录界面

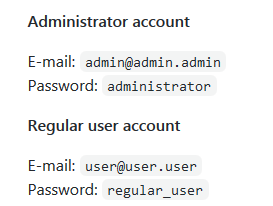

默认账密如下

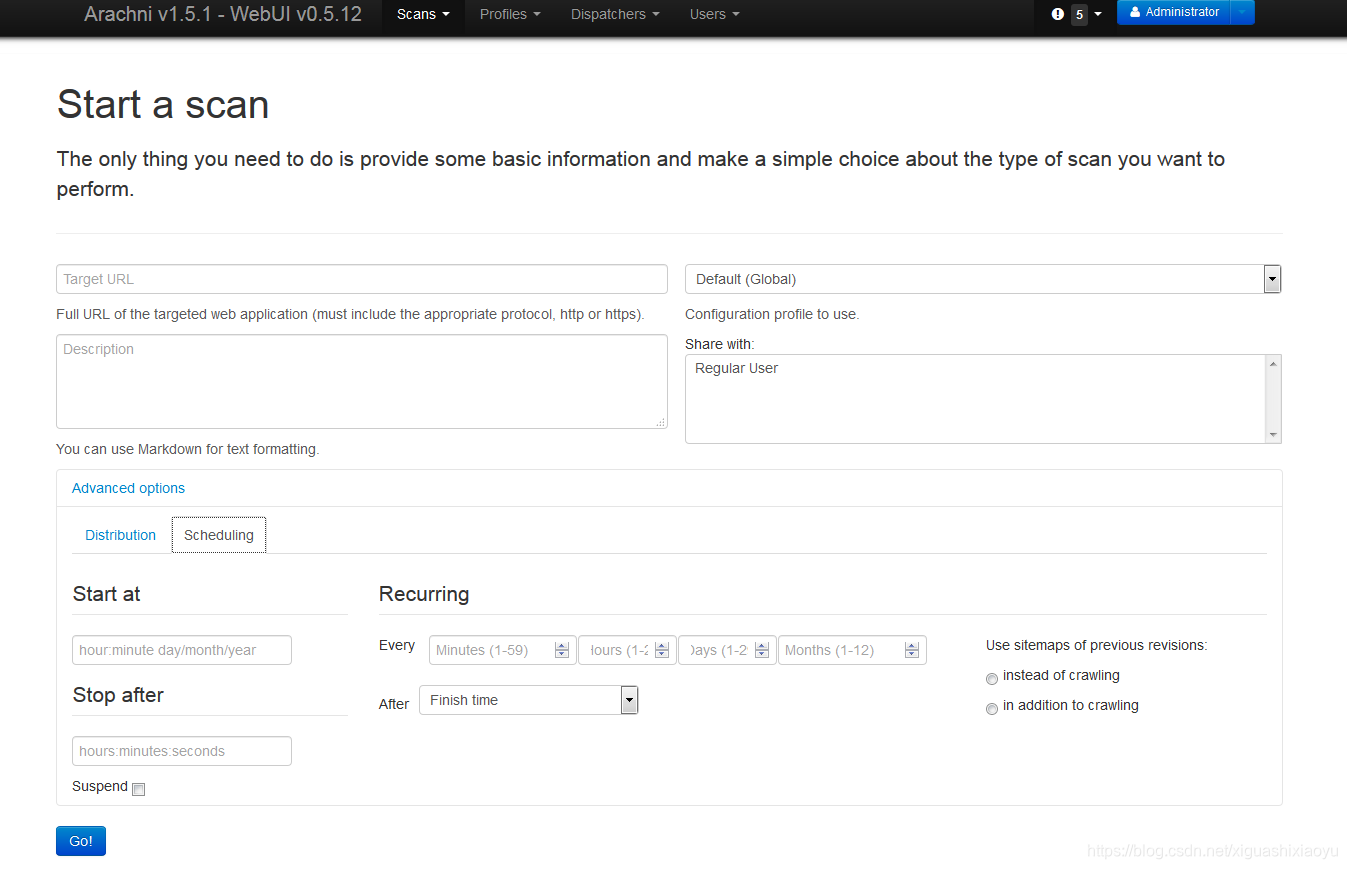

登录页面之后点击scans新建,输入url,点击go即可进行扫描,还可以点击下方的scheduling进行定时扫描任务设置。

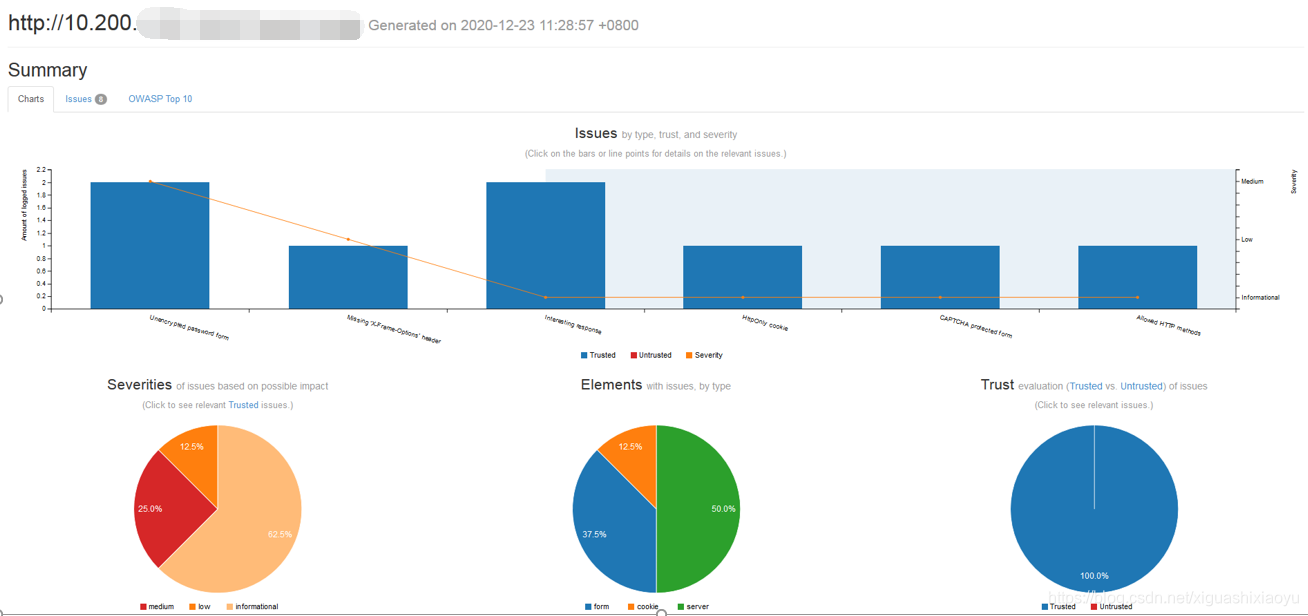

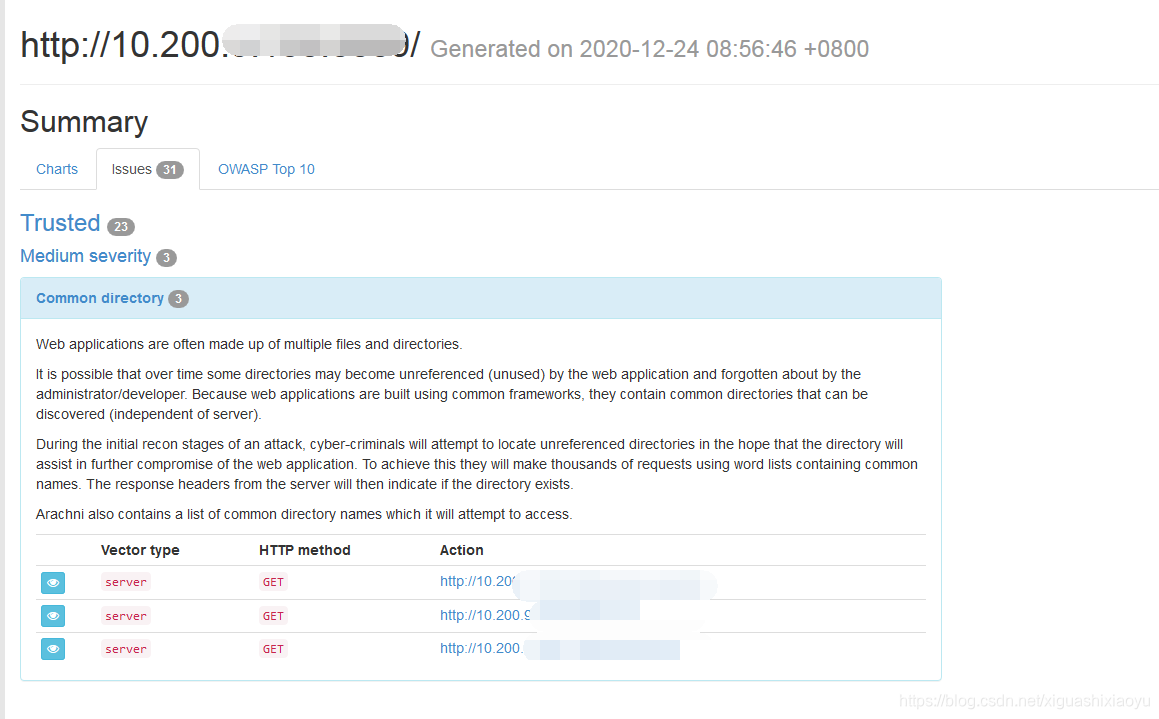

2.3 结果

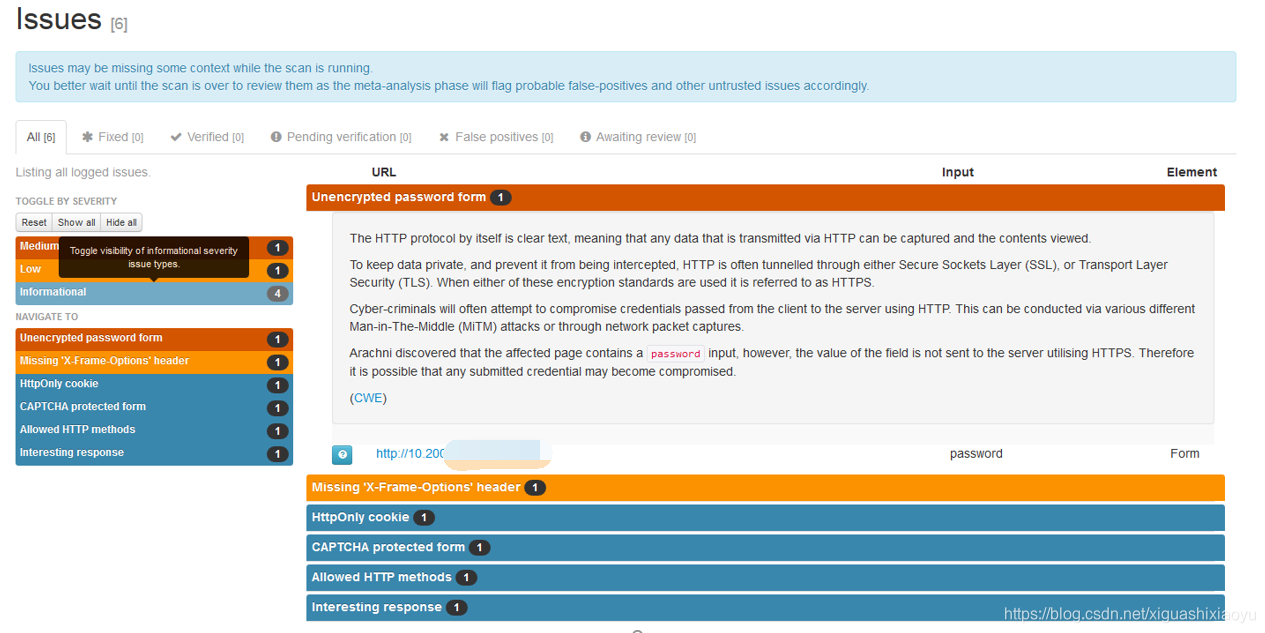

扫描出高风险0个,中风险2个,低风险1个,提示信息5个。扫描出的问题比appscan多一些,可是大多是不怎么重要的信息。

2.4优缺点

优点:免费,好获取、windows、linux、mac版本都有,有网页版,可以在一个服务器上搭建之后多个人同时使用、操作简单,可以设置定时任务,扫描速度较快。

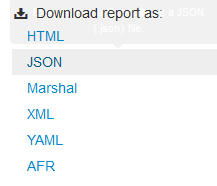

缺点:功能较少,扫描报告为英文,无法导出为PDF文件、无修改建议。可以导出的格式如下:

生成的html报告如下:

3、 开源漏扫工具OWASP_ZAP

OWASP Zed攻击代理(ZAP)是世界上最受欢迎的免费安全审计工具之一,由数百名国际志愿者*积极维护。它可以帮助您在开发和测试应用程序时自动查找Web应用程序中的安全漏洞。

也可以说:ZAP是一个中间人代理。它允许您查看您对Web应用程序发出的所有请求以及您从中收到的所有响应。

即可以用于安全专家、开发人员、功能测试人员,甚至是渗透测试入门人员。它也是经验丰富的测试人员用于手动安全测试的绝佳工具。

3.1 安装

下载地址: OWASP_ZAP下载

版本:Windows、linux、mac、等。

安装:下载完成之后双击exe文件安装即可。

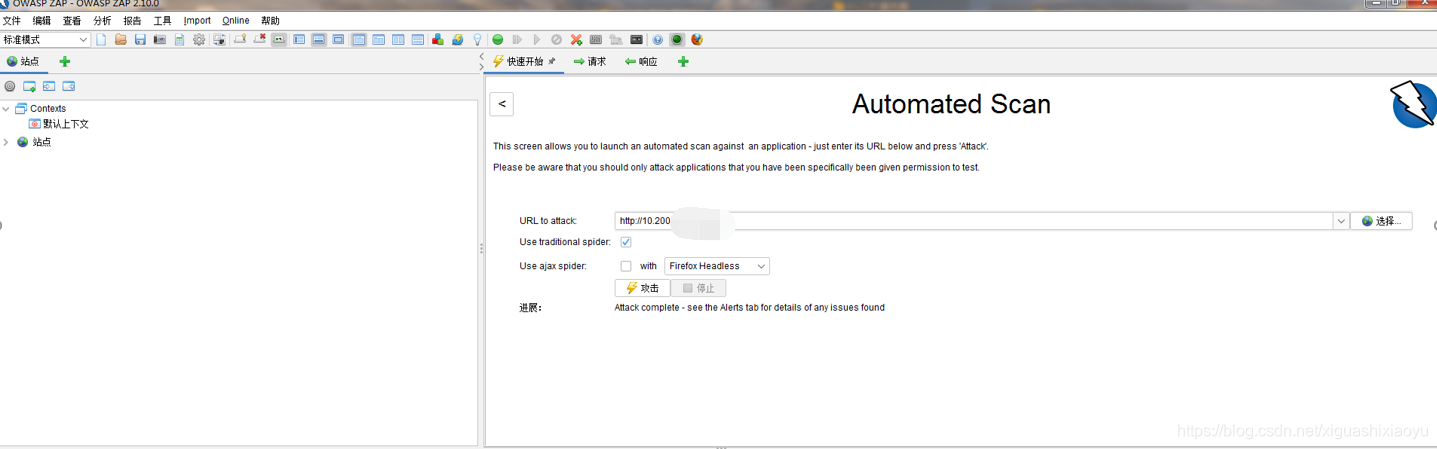

3.2 使用

主要拥有以下重要功能:

- 本地代理

- 主动扫描

- 被动扫描

- Fuzzy

- 暴力破解

进行web漏扫可以直接点击右边窗口的快速开始,输入网址点击攻击即可。

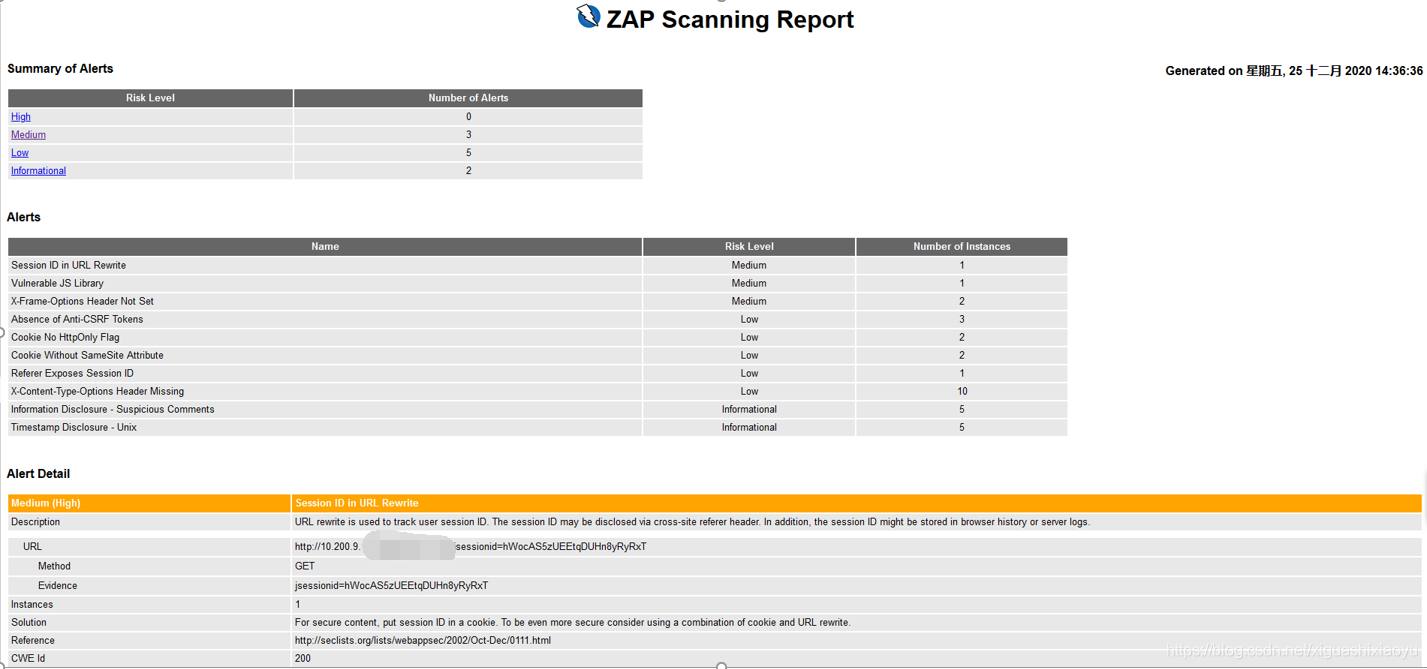

3.3 结果

共扫出3个高风险,5个低风险。

3.4 优缺点

优点:易获取,开源免费,部署简单,功能强大且丰富,操作简单,扫描速度较快,生成结果详细且有解决方案

缺点:英文界面及结果,只能生成html和xml及json的报告,不能生成pdf报告,不能设置定时扫描任务。

4、总结

收费版APPSCAN功能强大、安装简单、分析报告全面,且具有具体的需改建议,有中文版。不差钱的可以购买使用。

arachni操作简单、开源免费、报告简洁大方,且具有设置定时扫描任务功能,需要定时扫描的可以使用这种。

OWASP_ZAP功能多且强大、开源免费、生成结果详细且由解决方案,适用范围广。

其实过程中还找了许多别的漏扫工具的,但是很多要么没有具体的界面,只能命令行,要么不能导出报告,或者功能过于简单扫描出的结果不全、报告不详细。所以找来找去就找到以上两种对本人来说使用感比较好、比较贴近需求的,仅供参考。