一、Crypto(密码学)

1、Alice与Bob

题目描述:

密码学历史中,有两位知名的杰出人物,Alice和Bob。他们的爱情经过置换和轮加密也难以混淆,即使是没有身份认证也可以知根知底。就像在数学王国中的素数一样,孤傲又热情。下面是一个大整数:98554799767,请分解为两个素数,分解后,小的放前面,大的放后面,合成一个新的数字,进行md5的32位小写哈希,提交答案。 注意:得到的 flag 请包上 flag{} 提交。

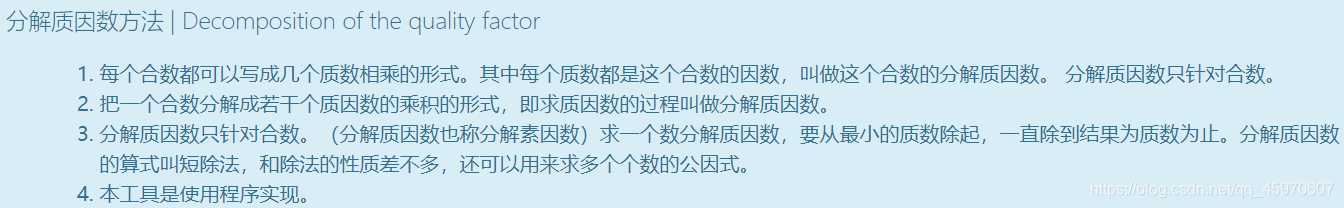

题目中说把 98554799767 这个大整数分解为两个素数,那么我们就可以用分解质因数解密工具对这个大整数进行分解,分解之后的结果为 101999*966233。

然后题目中又说了把分解后的结果,小的放前面,大的放后面,合成一个新的数字 101999966233,之后进行md5的32位小写哈希,然后我们可以用哈希解密工具对合成之后的新数字进行解密,同时要注意题目是让我们进行md5的32位小写哈希,所以我们要记得勾选md5那一项,然后进行解密就可以了。最后得到的 flag 记得包上 flag{} 再进行提交就行了。

这道题的最后再附上“质数合数”和“分解质因数”的相关概念和方法,供大家参考学习。

2、[BJDCTF 2nd]cat_flag

题目内容如下图所示:

图中的小猫,有的小猫有鸡腿,有的小猫没有鸡腿。刚看到这张图片没有一点头绪,经过查询之后发现,没有鸡腿的小猫可以联想到二进制数0,而有鸡腿的小猫可以联想到二进制数1。

所以可以将图片用二进制表示为:

01000010

01001010

01000100

01111011

01001101

00100001

01100001

00110000

01111110

01111101

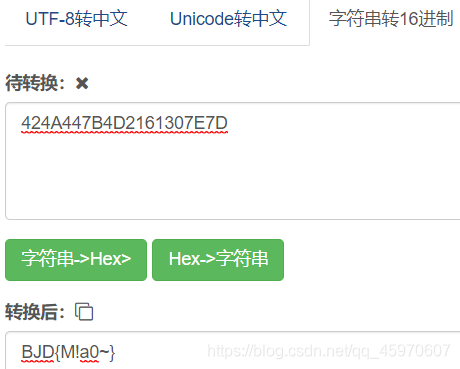

然后再将二进制转换为十六进制:424A447B4D2161307E7D

最后再用工具把十六进制转换为字符串就得到flag了。

附录:

二进制数要转换为十六进制,就是以4位一段,分别转换为十六进制。从右到左,4位一切,左边不满4位的可以用0补满。

0000 对应16进制 0

0001 对应16进制 1

0010 对应16进制 2

0011 对应16进制 3

0100 对应16进制 4

0101 对应16进制 5

0110 对应16进制 6

0111 对应16进制 7

1000 对应16进制 8

1001 对应16进制 9

1010 对应16进制 A

1011 对应16进制 B

1100 对应16进制 C

1101 对应16进制 D

1110 对应16进制 E

1111 对应16进制 F

3、[BJDCTF 2nd]燕言燕语-y1ng

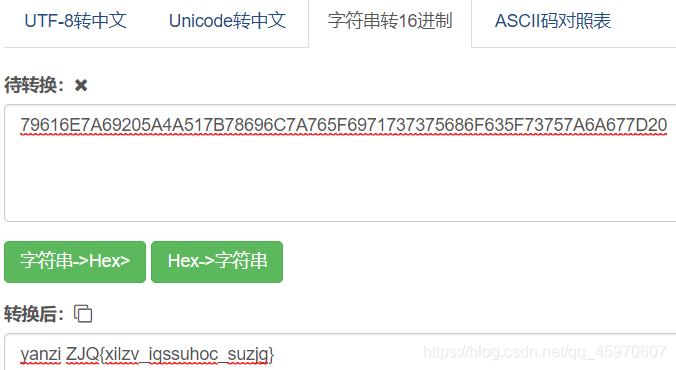

题目内容:79616E7A69205A4A517B78696C7A765F6971737375686F635F73757A6A677D20

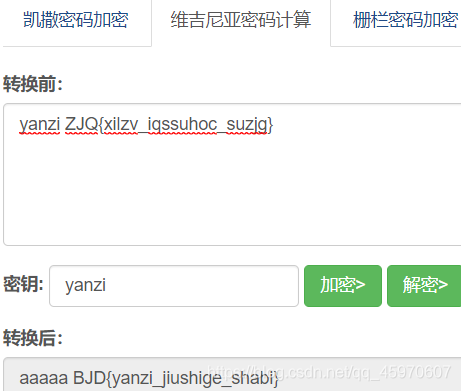

看到题目内容里只有数字0到9和字母A到F,所以我们可以肯定这是一串十六进制数字,于是我们就用工具把十六进制转换为字符串来看一下,转换之后得到结果yanzi ZJQ{xilzv_iqssuhoc_suzjg}。

提交之后发现这个并不是正确答案,然后又经过一番查询,发现十六进制转换为字符串之后得到的结果好像是维吉尼亚密码,然后用维吉尼亚密码解密工具进行解密就可以得到flag:BJD{yanzi_jiushige_shabi},密钥是yanzi。

关于维吉尼亚密码在线解密和基本内容的链接:

link.

二、Web

1、view_source

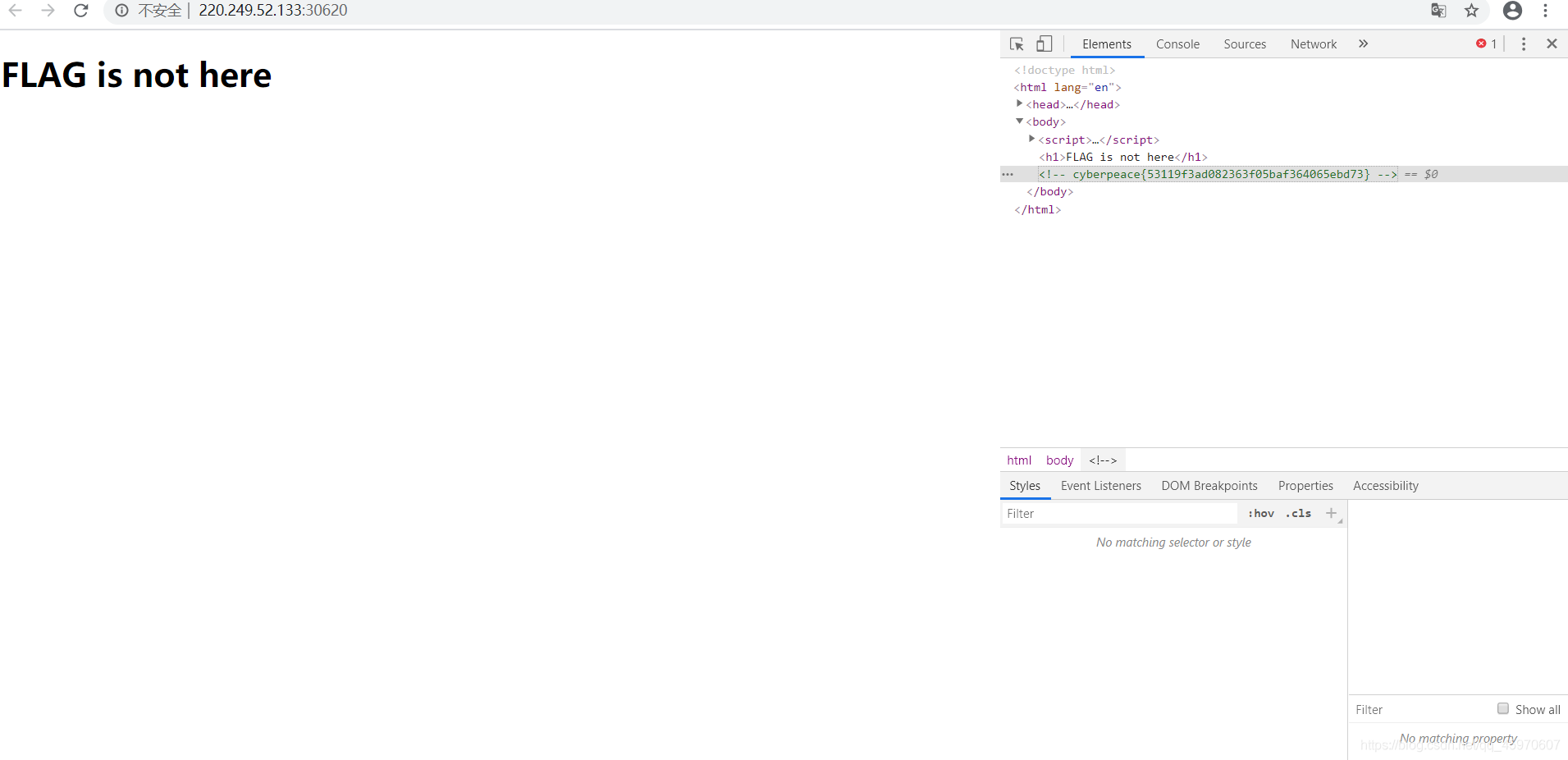

看到题目我们按照提示先打开题目场景,然后发现题目场景里面给我们了一个地址http://220.249.52.133:30620,然后我们打开题目提供给我们的地址,打开地址的结果如下图所示,它提示我们FLAG is not here。

并且题目描述里面告诉我们:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。然后我们发现再题目提供给我们的网页里鼠标右键确实不能用了,那怎么办呢,我们可以点击键盘上的F12键,然后我们发现flag就藏在那一串代码中。

附录:

view-source是一种协议,早期基本每个浏览器都支持这个协议。后来对WindowsXP pack2及更高版本以后IE不再支持此协议。但在FireFox和Chrome浏览器都还可以使用。 如果要在IE下查看源代码,只能使用查看中的“查看源代码”命令。

以前的使用方法:

在浏览器地址栏中输入“view-source: sURL”,回车即可看到当前网页的源代码了。

JS用法:window.location=“view-source:” + window.location,浏览器直接查看源码

2、backup

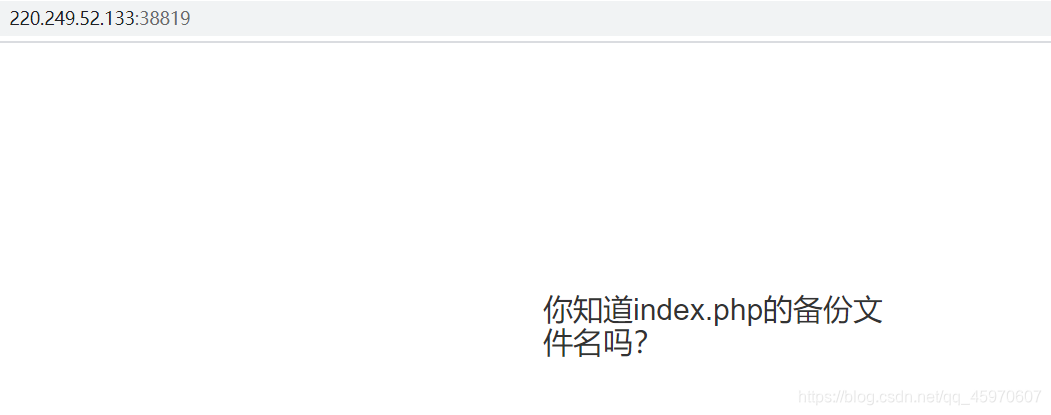

看到题目我们按照提示先打开题目场景,然后发现题目场景里面给我们了一个地址http://220.249.52.133:38819,然后我们打开题目提供给我们的地址,打开地址的结果如下图所示,它提示我们“你知道index.php的备份文件名吗?”。

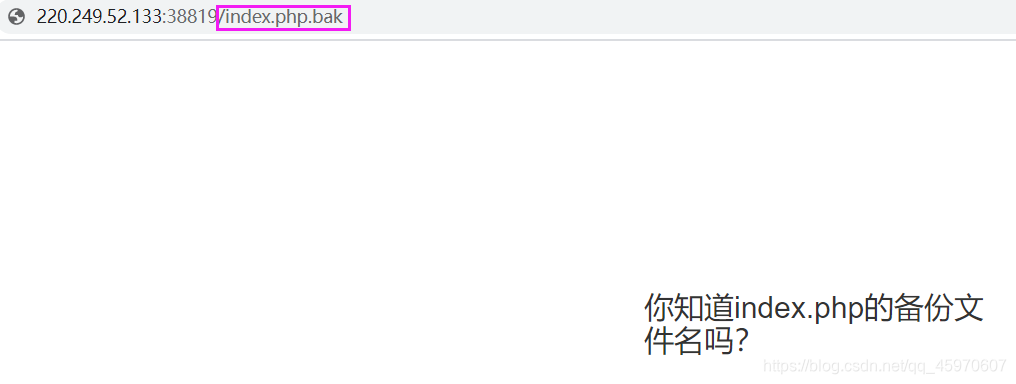

常见的备份文件后缀名有:“.rar”、“.zip”、“.7z”、“.tar”、“.gz”、“.bak”、“.txt”、“.html”、“.git” 、“.svn”、“ .swp” 、“.bash_history”、“.bkf ” 、linux中可能以" ~ " 结尾,所以就可以在URL后面,依次输入常见的文件备份扩展名,然后看哪个是正确的。这道题我们试过之后发现加后缀“/index.php.bak”是正确的,如下图紫色框内圈的内容。

加后缀“/index.php.bak”并打开网页之后会提示我们下载一个文件,我们下载之后打开这个备份文件,然后我们会发现flag就藏在代码中。