802.11w定义了PMF(protected management frame)以及SA(security association) request/response机制。

这是为了解决设备被hack,而导致和AP的连接中断的问题。

这种问题发生呢,attacker需要两个步骤,而PMF而SA request/reponse分别对应的就是这两个步骤。

hack step 1:

attacker伪装成AP,发了deauthenthication/deassociation frame, STA认为被AP断开连接了。

hack step 2:

attacker使用STA的MAC,向AP发出连接请求。STA无法再连接上AP。

PMF机制开启的时候(在beacon中可以指定AP是否支持PMF机制),一旦STA接收到未protected 的deau/deass,那么它是忽略的,像这样:

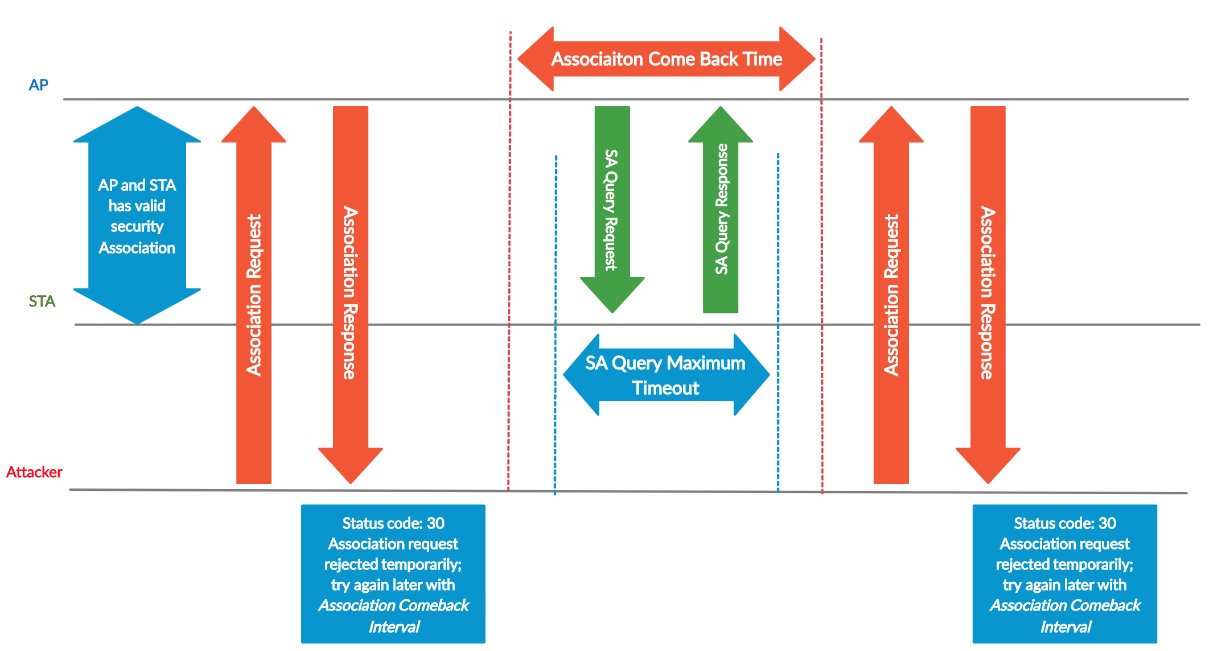

那如果attacker向AP发出association request呢?

AP不会马上接受请求(回复asso response),而是告知稍后再来连接,并向STA发出SA request,确认STA是否真的失去连接了。如果在下一连接过来之前,收到了SA response,那么,AP确定associ request是假的,下一次attacker发associate request的时候同样会被拒绝。

因此SA request/response是AP用来确认STA当前的连接状态的,防止假冒的STA。

PMF建立的过程如下:

相比普通的认证过程,这里加入了IGTK,用来保护BC/MC的管理帧,并使用BIP(Broadcast Integrity Protocol)保护数据完整性。

TK依旧用来保护UC管理帧。

其可以保护如下的帧:

ref: https://praneethwifi.in/2020/03/07/protected-management-frames-in-wpa2-802-11w-wpa3-owe/