理论部分:

访问控制列表

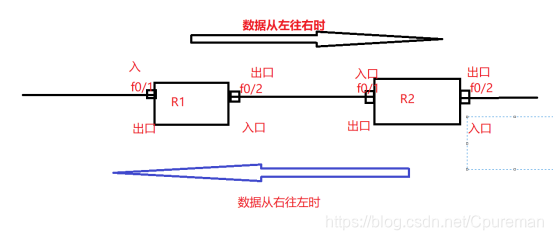

- 标准访问控制列表:阻止源IP;一定要放在靠近目标的位置

- 扩展访问控制列表:能够禁用源IP还可以禁用目标IP,等协议

访问控制列表概述

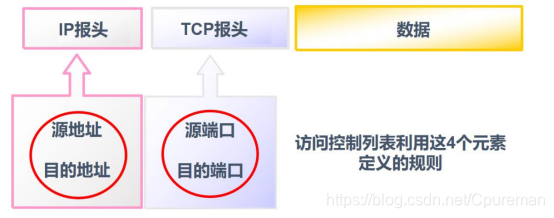

●读取第三层网络层,第四层传输层包头信息

●根据预定义好的规则对包头进行过滤

●第三层:源地址 目标地址 ICMP IP

●第四层:源端口 目标端口 TCP

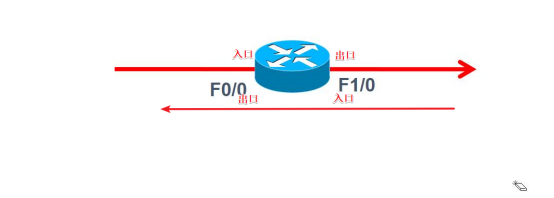

访问控制列表接口方向

出:已经过路由器的处理,正离开路由器接口的数据包(对本机无效的)

入:已到达路由器接口的数据包,将被路由处理(对本机生效的)

数据的出入口示意图:

访问控制列表的类型

- 标准访问控制列表 ;ACL放在靠近目标的地方

ACL序列表号:2000-2999

作用:基于源IP地址过滤数据包 - 扩展访问控制列表; ACL放在靠近源的地方

作用:基于源IP地址,目标IP地址,指定协议,端口和标志来过滤数据包

ftp两个端口21建立连接;20传输数据

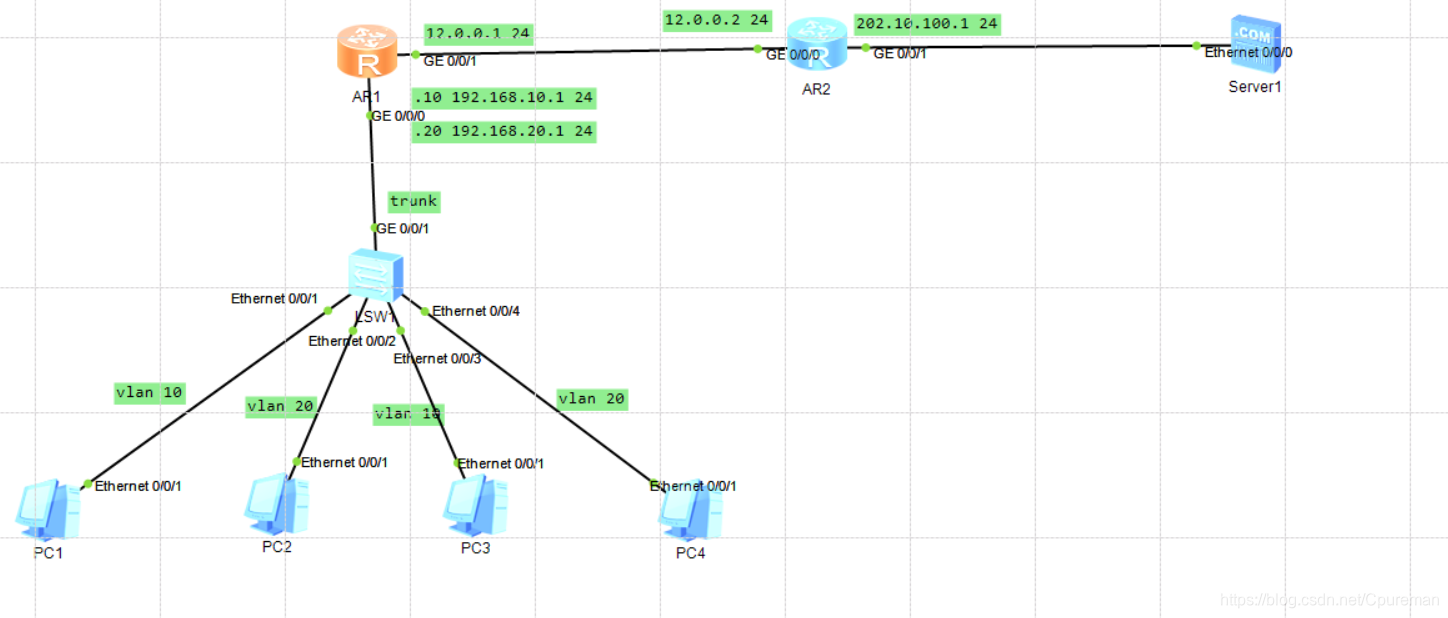

实验部分:

ACL实验

实验需求:

1:全网互通

2:用ACL标准列表禁止vlan10和vlan20通信

3:用ACL扩展列表禁止AR1访问ftp访问器

实验环境:

实验步骤:

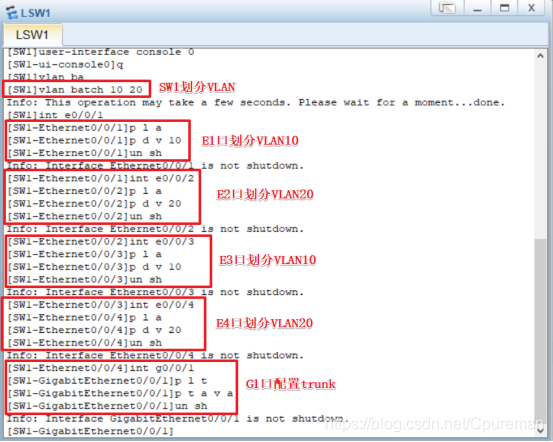

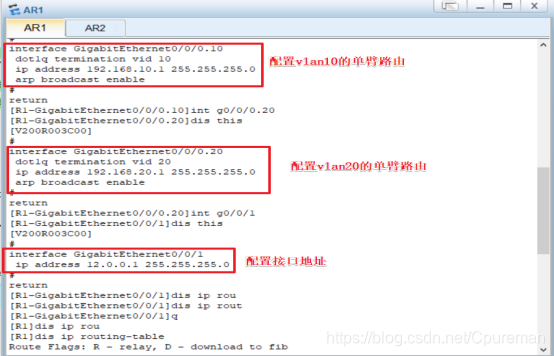

●需求一:先实现全网互通:

1.按照要求配置二层交换机SW1

2.SW1配置完成后,按要求配置路由器R1

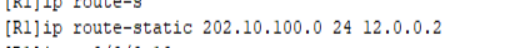

3.配置路由;这边也可以配置默认路由

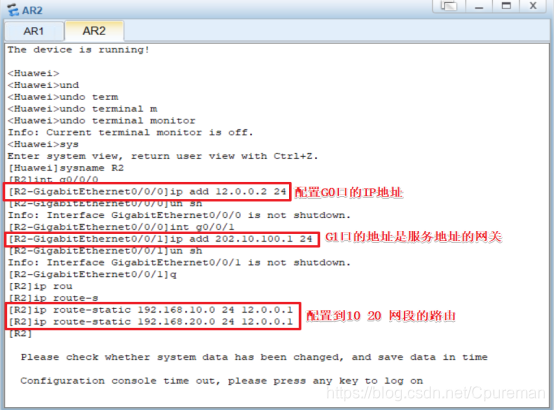

4.R1配置完成后配置路由器R2

5.设备配置完毕后,可以实现全网互通

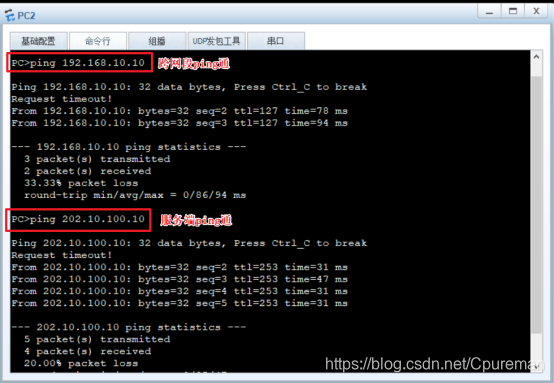

●需求二:用ACL标准列表禁止vlan10和vlan20通信

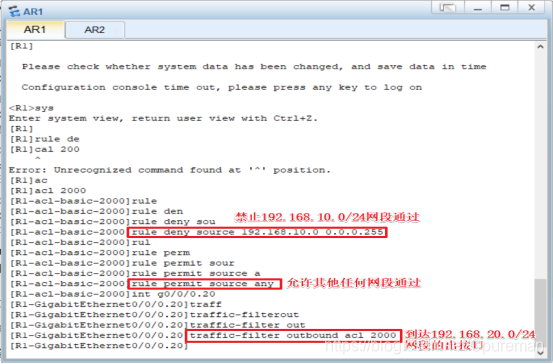

1.配置路由器R1,配置acl2000策略,并且应用策略

2.这时PC1已经ping不通PC2了,因为VLAN20的网关已经把VLAN10网段的包过滤掉了;实验验证成功

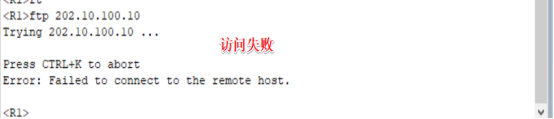

●需求三:用ACL扩展列表禁止AR1访问ftp访问器

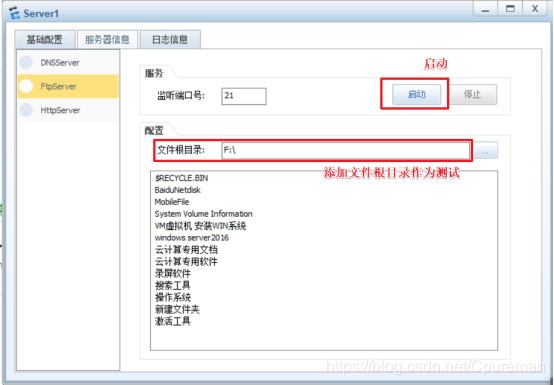

1.在服务服务端添加文件根目录,点击启动

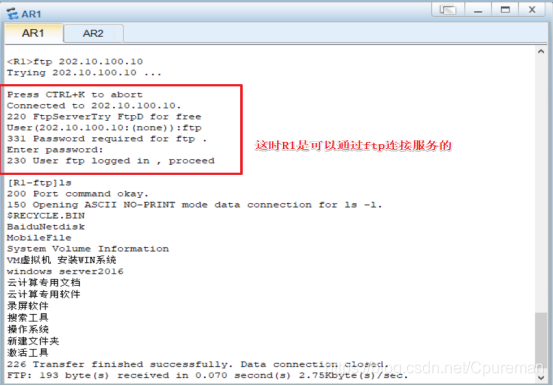

2.这时R1是可以通过ftp连接服务端的

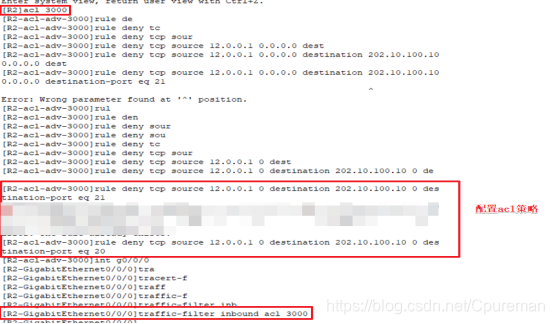

3.在R2上配置阻止ftp访问的扩展ACL策略和应用策略

4.R1这时无法在用ftp去访问