1. ECDSA

ECDSA,全称为Elliptic curve Digital Signature Algorithm,采用Elliptic curve cryptography来实现的数字签名算法。

目前Bitcoin采用的是ECDSA签名方案。

公私钥对 ,其中公钥 , 为所选椭圆曲线的base point。(elliptic curve base point: a point on the curve that generates a subgroup of large prime order 。 , is the identity element。)

1.1 ECDSA签名

ECDSA对消息 的签名流程为:

- 1)计算消息

的hash值:

。(

hash函数可为SHA-2,输出转换为数值。) - 2)若group order 的bit length为 ,则取 值最左侧的 bits赋值给 。(注意, 值可以比 大,但bit length不能比 的长。)

- 3)选择随机数 。(注意,不信任一般的随机数生成器,因为不好的RNG有太多的failures和vulnerabilities,可采用RFC6979 根据 和 来计算deterministic 。)(如:2013年8月,安卓Bitcoin钱包因使用了错误的随机数生成器,引起私钥泄露,导致资金损失;2010年12月,索尼PS3游戏机因错误的使用了静态而不是随机的 值,导致其ECDSA私钥泄露。)

- 4)计算curve point 。

- 5)计算 ,若 ,则跳转继续执行步骤3)。

- 6)计算 ,若 ,则跳转继续执行步骤3)。

- 7)最终的签名为 。(注意, 也为有效签名。)

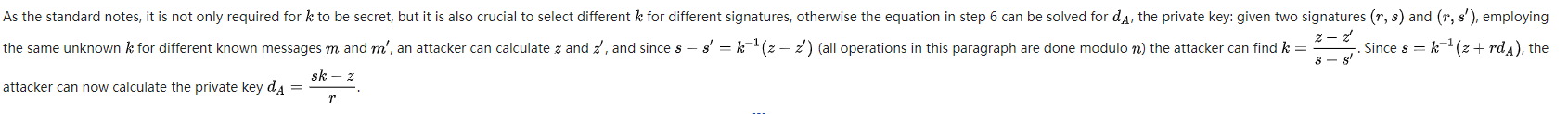

整个ECDSA签名流程中,要求:

- 值应为secret。

- 不同的签名应选择不同的

值,否则会泄露私钥

。

1.2 ECDSA验签

对收到的签名 ,采用公钥 进行验签的流程为:

- 1)验证公钥 不等于identity element ,且为其坐标为valid。

- 2)验证公钥 lies on the curve。

- 3)验证公钥 的order为 ,即 。

- 4)验证签名 有效,即满足 。

- 5)计算消息

的hash值,所采用的

hash函数应与签名时一致。 。 - 6)取 的最左侧 bits赋值给 。

- 7)计算 。

- 8)计算curve point 。若 ,则签名无效。

- 9)若 成立,则签名有效,否则签名无效。

注意,以上ECDSA验签算法可做如下改进:

- 只计算一次 。

- 使用Shamir’s trick,a sum of two scalar multiplication can be calculated faster than two scalar multiplications done independently。(参考2014年论文《The Double-Base Number System in Elliptic Curve Cryptograhy》)

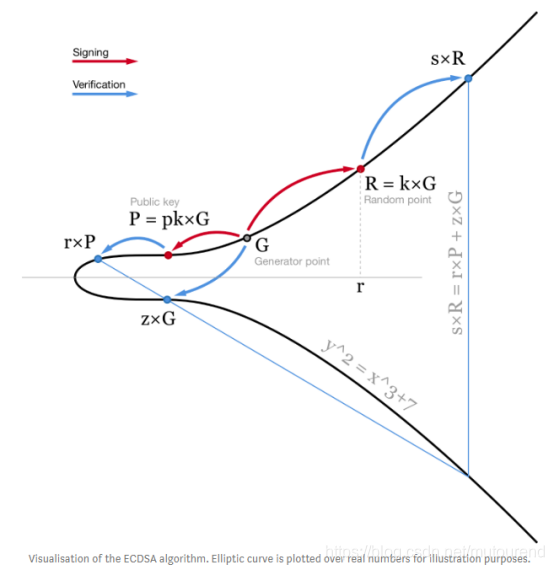

ECDSA总的签名和验签流程可以如下图示意:

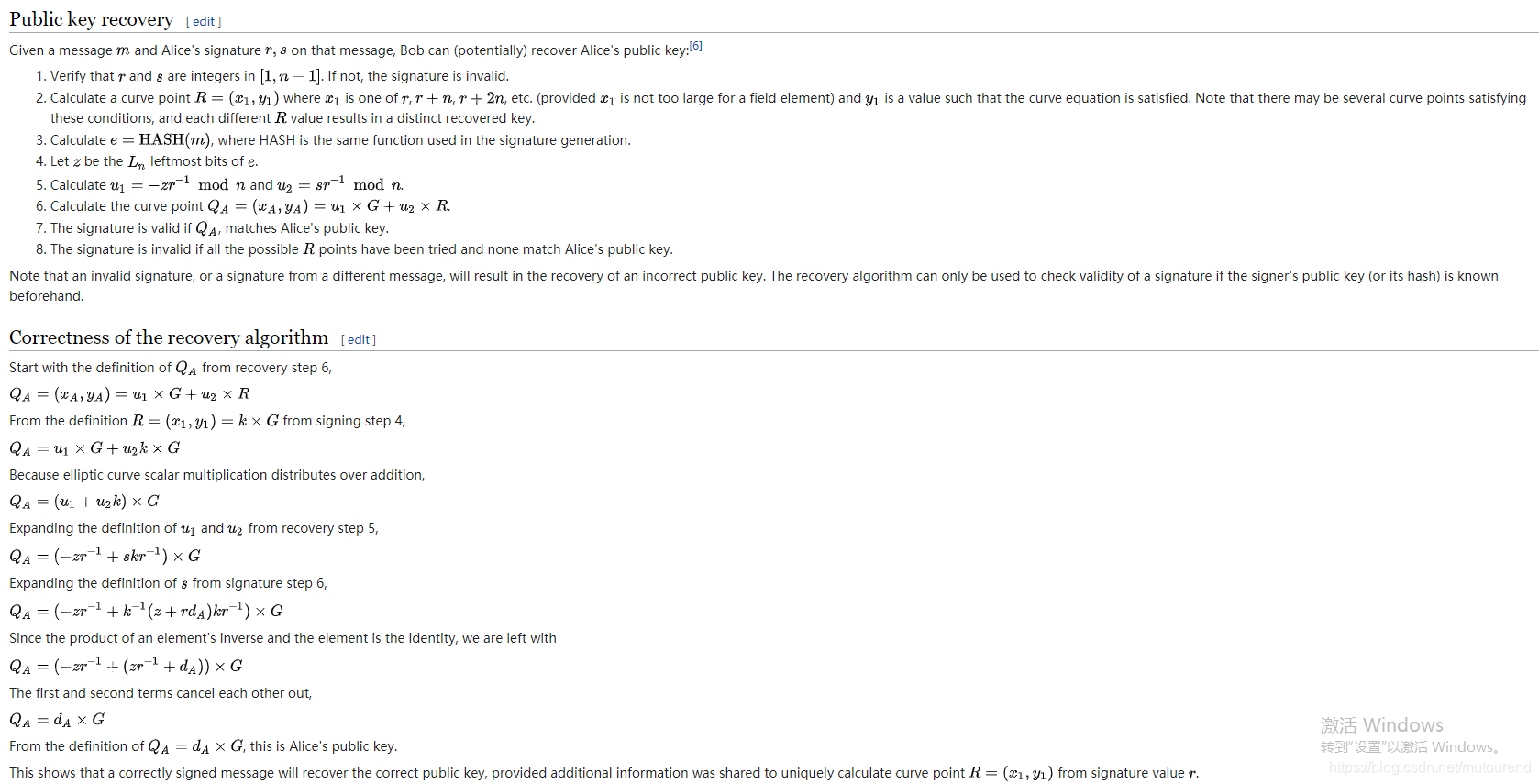

1.3 ECDSA的public key recovery

ECDSA也支持public key recovery算法,前提是提前知道签名方的公钥或者公钥hash值,否则有可能恢复出错误的公钥信息。

1.4 ECDSA的弊端

Bitcoin中采用ECDSA的弊端主要有:

-

1)ECDSA的验签过程中,需要进行求倒数和scalar multiplication运算,这些运算操作都是computationally heavy的。

在Bitcoin中,每个节点都需要验证所有的交易,当你广播一条交易时,数以千记的计算机都需要验证你的签名。因此,Making verification process simpler will be very beneficial even if signing process is harder。 -

2)每个节点需要分别验证每个签名。对于m-of-n multisig transaction,节点甚至需要对同一签名进行多次验证。如具有7-of-11 multisig input的transaction,将包含7个签名,同时需要网络中的每个节点验证7到11个签名信息。同时,这样的transaction将占据区块中大量的空间,需要pay larger fees for that。

1.5 ECDSA支持2-of-2 multisignature

观察ECDSA的签名 (其中 , 为随机数, ,r为random point 的 坐标),尽管其没有Schnorr和BLS签名的linearity,无法通过对公钥和签名的addition来进行key aggregation,但是multiplication可以。

aggregated public key可为:

通过Diffie Helman key exchange即可实现——every party takes the public key of another party and multiplies it by his private key, then both parties know the common public key without exposing anything about their private keys。

aggregated random point为:

相应的aggregated

为aggregated random point

的

坐标。

接下来的目标是构建

,但是要求private key和random number of one party stay unknown to another。可利用同态属性来实现。

具体流程如下图所示:(其中红色字体代表的是private data, 蓝色字体代表的是public data,橙色的字体代表的是homomorphic encryption and decryption。)

上图中的e()同态加密算法和d()同态解密算法可以借助Paillier scheme类似的思路来实现。

详细为:

-

选择两个长度一样的large prime numbers 。

, 。 为public,用于加密。

(lcm表示最小公倍数。) 具有Carmichael function 有趣的特性,满足:任意的 值, ,当 时,仍然成立。于是有: 。 为secret,用于解密。 -

对secret number 进行加密的流程为:

选择随机的 , 。

,具有加法同态属性。

,具有乘法同态属性。(The random number changes from to , but we don’t really care. It’s just a different random number. ) -

对secret number 的解密流程为:

具体为:

注意之前有 ,利用 binomial theorem :

有 。

于是令 有:

于是 成立。

同时,以上流程图setup 阶段,Party 1在发送 的同时,应该再发送proof证明密文 确实是public key 的秘钥。Party 2验证通过后,则setup phase结束。

详细的协议实现参看 Yehuda Lindell 2017年论文《Fast Secure Two-Party ECDSA Signing》:

2. Schnorr signature

2.1 Schnorr签名、验签

Schnorr signature与ECDSA比,仅有轻微的差异:

- ECDSA的签名信息 为2个scalar,而Schnorr的签名信息 为1个point 和1个scalar 。 为a random point on elliptic curve。

- Shnorr签名中的 计算方式不同, ,其中 为私钥, 为公钥, 为待签名消息。

- Schnorr的验签过程,验证 是否成立。

Schnorr的签名验签总体流程示意图如下:

2.2 Schnorr signature的优势

Schnorr signature验签过程中使用的方程式 为线性的。因此有一些很好的特性。如:

2.2.1 Schnorr signature支持 batch validation

在Bitcoin中,需要首先验证区块内的所有签名均有效,若其中某一签名无效,不用关心具体是哪一个,直接拒绝整个区块。

若采用ECDSA,需要对每个签名都分别进行验证,若区块内有1000个签名,则需要进行1000次倒数运算和2000次point multiplication运算,总的有大约3000次heavy operations。

若采用Schnorr signature,则仅需将所有的验签方式累加一块进行验证,可节约计算资源。若区块内有1000个签名,仅需验证:

对应有一些point additions(几乎可忽略相应的计算开销)和1001次point multiplication,相对于ECDSA方案验签速度几乎提升了3倍。相当于对one heavy operation per signature。

总体示意如下图所示:

2.2.2 Schnorr signature支持Key aggregation

为保证比特币安全,用户通常会有至少2个不同的私钥用于控制其所拥有的比特币。如1个私钥用于笔记本上的热钱包,1个私钥用于硬件钱包或者冷钱包。当某一个私钥泄露了,要求仍然可以控制比特币账户的安全。

目前采用的方案是使用2-of-2 multisig script,即要求在交易中包含2个不同的签名。

Naive方案:

采用Schnorr signature,使用2个私钥

生成shared public key

。生成随机数

,对应的随机point

。

计算通用

,计算

。基于shared public key

生成的shared signature为:

。

这种直观naive的签名方案存在以下几个问题:

-

1)要求私钥方相互间能够interact。

且当有 个以上的私钥需要进行key aggregation时,整个交互流程将更复杂。

而事实上上图流程还需要额外增加一个环节:

在发送 之前,应将其hash值 ,这样每个人才能be sure that you will not change your mind after learning other’s random numbers。 -

2)存在Rogue key attack流氓密钥攻击问题。

Alice公私钥对为 ,同时知道Bob的公钥 ,Bob可以伪造声称其公钥为 ,其他人会认为 为Alice和Bob的aggregated key,但事实上其 仅包含Bob的公钥,Bob可以自己进行签名然后声称其为与Alice的联合签名。这就是流氓密钥攻击。

避免流氓密钥攻击的方法之一是要求Alice和Bob都能证明其actually possess the private keys corresponding to their claimed public keys。即each participant would need to prove to others, that their Public Key is valid according to Signature produced by its corresponding Private Key。这种方案,将把问题带回到on-chain proof for each participant generating a Signature to validate the authenticity of a Public Key, 从而失去了scaling和efficiency benefits。

需要构建a scheme whose security does not rely on out-of-band verification of the keys。 -

3)在签名过程中,无法使用deterministic 。假设私钥 被黑客攻击控制,理论上认为,仍然可以使用 联合签名保证账户资金安全。但是,如下图所示,私钥 也被泄露。因此,在key aggregation时,需要使用good random number generators everywhere。

2.2.3 Musig方案

鉴于naïve Schnorr multi-signatures存在以上问题,Blockstream团队Maxwell等人2018年论文《Simple Schnorr Multi-Signatures with Applications to Bitcoin》中提出了MuSig方案,可有效解决流氓密钥攻击问题。

Musig方案的目的是aggregate signatures and public keys from several parties/devices to a single one but without proving that you have a private key corresponding to the public key。

The aggregated signature corresponds to the aggregated public key.

与naïve方案中将所有签名方公钥直接相加不同,Musig方案中的aggregated public key生成方式为:

其中

,为a common number depending on all public keys。

这种非线性可有效防止流氓密钥攻击。

Musig的签名流程为:

- 1)每个签名方都选择自己的随机数 ,对所有其它方分发 。【各签名方存在多轮信息交互。】

- 2)每个签名方收集好所有其它方发送的 后,自己计算 ,然后生成自己的签名 ,发送 。

- 3)最终的的aggregated signature为 。

- 4)验签过程为,验证 。

2.2.4 Schnorr支持m-of-n multisig

采用的是Merkle Multisig方案。

MuSig和key aggregation要求的是所有签名方对同一交易进行签名。当需要2-of-3 multisig with public keys

时,需要construct a Merkle tree of aggregated public keys for所有可能的组合:

,and put the root in the locking script。当需要spend bitcoins时,需要提供a signature and a proof that our public key is in the tree。

当需要7-of-11 multisig时,涉及的组合可能有 种,相应的proof将需要8个elements。且对于m-of-n multisig,the number of elements in the proof scales almost linear with the number of keys in multisig ( )。

3. BLS signature

BLS signature 来自于Boneh,Lynn和Shacham 2001年论文《Short signatures from the Weil pairing》。

如Boneh 2018年论文《Compact Multi-Signatures for Smaller Blockchains》中指出,BLS signature具有一些Schnorr签名所没有的extremely nice features。

ECDSA 存在的问题是can’t combine signatures or keys and every signature has to be verified independently。对于多重签名的交易,采用ECDSA的化需要逐个验证所有公钥和签名,浪费区块空间和交易费用。

Schnorr signature如果设计好的话,支持combine all signatures and public keys in the transaction to a single key and a signature,而且nobody will find out that they correspond to multiple keys。因为可以一次对所有签名进行验证,区块验证速度更快。

Schnorr multisig方案存在以下问题:

- 1)各签名方需要several communication rounds。当涉及冷钱包密钥时将很麻烦。

- 2)signature aggregation时需要依赖random number generator,无法像ECDSA中那样选择random point deterministically。

- 3)构建m-of-n multisig需要借助merkle tree of public keys,相应的proof将get pretty large for large m and n。

- 4)因为针对的是同一交易的签名聚合,无法实现combine all signatures in the block to a single signature。

BLS signature可有效解决以上问题:

- 1)BLS signature中压根不需要随机数。

- 2)BLS signature支持将区块内的所有签名combine to a single signature。

- 3)BLS signature很容易实现m-of-n multisig。

- 4)BLS signature不需要serveral communication rounds between signers。

- 5)BLS signature的签名长度要比ECDSA和Schnorr短2倍,仅需要a single curve point就可以代表其签名。

BLS signautre为completely deterministic signature algorithm。

BLS signature中需要用的两个关键点是:

-

1)Hashing to the curve:

ECDSA和Schnorr 签名过程中,需要使用hash函数将消息 映射为a number。

而BLS signature中需要调整hash算法,将消息 hashes directly to the elliptic curve。

最简单的方式是,仍然将消息 通过hash函数映射为a number,然后将该number作为elliptic curve 上point的x坐标。

Elliptic curves通常有 个points,采用SHA-256算法可以生成256-bit result。

但是对于 形式的eclliptic curve,相同的x坐标,存在 两个point均在curve上的情况。这就意味着借助SHA-256有约50%的概率能找到two points for some ,有50%的概率找到point on the curve。

为了保证对任意的消息 均能hashing to the curve,可以在消息 后面追加数字,依次尝试直到能找到相应的curve point。如若 不能find a point,则依次试 ,直到找到point on the curve。【对于 两个point,实际选择y坐标值更小的那个point。】(如上图所示) -

2)curve pairing

BLS signautre要求能够将(相同或者不同)curve上的P和Q两个点映射a number:

同时,应满足如下属性:(使得secret number unreveal。)

更通用的表达为应具有如下属性:

Bitcoin 的secp256k1不具有pairing属性,不满足以上条件。需要使用pairing-friendly curve。

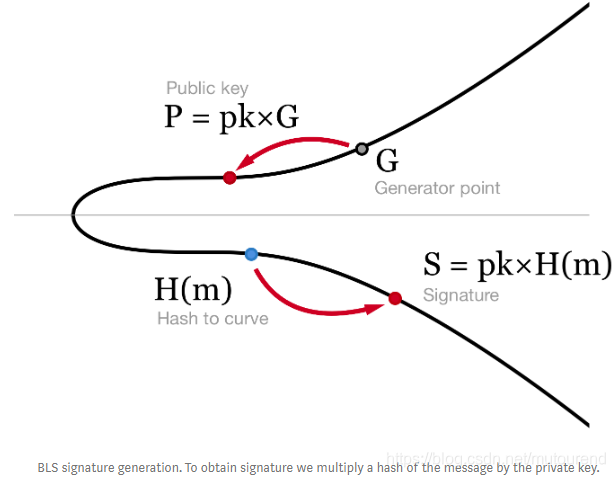

私钥 ,对应的公钥为 。待签名消息 。

3.1 BLS 签名

BLS signature的签名流程为:

- 1)通过 将消息 映射为point on the curve, 。

- 2)将私钥与 相乘, , 即为相应的签名。

BLS signature is just one single point on the curve that takes only 33bytes in compressed serialization format。

具体如下图示意:

3.2 BLS 验签

BLS的验签流程为:

- 1)通过 将消息 映射为point on the curve, 。

- 2)验证 成立即可。

具有pairing属性,以上验签等式恒成立:

具体如下图示意:

整个BLS signature非常简洁优美。

3.3 BLS signature的优势

3.3.1 BLS支持signature aggregation

与Schnorr aggregation仅支持对同一message 进行聚合签名不同,BLS signature支持对不同消息 的不同签名的聚合,即支持combine all signatures in the block。

假设区块中有1000笔交易,每笔交易包含签名

、公钥

及所签名的消息

。

Aggregated signature仅需要对所有的签名进行累加即可:

验签仅需要验证以下等式成立即可:

以上等式恒成立,因为:

整个signature aggregation仍然需要知道所有的public keys

,需要进行1001次pairing计算,但是可以将区块内的所有签名压缩为33bytes。而且signature aggregation can be done by a miner and save a lot of space in the block。

3.3.2 BLS支持key aggregation and n-of-n multisignature

对于multisignature,需要sign the same transaction with different keys。BLS可实现与Schnorr类似的key aggregation——combine all signatures and all keys to a single pair of a key and a signature。

Naïve方案为:

验签等式为:

以上等式恒成立,因为:

与Schnorr naïve方案类似,需要能抵抗rogue key attack流氓密钥攻击,方式可为:

- 要求每个签名方都证明其拥有与其公钥对应的私钥;【会失去scaling和efficiency benefits。】

- 为与Musig方案类似,采用nonlinear方式构建 。

具体为:

其中

,或者实际操作时将这些公钥拼接在一起再hash,如

。

验签等式

仍然恒成立。

与Schnorr方案相比,各签名方不需要进行多轮communication。

3.3.3 BLS支持m-of-n multisig (subgroup multisignature scheme)

为了支持m-of-n multisig,Schnorr需要借助merkle tree of public keys。存在的问题是当 值增大时,merkle tree size blows up exponentially。

BLS为了支持m-of-n multisig,需要用到:

- 1)正常的hash函数,输出为a number, 。

- 2)a hash to the curve,输出为curve上的point, 。

- 3)需要有“setup” phase,setup后不再需要communicate,可以用来sign any amount of transactions。

以下以2-of-3 multisig scheme with keys stored on 3 different devices为例:(可扩展至任意的 值。)

-

1)Setup phase:【要求每个签名方维护相同的序号 ,即依次为签名方1,签名方2,签名方3.。。。】

,其中

所有签名方对数字 (其值必须在序号范围内)进行签名然后key aggregation,每个签名方 存储与其序号一致的key aggregation信息:

。

Setup phase的主要目的就是为了构建membership key ,用于证明we are valid participants of the multisignature scheme。

其实 可理解为对消息 的n-of-n signature,满足:

-

2)签名阶段:

如使用 进行签名:

直接累加有:

其中 为aggregated public key of participating signers。 -

3)验签阶段:

验证2-of-3 signature,仅需验证:【验签阶段,除了 之外,还需要知道indexes of participating signers,如本例indexes为数字1和3。】

以上等式恒成立。因为membership keys

3.4 BLS signature的弊端

BLS signature的弊端主要有:

- 1)依赖pairing运算,计算效率不高。BLS signature的验签过程要比ECDSA要难很多。主要优势是能将同一区块内的所有签名aggregated to almost 32 bytes。Schnorr签名的aggregated后的验签效率要比ECDSA约提高3倍。

- 2)pairing的安全性证明不易论证。一方面我们希望pairing to be efficient to verify signatures faster,另一方面又不希望reveal any information about our secret key。在选择paring-friendly curve时要格外小心。

事实上已经存在针对elliptic curve crypto system的MOV attack。

参考资料:

[1] https://en.wikipedia.org/wiki/Elliptic_Curve_Digital_Signature_Algorithm

[2] Stepan medium博客 How Schnorr signatures may improve Bitcoin

[3] Stepan medium博客BLS signatures: better than Schnorr

[4] Stepan medium博客 ECDSA is not that bad: two-party signing without Schnorr or BLS

[5] Chris Coverdale bitcointalk博客 Scaling Bitcoin: Schnorr Signatures

[6] Blockstream 博客 Key Aggregation for Schnorr Signatures

[7] Blockstream团队Maxwell等人2018年论文《Simple Schnorr Multi-Signatures with Applications to Bitcoin》