肝!

题目来源:BUUCTF

目录:

0×01 MD5

0×02 url编码

0×03 看我回旋踢

0×04 一眼就解密

0×05 摩丝

0×06 [BJDCTF 2nd]签到

0×07 password

0×08 变异凯撒

0×09 Quoted-printable

0×10 Rabbit

0×11 篱笆墙的影子

0×12 RSA

0×01 MD5

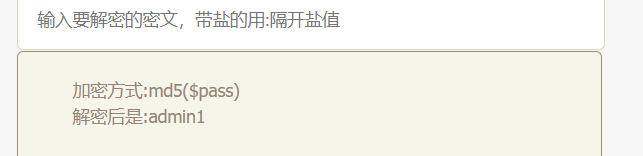

下载附件,打开是一串字符e00cf25ad42683b3df678c61f42c6bda,根据题目提示MD5提示,可以猜是MD5函数加密。

提交的时候加上flag就是答案。

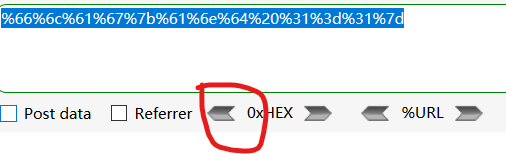

0×02 url编码

下载附件得到一串符号%66%6c%61%67%7b%61%6e%64%20%31%3d%31%7d,一看是URL加密,打开火狐浏览器,里面有url加密解密。

这样会得到flag。

0×03 看我回旋踢

下载附件仍是遗传字符synt{5pq1004q-86n5-46q8-o720-oro5on0417r1},觉得应该是凯撒密码但是偏移量不知道,只能一个一个试,到偏移量为13时就找到了flag。

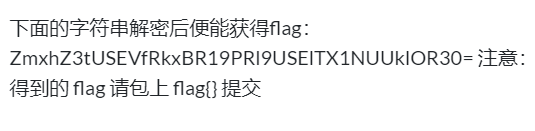

0×04 一眼就解密

既有大写又有小写,还有=,看一眼就知道是base64。果然是一眼就解密!

0×05 摩丝

拿到附件一脸懵逼,看了内容,笑了.. .-.. --- ...- . -.-- --- ..-,摩斯密码。

flag{ILOVEYOU}

0×06 [BJDCTF 2nd]签到

下面是base64,上面的数字没搞懂,然后直接解密,就得到flag。上面的数字没有用。

0×07 password

弱口令猜测:zs19900315

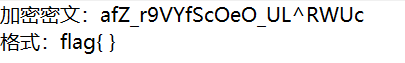

0×08 变异凯撒

因为有下划线就不能是字母的变换了,可能是ascll码表。

由afZ_ ===>>> flag

偏移量就是n+4,从而就能得到flag。

0×09 Quoted-printable

Quoted-printable是一种编码方式,文件内容=E9=82=A3=E4=BD=A0=E4=B9=9F=E5=BE=88=E6=A3=92=E5=93=A6

找个解密网站就行了,字符格式utf8编码。

0×10 Rabbit

也是一种编码方式,网上找在线解密。

flag到手。

0×11 篱笆墙的影子

栅栏密码?

试了好大一会,才得到flag,笨方法。

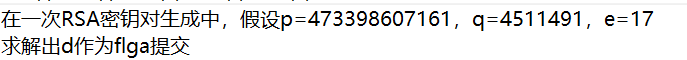

0×12 RSA

以前就听说过RSA,这也是第一次见。

这就需要用的我们的神器 RSA-Tool 2

e在十进制17,工具里十六进制为11。

得到的数,加上noxCTF{},应该就是答案,但是提交了还是不对。