逻辑漏洞:

代码之后是人的逻辑,人更容易犯错,所以逻辑漏洞一直都在,而且由于逻辑漏洞产生的流量多数为合法流量,一般的防护手段或设备无法阻止,也导致了逻辑漏洞成为了企业防护中的难题。

逻辑漏洞分类:

验证机制缺陷

会话管理缺陷

权限管理缺陷

业务逻辑缺陷

登录缺陷

支付逻辑缺陷

API乱用

验证机制

身份标识:whoknows、who has、who is

最常见的方式是信息系统要求用户提交用户名与密码。

权限控制:

从控制力度看,可以将权限管理分为两大类:

功能级权限管理

数据级权限管理

从控制方向看,也可以将权限管理分为两大类:

从系统获取数据比如查询

向系统提交数据比如删除修改

业务逻辑:

每个业务系统都具有不用的业务逻辑,而业务逻辑在人,充分了解程序员思维有助于找到其中的问题所在。

每个业务系统都具有不用的业务逻辑,而业务逻辑在人,充分了解程序员思维有助于找到其中的问题所在。

暴力破解

可利用多余的提示信息(登录失败存在的一些特殊提示信息)和可预测信息(类似user100、user101的用户名、手机号等信息或者初始密码)

弱口令攻击

无效的防重放措施:

比如防止CSRF的token。可以利用Burp Suit Macros(宏)绕过。

无效的登录失败功能处理:

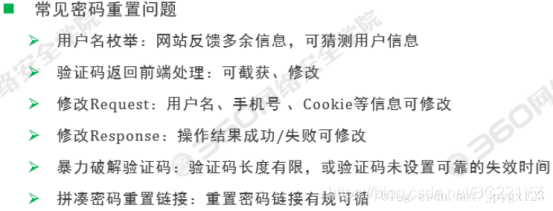

图片验证码绕过:验证码不生效、不更新、不失效,验证码可预测、删除、获取,验证码可识别,寻找其他登录页面。

短信验证码绕过:4/6位暴力破解,篡改手机号,篡改response。

会话管理问题

令牌(或是Request)具有含义的数据,如:

用户名称:user、admin、system

用户标识:0001、0002、0003

用户权限:admin、00101、01000

令牌可预测:

用户令牌具有一定的规律,可被其他人预测,如身份证号、学号、手机号、时间等

思考:十位的时间戳和十位的顺序码是否安全?

理解:每一秒都会产生十的十次方的可能,爆破难度极大。

令牌可获取:

用户令牌采取不安全的传输、存储,易被他人获取:

用户令牌在URL中传输:明文传输、发送给他人。

用户令牌存储在日志中:未授权用户易获取。

令牌不失效(会造成固定会话攻击):

用户令牌采取不安全的传输、存储,易被他人获取:

令牌有效期过长(在一段时间内使令牌失效)、令牌尝试次数过多(提交次数一定时要使令牌无效)、无效令牌的重置。

越权操作

越权操作是信息系统中较为常见的一种漏洞,指的是信息系统对用户的操作权限审核不严,从而使得用户进行了自己权限之外的操作。

权限控制的方法:

防火墙ACL策略:主体-规则-客体

Linux文件权限:主体-读写、执行-客体

web应用权限:基于URL、基于方法、基于数据

RBAC:web应用系统常采用此模型。

未授权访问

未授权访问需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可以被操作、数据库、网站目录等敏感信息泄露。

目前主要存在未授权访问的漏洞有:

Web应用权限

正常情况下,管理后台的页面应该只有管理员才能够访问,而且搜索引擎的爬虫也不应该搜索到这些页面,但这些系统未对用户访问权限进行控制,导致任意用户只要构造出了正确URL就能够访问这些页面或者用爬虫爬到页面目录。

防御解决方案:

隐藏:只能组织用户无法猜测到后台页面,进行大量爆破还是可能扫描出来的。

页面权限控制:可以阻止非认证用户登录后台。

最好是管理员在内网进行管理。用户在外网进行搜索。

测试方法:

Google-Hacking

域名爆破

端口服务扫描

域名关联

越权操作:

水平越权:攻击者尝试访问相同级别的用户资源。

垂直越权:攻击者尝试访问更高级别的用户资源。

修复总结:

水平越权:

设置合理的会话管理机制,将有关用户标识存在服务器上。

涉及到关于用户隐私的操作时从session中取出用户标识(如id)进行操作。

不要轻信用户的每个输入。

垂直越权:

设置合适的会话管理机制,在每个涉及到高权限操作的页面进行会话验证。

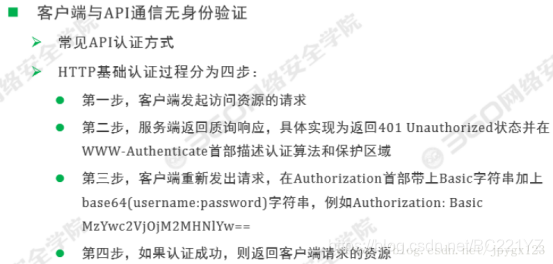

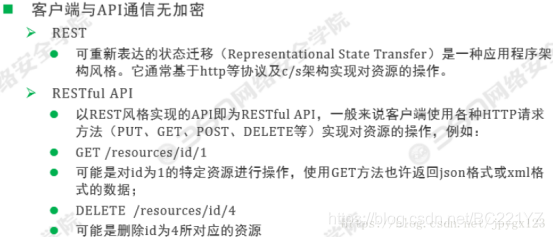

API逻辑漏洞

现在是APP盛行的时代,客户端使用API与服务器进行数据传输,所以API安全问题频出。比如:参数校验、短信邮箱炸弹、关键参数不加密等等。

未加密风险:凭据、传输数据公开、资源信息泄露。