https产生的原因:

你当然不想别人能知道你的支付密码咯

超文本传输协议HTTP协议被用于在Web浏览器和网站服务器之间传递信息。

HTTP协议以明文方式发送内容,不提供任何方式的数据加密,如果攻击者截取了Web浏览器和网站服务器之间的传输报文,就可以直接读懂其中的信息,因此HTTP协议不适合传输一些敏感信息,比如信用卡号、密码等。为了解决HTTP协议的这一缺陷,

需要使用另一种协议:安全套接字层超文本传输协议HTTPS。https=http+ssl

本文包含以下内容,小伙伴根据需求阅读哦。

1.https介绍

2.https传输原理

3.CA机构介绍

4.https服务的搭建

1.https介绍

HTTPS

(全称:Hyper Text Transfer Protocol over Secure Socket Layer 或 Hypertext Transfer Protocol Secure,超文本传输安全协议),是以安全为目标的HTTP通道。

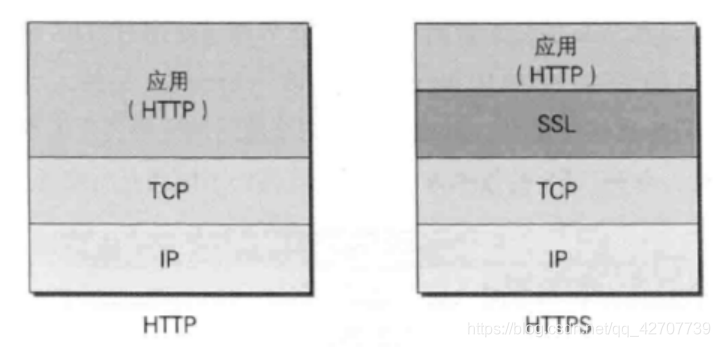

HTTPS并不是一个新协议,而是HTTP+SSL(TLS:transport layer security安全传输套接层)。

原本HTTP先和TCP(假定传输层是TCP协议)直接通信,而加了SSL后,就变成HTTP先和SSL通信,再由SSL和TCP通信,相当于SSL被嵌在了HTTP和TCP之间。

SSL

SSL协议位于TCP/IP协议与各种应用层协议之间,为数据通讯提供安全支持。

SSL记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。

SSL握手协议(SSL Handshake Protocol):它建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等。

ssl提供服务

I认证用户和服务器,确保数据发送到正确的客户机和服务器;

II加密数据以防止数据中途被窃取;

III维护数据的完整性,确保数据在传输过程中不被改变。

2.https传输原理

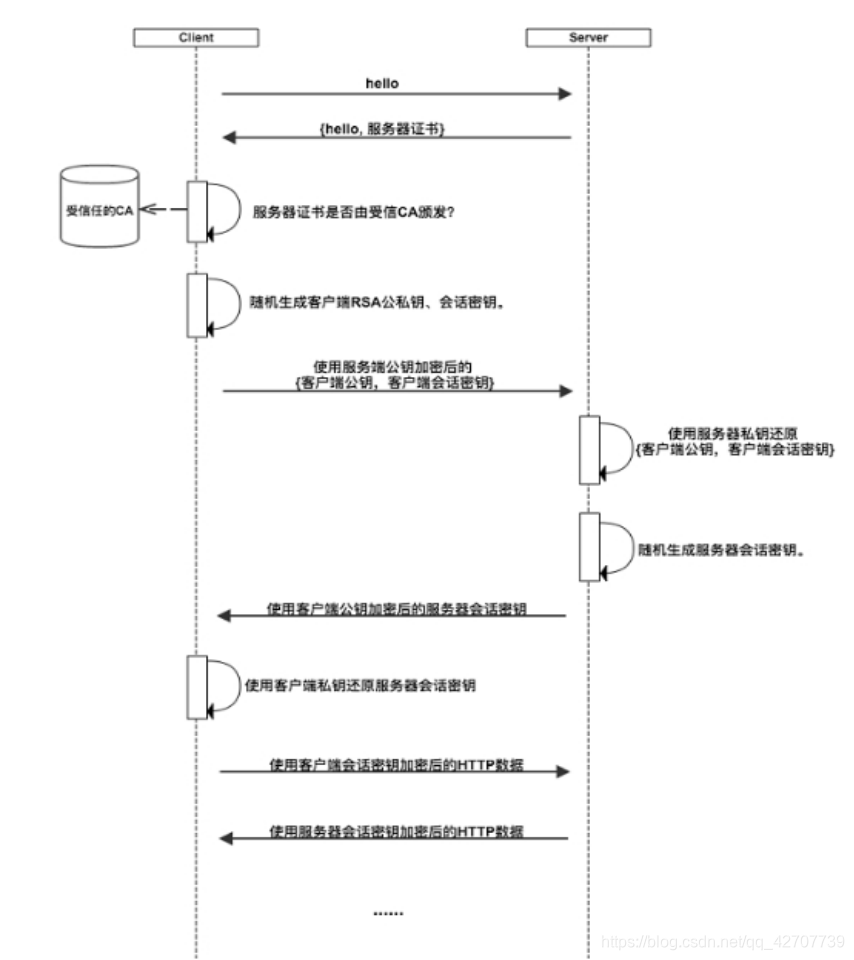

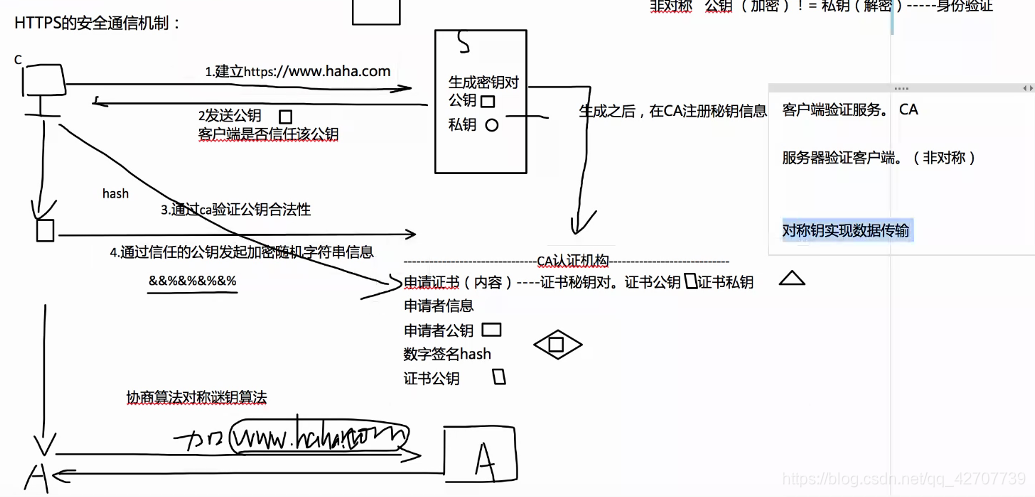

https的安全机制:

认证服务器

协商会话密匙

数据加密通信

https使用的加密算法:

3.CA机构介绍

CA就是一个公认的公证单位。

你可以自行产生一把密钥且制作出必要的证书数据并向CA单位注册,

那么当客户端的浏览器在浏览时,该浏览器会主动向CA单位确认该证书是否为合法注册过,

如果是,那么该次连接才会建立,

如果不是,浏览器会发出警告信息,告知用户应避免建立连接。

所以说,如此一来WWW服务器不但有公证单位的证书,用户在建立连接时也比较有保障。

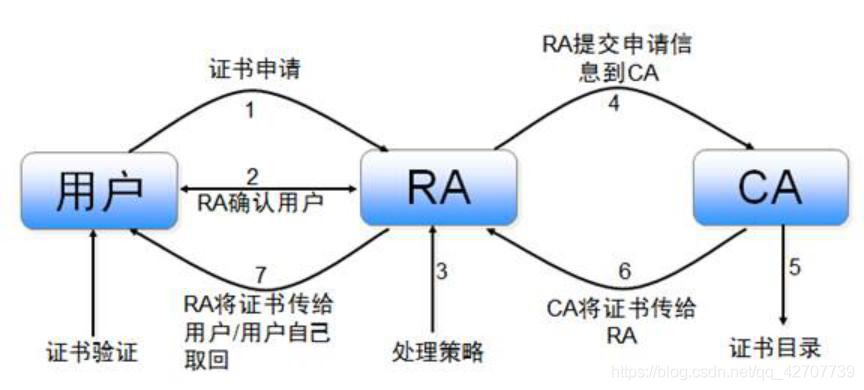

CA证书的获取过程

PKI(Public Key Infrastructure)公钥基础设施

提供公钥加密和数字签名服务的系统或平台,目的是为了管理密钥和证书。

一个机构通过采用PKI 框架管理密钥和证书可以建立一个安全的网络环境。

PKI 主要包括四个部分

:X.509 格式的证书(X.509 V3)和证书废止列表CRL(X.509 V2);

CA 操作协议;

CA 管理协议;

CA 政策制定

证书标准X.509通用的证书格式包含三个文件:key,csr,crt

key是私钥文件。

csr是证书签名请求文件,用于提交给证书颁发机构(CA)对证书签名。

crt是由证书颁发机构(CA)签名后的证书,或者是开发者自签名的证书,保证书持有人的信息,持有人的公钥,以及签署者的签名等信息。

4.https服务的搭建

mod_ssl是一种以openssl 的工具箱为基础专门为apache webserver 提供密码保护的软件。

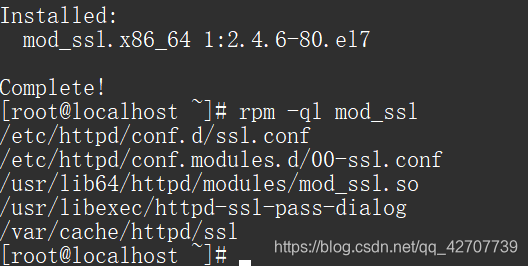

1.安装mod_ssl安全模块

[root@localhost ~]# yum install mod_ssl -y

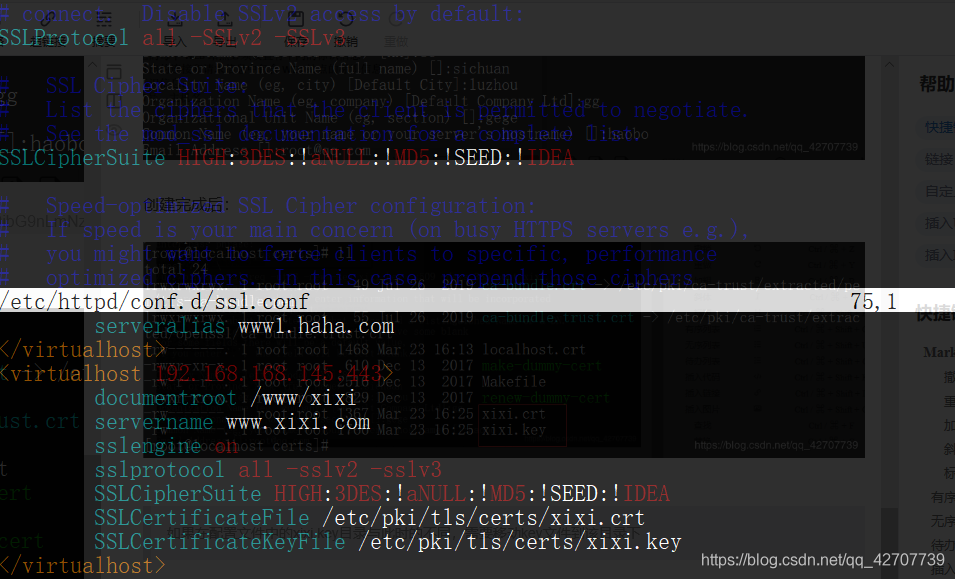

2.编辑配置文件,这里直接

下边红色框起来的部分都是vim /etc/httpd/conf.d/ssl.conf里的内容,无需记忆。

可以使用vim -o 文件a 文件b 来进行边看边编辑,保证一致性。

最后的xixi文件,这是你要创建的crt文件。

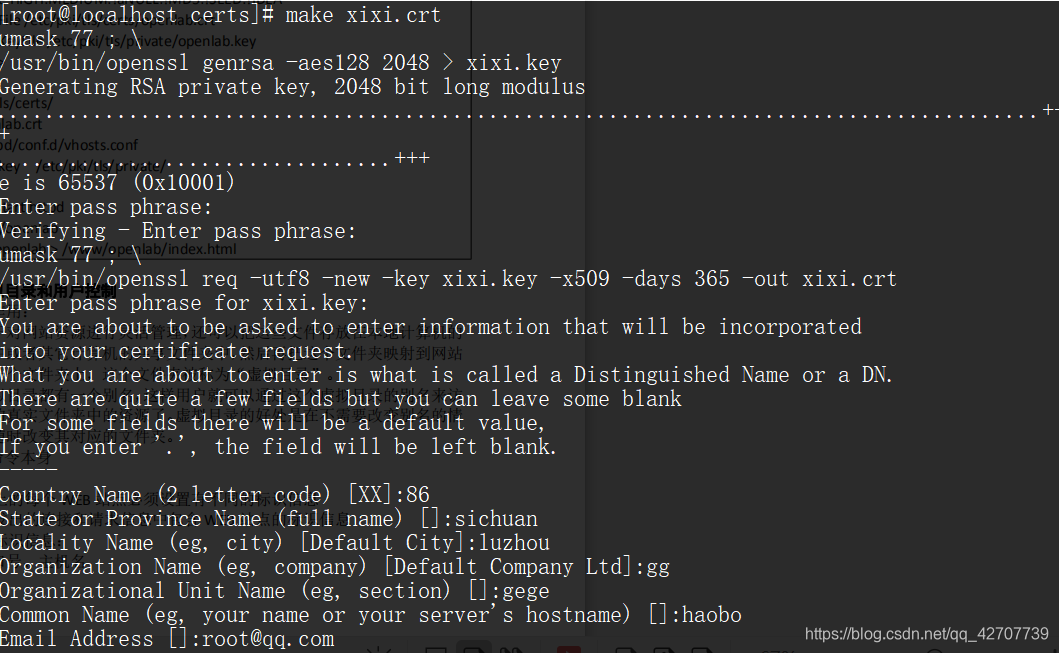

3.生成证书

cd /etc/pki/tls/certs

生成证书

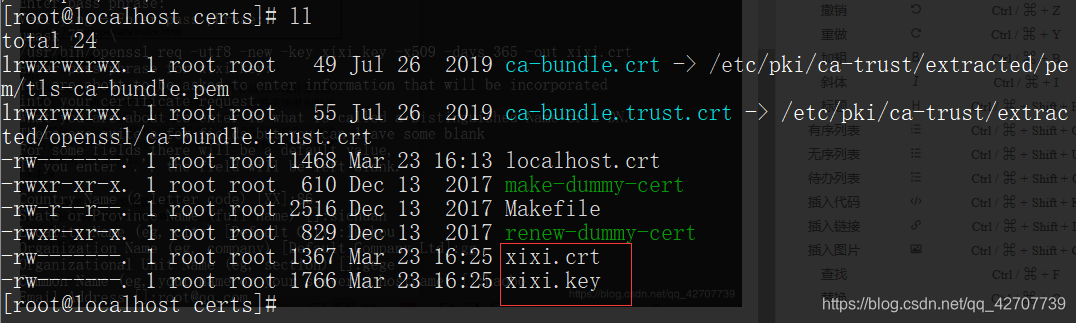

创建完成后:

如果在配置文件中的xixi.key目录与此时的不同,需要移动key文件到该目录下

4.创建静态网页内容,重启服务,测试。

[root@localhost /]# mkdir /www/xixi

[root@localhost /]# echo this is xixi > /www/xixi/index.html

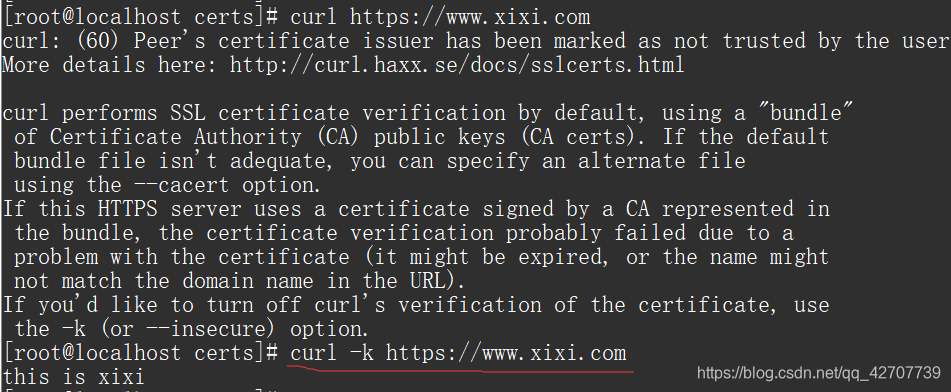

重启服务,进行验证

加 -k 跳过不安全的认证。

注意:一定不要写错配置文件,以及生成的crt证书路径,排错先看自己的配置文件是否出错!。

今天的分享就到这里啦,喜欢的小伙伴可以关注博主哦!