写在前面:

小菜鸡又来写博客了

啊啊啊啊啊小菜鸡又被虐了一遍,好疼啊[/心疼的抱住自己.jpg] [/被自己菜哭.jpg]

不过还是要继续学习啊!!!!冲冲冲!!!!

misc

0x016G还远吗(签到题)

开始点击下载后发现文件接近1G,而且速度贼慢,上面显示下完需要14天╭(╯^╰)╮(不如我们14天后再战!)不过我们比赛事假只有四个小时哎,不如先下一点用010打开看看?

果不其然出来了!

(这里忘记截图了,大概就是用010或者sublime直接打开第一行就是)

(感觉自己有点敷衍)

(学习不认真,腿给你打断)

0x02blueshark

拿到题目的话是一个流量包,(在这方面还是个弟弟,希望各位路过的大佬多指导指导)

我们把它先放到wireshark里瞅一瞅

(就一直查看每个组找到的)

发现里面有一个7z的压缩包,然后去改了后缀名,发现压缩包里面有一个加密的txt文件

文件名提示password_is_Bluetooth_PIN,然后就去找PIN码(那个小工具不支持7z压缩包的爆破呜呜呜)

然后在wireshark直接搜索PIN就会出来啦141854(这个也是事后看大佬博客晓得的呜呜呜)

输入密码即可得到flag

flag{6da01c0a419b0b56ca8307fc9ab623eb}

然后下面再来说一说比较容易得到7z这个压缩包的方法

(是看了nepnep战队wp和盖乐希大佬的博客才学会的,呜呜呜┭┮﹏┭┮太菜了,学到了新知识

正片开始:(上面都是渣渣的做题的笨方法)

已知是一个流量包,wireshark打开观察是一个关于蓝牙音频的流量包,将该流量包放到虚拟机里使用binwalk -e命令

发现有个7z文件,但是binwalk和foremost都是提取不出来的

那么下面有两种方法可以得到这个压缩包呀~

1.使用dd命令

dd if=1.pcapng of=1.7z bs=1 skip=24437

#if=blueshark.pcapng 输入文件名

#of=1.7z 输出文件名为1.7z

#bs=1 一次读写块的大小为1byte

#skip=24437 从输入文件开头跳过24437个块后开始复制

然后就是解压缩发现压缩文件txt,然后去wireshark搜索PIN得到压缩包密码

2.使用wireshark

我们使用binwalk知道里面有一个7z的压缩包

在搜索栏搜索7z

在左上角文件→导出分组字节流→文件名为*.7z就可以啦~~~

然后就是解压缩发现压缩文件txt,然后去wireshark搜索PIN得到压缩包密码啦~

(o゜▽゜)o☆[BINGO!]

0x03Keyboard

终于!!!到了重头戏了

这是我做出来的第一个取证题✿✿ヽ(°▽°)ノ✿在此谢谢nepnep的aaaaa师傅和Dalock师傅,还有Ga1@xy师傅,三位师傅tql,人也超好,很有耐心的给讲题,谢谢三位师傅

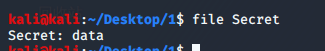

题目下载下来发现文件很大,然后打开发现一个为*.raw和secret文件

请教了各位大佬后,将复盘过程记录于此

raw是一个镜像文件,判断出题为内存取证,

(此工具为volatility,在win下需要用cmd在Python2环境下执行,Kali2020版之前自带这个工具,Kali命令为

volatility -f Keyboard.raw --profile=Win7SP1x64 filescan | grep keyboard

win下使用如下代码后查看信息

(需要先cd到该工具文件夹下,在该工具文件地址栏输入cmd也可直接打开cmd)

(注意keyboard.raw的绝对路径鸭~~~)

python2 vol.py -f Keyboard.raw --profile=Win7SP1x64 filescan | findstr keyboard

然后发现了一个比较可以的文件t.txt,接着我们把它dump下来(如果觉得其他exe文件可疑也可以与txt文件一起dump下来)

python2 vol.py -f Keyboard.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003d700880 -D ./ -u

在该工具的文件夹下会生成一个文件,,注意时间呀

我们用sublime打开文件成功得到线索啦

根据题目提示是键盘密码qwe=abc,

根据红框第一行说明密码是大写,根据下行密文解得明文为

VERACRYPTPASSWORDISKEYBOARDDRAOBYEK

veracryptpasswordiskeyboarddraobyek(给出小写的原因是通过小写很容易看出是VeraCrypt的密码为KEYBOARDDRAOBYEK

到这raw文件已经被我们看出底牌啦,接着我们再看一看另一个文件

在Kali里执行这个命令(师傅说根据经验可以看出是一个加密的磁盘[/头秃.jpg])

接下来我们用VeraCrypt这个工具挂载加密卷

方法:右下角选择文件选择secret文件所在路径;点击空的盘符(电脑上没有的);点击左下角加载;密码为刚才得到的大写密码,稍微等待一下下就好啦

这样就会得到一个新的本地磁盘(我之前选择的盘符是G:)

我们双击打开后会获得一个here.vhd文件,继续打开之后发现一个新加卷H

打开我们的新加卷

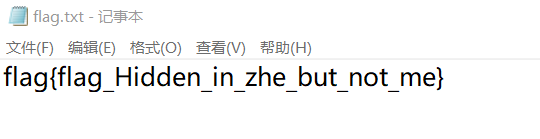

兴致冲冲打开txt文件后,发现诶?!flag!!!

(这个txt是一个隐藏文件,建议平常显示隐藏文件就好,这样就不会想不到他还是个隐藏文件啦)

炒鸡兴奋的提交flag后。。。。。就。。。。没有然后了,这个flag是个假的

(生活总会在你快要飘了的时候给你泼一盆凉水(透心凉,心飞扬)

╭(╯^╰)╮呜呜呜

观察这个假的flag发现我们里真正的flag应该不远,他就藏在这附近

这里画一个重点!!!NTFS隐写

简单来说就是有些看不见的文件作为数据流附着在能看见的文件上

我们用下面这个代码显示(当前文件夹下的cmd命令行

dir /r

这个一般会显示所有的文件名

(但是这里并没有显示,我们用个工具解出(这个记得关杀软))

工具名叫这个↓

双击打开该文件后即可得到flag

如果我们在dir /r命令后得到数据流文件的名字,我们可以用下列文件直接打开该文件

notepad flag.txt:hahaha.txt

#前一个是显示的文件:隐藏文件名

成功得到flag

开心心

0x04awdshell | 未解决,先鸽这

参考nepnep战队icePeak师傅的wp

https://mp.weixin.qq.com/s/X-kVjsii1o_nh3qf8221rg

师傅tql

crypto

not_RSA

参考nepnep战队随缘师傅的解法

https://mp.weixin.qq.com/s/GfeqXbuS_7se3I9QyyASHw

打开微信,关注公众号即可获得快乐

(大声bb:随缘师傅tql,考虑考虑带带弟弟吧呜呜呜)

未完待续loading…

那也撒个花吧✿✿ヽ(°▽°)ノ✿