ruckusapd / pnhmaf / firstpress / zerocert挖矿病毒处理方法

病毒名称:

ruckusapd / pnhmaf / firstpress / zerocert

现象:

CPU占用100%,进程杀掉之后,会重新启动,而且在不杀掉进程的情况下删除执行文件, 病毒会以其他执行文件运行,起到一个变种的效果

截图如下:

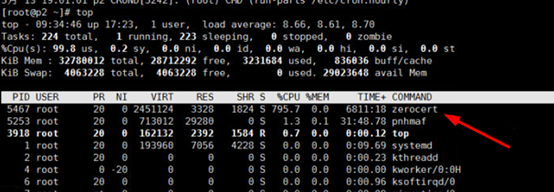

病毒形式1:

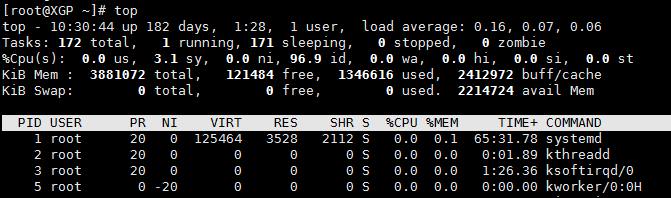

病毒形式2:

处理方式:

与以往病毒不一样的是,此病毒没有通过定时任务,或者在启动项中添加文件,而是在/run/systemd 目录下,随机启动,影藏的比较深,但是只要找到进程,守护进程,随机启动文件,就能彻底杀掉此病毒,下面分步骤说:

1、检查:

top 命令可以看到 CPU 占用情况,然后病毒进程基本上是排在第一位的,如上图;

ps -aux |sort -rn -k +3|head 可以查看占用CPU的前几个进程,发现病毒进程占用很大;

接下来检查进程:

systemctl status PID

[root@p2 ~]# systemctl status 5467

● session-21.scope - Session 21 of user root

Loaded: loaded (/run/systemd/system/session-21.scope; static; vendor preset: disabled)

Drop-In: /run/systemd/system/session-21.scope.d

└─50-After-systemd-logind\x2eservice.conf, 50-After-systemd-user-sessions\x2eservice.conf, 50-Description.conf, 50-SendSIGHUP.conf, 50-Slice.conf, 50-TasksMax.conf

Active: active (abandoned) since 三 2020-05-13 19:01:01 CST; 14h ago

CGroup: /user.slice/user-0.slice/session-21.scope

├─5253 /usr/libexec/pnhmaf

└─5467 /usr/bin/zerocert

通过以上方法可以看到,进程的守护进程和分别由两个启动文件,那基本上问题就明了了;

2、处理:

杀掉进程和守护进程:

kill -9 5253 5467

删除执行文件:

rm -f /usr/libexec/pnhmaf /usr/bin/zerocert

删除随机启动文件:

cd /run/systemd/system/session-21.scope.d

rm -f x2eservice.conf, 50-After-systemd-user-sessions\x2eservice.conf, 50-Description.conf, 50-SendSIGHUP.conf, 50-Slice.conf, 50-TasksMax.conf

3、复查:

查看CPU恢复情况:

4、防护:

a、将服务器密码修改成强密码:

passwd root

b、新建空文件放篡改**(重要)**:

touch /usr/libexec/pnhmaf && chattr +i /usr/libexec/pnhmaf

touch /usr/bin/zerocert && chattr +i /usr/bin/zerocert

touch /usr/bin/ruckusapd && chattr +i /usr/bin/ruckusapd

touch /tmp/firstpress && chattr +i /tmp/firstpress

c、添加防火墙规则:

至开放业务端口和必要的服务端口,具体操作略。